BTC/HKD+0.13%

BTC/HKD+0.13% ETH/HKD-1.21%

ETH/HKD-1.21% LTC/HKD-0.84%

LTC/HKD-0.84% ADA/HKD+1.92%

ADA/HKD+1.92% SOL/HKD-0.48%

SOL/HKD-0.48% XRP/HKD-1.39%

XRP/HKD-1.39%在比特幣的轉賬追蹤中,不僅僅需要根據鏈上數據對轉賬鏈條進行審計,更重要的是將轉賬路線上的各地址與實體相關聯。本文先介紹一些相關的基本概念,再對此問題開展進一步的討論,并著重介紹了暗網中的比特幣賬戶地址與實體關聯的相關問題。

一、簡述比特幣的找零機制-

比特幣系統是沒有余額的概念的,它使用的是UTXO模型(Unspent Transaction Outputs,未使用過的交易輸出),在交易過程中經常說的錢包余額,實際上是一個錢包地址的UTXO集合。

當你“支付”比特幣,并創建一次交易時,你必須將你支付地址上可供支付的金額(來自該地址之前交易的輸出)作為新交易的輸入。這樣的地址可能不止一個,你的比特幣錢包會暗自尋找你錢包中所有可供支付的輸出金額(可能來自于不同地址),并把它們加在一起顯示為錢包可用余額。

比特幣客戶端一開始只產生100個該客戶專屬地址的私鑰(稱為私鑰池),在創建找零地址時會優先使用這100個地址中的某一個,但當這些地址都被使用之后,100個以外新的找零地址就會被創建。

比特幣在交易時會把消費時所用的地址(消費地址)的余額置零。當需付的金額小于可用余額時,交易信息中必須告訴比特幣網絡零錢將被發送至的地址,即“找零地址”。找零地址可能是也可能不是原先消費時所用的地址。除此之外消費地址所留下的剩余款項為本次交易的手續費,手續費沒有輸出地址,它將獎勵給將本次交易記賬成功的礦工。

以A將比特幣轉賬給B為例,若我們自行選擇支付后的找零地址,那么一次轉賬可出現以下兩種情況:

1、將原先發送的地址設置為找零地址

將零錢返回原先的地址,這樣可明顯看出A為交易的支付方。若A的身份成為眾所周知的對象時,B的身份也有可能被推斷出來。

因此,這樣雖然方便了A的管理,但卻可能會造成A的隱私性降低,一定程度上還可能會影響到B的匿名性。

2、將找零地址更改為新生成的地址C

如果沒有進一步的信息,此時其他人所能知道的是,有一個交易拆分了地址A的余額至地址B和C。而地址B或C的主人可能是也可能不是A。由于新地址C的加入,讓整個交易的真相變得更加撲朔離迷:哪一個地址代表著被支付方,哪一個地址代表著找回的零錢呢?

當所有各方都將零錢發送至新創建的地址時,要想將個人身份與地址相聯系就必須收集更多的信息,并耗費更多的資源。

二、比特幣轉賬追蹤的一些基本概念-

(一)面向賬戶地址和面向資金流法

交易數據分析主要有面向賬戶地址和面向資金流兩種方法。

面向賬戶地址的方法針對單一賬戶地址的收支情況進行分析統計。單純采取面向賬戶地址方法的研究方式并不可取,原因有以下三點:第一,賬戶地址之間的轉賬關系無法揭示賬戶地址在資金流中起到的作用;第二,比特幣用戶可能同時持有多個賬戶地址,如果賬戶地址之間不存在轉賬關系,那么這種研究方式就無法收到成效;第三,一個賬戶地址可能與數量眾多的賬戶地址進行過交易,會導致統計展示效果不佳的問題。

Nick Timiraos :SVB事件可能會迫使鮑威爾選擇美聯儲需要重點關注的問題:金色財經報道,美聯儲傳聲筒Nick Timiraos 發文稱,有一種說法是,美聯儲會提高利率,直到出現問題。在過去的一年里,一個很大的驚喜是加息沒有造成任何破壞性影響,但目前不再是這個情況。硅谷銀行(SVB)和 Signature 銀行倒閉后,地區性銀行類股周一出現大幅拋售,這有可能將美聯儲推向它過去一年一直希望避免的境地:在抗通脹的同時解決對金融穩定的影響。這種情況可能會迫使美聯儲主席鮑威爾及其同事選擇美聯儲需要重點關注的問題。

CME 數據顯示,在硅谷銀行銀行事件之后,利率期貨市場認為,美聯儲在下周議息會議上維持利率不變的可能性超過三分之一。[2023/3/14 13:02:29]

因此,應選擇針對交易資金流進行挖掘,建立交易資金流追蹤溯源路線,以追蹤溯源路線上的資金流向為主,結合賬戶地址交易收支情況,對資金流路線上參與交易的賬戶地址進行分析研究。

(二)跳板地址和錨地址

文獻定義了跳板地址和錨地址。

跳板地址指用戶或組織使用的,有極少交易次數、用于資金轉移的賬戶地址。跳板地址一般具備以下特征:

1、賬戶地址留存余額等于0或約等于0;

2、與資金流路線上其他賬戶地址相比活躍度低,參與交易數量少;

3、賬戶地址的連入度與連出度,即收款次數和付款次數大致相等。

而錨地址是指資金流路線中持有大部分分拆資金、節點度高、交易頻率高的賬戶地址。

由于錨地址的節點度和交易頻率較高,代表著錨地址被使用的頻率較高,故可將錨地址作為可疑賬戶地址聚類中具有代表性的“錨”進行實體關系關聯、去匿名化等操作,通過確定錨地址所有者的性質,確定整個可疑賬戶地址聚類的性質。

根據錨地址特征,使用PageRank算法用于可疑賬戶地址聚類中錨地址的提取。PageRank算法針對網頁內容鏈接度計算一個網頁被訪問概率的做法,可用于解決類似的可疑賬戶地址聚類中高節點度錨地址的發現問題。

(三)資金分拆行為

資金分拆行為指將單筆大額資金分拆成多份小額資金,再匯聚至一個賬戶地址的交易模式,具體存在以下特征:

1、資金流追蹤溯源路線上存在多個出入度相等的跳板地址;

2、在大額資金分拆的資金流追蹤溯源路線中,分拆出的每筆資金金額相近,由跳板地址在一段時間內短暫持有;

3、多筆分拆資金通過多輸入交易轉化為一筆資金,輸出至同一個賬戶地址;

4、多筆分拆資金的輸出賬戶地址節點度高于資金流路線上其他賬戶地址。

(四)數字貨幣洗錢

數字貨幣可能是犯罪分子購買或偷盜而來的,洗錢者需要隱匿此行為留下的審計線索。以偷盜數字貨幣為例,犯罪分子會先將偷來的數字貨幣(如比特幣)轉到由洗錢者擁有的地址上,但這個地址仍然不夠干凈,因為它和受害者的地址有明顯聯系。

美聯儲縮表將“全速前進”:8月30日消息,美聯儲在本周將加大縮表的力度,這意味著美聯儲將開始拋售近三年前開始積累的國庫券。根據其縮表計劃,美聯儲將把每月到期不續的國債和抵押貸款支持證券(mbs)額度上限分別提高到600億美元和350億美元,同時在息票到期額度低于每月上限時,使用3260億美元的國庫券持倉來補充。由于到期息票規模低于新的月度限額,9月份將首次減持國庫券。美聯儲的投資組合中有436億美元的國債將于9月到期,這意味著美聯儲還需要減持164億美元的國庫券。10月份再減持136億美元。這將是2023年9月之前最大規模的減持。[2022/8/30 12:56:43]

洗錢者再使用混幣服務將自己主要幣種的交易地址和混幣服務池中的臨時地址做互換以對抗交易圖譜分析,這樣便可以在不暴露自己的前提下巧妙地消除錢包地址間的審計線索。

這里的混幣是指在一個交易中包含大量的輸入和輸出,將交易信息混亂打散,從而加大找出輸入與輸出之間關聯性的難度。為了避免被跟蹤監測,洗錢者一般都會采取混幣操作。

最后,將洗“白”的數字貨幣整合進主流的交易所、OTC等數字貨幣金融體系;或將其兌換為法幣后再轉至指定銀行賬戶;或將其轉入冷錢包中,這樣就可以隨時將冷錢包中的數字貨幣方便地發送給任何人了。

三、通過鏈上數據追蹤比特幣的轉賬

可采用Bitcoin Core客戶端作為數據來源,由該客戶端連接至其他運行該客戶端的可信節點,進行交易數據的同步;也可通過各比特幣區塊瀏覽器的API來獲取轉賬數據,然后對其進行分析。由于互聯網上存在著大量的這類文章,本文就不再贅述了。

需要注意的是,交易所的個人賬戶有一個比特幣存款地址,當比特幣存入該地址后再提幣轉出交易所時,一般不是從這個存款地址中轉出,而是從交易所的其他陌生地址轉出,且這個/這些陌生地址(可能是一個錢包的多個UTXO)還可能同時轉出多個用戶的比特幣,這使得整個轉賬鏈條難以審計和追蹤。

在比特幣的轉賬追蹤中,更重要的是將轉賬路線上的各地址與實體相關聯,下面將著重對此進行介紹。

四、賬戶地址與實體相關聯

(一)進行賬戶地址實體關聯的一般方法

在比特幣交易數據分析領域,由于個人或組織可同時持有和使用多個賬戶地址,故使用實體概念替代了易與賬戶地址產生混淆的傳統“用戶”概念,來定義使用比特幣的個人或組織。將賬戶地址與實體建立關聯關系,是比特幣賬戶地址去匿名化的核心工作。

可疑賬戶地址聚類中的錨地址的活躍度高,因此在未知錨地址所屬實體身份信息的前提下,可利用社會工程學、轉賬關系挖掘等方式,獲取錨地址與實體的關聯關系:

1、社會工程學方式:比特幣交易伴隨著人的自然行為,如購買商品、請求捐贈等,因此實體與賬戶地址關系的非蓄意泄露是不可避免的。可由各比特幣論壇中的討論帖、論壇用戶個性簽名、社交網絡等信息源,收集賬戶地址的信息標簽。這也是各大數字貨幣交易所的標簽服務的業務思路。

神魚:個人DeFi挖礦地址因收到Tornado相關地址轉賬遭Aave封禁:8月13日消息,神魚在社交媒體上發文表示,其個人DeFi挖礦地址因收到Tornado Cash相關地址轉賬而遭到Aave封禁。[2022/8/13 12:23:15]

2、轉賬關系挖掘方式:此方式源自傳統經濟犯罪案件的偵查思路。在賬戶地址A的轉賬記錄中,如果出現與賬戶地址B的頻繁交易來往,可認為兩賬戶地址存在強關聯性。此時賬戶地址A可繼承賬戶地址B與實體的關聯關系。

因此,可針對社交網絡和數字貨幣論壇、社區等進行相關的信息監控工作,定時收集處理潛在的賬戶地址標簽,從而完成賬戶地址實體信息的關聯,作為數字貨幣轉賬追蹤的數據支撐。

賬戶地址實體關聯在“明網”中的討論和實踐較多,故本文將簡要介紹在“暗網”中賬戶地址的實體關聯問題。

(二)暗網中賬戶地址與實體相關聯

1、暗網技術簡介-

目前最為流行的暗網技術分別為Tor、Freenet和I2P,暗網中的絕大部分內容都集中在這三類暗網中。

(1)Tor

Tor的全稱是“The Second Generation Onion Router”,是目前應用最為廣泛的匿名通信系統之一,以志愿者提供洋蔥路由器作為中繼節點的方式廣泛地部署在萬維網中。Tor是一種基于虛鏈路的低時延匿名通信系統,由第一代洋蔥路由系統改進而來。第二代洋蔥路由網絡除了可以防竊聽和網絡流量分析等攻擊,還具有前向安全、延遲小、多請求共享鏈路、分布式目錄服務器等特點。

洋蔥網絡由許多洋蔥路由器組成,用戶在接入洋蔥網絡前,需要在本地安裝洋蔥代理,代理會在洋蔥網絡中隨機選擇n個洋蔥路由器作為轉發節點,并建立通信路徑傳輸數據。數據在被轉發前會被中繼節點以通信路徑的反向順序逐層加密n層,進入洋蔥網絡后,數據包經過每個中繼節點時會被該節點解密,獲得下一個中繼節點的IP地址再繼續向前傳輸,到達最后一跳節點時,數據包以明文形式傳輸至用戶。對于用戶來說,只知道數據是由Tor網絡最后一跳節點傳輸而來,并不知道真正的數據發送者。

與之相同,轉發數據包從目的節點回傳的時候,會按照順序被層層加密,即每次傳送到一個洋蔥路由器時就被加密一次,直到最終到達用戶的洋蔥代理,洋蔥代理會對該數據包進行層層解密,然后以明文形式發送給用戶的應用程序。經過上述層層加解密的操作,每個洋蔥路由器只知道通信路徑中與自己相鄰的前一跳和后一跳節點信息,因此服務的匿名性可以得到保證。

(2)Freenet

Freenet是一個分布式匿名信息存儲和檢索系統,作為最早被使用的主流暗網之一,Freenet相對于其他暗網擁有更快的速度和穩定性。

Freenet是一個獨立的網絡,用戶可以通過Freenet匿名的分享文件、瀏覽和發布“Freesite”(只能在Freenet網絡中訪問的網站)、在論壇中發帖,不用擔心被審查。Freenet不是代理服務器,并不能像Tor一樣允許匿名地訪問網絡。由于沒有中央服務器,Freenet 的工作方式有了很大的不同:Freesite不支持Javascript,服務器端腳本等。

Whale Alert:2,078枚BTC從匿名錢包轉移到Coinbase:金色財經消息,據Whale Alert數據,2,078枚BTC(約40,095,167美元)從匿名錢包轉移到Coinbase。[2022/7/4 1:48:30]

Freenet 是去中心化的,很難被攻擊,并且其節點之間的通信是加密的,因此要了解誰在請求某些信息以及請求的內容是什么,是極其困難的。因此Freenet可以在用戶上傳、請求和搜索資源時保障其匿名性。

(3)I2P

I2P是一種基于P2P的匿名通信系統,其上運行著多種的安全匿名程序,支持的應用包括匿名的Web瀏覽、博客、電子郵件、在線聊天、文件分享等。與其他匿名訪問工具不同的是,I2P 通過不同的隧道將中間節點和目標節點分隔出來,即某個節點運行了I2P并不是一個秘密,秘密的是節點用戶通過I2P匿名網絡發送了什么消息,消息發送給了誰。

I2P匿名的核心是大蒜路由(一種洋蔥路由的變體),通過將多個消息層層加密、打包,經過傳輸隧道層層解密后到達目標節點。I2P與Tor 最主要的區別在于通信信道的設計不同:Tor使用的是單條可雙向傳輸的通信信道進行傳輸,而 I2P使用多條單向傳輸的隧道,根據其作用是接受/發送消息分為輸入/輸出隧道。另外,Tor網絡擁有自建的基于目錄服務的中心節點,以此來管理整個Tor網絡,而I2P采用完全分布式的架構。

(4)上述三者的優勢

Tor的優勢有:擁有大量用戶群體,在學術界和黑客群體中被關注較多;解決了一些I2P尚未解決的網絡規模問題;有可觀的資金、有更多的開發者來支持技術的發展;采用高性能的節點構建鏈路,提供高帶寬和低時延,訪問速度快。

Freenet的優勢有:分布式的數據存儲方式,允許用戶在任何時候從原節點和多個備份節點取回數據(即使原節點離線);合理、高效的數據分散機制。

I2P的優勢有:完全的分布式和自組織;使用多條單向鏈路傳輸數據;節點選擇通過不斷分析和比較節點的性能,而不是依據節點自稱的性能;匿名網絡較小,沒有被大量封鎖或拒絕服務;支持TCP和UDP傳輸。

綜上所述,Tor作為開發較早的匿名通信工具,它的知名度較高,使用群體較為廣泛;Freenet合理地分配了數據倉庫,并且支持離線下載;I2P使用的匿名技術較為復雜,匿名性較高。

由于Tor的使用較為廣泛,下面我們主要對其進行一些分析。

2、Tor匿名網絡的域名收集

由于暗網的隱蔽性、匿名性和監管難度大等特點,給網絡的監控和分析帶來了很大的困難。面臨的主要困難大致有以下三個方面:第一,訪問暗網的速度受到限制。由于訪問暗網需要特殊軟件Tor,而Tor的連接過程需要進行加密和解密,這導致訪問暗網速度非常緩慢。第二,隱藏服務地址難以收集。為了躲避追蹤,隱藏服務提供商通常會在短時間內維護其服務狀態,導致隱藏服務地址經常改變,數量不確定且生命周期短暫;第三,暗網具有匿名性,傳統網絡調查技術無法追蹤暗網中用戶的IP地址與真實身份。

加密初創公司nobank完成約103萬美元Pre-Seed輪融資:6月22日消息,瑞士加密初創公司nobank宣布完成100萬瑞士法郎(約合103萬美元)Pre-Seed輪融資。自2021年以來,nobank已收到超過120,000瑞士法郎(約合12.4萬美元)的贈款和獎金。

nobank于2022年2月正式成立,提供非托管智能錢包,允許其客戶投資數字資產。nobank未來將提供信用卡、借記卡以及其他DeFi產品和Web3教育服務。[2022/6/22 1:24:46]

隱藏服務地址非常重要,對地址的獲取是成功訪問暗網的第一步。為了使用程序來進行一些自動化分析,我們使用Onionscan來獲取隱藏服務地址等信息。Onionscan由Sarah Jamie Lewis開發,是用go語言編寫的,它是一個強大的開源暗網情報檢測工具,可以幫助執法人員檢測和追蹤暗網,也可以幫助隱藏服務運營商發現安全問題。

3、尋找托管隱藏服務的服務器IP地址-

Tor匿名網絡中的隱藏服務同樣容易受到黑客攻擊,配置不當的服務也會暴露服務器IP地址等信息。盡管找到托管隱藏服務的服務器IP地址與尋找比特幣賬戶地址實體之間沒有太大的關系,但多了解一些信息依然有利于比特幣的轉賬追蹤。

(1)SSH協議與SSH密鑰指紋

SSH協議是Secure Shell的縮寫,它是一種專門為遠程登錄會話和其他網絡服務提供安全保障的協議。SSH協議可以有效地防止遠程管理過程中的信息泄漏問題。在傳統網絡服務與用戶的交互過程中,它們通常會在網絡上以明文的形式傳送口令和數據,而黑客就可以截獲這些數據。再加上這些網絡服務所使用的安全驗證機制中也存在嚴重的問題,所以它們往往很容易受到中間人(MITM)攻擊。通過使用SSH,你可以對所有需要傳輸的數據進行加密處理。這樣一來,“中間人攻擊”這種手段就不可能實現了,而且也能夠有效地防止DNS欺騙和IP欺騙。

為了有效地避免中間人攻擊,管理員在通過SSH遠程連接主機的時候,SSH會生成主機指紋并請求保存。服務器的管理員可以將SSH密鑰指紋發送給客戶端,來幫助客戶端在首次登錄時驗證服務器的真實性。在首次連接成功之后,主機每次都會驗證客戶端發送的SSH密鑰是否與服務器端保存的相匹配。

簡而言之,SSH密鑰指紋就是一串能夠代表服務器公共密鑰的字符序列。你可以用它來識別服務器和設備身份的真實性。

(2)尋找托管隱藏服務的服務器IP地址

上文提到的OnionScan能夠從啟用了SSH協議的暗網隱藏服務中收集SSH密鑰指紋,然后我們通過Shodan搜索引擎的API來搜索這些密鑰指紋,看看在“明網”中是否有相匹配的SSH密鑰指紋存在,即查看通過普通網絡連接訪問到的服務器(“明網”中的服務器)在與暗網隱藏服務交互時,是否使用的是同樣的SSH密鑰。

如果確實存在這種情況,則說明某臺服務器同時托管了“暗網網站”和“明網網站”,這樣便可映射出暗網隱藏服務、明網中的網站以及各個IP地址之間的關系。而文獻提供了一些避免上述情況被探測到的技巧。

由上圖可知,運行程序后我們發現了一些提供隱藏服務的服務器IP地址,它們分別位于法國、德國和荷蘭。

由上圖可知,在某臺服務器上提供了3個隱藏服務,對應了3個暗網網站。

4、使用暗網爬蟲收集情報

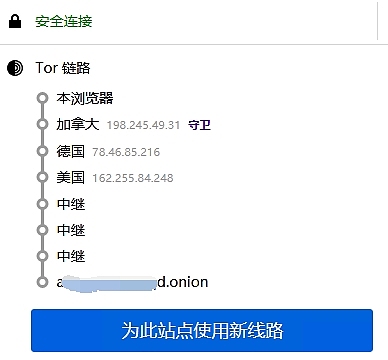

當使用Tor瀏覽器去訪問網絡時,用戶可以使用Tor來避免網站跟蹤他們的IP地址。在正常情況下,網絡流量將通過至少3個不同的中繼器:入口節點/路由器(Entry guard)、中繼節點/路由器(Middle relay)、出口節點/路由器(Exit Node)。下圖為訪問某暗網論壇時,主機與該論壇之間的網絡鏈路:

可以發現,在連接的中繼回路的第一個IP地址總是相同的。這是Tor的正常操作。連接的中繼回路中的第一個節點通常被稱為“入口節點/路由器”。它是一個快速且穩定的節點,并且將會在我們的中繼回路中維持兩到三個月,用來抵擋破解匿名攻擊。其余的中繼會在我們每次訪問新網站時改變,這些中繼會一起提供完整的隱私保護。

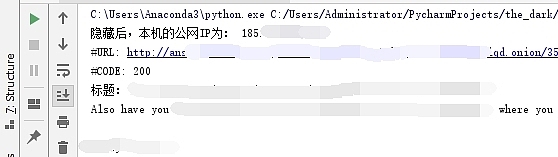

在這里,我們使用爬蟲來進行暗網的情報收集。在一般爬蟲程序的開頭加入幾行代碼,同時保持Tor瀏覽器的開啟,根據上文所收集的Tor匿名網絡的域名,就能自動抓取這些網站的數據了。

下圖顯示了使用爬蟲程序抓取某暗網論壇數據時主機對外所顯示的IP地址。可見我們的公網IP已變為某個Tor匿名網絡的出口節點的IP,其地址位于德國柏林:

針對不同的暗網數據類型,如暗網市場、暗網論壇,應設計不同的爬蟲框架。

在比特幣轉賬追蹤中,若某個比特幣地址在暗網中(如論壇)也出現了,那么我們就可以根據它所在頁面的信息來為它打上標簽,并進一步根據相關信息嘗試將該比特幣地址與實體相關聯,這就涉及到了暗網的情報分析。

5、對所收集的暗網情報進行分析,

首先,對主體文本數據進行有效性判斷。

在獲取的正文文本中,有些文本是無效的,會增加工作量并妨礙文本分類的速度,因此如下的文本應標記成無效隱藏服務:(1)網頁正文文本內容過短,很難對網頁隱藏服務進行區分類別,應視為無效文本;(2)隱藏服務內容是網頁服務器的默認啟動頁,無法區分暗網隱藏服務內容的默認啟動頁也視為無效;(3)網頁已經無法打開的更不可能作為文本分類的依據。

其次,對數據內容進行處理。

為了躲避執法人員的調查與追蹤,暗網數據內容存在著單詞拼寫錯誤、標點符號雜亂、非英文的標準字符多以及大小寫混亂等問題,這些問題嚴重影響分類準確率。因此需要對數據內容進行相應的處理。

例如,使用Python的langdetect來識別正文語言,大多數隱藏的網頁使用英語進行交流,有些則使用俄語或德語以及漢語,這里主要對英文網站進行分析;使用BeautifulSoup來刪除復雜的非標準的特征字符;使用正則表達式來刪除沒有價值的簡單標點符號;使用pyenchant來對英文單詞進行拼寫糾錯;使用nltk庫的SnowballStemmer提取英文詞干;使用nltk庫的WordNetLemmatizer進行英文詞性還原;以及進行大小寫轉換,去掉像“in”、“an”等沒有實際意義的助詞、介詞等,只保留對分類具有幫助的動詞和名詞。

最后,采用常用的算法對數據內容進行分類。

可使用KNN、支持向量機、隨機森林或樸素貝葉斯等方法對數據內容進行分類。不過,現有分類方法的精確度與準確度都不高,還需要對分類方法進行進一步的研究與改進。因此,根據前期篩選和分類情況,有時依然需要人工的介入。

在分析的過程中,同時需要對發布內容的用戶進行記錄,并按照上述分類情況更新其對應的標簽等信息。

這樣,在比特幣的轉賬追蹤中便可獲得更多的信息,將轉賬路線上的各比特幣地址與實體進行更深入的關聯,使得實體的畫像更加清晰。

五、小結

本文簡要介紹了比特幣的轉賬追蹤,著重討論了暗網中的比特幣賬戶地址與實體關聯的相關問題,這或許能為監管機構提供一點參考。

由于暗網環境的復雜性,為了避免計算機受到惡意攻擊,不建議非專業人士在暗網中進行相關的操作。

發布方:XBITRUST & Paiclub Capital

作者:蘇文杰

參考文獻

中科鏈安安全實驗室. 比特幣交易追蹤溯源技術介紹. Freebuf. https://www.freebuf.com/articles/blockchain-articles/203127.html

猋焱. 詳解比特幣的找零機制. 百度經驗. https://jingyan.baidu.com/article/19192ad84bcd54e53e570729.html

程序新視界. 淺析比特幣的找零機制. CSDN. https://blog.csdn.net/wo541075754/article/details/53560061

蔡霖翔. 區塊鏈數字貨幣資金流追溯研究. 中國人民大學碩士學位論文, 2019. 20-43

蘇文杰. XBITRUST & Paiclub Capital. 在暗夜中游蕩——洗錢與數字貨幣. 金色財經. https://www.jinse.com/news/blockchain/697215.html

楊溢. 基于Tor的暗網空間資源探測技術研究. 上海交通大學碩士學位論文, 2018. 5

郭晗. 基于Freenet的暗網空間資源探測技術研究. 上海交通大學碩士學位論文, 2018. 8

曹旭. 基于I2P的暗網空間資源探測技術研究. 上海交通大學碩士學位論文, 2018. 6

楊麗娜. 暗網威脅情報分析與研究. 齊魯工業大學碩士學位論文, 2020. 1-41

Sarah Jamie Lewis. OnionScan Report: This One Weird Trick Can Reveal Information from 25% of the Dark Web. mascherari.press. https://mascherari.press/onionscan-report-this-one-weird-trick-can-reveal-information-from-25-of-the-dark-web-2/

Justin. 如何在暗網中收集公開情報資源(下集). WisFree譯. 安全客. https://www.anquanke.com/post/id/84383

Sarah Jamie Lewis. Thwarting Identity Correlation Attacks. mascherari.press. https://mascherari.press/thwarting-identity-correlation-attacks/

于煥煥. 基于機器學習的暗網威脅情報分析. 齊魯工業大學碩士學位論文, 2020. 4-34

Tags:比特幣TORFREENET閃電比特幣最新消息torn幣價格Free SpeechUmbrella Network

支持Layer2的永續合約DEX YFX創世挖礦第2階段即將上線,將帶來哪些創新應用?3月31日16:00,金色財經邀請YFX.COM中文社區發起人John Wang做客「金色百家談」直播間.

1900/1/1 0:00:001.BM發表EdenOS路線圖建議 能否拯救頹勢中的EOS ?EdenOS旨在使EOS主網成為 "任何區塊鏈中最去中心化、最透明、最民主的治理過程".

1900/1/1 0:00:00“礦塌了?” 4月1日,愚人節,穩定運行88天之后,EOS最大的算法穩定幣系統USDX崩盤,代幣USDC最低跌至0.65美元.

1900/1/1 0:00:00最近算法穩定幣賽道開始熱鬧起來,Basis正在努力推出V2,FEI也開始引起人們關注。今天藍狐筆記聊的是OHM的算法穩定幣探索.

1900/1/1 0:00:00下文將介紹新NFT指數項目、Uniswap即將到來的V3版本、Nifty等內容。DeFi和NFT領域的競爭如火如荼,這兩個生態系統如果能夠結合,能夠帶來無限機遇.

1900/1/1 0:00:00DeFi數據 1.DeFi總市值:932億美元 市值前十幣種排名數據來源DeFiboxDeFi總市值數據來源:Coingecko2.過去24小時去中心化交易所的交易量:22.

1900/1/1 0:00:00