BTC/HKD+0.71%

BTC/HKD+0.71% ETH/HKD+1.62%

ETH/HKD+1.62% LTC/HKD+1.34%

LTC/HKD+1.34% ADA/HKD+1.4%

ADA/HKD+1.4% SOL/HKD+0.94%

SOL/HKD+0.94% XRP/HKD+1.13%

XRP/HKD+1.13%點對點(p2p)計算范式比其他傳統范式有很多優勢。例如,帶寬、內存和數據等資源可供其他所有參與用戶使用 。從廣義上講,這種范式包括結構化和非結構化系統。結構化疊加(例如 Kademlia 和 Chord )為數據和對等點發現提供確定性機制,而非結構化疊加(例如 Gnutella )在隨機圖中組織對等點并使用泛洪算法進行對等點和數據發現。大多數流行的點對點系統都缺乏“中央權威”,這使得這種范式能夠抵御故障攻擊。另一方面,缺乏這種中心化授權會導致許多具有挑戰性的安全問題:保護網絡系統所需的大多數安全服務都需要一種或另一種中心化授權,使得對等系統無法使用這些服務 ]。更糟糕的是,其中許多系統完全去中心化和開放的特性在其他分布式系統中導致了大范圍的未知安全威脅,包括女巫攻擊 。

女巫攻擊在點對點、有線和無線網絡環境中是眾所周知的。 在其基本形式中,代表攻擊者的對等點生成盡可能多的身份,并且表現得好像她是系統中的多個對等點 ,旨在干擾系統的正常行為。 攻擊者可以生成的身份數量僅取決于攻擊者的能力,該能力受限于響應系統中其他對等點并發請求所需的帶寬、存儲與每個生成的女巫身份相對應的節點的路由信息所需的內存,以及在沒有明顯延遲的情況下處理并發請求所需的計算資源。 隨著硬件的急劇增長(例如,在存儲容量和處理方面)以及具有高帶寬速率的寬帶互聯網的廣泛傳播,即使是在通用硬件上運行的攻擊者也可能對大型系統造成重大損害。

女巫攻擊出現在很多情況下,同樣的,在點對點系統以及其他通用分布式系統和范式中必不可少的我的服務上也是常見的。此類環境包括投票系統、信譽系統、路由、分布式存儲等。為了說明這種攻擊在現實的系統中是如何工作的,請想象一個建立在點對點覆蓋 上的推薦系統。在這樣的系統中,系統的目標是根據其他人的推薦過濾出用戶可能感興趣的信息。在這種情況下,可以通過偽造多個身份 (女巫) 充當多個用戶的攻擊者可以輕松地在合法用戶投票的合法對象上投票。

在任何現實的推薦系統中,通常對對象進行投票的合法用戶的數量始終不超過系統總用戶的 1%,這幾乎是可以保證的 。鑒于此,這種攻擊對攻擊者很有吸引力,他們是系統中的潛在用戶,試圖攻擊提供高度激勵的系統。例如,線上市場eBay,使用客戶的推薦來確定其賣家、使用其平臺銷售商品的人的聲譽,因此對于此類賣家進行不當行為以獲得更高聲譽的行為很有誘惑力。在許多其他情況中也會出現相同的情況,例如內容由用戶評級的點對點文件共享行為,以聲譽為依據分配帶寬的行為,在這一行為中,甚至該聲譽用于確定用戶分發的內容的好壞。在所有此類示例中,都存在用戶行為不端的誘因,而且女巫攻擊被證明是此類攻擊者實現其目標的強大工具。

為了防御攻擊,已經有人嘗試了幾種防御或緩解的形式來防御或限制攻擊的影響。這種攻擊可以大致分為兩種思想流派:中心化和去中心式(即分布式)防御。在中心化防御 [6, 8, 9, 10] 中,中央權威負責驗證系統中每個用戶的身份。雖然這種防御在防御攻擊方面有些有效,但它對系統做出了某些假設,其中一些假設在點對點的去中心化系統中不容易實現。首先,正如名稱和操作描述所表明的那樣,此類系統需要中心化權限,出于安全性和功能性原因,許多此類系統可能無法負擔得起。此外,即使存在這樣的中心化權威,也需要一些與系統中用戶相關的憑據,以便將用戶的這些憑據與其數字身份相匹配:在許多情況下,獲取此類憑據是非常有挑戰性的工作。

另一方面,去中心化防御包括但不限于 [11, 12, 13, 14, 15, 16, 17, 18, 19, 20, 7, 21, 22, 23] 中的工作,它們不需要系統中有中心化的權威,并為分散的點對點系統精心設計而成。在其操作的核心,此類防御會權衡系統中用戶之間的協作,以接納或拒絕可能是攻擊者的用戶。用戶的接納或拒絕基于與用戶關聯的憑據,如加密分布式防御的情況,或合法誠實用戶的網絡屬性,如使用社交圖的女巫防御的情況。 在任何一種解決方案中,防御的最終目標都是以分散的方式模擬中央權威的力量,并使用這種力量來檢測女巫和誠實的節點。

防御的另一種分類可能是根據這種防御的運作方式。 因此,以往的工作中,女巫防御可以分為使用可信認證的防御——其中證書通常是為誠實用戶生成的,并根據受信任機構的公鑰進行驗證,產生成本——其中用戶受到一些成本的懲罰,從而限制他們的可用資源數量,減少他們的不當行為,以及基于社交網絡的女巫防御。

這種防御在它們的假設、所應用的網絡類型、提供的保證以及產生的成本方面有很大不同。 為此,本文主要回顧、總結、比較和展示現有的方法中,女巫防御的不足之處。

女巫攻擊模型和目標

在本節中,詳細說明了大多數女巫攻擊研究和防御中通常假設的攻擊者模型,進一步探討了攻擊者的目標和防御目標。

問題陳述和模型

該問題被表述為系統中的單個用戶在系統中具有一種能力,此能力讓她像是具有多個分身一般行動。 這對于如此多的應用程序來說是有問題的,因為此類應用程序的正確性取決于同行的行為、他們的數量以及在系統中誠實地參與協作的意愿。 然而,試圖偏向系統整體行為的單個攻擊者的女巫身份不能滿足這樣的系統目標。

攻擊者的正式特征是她可以在系統中注入的虛假身份的數量。 攻擊者的動機是最大化虛假身份的數量。 攻擊者生成并注入系統的身份數量的價值和意義取決于應用程序本身,并因應用程序而異。 例如,要攻擊一個推薦系統,將系統中 1% 的誠實用戶的匹配總和作為假身份就足夠了。 因為通常觀察到,即使對于該系統中非常受歡迎的對象,也只有 1% 的誠實節點投票支持它,所以這尤其是一個足以使系統的行為產生偏差并超過系統中的誠實節點。也就是說,通過擁有比系統中某個對象投票的誠實節點的確切數量更多的單一身份,女巫攻擊者將能夠超過誠實節點的投票。

另一方面,在其他系統中,例如用于通信匿名化的混合網絡(如 Tor 網絡),即使是少量的女巫身份可能會嚴重破壞系統中的承諾。 從理論上講,電路上兩個節點的妥協足以識別這種混合網絡上通信的發送方和接收方。 另一方面,網絡中足夠多的身份的妥協將使攻擊者能夠監控任意數量的電路。身份數量本身很重要的其他應用程序包括對文件共享系統的攻擊 ,這樣的例子有很多。

烏克蘭副部長再次呼吁全面禁止俄羅斯加密貨幣交易者:3月9日消息,昨日,烏克蘭數字化轉型部副部長Alex Bornyakov表示,如果加密貨幣交易所繼續在俄羅斯運營,它們將面臨公眾的強烈反對。他再次呼吁全面禁止俄羅斯的加密貨幣交易者。(Forkast)[2022/3/9 13:45:49]

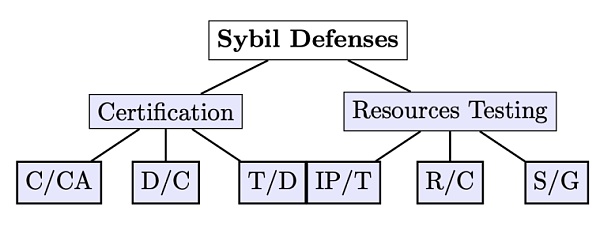

圖一在P2P疊加環境中幾種不同的女巫防御的方式

C/CA 代表中心化的認證機構

D/C 代表去中心化的加密原語

T/D 代表可信設備認證

IP/T 代表IP檢測

R/C 代表基于成本循環的檢測

S/G 代表基于社交圖譜的防御方式

女巫防御的目標和成功的標準

女巫防御的最終目標是通過在覆蓋網絡中偵查并且孤立女巫身份,或者那些對等地能夠產生這些女巫身份的節點,來消除女巫攻擊。但是,這一終極目標并不總是能夠實現,因為大多數防御,除了基于中心化可信認證的方案之外,大多數防御在其檢測機制中都有誤報和漏報的可能性,可能會容忍某些女巫節點,同時錯誤地報告其他誠實的節點,就像我們在假陽性和假陰性報錯中看到的那樣。假陽性報告指女巫節點被報告為誠實節點。另一方面,假陰性誠實節點被報告為女巫節點。防御機制的現實和實際可實現的目標是盡可能地減少假陰性率。

女巫防御的深度

除了第 1 節所示將女巫防御分為中心化和去中心化防御的廣泛分類之外,本文調查的女巫防御方式還包括兩大類技術:可信認證和資源測試類別,如圖 1 所示。在可信認證的列表中,我們梳理了使用中心化認證機構、去中心化加密原語或可信設備的相關工作。

可信認證方法可以說是當下最流行的方法之一,因為 Douceur 已經證明它具有消除 Sybil 攻擊的潛力 。 在這種方法的傳統形式中,中心化授權 (CA) 用于通過將這些身份與預先分配的憑據進行匹配來確保分配給每個對等方的身份是唯一且合法的。這些憑證可能包括加密密鑰、通常由一次性密碼生成器 (OTP) 生成的同步隨機字符串或由中心化認證頒發的數字證書。

雖然上述傳統形式的中心化證書頒發機構在文獻中有明確定義,但已經通過應用適用于分布式多方模型的加密原語來定義分布式證書方案,這些模型使假定誠實的對等方之間能夠協作以證明加入覆蓋的其他對等方.

中心化認證機構

中心化可信認證可能是唯一可以消除女巫攻擊的方法 。 在 P2P 覆蓋的環境中,已經有一些關于使用中心化證書頒發機構進行憑證生成、分配和驗證的工作。 例如,使用第 5 節中解釋的社交圖并利用公鑰密碼學作為構建塊的研究,假定用戶公鑰的真實性通過在離線階段通過中心化授權分配給用戶的證書 。 利用基于 CCA 的方法的其他方案示例包括 、、 和 中的工作。

加密原語

最近,已經涌現了一些關于加密原語的工作 [11, 12, 13, 14, 15]。這些原語旨在提供用于驗證對等點的基礎設施,以便通過僅讓合法對等點參與覆蓋來使女巫攻擊更難發生。通常,這些工作試圖以去中心化方式利用公鑰基礎設施 (PKI) 并使用閾值加密成分(例如,秘密共享和閾值簽名),以確保所謂的誠實用戶之間的協作,以驗證加入覆蓋其上的對等方的操作時間。有趣的是,明確陳述的動機超出了其中一些原語(例如,[11, 12, 13, 14]),這是因為文獻中的許多非加密協議都假設存在用于覆蓋合法用戶的認證系統(例如 SybilGuard 和 SybilLimit)。因此,加密方法旨在確保此類協議的成功運行。

可信設備

與可信認證的想法類似,一些研究與實踐,建議使用可信設備或可信模塊來存儲先前由中心化機構分配給用戶的證書、密鑰或身份驗證字符串。 這種設備由于其潛在的高價而基本上很難獲得,因此可用于限制女巫攻擊者的機會。 在和中提出了這種機制的例子,盡管后來的工作是在無線傳感器網絡上。 理論上,當攻擊者意圖獲取盡可能多的女巫身份時,這些防御措施可能會奏效。 然而,在匿名(例如 Tor)和推薦系統等情況下,考慮到較少的女巫身份就可能會造成很大的危害,所以這些防御措施已經過時了。

除了用于防御女巫攻擊的資源測試方法之外,基本思想是檢查與假定不同用戶相關聯的一組身份是否擁有與身份數量匹配的足夠資源。這些資源可能包括計算能力、帶寬、內存、IP 地址,甚至信任憑證。盡管 Douceur 證明了資源測試的想法是無效的 ,但一些研究人員認為它是一種最低限度的防御。也就是說,該方法不能完全消除攻擊,但是會使其女巫攻擊更難發生。

理論上,此類防御中的大多數方案將女巫身份的數量限制為比沒有防御的情況下的數量少。然而,在實踐中,即使是更少數量的女巫身份也足以威脅許多系統的可用性和安全性。例如,如前所述,匿名系統(如 Tor)中的匿名性取決于每個電路的兩個節點。此外,在線聲譽系統中有 1% 的虛假身份就足以投票給合法節點。

IP 測試

通用測試方案包括測試對等方的 IP 地址,試圖確定他們的位置并將其與他們的活動相匹配。特別是,如果從同一特定地理區域產生大量活動,則其中一些活動很可能是由于女巫身份。此外,此類作品中的假設是獲取不同地理區域的 IP 地址,但這并不便宜。例如,弗里德曼等人 介紹了 Tarzan,其中根據節點在特定自治系統中的地理位置測試其 IP 地址。Cornelli 等人在 和 中介紹了類似的結果。

這些工作的主要假設是 IP 地址很難在廣泛的地理區域中獲得。然而,最近有跡象表明存在巨大的僵尸網絡 ,受感染的主機由單個管理實體控制并駐留在不同的自治系統中,可以肯定的是,這種防御機制是無用的。

OKEx徐坤:7月數據整體保持增長,全面擁抱DeFi構建復合型生態:8月6日,OKEx在深圳舉辦“聚力之夜”主題酒會,OKEx首席戰略官徐坤分享了近期動態。第一,OKEx平臺交易量保持增長趨勢,7月份整體上漲19.3%,其中期權交易量上漲114%,風險準備金突破1.4億美元,交割、永續持續零分攤。第二,OKEx重視創新趨勢,積極擁抱變化。

OKEx早在19年就已經實現CeFi+DeFi產品層面的聯動,是首家集成DSR的中心化交易所。OKChain目前已經支持訂單簿和撮合都放在鏈上的Open DEX模式,同時也在針對AMM模式進行研究。OKEx將會全面擁抱DeFi浪潮,構建復合型加密資產生態。[2020/8/7]

成本循環

一些研究及實踐,建議將經常性成本作為防御女巫攻擊的一種方法。 特別是,計算難題 [16, 32] 和圖靈測試(例如 CAPTCHA )被建議作為解決方案。 然而,出于同樣的原因,IP 測試對控制僵尸網絡的攻擊者不起作用,這些基于成本的方案也不會起作用。 此外,對于類似 CAPTCHA 的解決方案,已經表明 Sybil 攻擊者可能會在控制的站點上發布 CAPTCHA 測試,供用戶測試以訪問攻擊者提供的服務。

此外,某些版本的 CAPTCHA 容易受到某些圖像處理攻擊 。

雖然之前針對分布式系統中女巫攻擊問題提出的大多數解決方案都有局限性和缺點,但基于社交網絡的女巫防御嘗試以優雅的方式克服這些問題。首先,基于社交網絡的女巫防御大多是解決女巫攻擊問題的去中心化解決方案,這意味著這些設計在沒有任何中心授權的情況下運行——這是大多數分布式系統中的重要特性。由于隨機游走理論,這種去中心化的操作模型更加容易,隨機游走理論是這些防御中最常用的成分。其次,這些防御利用社交節點之間社交鏈接的信任,使誠實節點之間的協作變得可能且容易。第三也是最后一點,這些防御在幾項研究中得到了證明,它們能以低成本實用且有效地防御女巫攻擊,而且它們現在進一步開發為許多服務的組件,包括分布式哈希表 (DHT)、抗女巫攻擊投票,并用于移動網絡路由。

盡管它們在設計細節和操作上有很大不同,但所有基于社交網絡的女巫防御都有兩個共同的假設:算法屬性即快速混合屬性以及信任。 首先,這些防御基于社交圖的“快速混合”屬性。 非正式地,社交圖的快速混合屬性意味著此類圖中的“誠實”節點很好地嚙合,并且誠實區域不包含稀疏切割——一種將兩個大型誠實節點子集與一些社交網絡連接起來的切割。為簡單起見,社交圖的快速混合特性意味著來自社交圖中任意節點的隨機游走將非常接近在幾步后該圖上定義的馬爾可夫鏈 (MC) 的平穩分布。 在百萬節點的網絡中,建議這樣的步數為 10 到 15 步。

這種防御脈絡的第二個共同假設是信任。 特別是,所有這些防御都假定在底層社交圖中具有良好的信任值,例如,通過節點之間的面對面交互所表明的。 為了推斷任意多個攻擊者的社交鏈接滲透社交網絡的難度,這個特定的假設是必要的。 雖然用于正確識別社交圖中“誠實”節點的女巫防御的操作是由快速混合假設保證的,并且使用這種算法屬性的相應方案的構建,識別 女巫節點的能力僅在假設以下條件下得到保證攻擊者,或攻擊者的集體,控制著自己與社交圖中其他誠實節點之間的一些鏈接(這種鏈接稱為攻擊邊)。

下面我們梳理了一些被廣泛引用和關注的基于社交網絡的女巫防御的方法。

Sybil Guard

SybilGuard 的設計,歸功于 Yu 等人[19, 20],它使用信任擁有社交網絡的快速混合特性來檢測女巫節點。從技術上講,SybilGuard 包括兩個階段:初始化階段和在線檢測階段。在初始化階段,每個節點構建它的路由表,作為其相鄰節點的隨機排列,用于輸入和輸出邊對。接下來,每個節點啟動一個長度為 w = O (根號n log n) 的隨機游走,并按照使用隨機排列構建的路由表將其傳播到其相鄰節點。隨機游走路徑上的每個節點都會注冊隨機游走發起者的見證人,然后當該節點成為嫌疑節點時充當該節點的見證者。此外,利用隨機游走的回溯性,隨機游走的每個發起者都會收到“見證人”列表(即注冊發起者公鑰并位于發起者隨機游走構建的路徑上的節點) .

在線上階段,驗證者確定嫌疑人是否誠實,如下所示。 首先,嫌疑人將其隨機路由上的“證人”的地址發送給驗證者。 因此,驗證者將見證人列表與其驗證者路由列表進行比較。 如果兩個集合之間沒有交集(一個非常有可能發生的事件),驗證者將中止并拒絕嫌疑人。否則,驗證者將繼續,要求比較兩個集合之間的交集上的節點來驗證嫌疑人是否有用它們注冊的公鑰。如果嫌疑人被交叉節點驗證,則驗證者接受嫌疑人或將其標記為女巫節點。

Sybil Limit

與使用單個長隨機游走的 SybilGuard 不同,SybilLimit 建議使用多個較短的隨機游走。此外,與 SybilGuard(驗證者和嫌疑人的公鑰注冊在社交圖中的節點上不同,SybilLimit 建議在社交圖中的邊上注冊此類密鑰。 SybilLimit 由初始化階段和在線驗證階段組成。在初始化階段,每個節點使用 SybilGuard 中描述的相同方法構建其路由表,并執行 r = O (根號 n) 的隨機游走,每次長度為 w = O (log n) 其中 O (log n) 是混合時間社交圖的10 到15 個社交圖,理論上假設足以從非常接近統計分布的分布中采樣節點。與SybilGuard 不同,隨機路由路徑上的所有節點都用于注冊隨機游走發起者的公鑰,r 次隨機游走中每次游走的最后一條邊用于注冊該發起者節點的公鑰(每個這樣的邊稱為尾部)。特別地,游走發起者的公鑰注冊在隨機游走到達的最后一條邊下的最后一個節點上。同樣利用隨機路由的回溯性,注冊發起者節點(可以是嫌疑人或驗證者)公鑰的見證人將他們的身份返回給該節點。社交圖中的每個節點都執行相同的過程,并且每個發起注冊隨機游走的節點都收集一組見證人(或驗證節點)。

騰訊清遠云計算數據中心將推動區塊鏈等在大灣區全面落地:近日,華南地區迄今為止最大的新基建項目——騰訊清遠云計算數據中心正式開啟服務。據悉,清遠數據中心將輔助深圳、廣州、香港等灣區核心城市中騰訊已有的核心云節點,結合整個粵港澳大灣區200多個邊緣節點,形成對整個粵港澳大灣區的全面覆蓋,推動人工智能、云計算、區塊鏈等新技術全面落地開花,促進粵港澳大灣區產業升級和數字化轉型。(科技日報)[2020/7/8]

在線上階段,SybilLimit也與 SybilGuard 相同,嫌疑人將證人的標識符和地址發送到驗證者節點,該節點將比較嫌疑人列表中的證人,試圖找到沖突。 如果在驗證者端的兩個集合中發生沖突,驗證者會要求兩個集合中具有共同身份的見證人驗證嫌疑人的身份,并根據此過程的結果決定是接受還是拒絕嫌疑人。如果兩者之間沒有交集(這樣的事發生的可能性很小)驗證者通過將嫌疑人標記為攻擊者來中止并拒絕嫌疑人。

用于推理 SybilLimit 的可證明保證的主要成分與 Sybil Guard 中的相同。特別地,假設隨機游走長度 w 是社交圖的混合時間,那么在這種隨機游走中選擇的最后一個節點是根據平穩分布的。

此外,隨機游走中的最后一條邊是從社交圖中的邊中“幾乎”均勻隨機選擇的。此外,假設 r = O(根號 n),如果正確選擇了隱藏常量 r0(其中 r = r0 ×根號 n),則驗證者和嫌疑人的采樣邊緣之間的交集將以壓倒性的概率存在。作者將這種條件稱為“交集”條件,用于保證誠實區域中節點隨機游走的高概率交集。與 SybilGuard 一樣,假設有 g 個攻擊者邊緣,則允許攻擊者在最多 gwr = O (g ×根號 n× log n) 尾(稱為污染尾)上注冊其女巫身份的公鑰。在這種情況下,每個附加邊都會引入額外的 O (log n) 女巫身份(假設攻擊者通過在每個可能的受污染尾部注冊不同 Sybil 身份的不同公鑰來使用最佳攻擊策略)。

SybilLimit 的安全性也很大程度上依賴于 w。 由于沒有估計參數的確切值的機制,因此低估或高估這些參數都是有問題的,如上所示。 SybilLimit 還提供了一種用于估計該參數的“基準測試技術”,該技術也不對參數估計的質量提供任何可證明的保證。 最后,只要 g = o (n / log n),Sybil Limit 就可以保證每個攻擊邊緣引入的女巫身份的數量。 請注意,SybilGuard 和 SybilLimit 都不需要對其運營的社交網絡有任何全局了解,并且可以以完全去中心化的方式實施。

Sybil Infer

SybilInfer 使用在隨機游走(稱為軌跡)上定義的概率模型來推斷生成此類軌跡的一組節點 X 的真實程度。 SybilInfer 中的基本假設是每個節點都擁有社交網絡的全局視圖和知識,網絡是快速混合的,發起 SybilInfer 的節點是一個誠實節點。從技術上講,SybilInfer 試圖最終將圖中的不同節點標記為誠實節點或女巫節點。在 SybilInfer 中,n 個節點的網絡中的每個節點執行 s 次行走,因此通用跡中的行走總數為 s × n。這些跡中的每個痕跡由第一個節點(隨機游走的發起者)和隨機游走中的最后一個節點(即尾部)構成。與 SybilGuard 和 SybilLimit 中使用的統一(超過節點度)轉移概率不同,SybilInfer 定義了節點上統一的轉移矩陣,從而懲罰具有更高度的節點。 SybilInfer 操作的最終目標是計算概率 P (X = Honest | T);也就是說,計算給定軌跡 T 的一組節點 X 是誠實的概率。這個概率是使用貝葉斯定理計算的。

SybilInfer 通過技術手段對誠實配置進行采樣,該配置最初用于從跟蹤中確定一組節點的誠實性。 這個采樣是使用 Metropolis-Hasting 算法進行的,它首先考慮一個集合 X0 并通過刪除或添加節點到集合中一次修改該集合:在每次,并且有概率從 Xˉ0 中填充一個新節點 x被添加到 X0 使 X ′ = X0 [x 或 X0 中的節點以概率 premove 被刪除。 該過程執行 n× log n 輪以獲得獨立于 X0 的良好樣本。

Sum Up

不像 SybilGuard 和 SybilLimit 是通用的節點準入問題,并且在不需要單個節點攜帶有關社交圖的全局信息的意義上去中心化,以及用于推斷節點誠實度的 Sybil-Infer,SumUp 試圖在投票聚合的背景下解決女巫攻擊問題。在這種情況下,一個稱為投票收集器的節點希望以抗女巫的方式從網絡中的其他節點收集投票。這就是,在給定數量的對象投票中,投票收集者希望增加誠實節點接受的投票比例,減少攻擊者通過其攻擊邊緣投出的接受投票,并在攻擊者多次反復行為不當時識別攻擊者。在 SumUp 的核心是,鏈接容量分配機制用于自適應地為信任擁有社交圖中的鏈接分配容量,并限制從投票者一側傳播到選票收集器的選票數量。 SumUp 的自適應投票流機制使用了傳統在線投票系統的兩個觀察結果:系統中的少數用戶對單個對象進行投票,并且——如果這種投票系統是在社交圖之上實現的——擁堵僅出現在靠近選票收集器的鏈上。因此,SumUp 建議根據它們與投票收集器的距離(根據使用廣度優先搜索算法計算的某些級別)在社交圖中的不同鏈接上分發大量票證。

該技術的一個明顯吸引力在于其高計算要求:典型算法(例如 Ford-fulkerson 算法)的運行時間將需要一個操作邊數的順序,以收集單個選民的投票。它的作者進一步提出了一種啟發式方法,它僅使用圖直徑步數的順序,其中每個節點貪婪地選擇更高級別的節點,通過該節點使用非零容量連接并傳播投票,直到達到投票收集器。 在任何時間,考慮到貪婪步驟可能不會導致非零容量,每個節點都被允許探索其他節點以尋找相同或更低級別的路徑。

ABIT交易所全面接入鏈上數據分析系統:據ABIT平臺官方消息,ABIT近日發布了全新功能,平臺內交易頁面全面接入了主流幣種的鏈上數據分析系統,通過對各幣種鏈上網絡的例如多空熱度、地址增長、大戶倉位變化、大額交易數量等諸多量化信號的實時監測,為用戶的交易決策提供可視化的客觀數據參考。據悉該功能是由國際鏈上數據挖掘機構IntoTheBlock提供技術支持,并且是本季度ABIT平臺升級計劃之內的新增功能之一,近期還將有更多版塊完成升級。

ABIT是創立于澳大利亞的交易平臺,致力于為全球用戶提供安全、穩定、高效的數字資產交易服務。[2020/5/2]

GateKeeper

GateKeeper 借用了 SumUp 和 SybilLimit 的工具來實現高效操作。尤其是它試圖通過合并 SumUp 的票證分發組件來提高 SybilLimit 的性能。不像在 SumUp 中,節點通過從投票者到收集者的非零路徑被接納,如前所述,GateKeeper 只考慮 SumUp 的“票證分配”階段,其中票證被準入控制器用于接納節點。此類票證以與 SumUp 中相同的方式從控制器傳播到所有節點。但是,為了限制攻擊者獲得更多門票的機會并降低其整體優勢,GateKeeper 中的控制器隨機選擇 m 個不同的隨機節點;這些節點被稱為“有利節點”,當且僅當可疑節點從不同的有利位置收到 fadmitm 票證(其中 fadmit 是隨機選擇的有利位置的分數;在 GateKeeper 中使用 0.2)時,它才會被允許。因此,一旦一個節點被這個有利位置的一小部分允許,它就會被允許。為了防止雙花攻擊,Gate Keeper 建議使用門票的路徑的加密簽名鏈(傳播到控制器)。

其他基于社交網絡的 DHT

SPROUT 是另一種 DHT 路由協議,它使用具有信任的社交圖的社交鏈接將信息路由到在社交網絡上操作的用戶。 SPROUT 實際上建立在 Chord 之上,并在 Chord 中向任何給定節點的社交網絡中的其他用戶添加了額外的鏈接(路由表條目),這些用戶隨時在線。 通過這樣做,SPROUT 聲稱可以提高 Chord 本身的可靠性和負載分布。

Whanau 最初在 中提出,其中 中的工作包括對性能和安全性的進一步分析和證明以及端到端保證的實施和演示。

在 中,作者使用引導圖——顯示了DHT 中引入關系的樹,以防御 女巫攻擊。通過修改感興趣的 DHT Chord 的操作,使每個節點返回它知道的所有節點的地址(包括引入點),作者設計了幾種用于減少女巫攻擊影響的策略。與使用 Chord 上的接近度作為路由(查詢)度量的原始 Chord 不同,該解決方案考慮了多種路由策略,包括多樣性、混合和 zig-zag。作者通過實驗表明,當此類策略在女巫攻擊下運行時,它可用于更有效地執行抗女巫的DHT 查找,而且它的查詢次數將少于普通 Chord 設計所需的查詢數量。

MobID 的設計是一種基于社交網絡的女巫防御,聲稱可以為移動環境提供強大的防御,而現有的防御主要是為點對點網絡設計的,并且基于隨機游走理論。此外,MobID 使用介數(社交圖中的一種圖論度量)來確定節點的優度,以防御女巫攻擊。然而,這項工作似乎沒有提供任何可證明的保證。各種方案與文獻中的其他方案之間的比較見表 1 和表 2。

P2P 覆蓋網絡極易受到女巫攻擊,并且由于 P2P 覆蓋的性質,解決女巫攻擊這一問題比以往都難:它不鼓勵安全實施所需的中心化認證機構,而且甚至有時中心化認證機構在 P2P 覆蓋設計中不存在。 本文,主要梳理了用于防御 P2P 覆蓋中的女巫攻擊的不同方法。 并對不同防御的假設、特征和缺點進行比較。

參考文獻:

George Danezis, Chris Lesniewski-laas, M. Frans Kaashoek, and Ross Anderson. Sybil-resistant dht

routing. In In ESORICS, Lecture Notes in Computer Science, pages 305–318, Berlin, Heidelberg, 2005. Springer.

Petar Maymounkov and David Mazi`eres. Kademlia: A peer-to-peer information system based on the xor metric. In Peter Druschel, M. Frans Kaashoek, and Antony I. T. Rowstron, editors, IPTPS, Lecture Notes in Computer Science, pages 53–65, Berlin, Heidelberg, 2002. Springer.

Ion Stoica, Robert Morris, David R. Karger, M. Frans Kaashoek, and Hari Balakrishnan. Chord: A scalable peer-to-peer lookup service for internet applications. In SIGCOMM, pages 149–160, New York, NY, USA, 2001. ACM.

Yong Wang, Xiao chun Yun, and Yifei Li. Analyzing the characteristics of gnutella overlays. In ITNG, pages 1095–1100, Washington, DC, USA, 2007. IEEE Computer Society.

Vivek Pathak and Liviu Iftode. Byzantine fault tolerant public key authentication in peer-to-peer

CoinBene滿幣上線新版永續合約 合約交易深度全面提升:據官方公告,4月2日,CoinBene滿幣上線新版合約交易系統,在系統性能、流動性及產品體驗上均做了突破性優化。

?新版合約大幅提升了交易系統承載能力和吞吐量,有效降低交易延遲,并提高了同時接入用戶數,實現零卡頓的毫秒級交易體驗。

流動性方面,我們能夠看到CoinBene滿幣的BTC永續、 ETH永續等,盤口價差和深度均達到全網高水平,降低了用戶的交易滑點。

此外,本次升級還增加了更多簡單易用的便捷功能,USDT合約增加逐倉保證金模式,并增加開倉 設置止盈止損和閃電平倉功能,ETH、BCH、BSV永續合約增加100倍杠桿。

?CoinBene滿幣市場負責人表示,本次合約升級是最全面,耗費成本最高的一次,升級后的性能足以媲美一線合約交易平臺。CoinBene滿幣一直在完善產品機制、夯實技術實力方面進行持續投入,力求為用戶創造更好的交易體驗。[2020/4/2]

systems. Computer Networks, 50(4):579–596, 2006.

John Douceur and Judith S. Donath. The sybil attack. In IPDPS, pages 251–260, Washington, DC, USA, 2002. IEEE.

Haifeng Yu, Chenwei Shi, Michael Kaminsky, Phillip B. Gibbons, and Feng Xiao. Dsybil: Optimal sybil-resistance for recommendation systems. In IEEE Symposium on Security and Privacy, pages 283–298, Washington, DC, USA, May 2009. IEEE Computer Society.

Miguel Castro, Peter Druschel, Ayalvadi J. Ganesh, Antony I. T. Rowstron, and Dan S. Wallach. Secure routing for structured peer-to-peer overlay networks. In OSDI, Berkeley, CA, USA, 2002. USENIX Association.

Atul Adya, William J. Bolosky, Miguel Castro, Gerald Cermak, Ronnie Chaiken, John R. Douceur, Jon Howell, Jacob R. Lorch, Marvin Theimer, and Roger Wattenhofer. Farsite: Federated, available, and reliable storage for an incompletely trusted environment. In OSDI, New York, NY, USA, 2002. USENIX Association.

Jonathan Ledlie and Margo I. Seltzer. Distributed, secure load balancing with skew, heterogeneity and churn. In INFOCOM, pages 1419–1430, Washington, DC, USA, 2005. IEEE.

Fran?cois Lesueur, Ludovic M′e, and Val′erie Viet Triem Tong. An efficient distributed pki for structured p2p networks. In Proceeding of P2P, pages 1–10, Washington, DC, USA, 2009. IEEE

Computer Society.

Fran?cois Lesueur, Ludovic M′e, and Val′erie Viet Triem Tong. A distributed certification system for structured p2p networks. In David Hausheer and J¨urgen Sch¨onw¨alder, editors, AIMS, volume 5127 of Lecture Notes in Computer Science, pages 40–52, Berlin, Heidelberg, 2008. Springer.

Fran?cois Lesueur, Ludovic M′e, and Val′erie Viet Triem Tong. A sybil-resistant admission control coupling sybilguard with distributed certification. In WETICE, pages 105–110, Washington, DC, USA, 2008. IEEE Computer Society.

Fran?cois Lesueur, Ludovic M′e, and Val′erie Viet Triem Tong. A sybilproof distributed identity

management for p2p networks. In ISCC, pages 246–253, Washington, DC, USA, 2008. IEEE.

Agapios Avramidis, Panayiotis Kotzanikolaou, and Christos Douligeris. Chord-pki: Embedding a

public key infrastructure into the chord overlay network. In Javier Lopez, Pierangela Samarati,

and Josep L. Ferrer, editors, EuroPKI, volume 4582 of Lecture Notes in Computer Science, pages 354–361, Berlin, Heidelberg, 2007. Springer.

Nikita Borisov. Computational puzzles as sybil defenses. In Alberto Montresor, Adam Wierzbicki,

and Nahid Shahmehri, editors, Peer-to-Peer Computing, pages 171–176, Washington, DC,

USA, 2006. IEEE Computer Society.

Haifeng Yu, Phillip B. Gibbons, and Michael Kaminsky. Toward an optimal social network

defense against sybil attacks. In Indranil Gupta and Roger Wattenhofer, editors, PODC, pages

376–377. ACM, 2007.

Haifeng Yu, Phillip B. Gibbons, Michael Kaminsky, and Feng Xiao. Sybillimit: A near-optimal social network defense against sybil attacks. In IEEE Symposium on Security and Privacy, pages 3–17, Washington, DC, USA, 2008. IEEE Computer Society.

Haifeng Yu, Michael Kaminsky, Phillip B. Gibbons, and Abraham Flaxman. SybilGuard: defending against sybil attacks via social networks. In Luigi Rizzo, Thomas E. Anderson, and Nick McKeown, editors, SIGCOMM, pages 267–278, New York, NY, USA, 2006. ACM.

Haifeng Yu, Michael Kaminsky, Phillip B. Gibbons, and Abraham D. Flaxman. Sybilguard: defending against sybil attacks via social networks. IEEE/ACM Trans. Netw., 16(3):576–589, 2008.

Nguyen Tran, Jinyang Li, Lakshminarayanan Subramanian, and Sherman S.M. Chow. Optimal sybil-resilient node admission control. In The 30th IEEE International Conference on Computer Communications (INFOCOM 2011), Shanghai, P.R. China, 2011. IEEE.

Chris Lesniewski-Lass and M. Frans Kaashoek. Whˉanau: A sybil-proof distributed hash table. In

7th USENIX Symposium on Network Design andImplementation, pages 3–17, Berkeley, CA, USA,

2010. USENIX Association.

C. Lesniewski-Laas. A Sybil-proof one-hop DHT. In Proceedings of the 1st workshop on Social network systems, pages 19–24, New York, NY, USA, 2008. ACM.

Paul F. Syverson, David M. Goldschlag, and Michael G. Reed. Anonymous connections and

onion routing. In IEEE Symposium on Security and Privacy, pages 44–54, Washington, DC, USA,

1997. IEEE Computer Society.

Peng Wang, James Tyra, Eric Chan-tin, Tyson Malchow, Denis Foo Kune, and Yongdae Kim.

Attacking the kad network, 2009.

B.N. Levine, C. Shields, and N.B. Margolin. A survey of solutions to the sybil attack. Technical

report, University of Massachusetts Amherst, Amherst, MA, 2006.

Rodrigo Rodrigues, Barbara Liskov, and Liuba Shrira. The design of a robust peer-to-peer system. In 10th ACM SIGOPS European Workshop, pages 1–10, New York, NY, USA, 2002. ACM.

James Newsome, Elaine Shi, Dawn Song, and Adrian Perrig. The sybil attack in sensor networks: analysis & defenses. In IPSN ’04: Proceedings of the 3rd international symposium on Information processing in sensor networks, pages 259–268, New York, NY, USA, 2004. ACM.

Michael J. Freedman and Robert Morris. Tarzan: a peer-to-peer anonymizing network layer. In

Vijayalakshmi Atluri, editor, ACM Conference on Computer and Communications Security, pages 193–206, Washington, DC, USA, 2002. ACM.

Fabrizio Cornelli, Ernesto Damiani, Sabrina De Capitani di Vimercati, Stefano Paraboschi, and Pierangela Samarati. Choosing reputable servents in a p2p network. In WWW, pages 376–386, New York, NY, USA, 2002. ACM.

Brent ByungHoon Kang, Eric Chan-Tin, Christopher P. Lee, James Tyra, Hun Jeong Kang, Chris Nunnery, Zachariah Wadler, Greg Sinclair, Nicholas Hopper, David Dagon, and Yongdae Kim. Towards complete node enumeration in a peer-to-peer botnet. In Wanqing Li, Willy Susilo, Udaya Kiran Tupakula, Reihaneh Safavi-Naini, and Vijay Varadharajan, editors, ASIACCS, pages 23–34, New York, NY, USA, 2009. ACM.

Frank Li, Prateek Mittal, Matthew Caesar, and Nikita Borisov. Sybilcontrol: practical sybil

defense with computational puzzles. In Proceedings of the seventh ACM workshop on Scalable trusted computing, pages 67–78. ACM, 2012.

Luis von Ahn, Manuel Blum, Nicholas J. Hopper and John Langford. Captcha: Using hard ai problems for security. In Eli Biham, editor, EUROCRYPT, volume 2656 of Lecture Notes in Computer Science, pages 294–311, Berlin, Heidelberg, 2003. Springer.

Jeff Yan and Ahmad Salah El Ahmad. Breaking visual captchas with naive pattern recognition algorithms. In ACSAC, pages 279–291, Washington, DC, USA, 2007. IEEE Computer Society.

N. Tran, B. Min, J. Li, and L. Subramanian. Sybil-resilient online content-ozvx voting. In NSDI, Berkeley, CA, USA, 2009. USENIX.

Sergio Marti, Prasanna Ganesan, and Hector Garcia-Molina. Dht routing using social links. In IPTPS, pages 100–111, Washington, DC, USA, 2004. IEEE.

Daniele Quercia and Stephen Hailes. Sybil attacks against mobile users: friends and foes to the

rescue. In INFOCOM’10: Proceedings of the 29th conference on Information communications, pages

336–340, Piscataway, NJ, USA, 2010. IEEE Press.

Abedelaziz Mohaisen, Aaram Yun, and Yongdae Kim. Measuring the mixing time of social graphs. In Proceedings of the 10th annual conference on Internet measurement, IMC ’10, pages 383–389,

New York, NY, USA, 2010. ACM.

Bimal Viswanath, Ansley Post, Krishna P. Gummadi, and Alan Mislove. An analysis of social network-based sybil defenses. In SIGCOMM, New York, NY, USA, August 2010. ACM.

George Danezis and Prateek Mittal. SybilInfer: Detecting sybil nodes using social networks. In

The 16th Annual Network & Distributed System Security Conference, Lecture Notes in Computer Science, Berlin, Heidelberg, 2009. Springer-Verlag.

Abedelaziz Mohaisen, Huy Tran, Nicholas Hopper, and Yongdae Kim. Understanding social networks properties for trustworthy computing. In ICDCS Workshops, pages 154–159. IEEE, 2011.

Abedelaziz Mohaisen and Scott Hollenbeck. Improving social network-based sybil defenses by augmenting social graphs. In WISA, 2013.

Abedelaziz Mohaisen, Nicholas Hopper, and Yongdae Kim. Keep your friends close: Incorporating trust into social network-based sybil defenses. In INFOCOM, pages 1943–1951. IEEE, 2011.

Haifeng Yu. Sybil defenses via social networks: a tutorial and survey. ACM SIGACT News, 42(3):80–101, 2011.

原文作者: Aziz Mohaisen, Joongheon Kim

貢獻者:Natalie, DAOctor @DAOrayaki

原文: The Sybil Attacks and Defenses: A Survey

Tags:NBSBSPANDINGnbs幣未來價格BSPAY3X Long Algorand TokenCrypto Crash Gaming

DeFi數據 1.DeFi總市值:777.07億美元 市值前十幣種排名數據來源DeFiboxDeFi總市值數據來源:Coingecko2.過去24小時去中心化交易所的交易量:20.

1900/1/1 0:00:00Tradecraft Capital的首席投資官,《自治時代的加密資產投資》一書的作者Jack Ryan。隨著對加密貨幣價格的高度關注,在沒有中央管理機構的情況下,有關區塊鏈的決定權將留給用戶.

1900/1/1 0:00:002021年6月4日,在熱情似火的邁阿密2021 Bitcoin大會上,當著臺下眾多加密社區粉絲的面.

1900/1/1 0:00:00從定價模型、滑點、無常損失、交易費等角度比較分析 Uniswap V3、Curve V2 和 Balancer V2.

1900/1/1 0:00:00NFT效用開始達到頂峰。NFT開始從數字資產走向實體資產,對NFT市場的需求變得不可或缺。對NFT的興趣已經廣泛增加,來自綜合社區的人們開始向加密世界進軍,專注于NFT.

1900/1/1 0:00:00金色財經 區塊鏈7月18日訊 根據薩爾瓦多當地新聞媒體El Faro報道稱,該國政府正計劃讓其公民使用美元穩定幣和比特幣.

1900/1/1 0:00:00