BTC/HKD+0.89%

BTC/HKD+0.89% ETH/HKD+1.86%

ETH/HKD+1.86% LTC/HKD+2.12%

LTC/HKD+2.12% ADA/HKD+1.41%

ADA/HKD+1.41% SOL/HKD+0.9%

SOL/HKD+0.9% XRP/HKD+0.65%

XRP/HKD+0.65%智能合約安全系列文章反匯編·上篇

前言

通過上一篇反編譯文章的學習,我們對智能合于opcode的反編譯有了基礎的學習,對于初學者來說,要想熟練運用還得多加練習。本篇我們來一塊學習智能合約反匯編,同樣使用的是OnlineSolidityDecompiler在線網站,智能合約反匯編對于初學者來說,較難理解,但對于智能合約代碼來說,只要能讀懂智能合約反匯編,就可以非常清晰的了解到合約的代碼邏輯,對審計合約和CTF智能合約都有非常大的幫助

反匯編內容

由于solidity智能合約的opcode經過反匯編后,指令較多,我們本篇分析簡明要義,以一段簡單合約代碼來分析其反匯編后的指令內容

合約源碼如下:

?pragma?solidity?^0.4.24;

?contract?Tee?{

?????

?????uint256?private?c;

?????function?a()?public?returns?(uint256)?{?self(2);?}

?????

?????function?b()?public?{?c++;?}

?????function?self(uint?n)?internal?returns?(uint256)?{

?????????

23080枚ETH從未知錢包轉入到Binance:金色財經報道,據WhaleAlert監測顯示,23,080枚ETH (約44,179,556美元) 從未知錢包轉入到Binance。[2023/5/29 9:48:15]

?????????if?(n?<=?1)?{?return?1;?}

?????????return?n?*?self(n?-?1);

?????}

?}

合約部署后生成的opcode:

?0x6080604052600436106049576000357c0100000000000000000000000000000000000000000000000000000000900463ffffffff1680630dbe671f14604e5780634df7e3d0146076575b600080fd5b348015605957600080fd5b506060608a565b6040518082815260200191505060405180910390f35b348015608157600080fd5b5060886098565b005b60006094600260ab565b5090565b6000808154809291906001019190505550565b600060018211151560be576001905060cd565b60c86001830360ab565b820290505b9190505600a165627a7a7230582003f585ad588850fbfba4e8d96684e2c3fa427daf013d4a0f8e78188d4d475ee80029

近27億枚ARB于2日前轉移至約140個EOA地址,本應有4年鎖倉期限制:4月3日消息,據Lookonchain數據顯示,26.94億枚ARB于2日前通過0x1e70開頭地址被轉移分配至約140個EOA地址,該數量的ARB應該是分配給OffchainLabs團隊、未來團隊和顧問的部分(26.94%),但該部分Token應該有4年的鎖倉期。

Lookonchain補充表示,0x8d45開頭地址在收到ARB后已將2256萬枚ARB(約合2800萬美元)轉移至Coinbase。其他地址雖然還沒有轉賬操作,但收到的ARB可以隨時轉入交易平臺出售,不受代碼限制。[2023/4/3 13:41:16]

通過在線網站OnlineSolidityDecompiler反匯編后結果如下:

反匯編分析

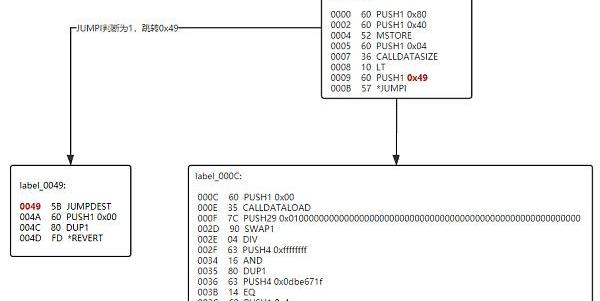

我們從第一部分指令label_0000開始

??0000????60??PUSH1?0x80

??0002????60??PUSH1?0x40

??0004????52??MSTORE

??0005????60??PUSH1?0x04

??0007????36??CALLDATASIZE

??0008????10??LT

USDT出現短時溢價,當前已升至1.02美元:金色財經報道,據Coingecko數據顯示,美元穩定幣Tether(USDT)出現短時溢價,當前已升至1.02美元,當前市值也上漲至742.27億美元,創下自2022年5月以來新高。[2023/3/13 13:01:29]

??0009????60??PUSH1?0x49

??000B????57??*JUMPI

push指令是將字節壓入棧頂,push1-push32依次代表將1字節-32字節推壓入棧頂,這里PUSH10x80和PUSH10x40表示將0x80和0x40壓入棧頂,故目前棧的布局如下:

?1:?0x40

?0:?0x80

MSTORE指令表示從棧中依次出棧兩個值arg0和arg1,并把arg1存放在內存的arg0處。目前來說棧中已無數據,這里將0x80存放在內存0x40處。

PUSH10x04將0x04壓入棧中,CALLDATASIZE指令表示獲取msg.data調用數據,目前棧的布局如下:

?1:?calldata

?0:?0x04

LT指令表示將兩個棧頂的值取出,如果先出棧的值小于后出棧的值則把1入棧,反之把0入棧。這里如果calldata調用數據小于0x04字節,就將1入棧;如果calldata調用數據大于等于0x04字節,就將0入棧。目前棧的布局為:0:0或0:1。

繼續分析,PUSH10x49指令將0x49壓入棧頂,目前棧的布局為:

支付公司Stripe推出面向Web3企業的法幣到加密貨幣支付產品:12月2日消息,支付公司Stripe推出了一個產品,旨在為全球數十個國家的公司提供法幣到加密貨幣的支付服務。該產品是一個可定制的小部件,可以直接嵌入到去中心化交易所、NFT平臺、錢包或去中心化應用程序中,旨在允許客戶在Web3產品中即時購買加密貨幣。Stripe表示,它提供可定制的入口服務,可以處理KYC、支付、欺詐和合規問題。

據悉,在過去的一年里,Stripe擴大了與加密公司的合作伙伴關系,為67個國家/地區的加密支付提供更多支持,使公司能夠向世界各地的個人和企業發送USDC付款。[2022/12/2 21:17:04]

?1:0x49

?0:?0?或者?1

下面一條指令JUMPI指令表示從棧中依次出棧兩個值arg0和arg1,如果arg1的值為真則跳轉到arg0處,否則不跳轉。如果arg1值為1,則指令會跳轉到0x49處;如果arg1值為0,則會順序執行下一條指令。具體執行過程如下:

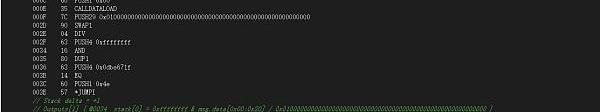

這里我們先來分析順序執行的內容label_000C,指令如下

??000C????60??PUSH1?0x00

??000E????35??CALLDATALOAD

??000F????7C??PUSH29?0x0100000000000000000000000000000000000000000000000000000000

360子公司擬1.29億美元出售Opera瀏覽器股權:金色財經報道,360發布今日公告稱,其全資子公司Qifei擬將其持有的參股公司 Opera Limited公司4675萬股股票以5.50美元/ADS的價格由Opera瀏覽器進行回購,交易總價格為1.29億美元,本次交易完成后公司將不再持有Opera瀏覽器股權。360給出原由稱,目前雙方的戰略重心及主營業務均發生了較大變化,在企業經營戰略方面的差異日趨擴大,Opera瀏覽器由投資初期的互聯網瀏覽器服務提供商逐步向互聯網信息分發平臺拓展。[2022/9/23 7:17:11]

??002D????90??SWAP1

??002E????04??DIV

??002F????63??PUSH4?0xffffffff

??0034????16??AND

??0035????80??DUP1

??0036????63??PUSH4?0x0dbe671f

??003B????14??EQ

??003C????60??PUSH1?0x4e

??003E????57??*JUMPI

目前經過上一步運算棧中布局為空,PUSH10x00指令將0壓入棧中。CALLDATALOAD指令接受一個參數,該參數可以作為發往智能合約的calldata數據的索引,然后從該索引處再讀取32字節數,由于前一個指令傳入的索引值為0,所以這一步指令會彈出棧中的0,將calldata32字節壓入棧中。PUSH29指令將29個字節壓入棧中。目前棧的布局如下:

?1:0x0100000000000000000000000000000000000000000000000000000000

?0:calldata值

SWAP1指令表示將堆棧頂部元素與之后的第一個元素進行交換,也就是0x0100000000000000000000000000000000000000000000000000000000和calldata值進行交換。接下來DIV指令表示取a//b的值,這里也就是calldata的32字節除29字節,由于除法的運算關系,這里進行除法運算后的字節為4位,估計大家也可以想到,這就是函數標識符4字節。那么目前棧的布局如下:

0:函數標識符4字節

PUSH4指令將0xffffffff壓入棧中。AND指令表示將取棧中前兩個參數進行AND運算,也就是函數標識符前四位0xffffffff進行AND操作,最終得到前四位的函數標識符及后28位為空補0的數值。下一條指令DUP1表示復制當前棧中第一個值到棧頂,目前棧中布局如下:

1:調用參數中的函數標識符?0:調用參數中的函數標識符

下一個指令PUSH4指令繼續將函數標識符0x0dbe671f壓入棧中,這里的標識符為a()函數,函數標識符我們可以在https://www.4byte.directory/在線網站查看。目前棧中布局如下:

2:0x0dbe671f?1:調用參數中的函數標識符?0:調用參數中的函數標識符

EQ指令表示取兩個棧頂值,如果兩值相等就將1入棧,反之將0入棧。下一步PUSH1將0x4e壓入棧頂。之后JUMPI指令從棧中依次出棧兩個值arg0和arg1,如果arg1的值為真則跳轉到arg0處,否則不跳轉。目前棧中布局如下:

2:0x4e?1:1?或?0??0:調用參數中的函數標識符

從前面三個指令可看出,EQ對函數標識符進行判斷后,下一步壓入0x4e是為了JUMPI進行判斷并跳轉。也就是說如果EQ判斷a()函數標識符相等,JUMPI執行后就會跳轉到0x4e的偏移位置;反之如果EQ判斷a()函數標識符不相等,JUMPI執行后就會順序執行下一條語句。目前棧中布局如下:

0:調用參數中的函數標識符

具體執行過程如下:

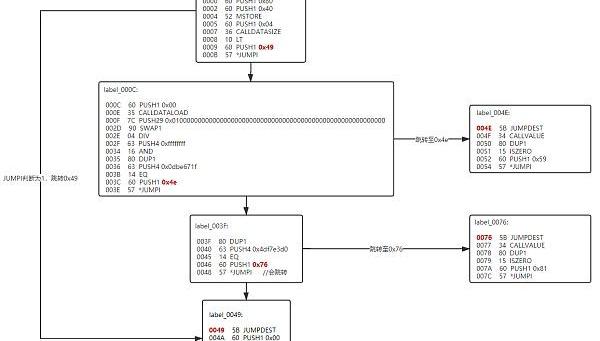

目前我們對label_0000和label_000C已進行分析,從上圖來看,該流程中除了順序執行外,label_0000處0x49,label_003F處0x76和label_000C處0x4e都有相應的跳轉條件。本篇我們繼續分析順序執行部分指令。首先來看第一部分label_003F:

?003F????80??DUP1?0040????63??PUSH4?0x4df7e3d0?0045????14??EQ?0046????60??PUSH1?0x76?0048????57??*JUMPI

由于目前棧中只有一條數據

DUP1指令表示復制棧中第一個值到棧頂。PUSH4指令將0x4df7e3d0函數標識符壓入棧頂,這里函數標識符代表b()函數,故目前棧中布局如下:

2:0x4df7e3d0?1:調用參數中的函數標識符?0:調用參數中的函數標識符

接下來三個指令會進行棧中值進行運算和偏移量跳轉設置,EQ指令把棧頂的兩個值出棧,如果0x4df7e3d0和調用參數中的函數標識符相等則把1入棧,否則把0入棧。PUSH1指令將偏移量0x76壓入棧中。JUMPI指令從棧中依次出棧兩個值:0x76和EQ指令判斷的值,如果EQ指令判斷的值為真則跳轉到0x76處,否則按順序執行不跳轉。故目前棧中布局如下:

2:0x76?1:1?或?0??0:調用參數中的函數標識符

我們假設EQ指令判斷的值為0,那么通過JUMPI指令條件判斷后,會按照順序繼續執行下一條指令。執行后,棧中依然只有一條指令。

我們繼續進行順序執行,label_0049:

?0049????5B??JUMPDEST?004A????60??PUSH1?0x00?004C????80??DUP1?004D????FD??*REVERT

JUMPDEST指令在該上下文中表示跳轉回來,也就是label_0000處0x49的跳轉。之后的兩條指令PUSH1和DUP1總體意思為將0壓入棧頂并復制,沒有實際意義。REVERT指令則表示并未有函數簽名匹配,從而停止執行,回滾狀態。

總結

由于反匯編內容過多,我們分為兩篇分享給大家,本篇我們對反匯編的內容進行了詳細講解,下篇我們將會繼續分析并串聯所有指令,梳理代碼邏輯。

來源:金色財經

Tags:USHPUSH0X0ARGSUSHIBEAR價格push幣怎么樣0x0.ai: AI Smart ContractARGON

BTC 多頭調整出現,新漲勢有機會重新出現 日內復盤: 早間主流幣在多頭趨勢發展階段下,出現了畫門行情,大跌陰線關門,多頭情緒快速降溫,并陷入一個短期的蓄力震蕩階段.

1900/1/1 0:00:00比特幣日內價格先漲后跌,整體圍繞區間窄幅震蕩;日內最高上行觸及19339位置受阻走出回撤,上下幅度300于美金;相比前兩天行情走勢對比相當無趣;目前盤面再次回到19000上方關口.

1900/1/1 0:00:00利益說明:API3已納入“話夏Club100”觀察池,雖然暫時不存在利益關系,但未來可能會建倉,因此可能存在潛在的利益相關性。Defi的井噴發展,讓預言機概念進入人們的視野.

1900/1/1 0:00:002020年12月13日,世界區塊鏈創新大戶暨Union全球啟動會在中國廈門杏林灣大酒店隆重召開。大會邀請了海內外區塊鏈行業內知名人士、媒體以及將近兩百位數字貨幣社區領袖到場.

1900/1/1 0:00:00東哥論幣12.15晚間比特幣行情分析與操作策略 順境也好,逆境也好,人生就是一場對種種困難的無盡無休的斗爭,一場以寡敵眾的斗爭.

1900/1/1 0:00:00滸燦:BTC,ETH多頭試探,仍要耐心等待別人擁有的,你不必羨慕,只要努力,你也會擁有;自己擁有的,你不必炫耀,因為別人也在奮斗,也會擁有.

1900/1/1 0:00:00