BTC/HKD+0.36%

BTC/HKD+0.36% ETH/HKD+0.69%

ETH/HKD+0.69% LTC/HKD+0.79%

LTC/HKD+0.79% ADA/HKD+1.2%

ADA/HKD+1.2% SOL/HKD+0.42%

SOL/HKD+0.42% XRP/HKD+0.24%

XRP/HKD+0.24%作者:路暢

鏈上借貸這個巨大且陳舊的市場已經太久沒有新進展了。DeFiLlama數據顯示,AAVE鎖倉量達140億美元,Compound鎖倉量達100億美元,兩大巨頭安全穩定的運行著,而新的借貸協議又大多是「AAVElike」或者「Compoundlike」,在這個領域,市場已經許久沒有創新誕生。但這種沉寂良久的情況,或許會被Silo的誕生打破。

Silo獲得2021年「ETHGlobal」黑客松ChainlinkPoolPrize第一名。

12月9日,非托管借貸協議Silo宣布于GnosisAuction平臺完成Token拍賣,本次拍賣共發行1億枚SILO,籌集到7500枚ETH,單枚SILO的價格約為0.000075ETH。無論Silo的未來究竟能走向哪里,但市場對其的期望之高已是毋庸置疑。

同為「抵押借貸」,風險敞口不盡相同

在借貸平臺這條賽道上,攻擊事件屢見不鮮。2021年5月,借貸平臺Venus遭到攻擊,由于擔保資產XVS的價格被攻擊者操縱,協議產生了超1億美元的壞賬,該協議的許多用戶都遭受了不同程度的損失。10月,CreamFinance閃電貸攻擊,被盜資產約1.3億美元。被盜的原因是攻擊者通過預言機操縱yUSD價格,創造了足夠的借入限額來抽取其他token的流動性。

安全團隊:Defrost Finance被攻擊事件簡析:金色財經報道,據區塊鏈安全審計公司Beosin旗下Beosin EagleEye安全風險監控、預警與阻斷平臺監測顯示,Defrost Finance預言機被惡意修改,并且添加了假的抵押token清算當前用戶,損失超1300萬美元。攻擊者通過setOracleAddress函數修改了預言機的地址,隨后使用joinAndMint函數鑄造了100,000,000個H20代幣給0x6f31地址,最后調用liquidate函數通過虛假的價格預言機獲取了大量的USDT。后續攻擊者通過跨鏈的方式將被盜資金轉移到了以太坊的0x4e22上,目前有490萬美元的DAI在0x4e22地址上,有500萬美元的DAI在0xfe71地址上,剩余300萬美元的ETH被轉移到了0x3517地址上。[2022/12/25 22:06:35]

操縱抵押品價格、超額借出其他更為穩定的token,這種手法在其他的借貸平臺攻擊事件中也屢見不鮮。當借貸協議將一個存在風險的token作為抵押品時,整個協議的資金都將暴露在該token構成的風險之下,即使是老牌知名項目也難以免除這種風險。

慢霧:跨鏈互操作協議Nomad橋攻擊事件簡析:金色財經消息,據慢霧區消息,跨鏈互操作協議Nomad橋遭受黑客攻擊,導致資金被非預期的取出。慢霧安全團隊分析如下:

1. 在Nomad的Replica合約中,用戶可以通過send函數發起跨鏈交易,并在目標鏈上通過process函數進行執行。在進行process操作時會通過acceptableRoot檢查用戶提交的消息必須屬于是可接受的根,其會在prove中被設置。因此用戶必須提交有效的消息才可進行操作。

2. 項目方在進行Replica合約部署初始化時,先將可信根設置為0,隨后又通過update函數對可信根設置為正常非0數據。Replica合約中會通過confirmAt映射保存可信根開始生效的時間以便在acceptableRoot中檢查消息根是否有效。但在update新根時卻并未將舊的根的confirmAt設置為0,這將導致雖然合約中可信根改變了但舊的根仍然在生效狀態。

3. 因此攻擊者可以直接構造任意消息,由于未經過prove因此此消息映射返回的根是0,而項目方由于在初始化時將0設置為可信根且其并未隨著可信根的修改而失效,導致了攻擊者任意構造的消息可以正常執行,從而竊取Nomad橋的資產。

綜上,本次攻擊是由于Nomad橋Replica合約在初始化時可信根被設置為0x0,且在進行可信根修改時并未將舊根失效,導致了攻擊可以構造任意消息對橋進行資金竊取。[2022/8/2 2:52:59]

例如,在十月底Cream受到攻擊后,AAVE因支持xSUSHI存借,也曾面對xSUSHI可能被操縱所導致的安全風險。盡管社區隨后禁用了xSUSHI,但AAVE仍面臨了大規模取款。10月30日數小時內,用戶從AAVE撤出數十億美元的資產,這導致AAVE平臺stablecoin利率飆升,DAI浮動借幣利率一度達到66.65%。

慢霧簡析Qubit被盜原因:對白名單代幣進行轉賬操作時未對其是否是0地址再次進行檢查:據慢霧區情報,2022 年 01 月 28 日,Qubit 項目的 QBridge 遭受攻擊損失約 8000 萬美金。慢霧安全團隊進行分析后表示,本次攻擊的主要原因在于在充值普通代幣與 native 代幣分開實現的情況下,在對白名單內的代幣進行轉賬操作時未對其是否是 0 地址再次進行檢查,導致本該通過 native 充值函數進行充值的操作卻能順利走通普通代幣充值邏輯。慢霧安全團隊建議在對充值代幣進行白名單檢查后仍需對充值的是否為 native 代幣進行檢查。[2022/1/28 9:19:19]

在大多數借貸協議的設計中,他們存在著經典的木桶效應:最不安全的那一個抵押資產決定了整個協議的安全性。因此,當協議不斷擴展他們支持的抵押資產列表時,整個協議的安全性正在不斷下降。

SushiSwap的借貸產品「Kashi」一定程度上解決了這種問題。

通過其單一金庫模型「便當盒」,可讓每個不同的借貸幣對獨立承擔風險,用戶不同幣種的抵押物并不會在不同的借貸池共享,這將單一token的風險敞口控制在該資金池之內,若某一特定token發生安全事故,并不會威脅到其他資金池的安全。

Grim Finance 被黑簡析:攻擊者通過閃電貸借出 WFTM 與 BTC 代幣:據慢霧區情報,2021 年 12 月 19 日,Fantom 鏈上 Grim Finance 項目遭受攻擊。慢霧安全團隊進行分析后以簡訊的形式分享給大家。

1. 攻擊者通過閃電貸借出 WFTM 與 BTC 代幣,并在 SpiritSwap 中添加流動性獲得 SPIRIT-LP 流動性憑證。

2. 隨后攻擊者通過 Grim Finance 的 GrimBoostVault 合約中的 depositFor 函數進行流動性抵押操作,而 depositFor 允許用戶指定轉入的 token 并通過 safeTransferFrom 將用戶指定的代幣轉入 GrimBoostVault 中,depositFor 會根據用戶轉賬前后本合約與策略池預期接收代幣(預期接收 want 代幣,本次攻擊中應為 SPIRIT-LP)的差值為用戶鑄造抵押憑證。

3. 但由于 depositFor 函數并未檢查用戶指定轉入的 token 的合法性,攻擊者在調用 depositFor 函數時傳入了由攻擊者惡意創建的代幣合約地址。當 GrimBoostVault 通過 safeTransferFrom 函數調用惡意合約的 transferFrom 函數時,惡意合約再次重入調用了 depositFor 函數。攻擊者進行了多次重入并在最后一次轉入真正的 SPIRIT-LP 流動性憑證進行抵押,此操作確保了在重入前后 GrimBoostVault 預期接收代幣的差值存在。隨后 depositFor 函數根據此差值計算并為攻擊者鑄造對應的抵押憑證。

4. 由于攻擊者對 GrimBoostVault 合約重入了多次,因此 GrimBoostVault 合約為攻擊者鑄造了遠多于預期的抵押憑證。攻擊者使用此憑證在 GrimBoostVault 合約中取出了遠多于之前抵押的 SPIRIT-LP 流動性憑證。隨后攻擊者使用此 SPIRIT-LP 流動性憑證移除流動性獲得 WFTM 與 BTC 代幣并歸還閃電貸完成獲利。

此次攻擊是由于 GrimBoostVault 合約的 depositFor 函數未對用戶傳入的 token 的合法性進行檢查且無防重入鎖,導致惡意用戶可以傳入惡意代幣地址對 depositFor 進行重入獲得遠多于預期的抵押憑證。慢霧安全團隊建議:對于用戶傳入的參數應檢查其是否符合預期,對于函數中的外部調用應控制好外部調用帶來的重入攻擊等風險。[2021/12/19 7:49:04]

AAVE、Compound等知名項目都面臨的木桶效應在Kashi上奇妙的消失了,如果tokenA價格脫錨,僅有包含A的借貸幣對會受到影響,協議的其他幣對都能繼續平穩運行。這讓Kashi也得以引入更多的長尾資產,Kashi所支持的借貸幣對,在頭部借貸項目中幾乎是最多的。

Harvest.Finance被黑事件簡析:10月26號,據慢霧區消息 Harvest Finance 項目遭受閃電貸攻擊,損失超過 400 萬美元。以下為慢霧安全團隊對此事件的簡要分析。

1. 攻擊者通過 Tornado.cash 轉入 20ETH 作為后續攻擊手續費;

2. 攻擊者通過 UniswapV2 閃電貸借出巨額 USDC 與 USDT;

3. 攻擊者先通過 Curve 的 exchange_underlying 函數將 USDT 換成 USDC,此時 Curve yUSDC 池中的 investedUnderlyingBalance 將相對應的變小;

4. 隨后攻擊者通過 Harvest 的 deposit 將巨額 USDC 充值進 Vault 中,充值的同時 Harvest 的 Vault 將鑄出 fUSDC,而鑄出的數量計算方式如下:

amount.mul(totalSupply()).div(underlyingBalanceWithInvestment());

計算方式中的 underlyingBalanceWithInvestment 一部分取的是 Curve 中的 investedUnderlyingBalance 值,由于 Curve 中 investedUnderlyingBalance 的變化將導致 Vault 鑄出更多的 fUSDC;

5. 之后再通過 Curve 把 USDC 換成 USDT 將失衡的價格拉回正常;

6. 最后只需要把 fUSDC 歸還給 Vault 即可獲得比充值時更多的 USDC;

7. 隨后攻擊者開始重復此過程持續獲利;

其他攻擊流程與上訴分析過程類似。參考交易哈希:0x35f8d2f572fceaac9288e5d462117850ef2694786992a8c3f6d02612277b0877。

此次攻擊主要是 Harvest Finance 的 fToken(fUSDC、fUSDT...) 在鑄幣時采用的是 Curve y池中的報價(即使用 Curve 作為喂價來源),導致攻擊者可以通過巨額兌換操控預言機的價格來控制 Harvest Finance 中 fToken 的鑄幣數量,從而使攻擊者有利可圖。[2020/10/26]

但這也帶來了新的問題——流動性匱乏。無法共享抵押品意味著用戶的抵押物并不能被高效的利用:你無法在一個資金池內僅抵押A并同時借出B、C,這讓用戶不得不同時關注多鐘token價格的走勢——你根本不知道哪一個幣對會先面臨清算的風險。

Silo如何做的?

在安全性與資本效率的兩難取舍中,Silo是如何做的呢?

在Silo的機制中有兩個重要的概念:「筒倉」和「橋資產」。

橋資產和某個特定的token共同構成了一個筒倉。

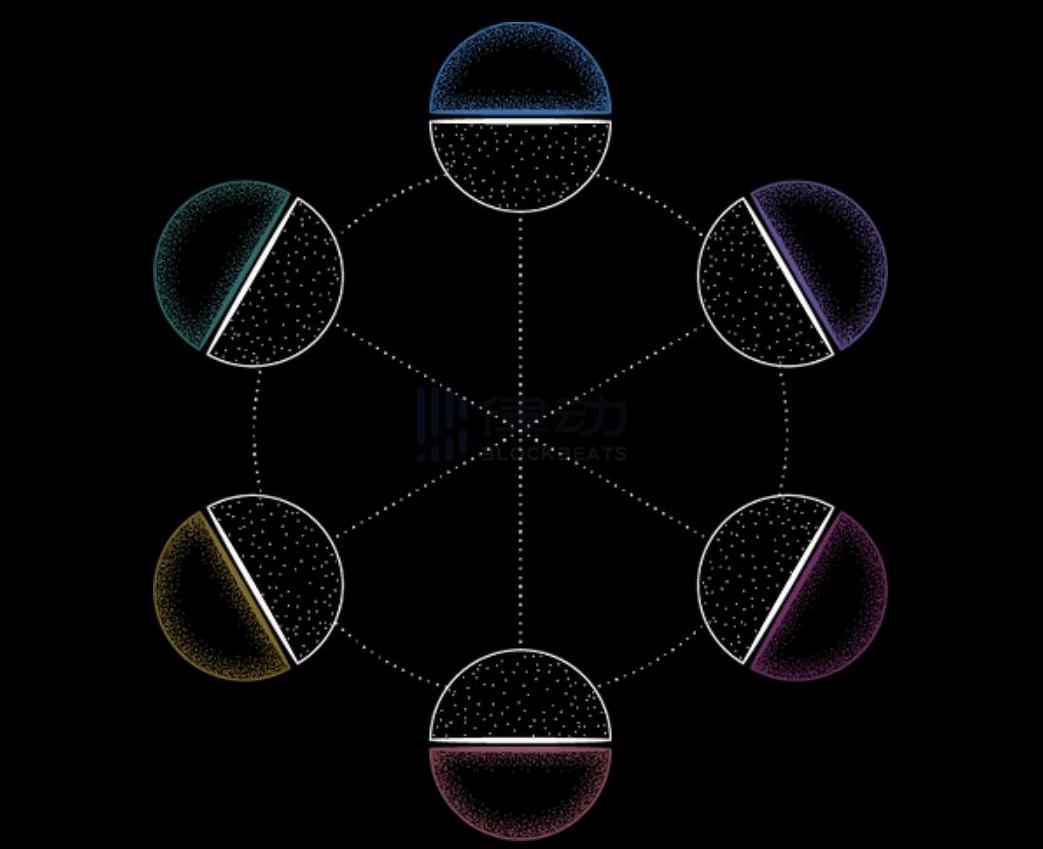

Silo的資金池由若干個筒倉組成,就如同一個又一個的孤島,這確保了不同token風險的隔離。而不同筒倉之間又通過橋資產連通。

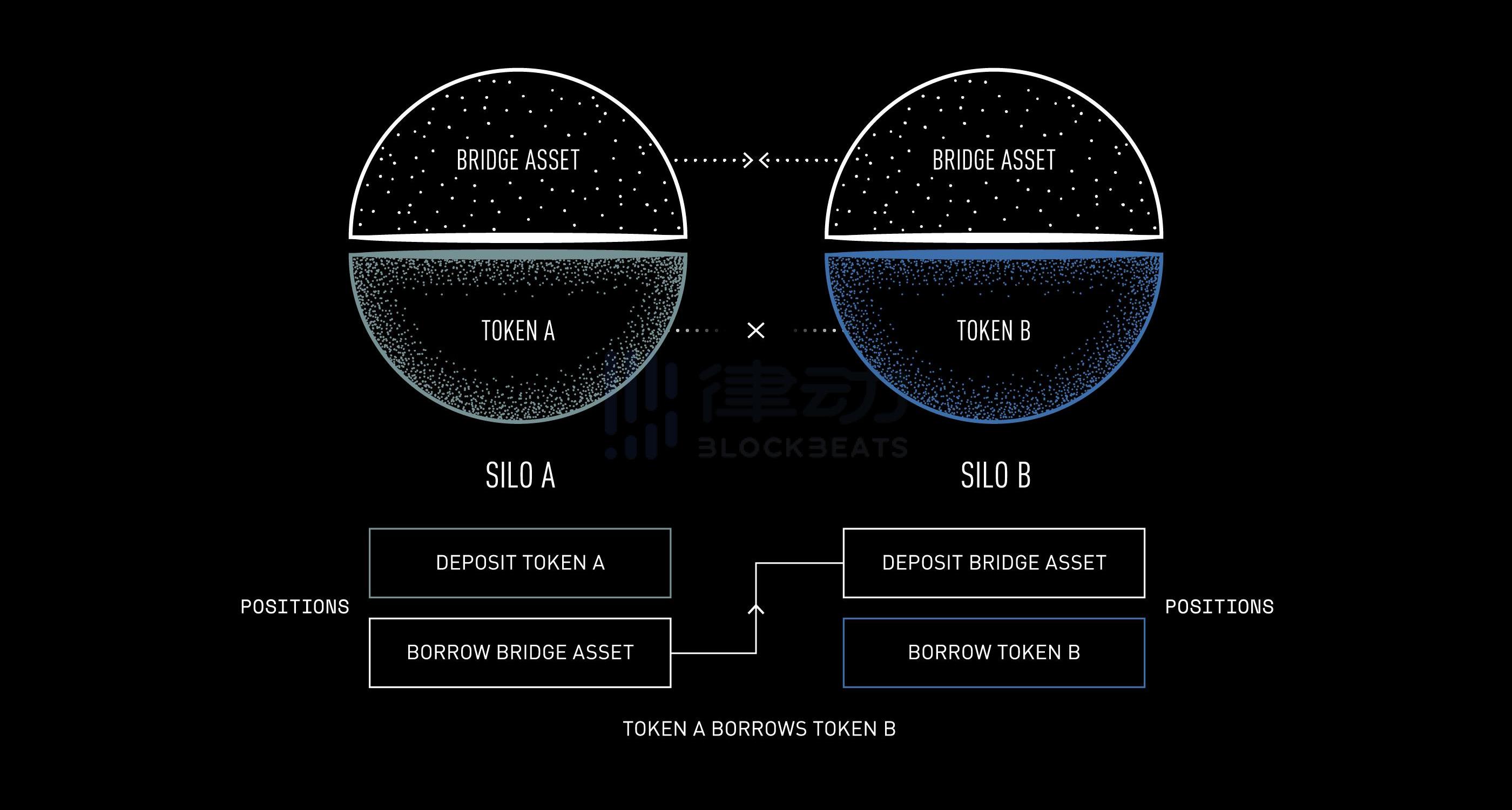

當用戶抵押A借出B時,一筆借貸被分解為兩個步驟:

1、用戶在A筒倉抵押tokenA,并從A筒倉借出橋資產。

2、橋資產被借出后存入B筒倉,并用橋資產作為抵押借出tokenB。

有趣的事情發生了:盡管用戶實質上借入的是橋資產,但協議通過抵押橋資產,讓用戶收到了tokenB。

這樣做的好處是什么?對于存款人來說,他貸出的tokenB由筒倉內的橋資產提供保證,而不是可能存在風險的tokenA;對于借款人來說,他并不會持有橋資產的敞口,使用體驗就和其他借貸協議一樣順滑;而對協議來說則好處頗豐,協議貸出的僅僅只是筒倉A的橋資產。

設想這樣一個場景:如果tokenA出現安全風險,價格被人為操縱。黑客存入大量tokenA,抵押物tokenA的價格嚴重虛高。若在傳統的統一抵押模式下,它同時也可以借出與虛高抵押物相對應的貸款。

而在Silo的機制中,它存入的tokenA無論價格有多虛高,他能借出的最大金額也僅是筒倉A全部的橋資產。

通過橋資產和筒倉的引用,既可以為用戶提供和以往借貸協議相同的統一抵押物的高效率,又隔離了不同token的風險,并不會因為風險token的引用而將整個協議都暴露在風險敞口之下。這種機制的設計在不降低資本效率的同時,保證了風險隔離并提高了協議的安全,在此前這種機制較為罕見。

受益于這種機制,任何人均可無需許可的在Silo創建新的市場并提供流動性,這也是與常見的借貸協議一個較為不同的地方。

項目概覽

Silo將使用DAO進行治理,$SILO為該協議的治理token。Silo將采用治理最小化模型,因此DAO能參與的決策有限,主要包括如下事件:

1、將協議控制的資產引導到有利于協議增長的地方;

2、開啟、關閉DAO的收入機制;

3、調整每個筒倉的LTV、清算門檻;

4、批準重要的產品里程碑。

不久前,Silo曾完成了它的種子輪融資,具體融資額未透露。投資人主要為一批DeFi領域的天使投資人。包括來自FEI協議的JoeySantoro,來自Frax的SamKazemian,SantiagoRSantos,來自Reflexer的Ameen,來自BarnBridge的TylerWard,來自ReganBozman的Lattice,來自PSPSoteria的SherwinLee及Keith,來自0xVentures的AiRTX,DonHo,Quantstamp,來自XDEFI的Emile,ShapeShiftDAO等。

12月9日,Silo在GnosisAuction完成了Token拍賣,本次拍賣共發行1億枚SILO,籌集到7500枚ETH。本次拍賣出售Silo占總供應量的10%。

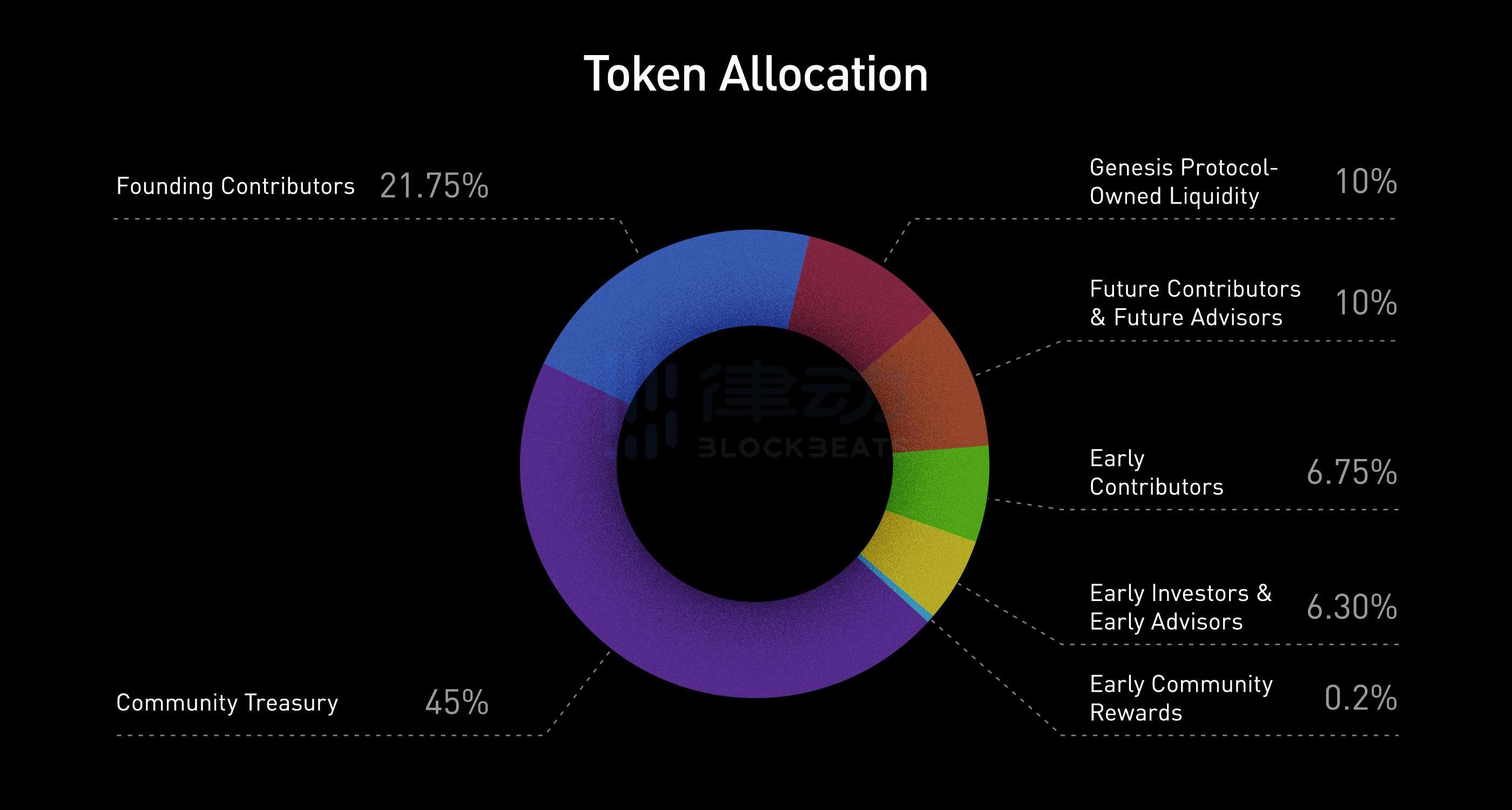

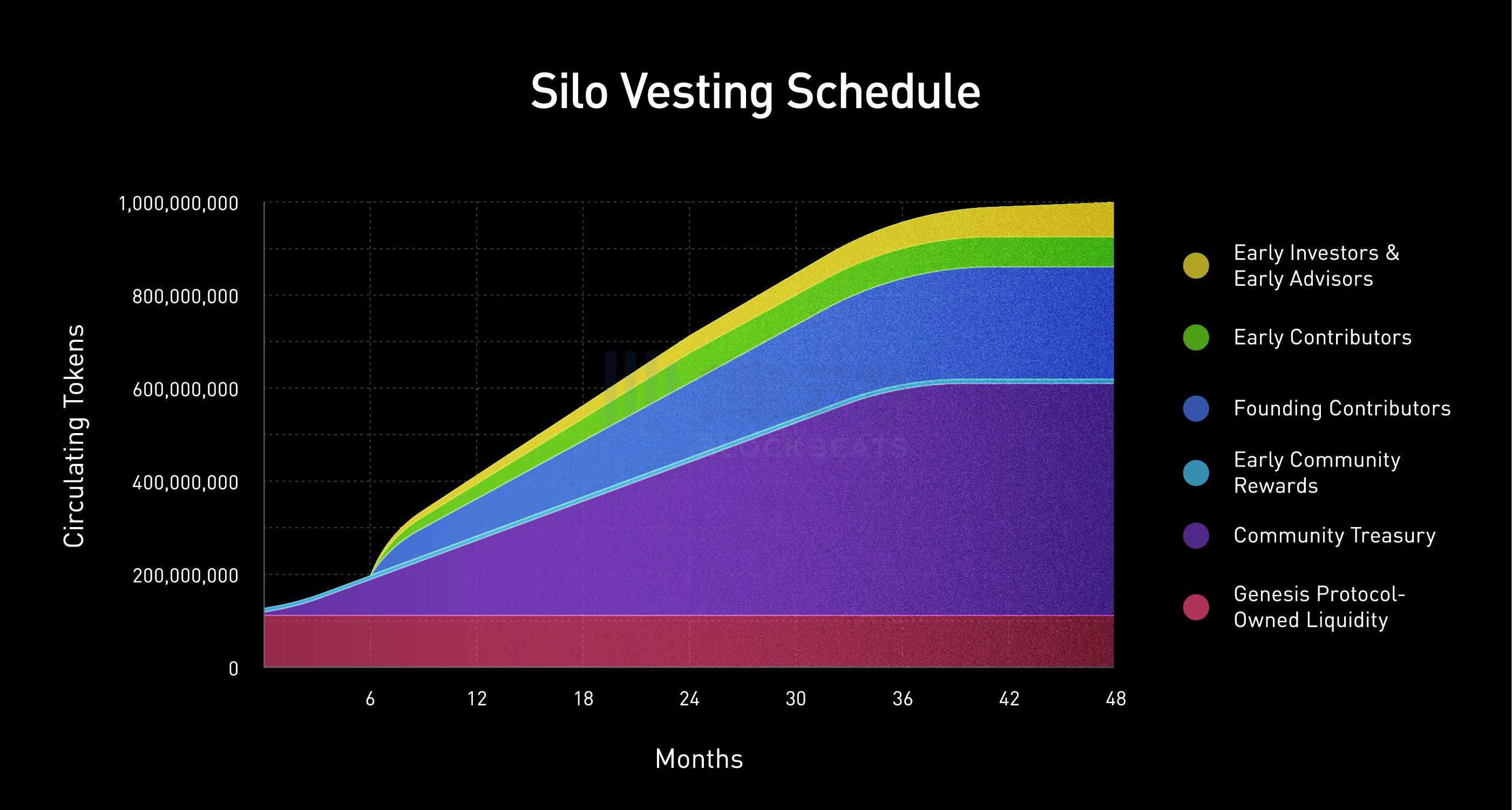

SILOtoken總供應量10億枚,將在接下來的4年里完成釋放,具體分配方式如下:

創世紀(10%)ー在公開拍賣中分發,拍賣后可立即獲得。

社區國庫(45%)ーー3年線性釋放,由社區治理控制。

早期貢獻者(6.75%)ーー4年線性釋放,token生成事件6個月后開始釋放。

創建貢獻者(21.75%)ーー從token生成事件6個月后開始,3年線性釋放。

早期社區獎勵(0.2%)ーー2022年1月空投給社區成員。

早期投資者及早期投資顧問(6.30%)ー兩年線性釋放,從token生成事件6個月后開始釋放。

未來貢獻者和未來顧問(10%)ー加入DAO后,從token生成事件1年后開始為期4年的線性釋放。

Silo團隊并無詳細信息,請投資者注意風險。

Tags:TOKTOKENKENTOKEimtoken蘋果下載要求YDB Tokenbimintokenzksync幣imtoken

原標題:《MetaPortalResearch-ExploringIlluvium》作者:DarkForestCapital、AGand1kx翻譯&編者按:MintVentures?蝦滑.

1900/1/1 0:00:00鏈捕手消息,基于Polygon的合成資產協議Polysynth宣布完成150萬美元融資,JumpCapital、DeFiAlliance、Hashed以及BrevanHowardAssetMan.

1900/1/1 0:00:00原標題|八千字長文:Gamefi經濟模型應該如何設計作者?|?CyborgDoggie,顧問@RacingTime合作者:DailyShen@RacingTime編譯:劉全凱已獲得原作者授權轉載.

1900/1/1 0:00:00原文標題:《為什么跨鏈橋成為兵家必爭之地?》作者:Chloe@IOSGVentures為什么跨鏈橋成為兵家必爭之地Layer2之夏已經來臨.

1900/1/1 0:00:00作者?|?MarioGabriele 編譯?|?麟奇、谷昱 TheGeneralist近期采訪了Terra聯合創始人DoKwon,并對他與Terra的發展歷程進行了詳細描述.

1900/1/1 0:00:00鏈捕手消息,針對多名離職人員批評事件,SushiwapCTOJosephDelong發推回應稱,“我不想討論這些話題,因為我認為我們的工作產品不言自明.

1900/1/1 0:00:00