BTC/HKD+0.53%

BTC/HKD+0.53% ETH/HKD+0.08%

ETH/HKD+0.08% LTC/HKD+0.68%

LTC/HKD+0.68% ADA/HKD-1.37%

ADA/HKD-1.37% SOL/HKD+2.16%

SOL/HKD+2.16% XRP/HKD-0.71%

XRP/HKD-0.71%2023年4月26日,據Beosin-EagleEye態勢感知平臺消息,MerlinDex發生安全事件,USDC-WETH流動性池的資金已全部被提取,攻擊者獲利共約180萬美金。據了解,MerlinDex是一個去中心化交易所,關于本次安全事件,Beosin安全團隊第一時間對事件進行了分析,結果如下。事件相關信息

我們以其中一筆交易為例進行分析攻擊交易0xf21bedfb0e40bc4e98fd89d6b2bdaf82f0c452039452ca71f2cac9d8fea29ab2攻擊者地址0xc0D6987d10430292A3ca994dd7A31E461eb281820x2744d62a1e9ab975f4d77fe52e16206464ea79b7被攻擊合約0x82cf66e9a45Df1CD3837cF623F7E73C1Ae6DFf1e攻擊流程

Beosin:SEAMAN合約遭受漏洞攻擊簡析:金色財經報道,根據區塊鏈安全審計公司Beosin旗下Beosin EagleEye 安全風險監控、預警與阻斷平臺監測顯示,2022年11月29日,SEAMAN合約遭受漏洞攻擊。Beosin分析發現是由于SEAMAN合約在每次transfer函數時,都會將SEAMAN代幣兌換為憑證代幣GVC,而SEAMAN代幣和GVC代幣分別處于兩個交易對,導致攻擊者可以利用該函數影響其中一個代幣的價格。

攻擊者首先通過50萬BUSD兌換為GVC代幣,接下來攻擊者調用SEAMAN合約的transfer函數并轉入最小單位的SEAMAN代幣,此時會觸發合約將能使用的SEAMAN代幣兌換為GVC,兌換過程是合約在BUSD-SEAMAN交易對中將SEAMAN代幣兌換為BUSD,接下來在BUSD-GVC交易對中將BUSD兌換為GVC,攻擊者通過多次調用transfer函數觸發_splitlpToken()函數,并且會將GVC分發給lpUser,會消耗BUSD-GVC交易對中GVC的數量,從而抬高了該交易對中GVC的價格。最后攻擊者通過之前兌換的GVC兌換了50.7萬的BUSD,獲利7781 BUSD。Beosin Trace追蹤發現被盜金額仍在攻擊者賬戶(0x49fac69c51a303b4597d09c18bc5e7bf38ecf89c),將持續關注資金走向。[2022/11/29 21:10:04]

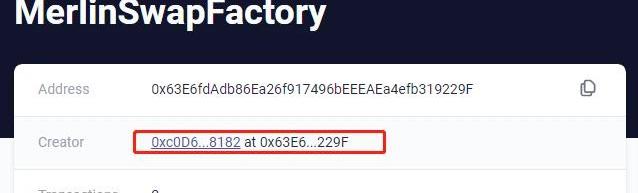

1.第一步,池子創建者(0xc0D6987d10430292A3ca994dd7A31E461eb28182)創建了工廠合約,在初始化時Feeto地址已經被設為(0xc0D6987d10430292A3ca994dd7A31E461eb28182)。

Beosin:TempleDAO項目遭受黑客攻擊,涉及金額約236萬美元:據Beosin EagleEye Web3安全預警與監控平臺監測顯示,TempleDAO項目遭受黑客攻擊。因為在StaxLPStaking合約的migrateStake函數缺少權限校驗,導致任意人都可以通過該函數提取合約中的StaxLP。

Beosin安全團隊分析發現攻擊者已把全部獲得的StaxLP代幣全部兌換為ETH,目前被盜資金已全部轉移到0x2B63d4A3b2DB8AcBb2671ea7B16993077F1DB5A0地址,Beosin安全團隊將持續跟蹤。Beosin Trace將對被盜資金進行持續追蹤。[2022/10/12 10:31:30]

Beosin:BNBChain上DPC代幣合約遭受黑客攻擊事件分析:據Beosin EagleEye平臺監測顯示,DPC代幣合約遭受黑客攻擊,損失約103,755美元。Beosin安全團隊分析發現攻擊者首先利用DPC代幣合約中的tokenAirdop函數為滿足領取獎勵條件做準備,然后攻擊者使用USDT兌換DPC代幣再添加流動性獲得LP代幣,再抵押LP代幣在代幣合約中。前面的準備,是為了滿足領獎條件。然后攻擊者反復調用DPC代幣中的claimStakeLp函數反復領取獎勵。因為在getClaimQuota函數中的” ClaimQuota = ClaimQuota.add(oldClaimQuota[addr]);”,導致獎勵可以一直累積。最后攻擊者調用DPC合約中claimDpcAirdrop 函數提取出獎勵(DPC代幣),換成Udst離場。目前被盜資金還存放在攻擊者地址,Beosin安全團隊將持續跟蹤。[2022/9/10 13:21:00]

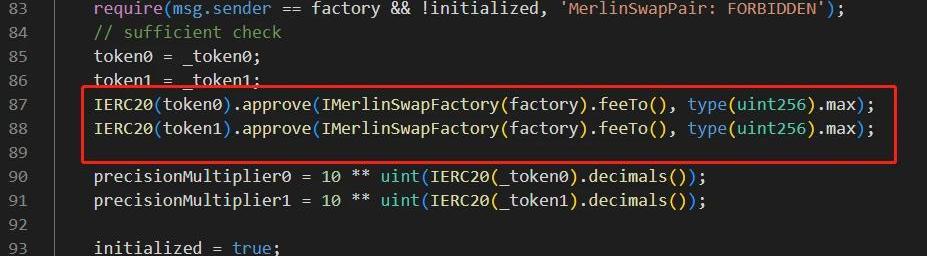

2.攻擊者通過工廠合約部署USDC-WETH池子,池子初始化時便將池子中的USDC和WETH最大化授權給了合約工廠的Feeto地址,可以看到這存在明顯的中心化風險。

仙人掌CTS智能合約已通過Beosin(成都鏈安)安全審計:據官方消息,Beosin(成都鏈安)近日已完成仙人掌CTS智能合約項目的安全審計服務。

?仙人掌CTS是基于波場底層打造的一個去中心化開放金融底層基礎設施。結合跨鏈,同時包含去中心化穩定數字貨幣,去中心化預言機,去中心化保險,流動性挖礦,智能挖礦等等功能的創新和聚合,進而打造全面的去中心化金融平臺。仙人掌CTS代幣無ICO、零預挖且零私募,社區高度自治。仙人掌CTS將會在9月28日晚20點上線Justswap,并開啟流動性挖礦。

合約地址:TST5pvck2DSYXJk3hkuGH3t1AisCAT4t1s

審計報告編號:202009262149[2020/9/28]

3.于是在有了最大授權的情況下,攻擊者轉走了該池子中的所有代幣。

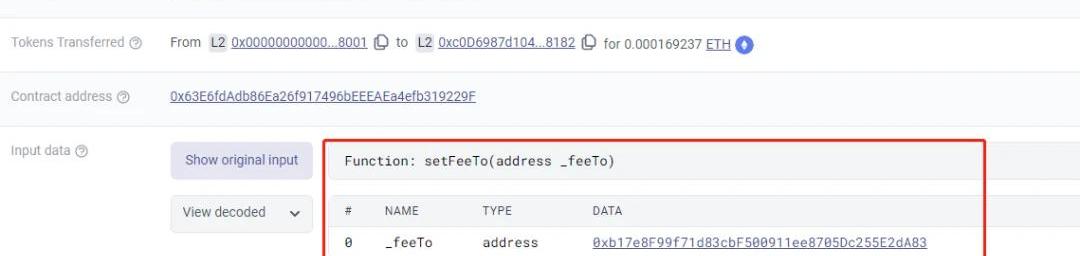

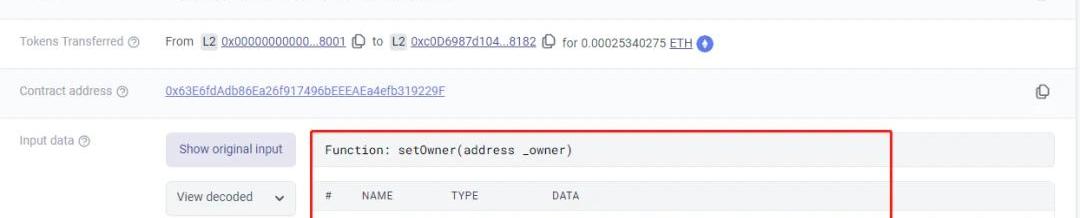

4.值得注意的是,在攻擊發生之前,工廠合約的Owner和Feeto地址曾有過改動,但這一步并不是攻擊所必須的,猜測可能是攻擊者為了迷惑他人所做的操作。

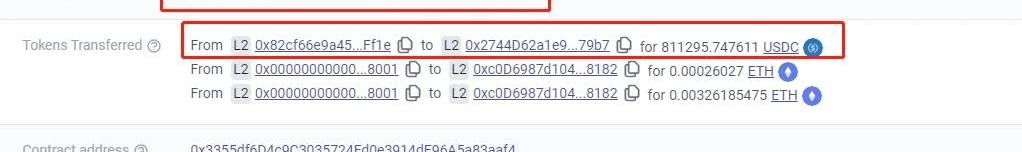

最后可以看到USDC-WETH流動性池的資金已全部被提取,攻擊者獲利共約180萬美金。漏洞分析

Beosin安全團隊分析本次攻擊主要利用了pair合約的中心化問題,在初始化時最大化授權了工廠合約中的Feeto地址,而導致池子中的資金隨時可能被初始化時設定的Feeto地址提取走。資金追蹤

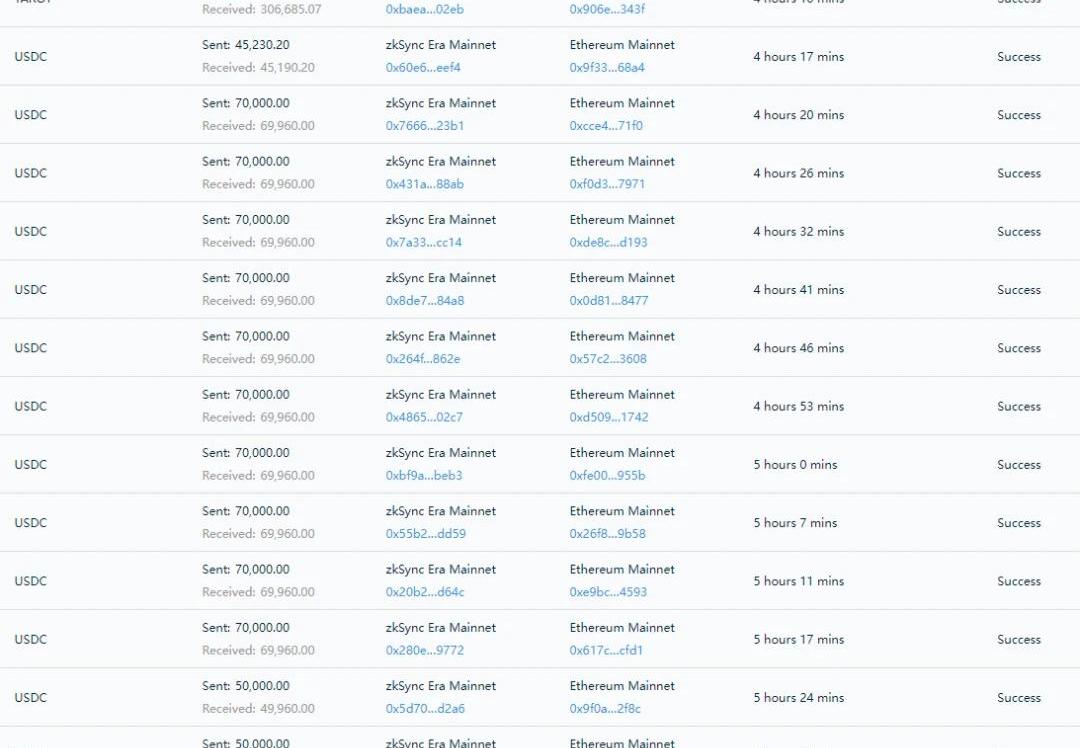

攻擊者調用了transferFrom函數從池子轉出了811K的USDC給攻擊者地址1。攻擊者地址2從token1合約提取了435.2的eth,通過Anyswap跨鏈后轉到以太坊地址和地址上,共獲利約180萬美元。截止發文時,BeosinKYT反洗錢分析平臺發現目前被盜資金仍存放在上述攻擊者的兩個以太坊主網地址上,Beosin安全團隊將持續對被盜資金進行監追蹤。

總結

針對本次事件,Beosin安全團隊建議,項目方應該使用多簽錢包或DAO治理來管理具有重要權限的地址,用戶在進行項目交互時也要多多了解此項目是否涉及風險。

Tags:EOSSINUSDGVCeosdac幣怎么沒了business-credit-alliance-chainUSDC價格DGVC

Conflux代幣CFX是今年表現最好的代幣之一,自1月以來最高漲了近20倍,即使最近有所回落,也有逾16倍漲幅.

1900/1/1 0:00:00在2023香港Web3嘉年華“CeFi未來,從現在出發”圓桌討論中,HashKeyCapital首席執行官鄧超與幣安創始人CZ進行了線上對話,交流彼此關于CeFi的觀點.

1900/1/1 0:00:00早上好。很榮幸受邀在這個精彩的節日上發言。在過去的幾年中,各種技術出現了許多驚人的發展和突破。例如,我們已經看到企業將人工智能融入其業務,中央銀行、金融機構正在探索使用分布式賬本技術(DLT)的.

1900/1/1 0:00:00“未來,區塊鏈帶來真正實現超級大的改變和跳躍的,一定是重新構造當前這個世界,從金融到價值,再到協作和交流等方方面面.

1900/1/1 0:00:00在近日舉辦的第一期捕手學堂上,原力協議聯合創始人&CEOAllenAn分享了原力協議的發展規劃以及他對DeFi、開放式金融的一些觀點.

1900/1/1 0:00:00今天下午,「OvertheMoon—逐浪Web3」峰會在香港舉辦。本次活動由MetaStone和Odaily星球日報主辦,MixMarvel、AWS協辦,CREGIS、Jasmy、HOPE、So.

1900/1/1 0:00:00