BTC/HKD+0.7%

BTC/HKD+0.7% ETH/HKD-0.03%

ETH/HKD-0.03% LTC/HKD-0.06%

LTC/HKD-0.06% ADA/HKD+2.01%

ADA/HKD+2.01% SOL/HKD-0.4%

SOL/HKD-0.4% XRP/HKD+3.22%

XRP/HKD+3.22%事件背景

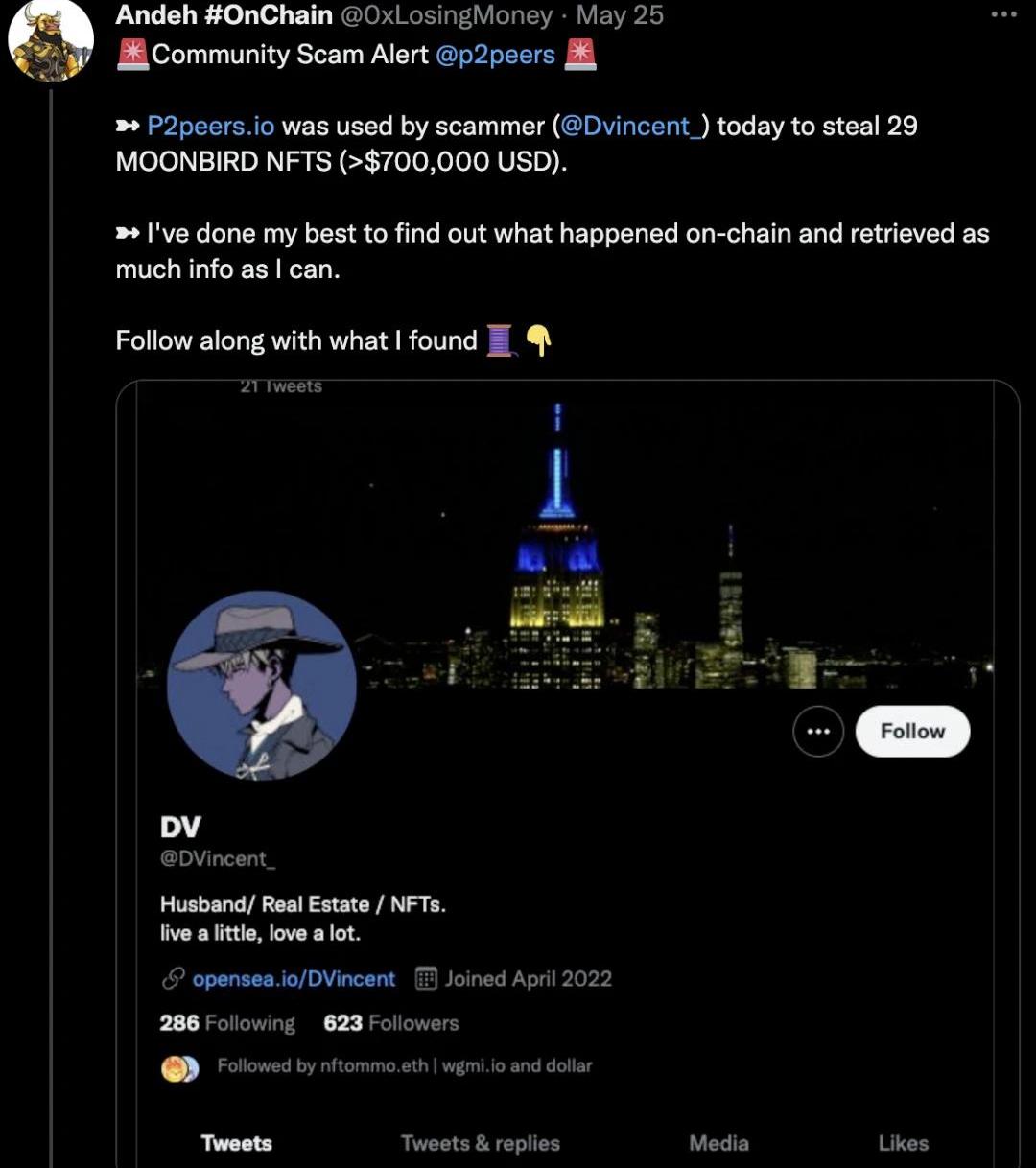

5月25日,推特用戶@0xLosingMoney稱監測到ID為@Dvincent_的用戶通過釣魚網站p2peers.io盜走了29枚Moonbirds系列NFT,價值超70萬美元,釣魚網站目前已無法訪問。該用戶表示,域名sarek.fi和p2peers.io都曾在過去的黑客事件中被使用。

搜集相關信息

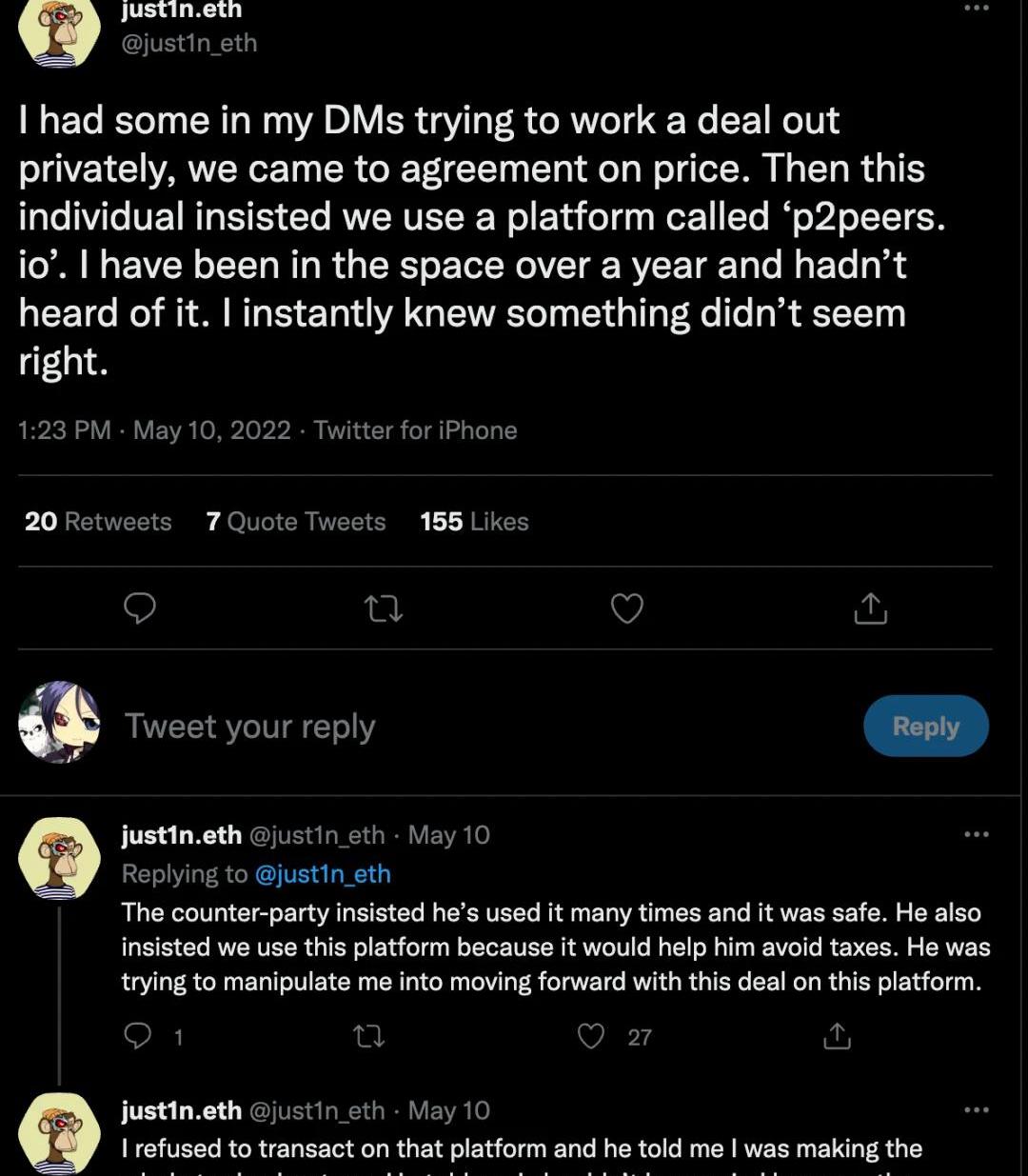

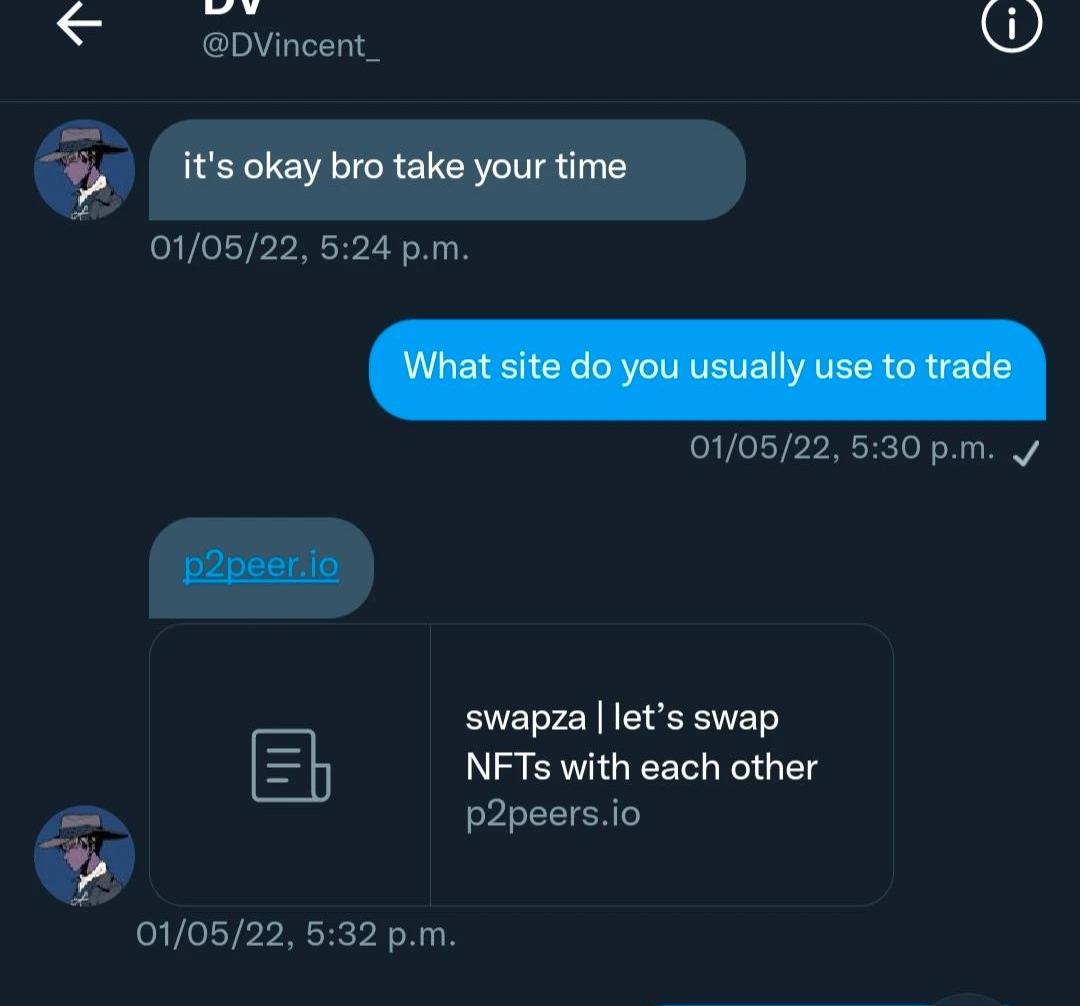

慢霧安全團隊收到相關情報并針對此次被盜事件進行朔源分析。我們開始在Twitter上搜集并分析此釣魚事件的相關信息時,發現@Dvincent_就是黑客的Twitter賬號,目前該賬戶已經被注銷。而根據5月10日的記錄,推特用戶@just1n_eth就表示@Dvincent_曾與其聯系交易BAYCNFT,但由于對方堅持使用p2peers.io,交易最后并未達成。

在該推特評論下用戶@jbe61表示自己曾遇到同一個人并給出了對話截圖:

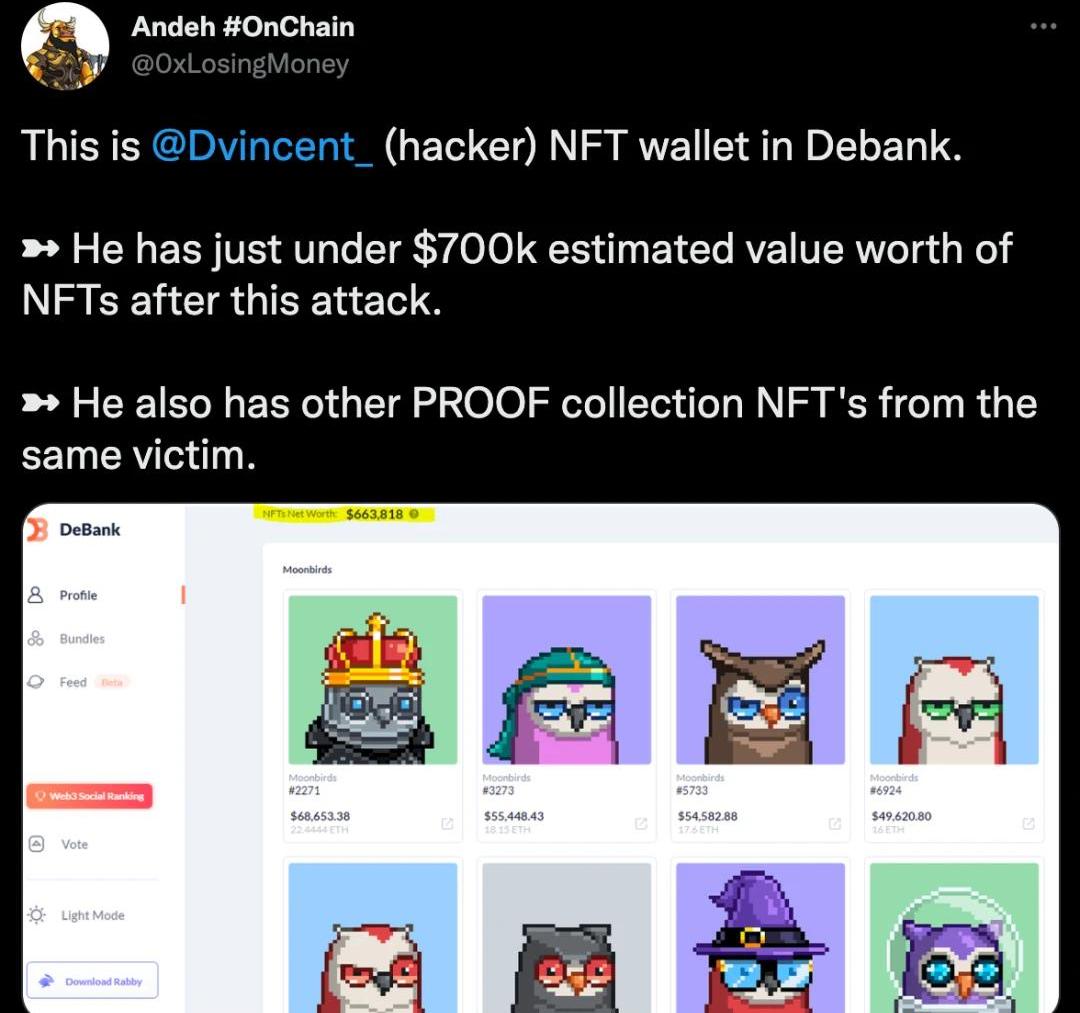

5月25日晚,@0xLosingMoney繼續在Twitter公布了黑客的錢包等相關信息。

下面是@0xLosingMoney給出的黑客地址:?0xe8250Bb4eFa6D9d032f7d46393CEaE18168A6B0D?0x8e73fe4d5839c60847066b67ea657a67f42a0adf?0x6035B92fd5102b6113fE90247763e0ac22bfEF63?0xBf41EFdD1b815556c2416DcF427f2e896142aa53?0x29C80c2690F91A47803445c5922e76597D1DD2B6相關地址分析

慢霧:仍有大部分錢包支持eth_sign,僅少部分錢包提供安全風險警告:金色財經報道,在加密貨幣NFT板塊,越來越多的釣魚網站濫用 eth_sign 簽名功能來進行盲簽欺詐,提醒或禁用這種低級的簽名方法對于保護用戶安全是至關重要的,不少 Web3 錢包已經采取相關措施來對這種危險的簽名方法進行安全提示和限制。仍有一大部分加密錢包支持 eth_sign,其中少部分錢包提供 eth_sign 安全風險警告。如果用戶仍想要使用 eth_sign,他們可以選擇支持該功能的加密錢包。但是,用戶在使用這些錢包時需要特別注意安全警告,以確保其交易的安全性。[2023/5/11 14:57:14]

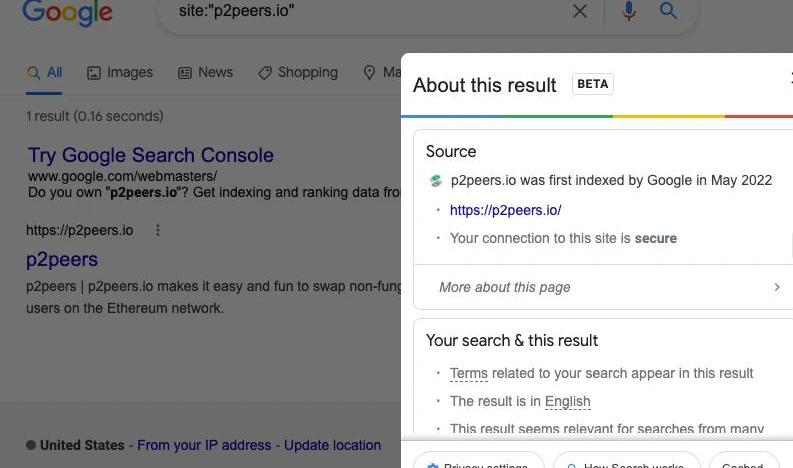

由于整個被盜事件都提到“p2peers.io”這個釣魚網站,所以我們從此處開始入手。這個在芬蘭某域名公司注冊的p2peers網站已被暫停使用,我們最終在谷歌網頁快照中尋找到了該網站首頁的信息。

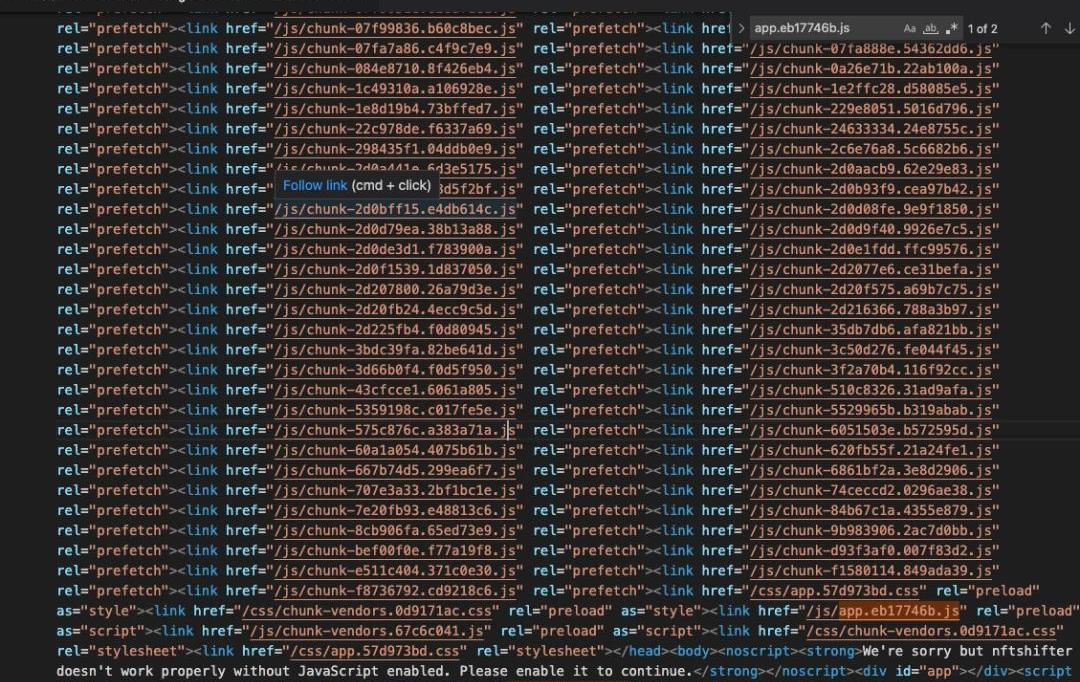

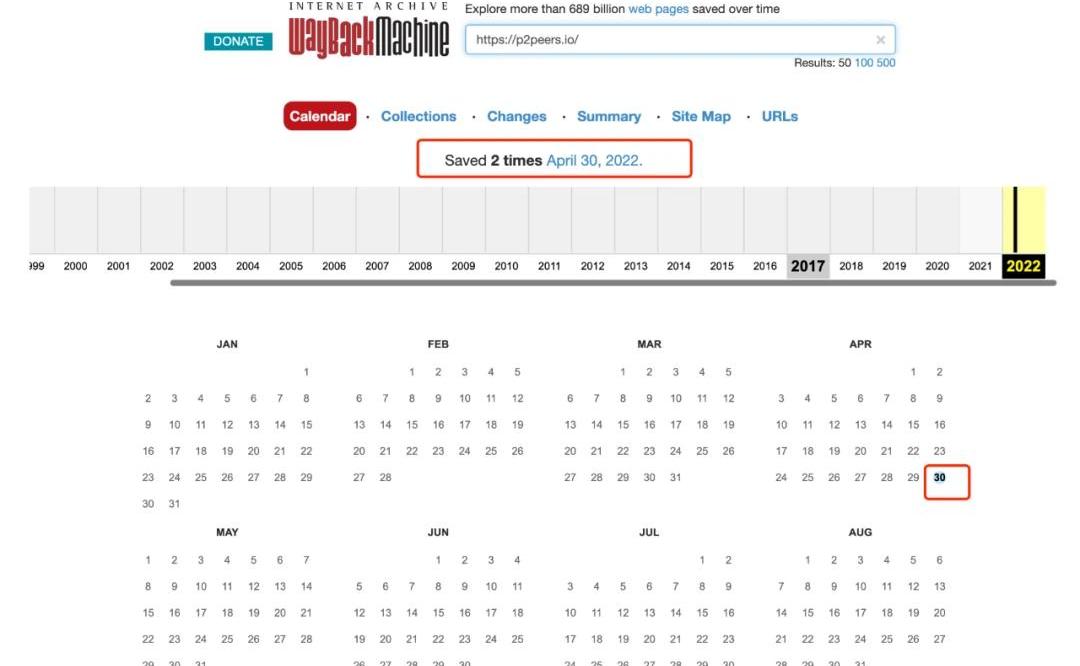

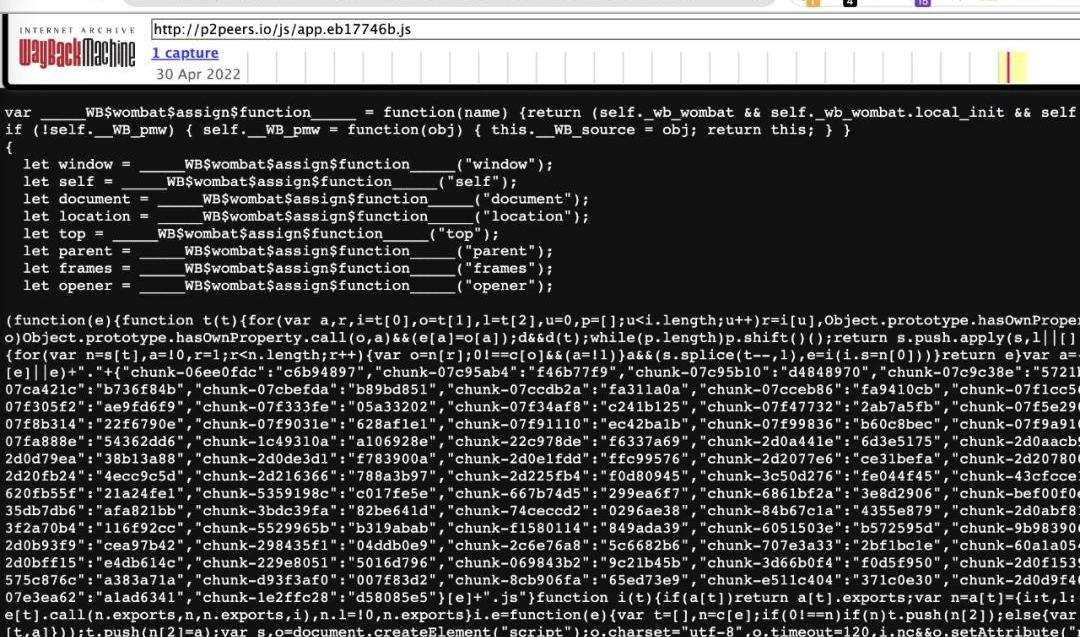

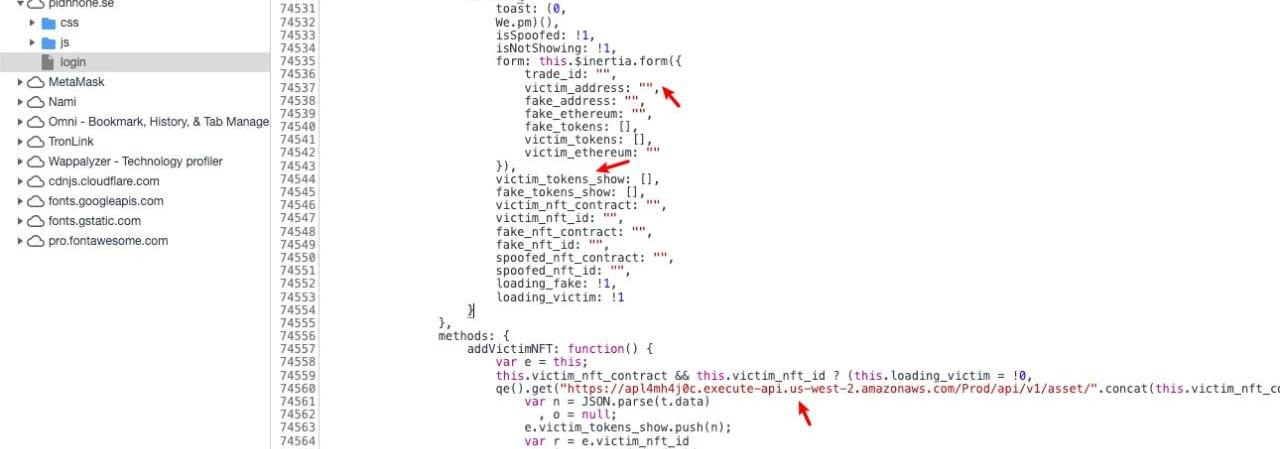

根據網頁快照可以發現https://p2peers.io/的前端代碼,其中主要的JS代碼是“js/app.eb17746b.js”。由于已經無法直接查看JS代碼,利用Cachedview網站的快照歷史記錄查到在2022年4月30日主要的JS源代碼。

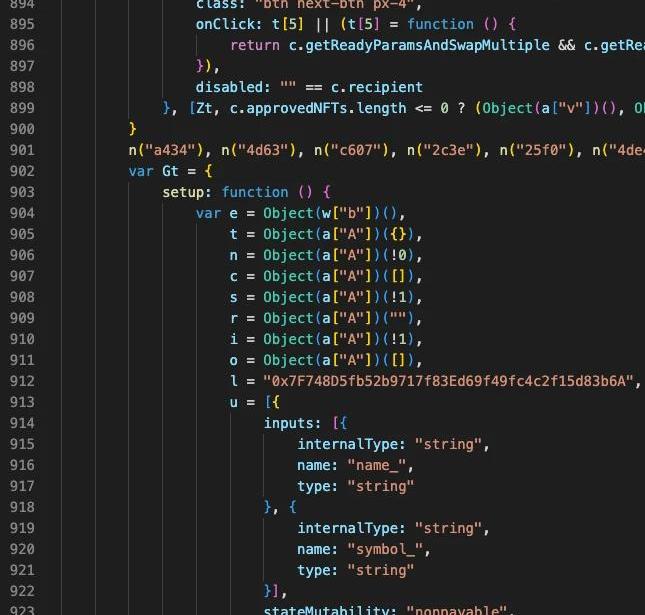

通過對JS的整理,我們查到了代碼中涉及到的釣魚網站信息和交易地址。在代碼912行發現approve地址:0x7F748D5fb52b9717f83Ed69f49fc4c2f15d83b6A

慢霧:Transit Swap事件中轉移到Tornado Cash的資金超過600萬美元:金色財經報道,慢霧 MistTrack 對 Transit Swap 事件資金轉移進行跟進分析,以下將分析結論同步社區:

Hacker#1 攻擊黑客(盜取最大資金黑客),獲利金額:約 2410 萬美元

1: 0x75F2...FFD46

2: 0xfa71...90fb

已歸還超 1890 萬美元的被盜資金;12,500 BNB 存款到 Tornado Cash;約 1400 萬 MOONEY 代幣和 67,709 DAI 代幣轉入 ShibaSwap: BONE Token 合約地址。

Hacker#2 套利機器人-1,獲利金額:1,166,882.07 BUSD

0xcfb0...7ac7(BSC)

保留在獲利地址中,未進一步轉移。

Hacker#3 攻擊模仿者-1,獲利金額:356,690.71 USDT

0x87be...3c4c(BSC)

Hacker#4 套利機器人-2,獲利金額:246,757.31 USDT

0x0000...4922(BSC)

已全部追回。

Hacker#5 套利機器人-3,獲利金額:584,801.17 USDC

0xcc3d...ae7d(BSC)

USDC 全部轉移至新地址 0x8960...8525,后無進一步轉移。

Hacker#6 攻擊模仿者-2,獲利金額:2,348,967.9 USDT

0x6e60...c5ea(BSC)

Hacker#7 套利機器人-4,獲利金額:5,974.52 UNI、1,667.36 MANA

0x6C6B...364e(ETH)

通過 Uniswap 兌換為 30.17 ETH,其中 0.71 支付給 Flashbots,剩余 ETH 未進一步轉移。[2022/10/6 18:41:10]

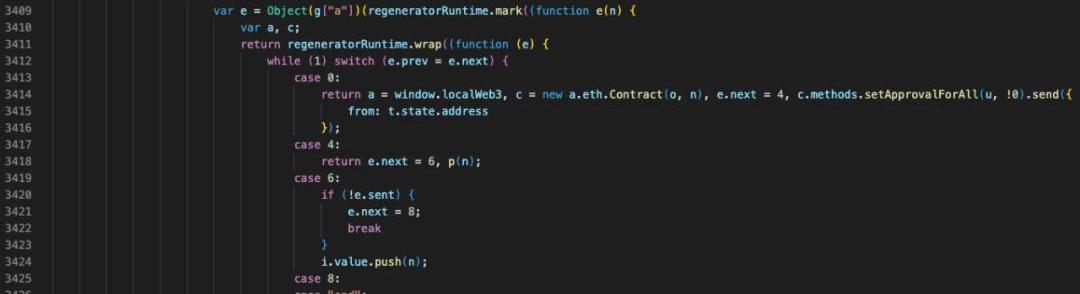

在代碼3407行同樣發現關于approve相關操作的地址:0xc9E39Ad832cea1677426e5fA8966416337F88749

慢霧:警惕QANX代幣的雙花攻擊風險:據慢霧區消息,近期存在惡意用戶利用QANX代幣的轉賬鎖定、解鎖功能(transferLocked/unlock)觸發的事件記錄與正常使用transfer功能轉賬觸發的Transfer事件記錄相同而進行雙花攻擊。

慢霧安全團隊建議已上架此幣種的平臺及時自查,未上架的平臺在對接此類幣種時應注意以上風險。

QANX: 0xaaa7a10a8ee237ea61e8ac46c50a8db8bcc1baaa[2022/3/26 14:18:46]

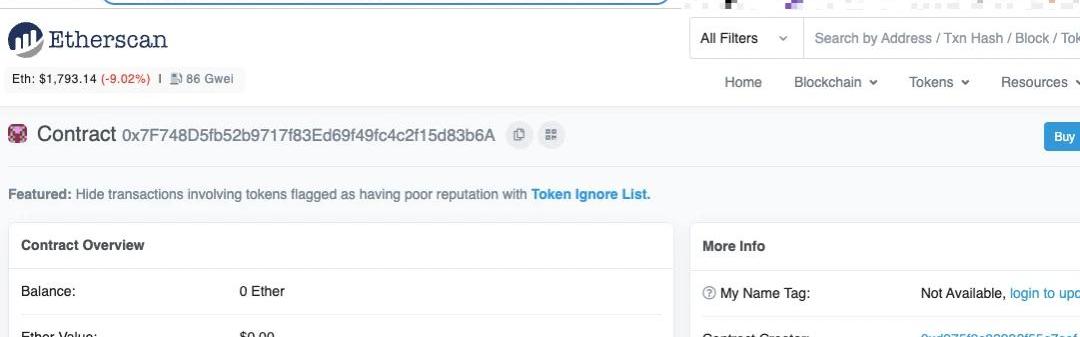

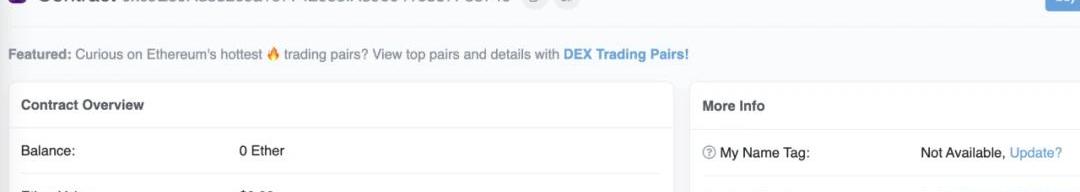

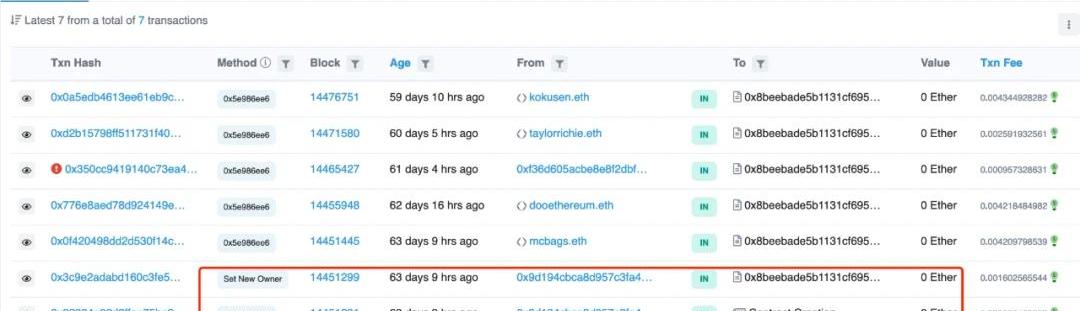

我們開始分析這兩個地址的交易記錄:0x7F748D5fb52b9717f83Ed69f49fc4c2f15d83b6A0xc9E39Ad832cea1677426e5fA8966416337F88749首先在Etherscan查詢發現0x7F7...b6A是一個惡意合約地址:

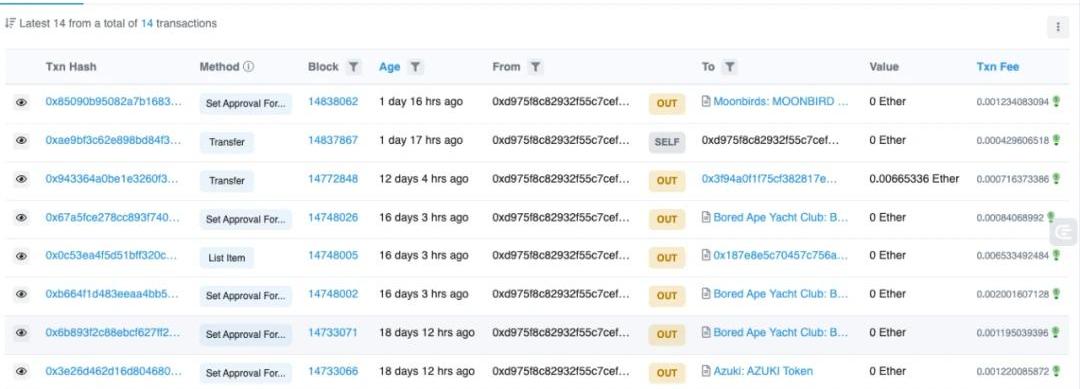

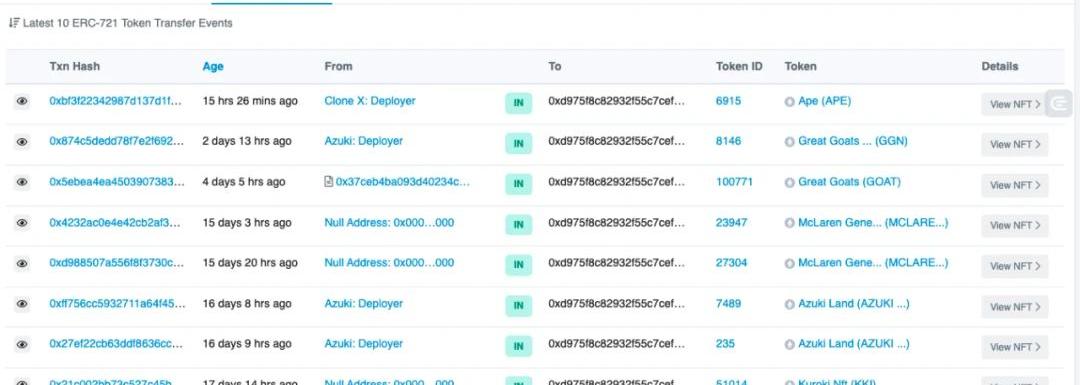

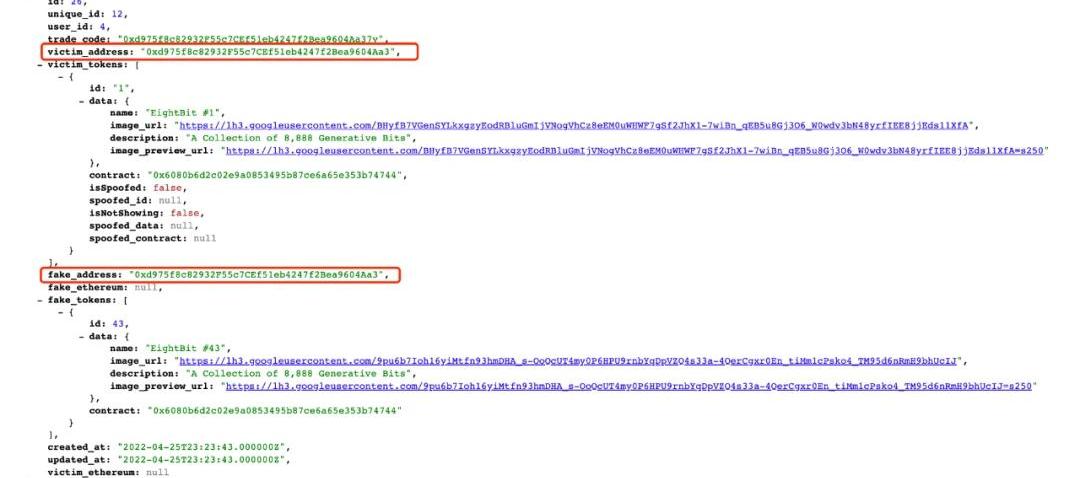

而這個惡意合約的創建者是地址:0xd975f8c82932f55c7cef51eb4247f2bea9604aa3,發現這個地址有多筆NFT交易記錄:

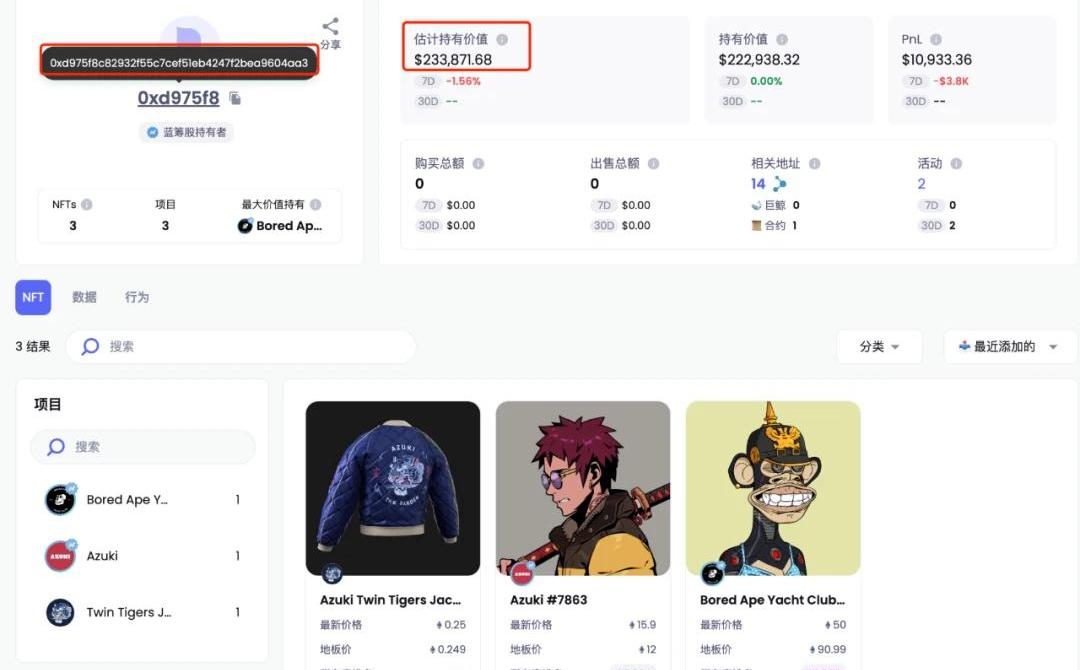

我們在NFTGO網站進一步查看,根據該地址目前NFT持有情況,發現被盜NFT目前都停留在此地址上還沒有售出,總價值約為225,475美元。

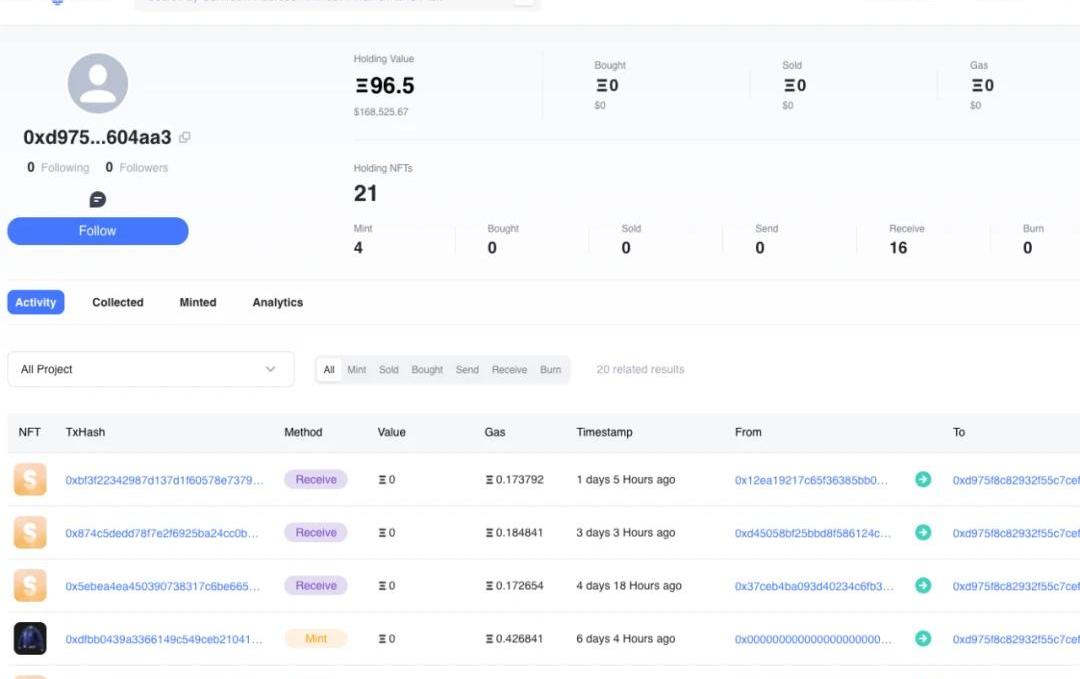

而使用NFTSCAN發現NFT數量一共是21個,價值96.5枚ETH。

繼續使用MistTrack分析攻擊者地址交易歷史:

慢霧:Avalanche鏈上Zabu Finance被黑簡析:據慢霧區情報,9月12日,Avalanche上Zabu Finance項目遭受閃電貸攻擊,慢霧安全團隊進行分析后以簡訊的形式分享給大家參考:

1.攻擊者首先創建兩個攻擊合約,隨后通過攻擊合約1在Pangolin將WAVAX兌換成SPORE代幣,并將獲得的SPORE代幣抵押至ZABUFarm合約中,為后續獲取ZABU代幣獎勵做準備。

2.攻擊者通過攻擊合約2從Pangolin閃電貸借出SPORE代幣,隨后開始不斷的使用SPORE代幣在ZABUFarm合約中進行`抵押/提現`操作。由于SPORE代幣在轉賬過程中需要收取一定的手續費(SPORE合約收取),而ZABUFarm合約實際接收到的SPORE代幣數量是小于攻擊者傳入的抵押數量的。分析中我們注意到ZABUFarm合約在用戶抵押時會直接記錄用戶傳入的抵押數量,而不是記錄合約實際收到的代幣數量,但ZABUFarm合約在用戶提現時允許用戶全部提取用戶抵押時合約記錄的抵押數量。這就導致了攻擊者在抵押時ZABUFarm合約實際接收到的SPORE代幣數量小于攻擊者在提現時ZABUFarm合約轉出給攻擊者的代幣數量。

3.攻擊者正是利用了ZABUFarm合約與SPORE代幣兼容性問題導致的記賬缺陷,從而不斷通過`抵押/提現`操作將ZABUFarm合約中的SPORE資金消耗至一個極低的數值。而ZABUFarm合約的抵押獎勵正是通過累積的區塊獎勵除合約中抵押的SPORE代幣總量參與計算的,因此當ZABUFarm合約中的SPORE代幣總量降低到一個極低的數值時無疑會計算出一個極大的獎勵數值。

4.攻擊者通過先前已在ZABUFarm中有進行抵押的攻擊合約1獲取了大量的ZABU代幣獎勵,隨后便對ZABU代幣進行了拋售。

此次攻擊是由于ZabuFinance的抵押模型與SPORE代幣不兼容導致的,此類問題導致的攻擊已經發生的多起,慢霧安全團隊建議:項目抵押模型在對接通縮型代幣時應記錄用戶在轉賬前后合約實際的代幣變化,而不是依賴于用戶傳入的抵押代幣數量。[2021/9/12 23:19:21]

可以發現該地址的ETH交易次數并不多只有12次,余額只有0.0615枚ETH。

慢霧:Lendf.Me攻擊者剛歸還了126,014枚PAX:慢霧安全團隊從鏈上數據監測到,Lendf.Me攻擊者(0xa9bf70a420d364e923c74448d9d817d3f2a77822)剛向Lendf.Me平臺admin賬戶(0xa6a6783828ab3e4a9db54302bc01c4ca73f17efb)轉賬126,014枚PAX,并附言\"Better future\"。隨后Lendf.Me平臺admin賬戶通過memo回復攻擊者并帶上聯系郵箱。此外,Lendf.Me攻擊者錢包地址收到一些受害用戶通過memo求助。[2020/4/20]

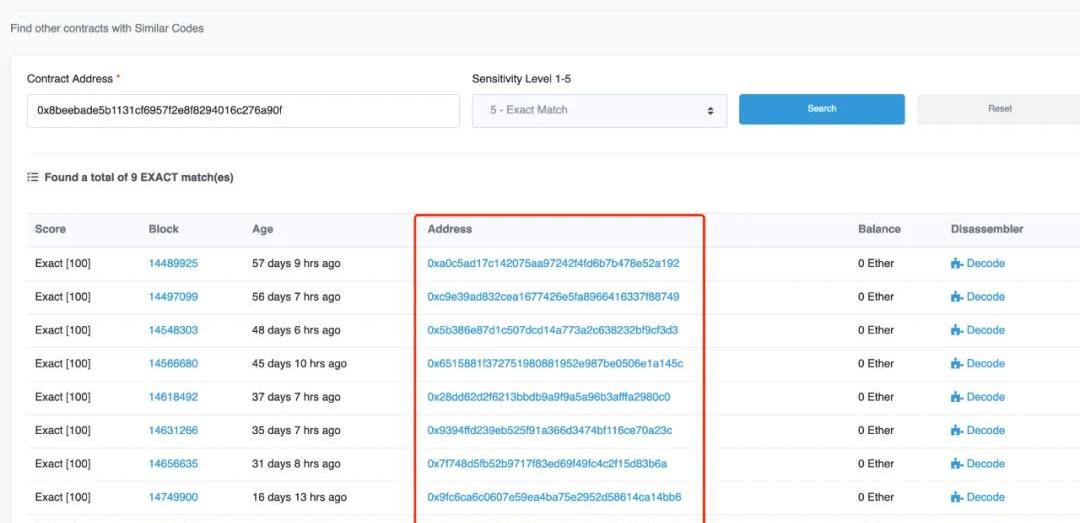

0xc9E39Ad832cea1677426e5fA8966416337F88749也是合約地址,合約創建者是0x6035B92fd5102b6113fE90247763e0ac22bfEF63,這個地址在@0xLosingMoney公布的黑客地址名單中也有提到。

使用MistTrack發現這個地址余額同樣不多,入賬有21筆而出賬有97筆,其中已轉出共106.2枚ETH。

查看入賬和出賬信息,可以發現多筆轉到Tornado.Cash,說明黑客已經通過各種手法將盜來的幣進行來轉移。黑客使用moralis服務作惡

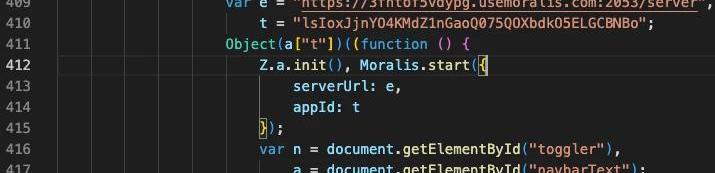

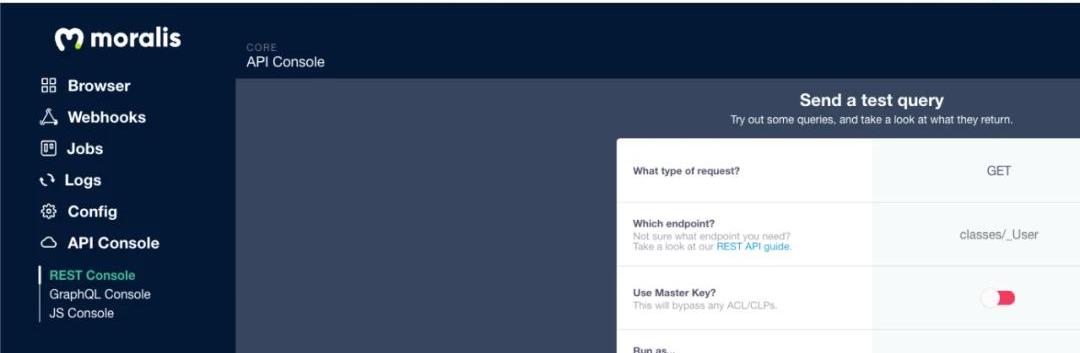

我們在JS代碼409行發現使用到了域名為usemoralis.com的服務接口:

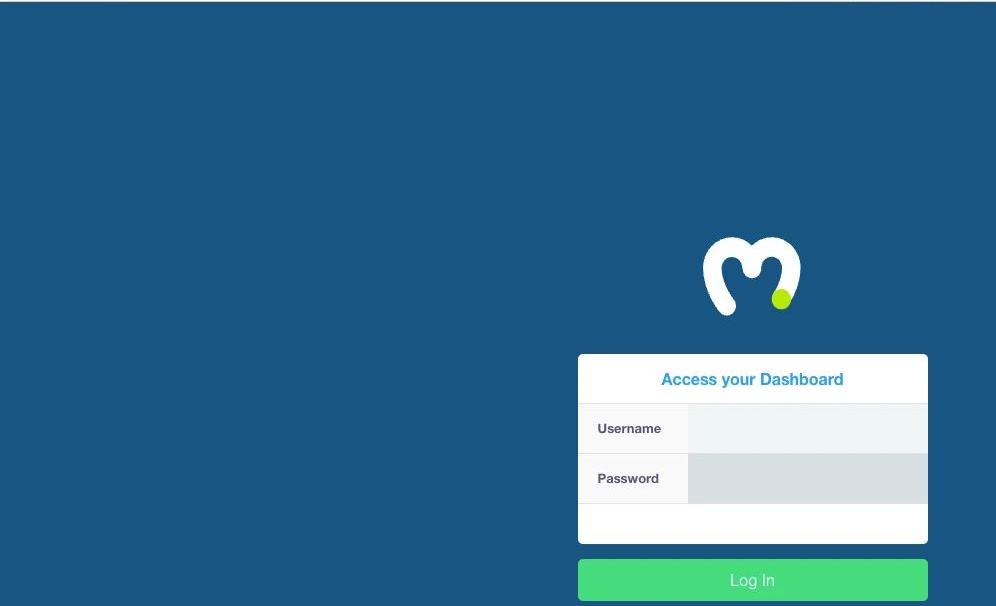

其中2053端口是API地址,而2083端口則是后臺登錄地址。

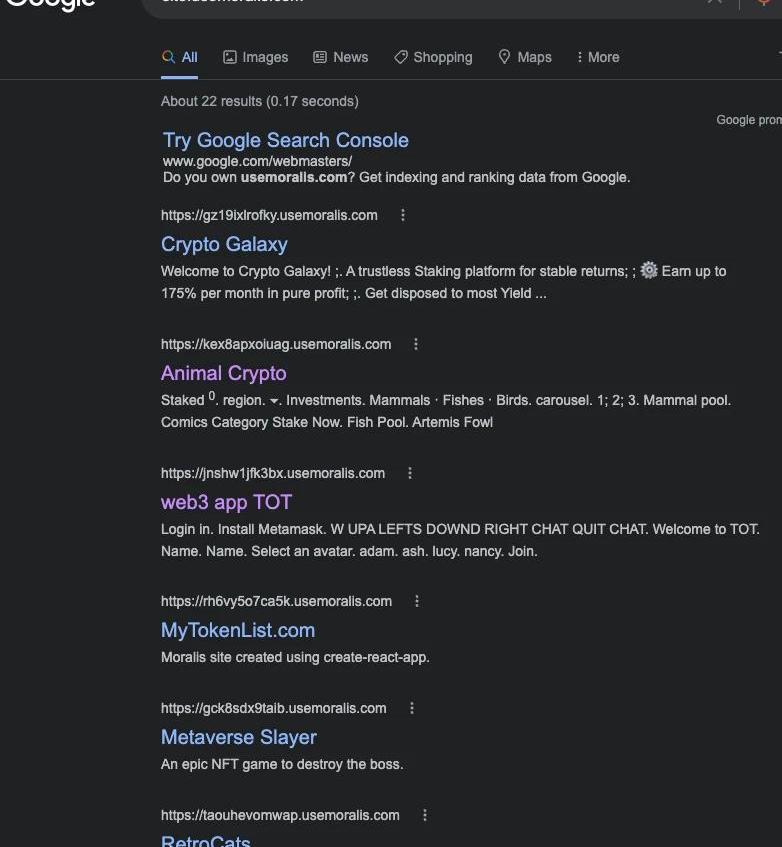

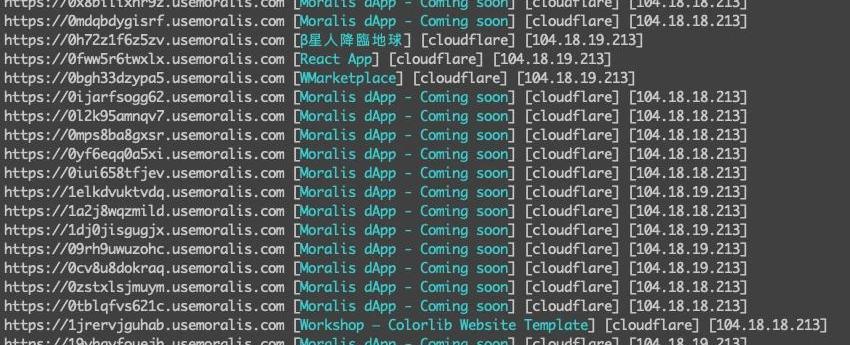

通過查詢發現usemoralis.com這個域名上有大量NFT相關網站,其中不少是屬于釣魚網站。通過谷歌搜索發現不少NFT的站點,并發現多個子域信息。

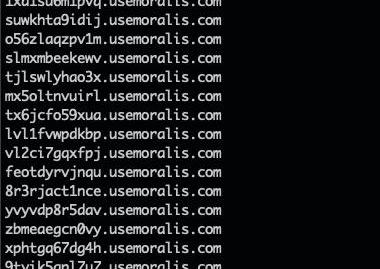

于是我們遍歷和查詢usemoralis.com的子域名,發現共存在3千多個相關子域站點部署在cloudflare上。

進一步了解我們發現這些站點都是來自moralis提供的服務:

moralis是一個專門提供針對Web3開發和構建DApps的服務。

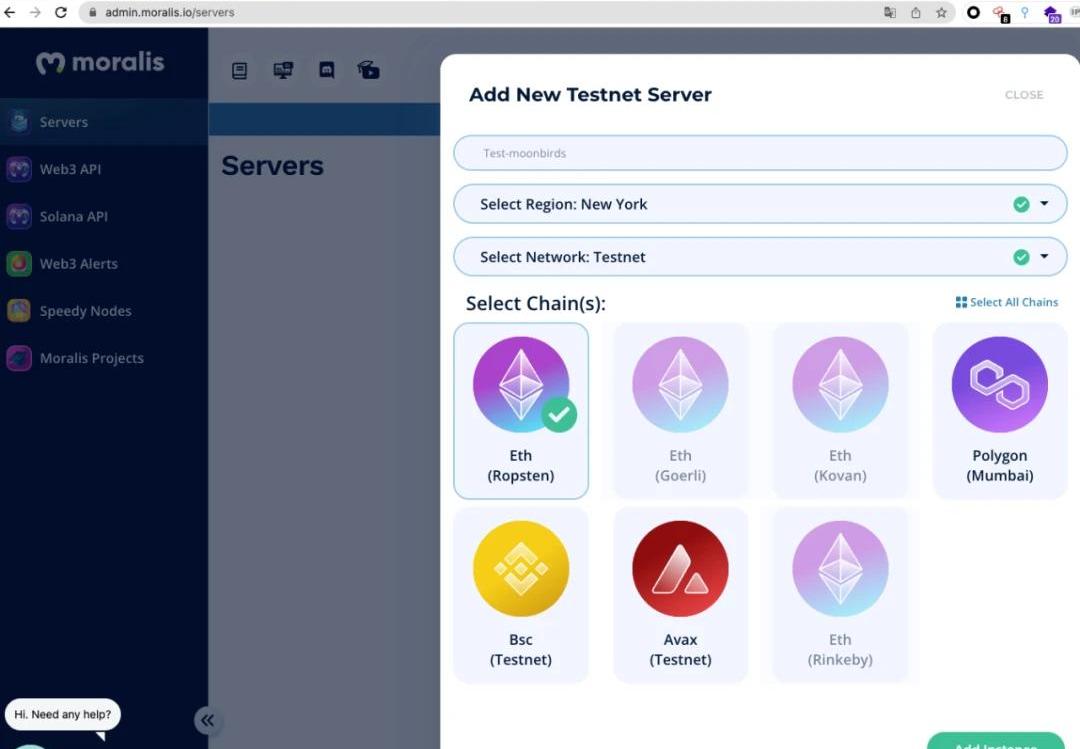

我們發現注冊后就可以得到接口地址和一個管理后臺,這使得制作釣魚網站作惡成本變得非常低。

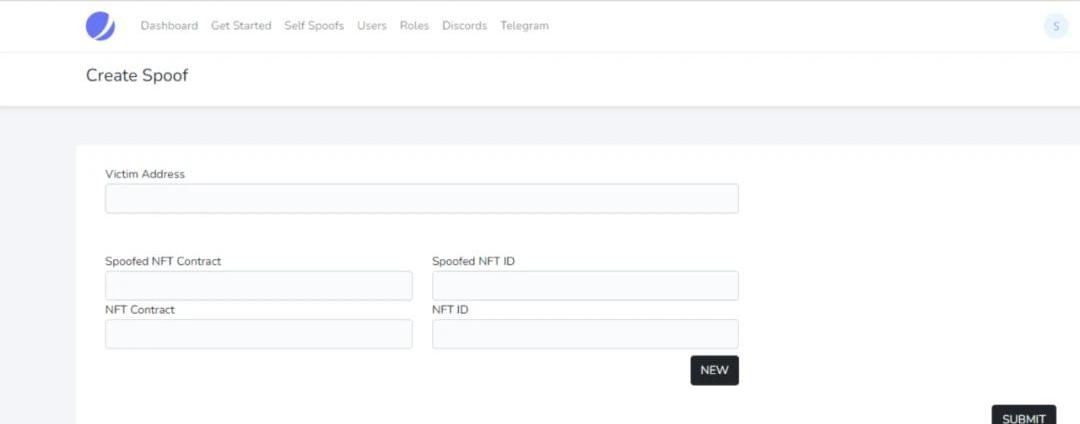

發現詐騙后臺并關聯到釣魚事件

繼續分析JS代碼,在368行發現有將受害者地址提交到網站域名為pidhnone.se的接口。

經過統計,域名為pidhnone.se的接口有:https://pidhnone.se/api/store/loghttps://pidhnone.se/api/self-spoof/https://pidhnone.se/api/address/https://pidhnone.se/api/crypto/進一步分析發現https://pidhnone.se/login其實是黑客操作的詐騙控制后臺,用來管理詐騙資產等信息。

根據后臺地址的接口拼接上地址,可以看到攻擊地址和受害者的地址。

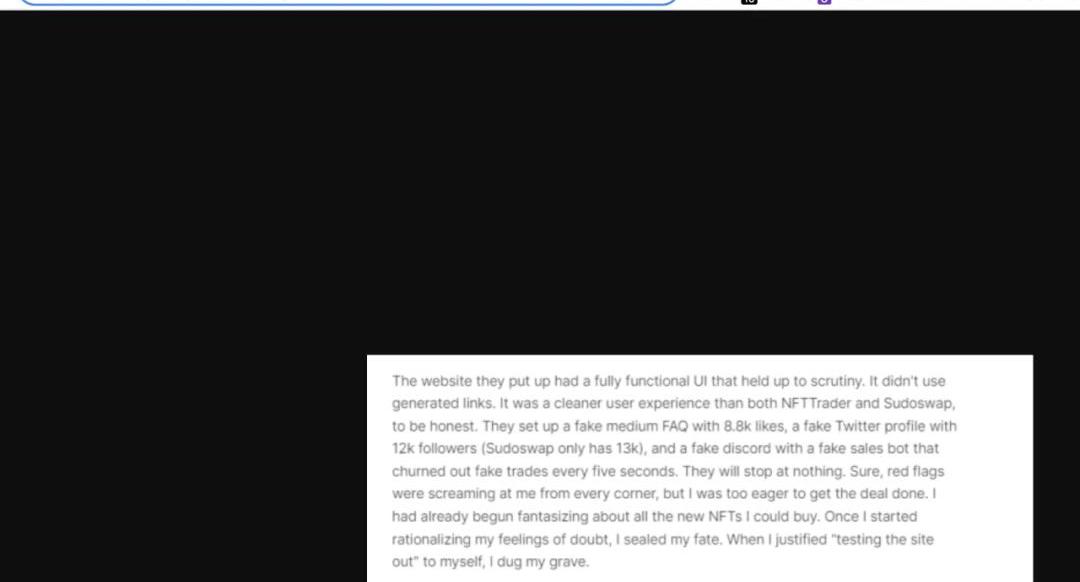

后臺還存留關于圖片信息和相關接口操作說明文字,可以看出來是非常明顯的詐騙網站操作說明。

我們分析后臺里面涉及的信息,如圖片:https://pidhnone.se/images/recent.png?f53959585e0db1e6e1e3bc66798bf4f8https://pidhnone.se/images/2.gif?427f1b04b02f4e7869b1f402fcee11f6https://pidhnone.se/images/gif.gif?24229b243c99d37cf83c2b4cdb4f6042https://pidhnone.se/images/landing.png?0732db576131facc35ac81fa15db7a30https://pidhnone.se/images/ss-create.png?1ad1444586c2c3bb7d233fbe7fc81d7dhttps://pidhnone.se/images/self-spoof.png?25e4255ee21ea903c40d1159ba519234這里面涉及黑客歷史使用過的的釣魚網站信息,如nftshifter.io:

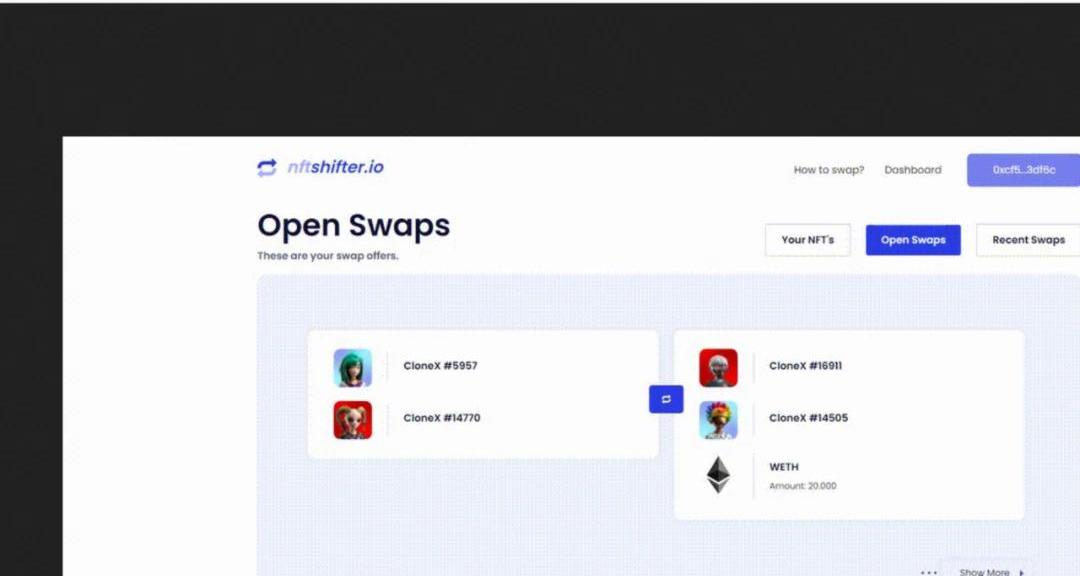

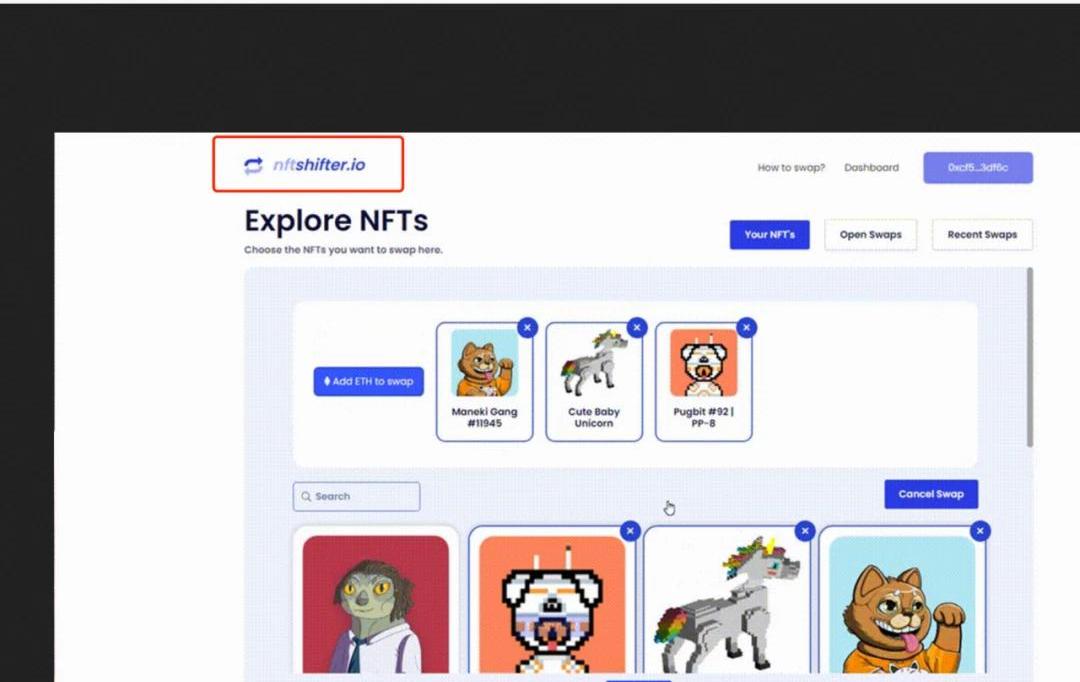

以nftshifter.io這個釣魚網站為例:

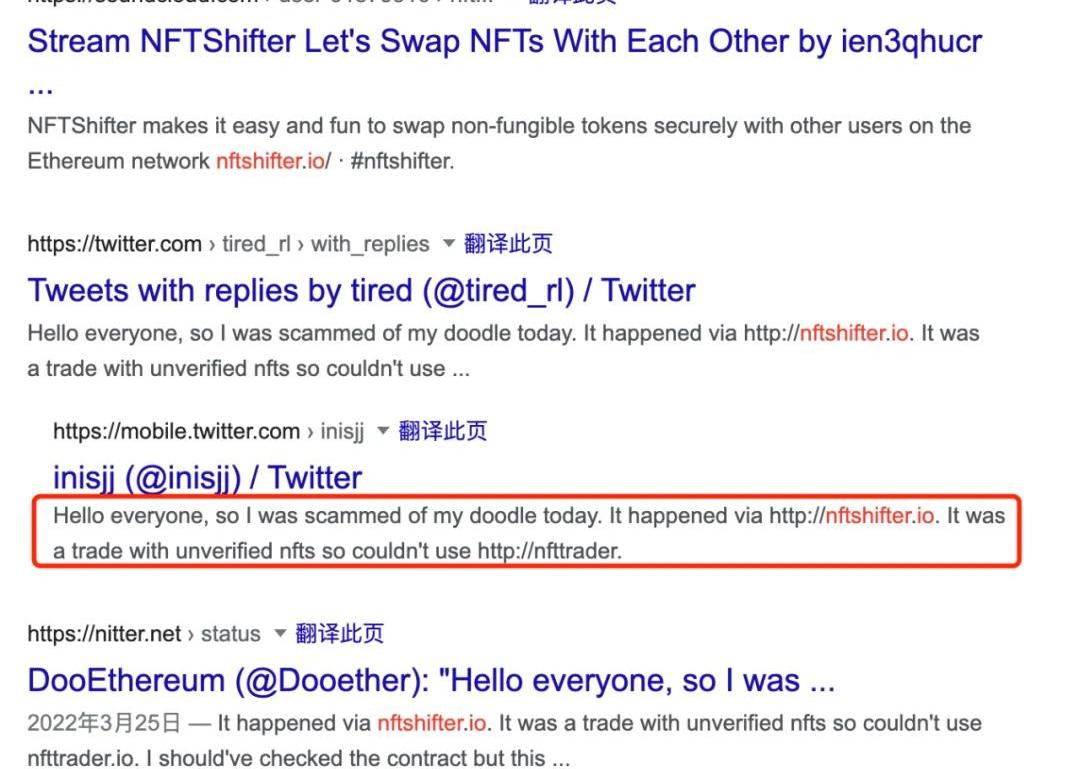

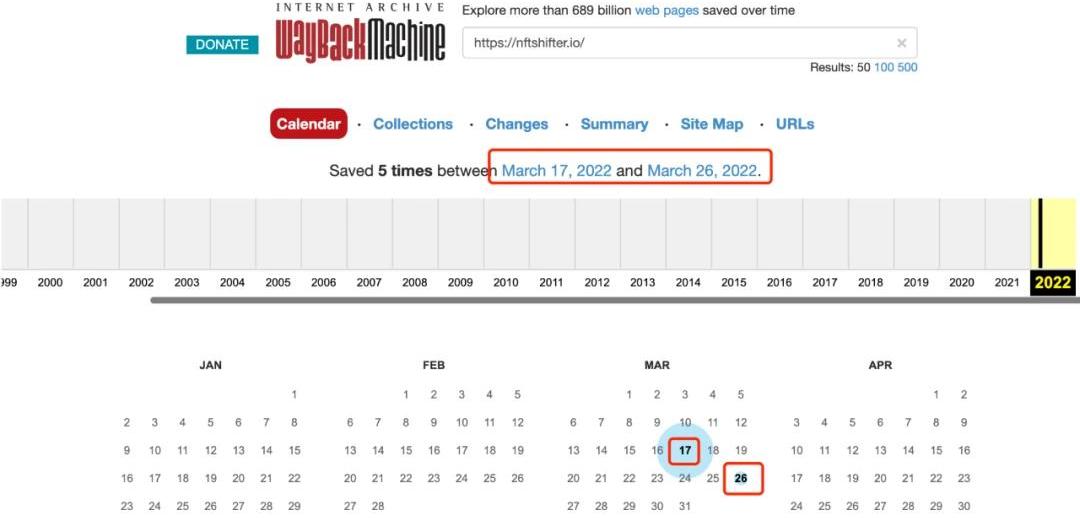

在Twitter上查找相關記錄可以看到2022年3月25日有受害者訪問過該釣魚網站并公布出來。

使用相同的方式分析nftshifter.io:

得到JS源代碼并進行分析:

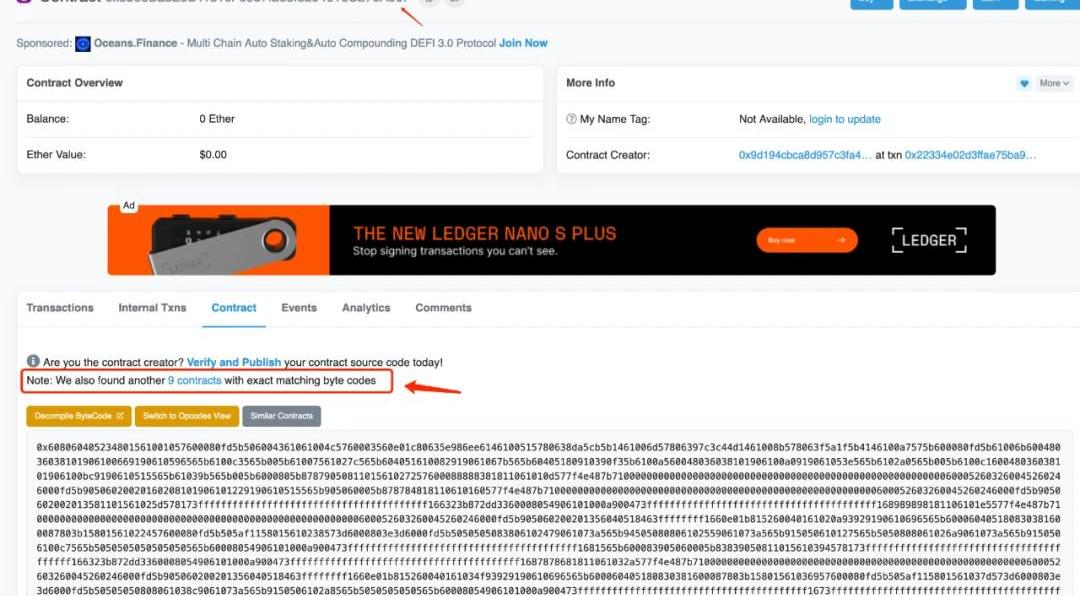

可以發現同樣也是采用moralis的服務和https://pidhnone.se/這個詐騙后臺進行控制。其中相關的惡意地址:釣魚者合約:0x8beebade5b1131cf6957f2e8f8294016c276a90f合約創建者:0x9d194CBca8d957c3FA4C7bb2B12Ff83Fca6398ee創建合約時間:Mar-24-202209:05:33PM+UTC

同時我們發現與這個攻擊者相同的惡意合約代碼有9個:

隨機看一個惡意合約0xc9E...749,創建者地址為0x6035B92fd5102b6113fE90247763e0ac22bfEF63:

相同的手法,都已經洗幣。每個惡意合約上都已經有受害者的記錄,此處不一一分析。我們再來看下受害者時間:

剛好是在攻擊者創建惡意釣魚之后,有用戶上當受騙。攻擊者已將NFT售出,變賣為ETH,我們使用MistTrack分析攻擊者地址0x9d194cbca8d957c3fa4c7bb2b12ff83fca6398ee:

可以看到51ETH已經轉入Tornado.Cash洗幣。同時,目前Twitter上攻擊者的賬戶@nftshifter_io已經被凍結無法查看。總結

可以確認的是,攻擊一直在發生,而且有成熟的產業鏈。截止到發文前黑客地址仍有新的NFT入賬和交易進行。黑客進行釣魚攻擊往往已成規模化批量化,制作一個釣魚模版就可以批量復制出大量不同NFT項目的釣魚網站。當作惡成本變得非常低的時候,更需要普通用戶提高警惕,加強安全意識,時刻保持懷疑,避免成為下一個受害者。如何避免陷入欺詐的境地?慢霧安全團隊建議如下:1.不要點擊來源不明的鏈接或附件,不要隨意泄露您的助記詞2.使用強密碼并啟用雙重身份驗證以保護您的帳戶。3.不確定的情況下,向多方進行驗證確認。4.不要在網上傳輸敏感信息,攻擊者可以通過分析這些信息和數據向用戶發送有針對性的網絡釣魚電子郵件。5.建議閱讀:《區塊鏈黑暗森林自救手冊》

Tags:ONENFTABUETHDione ProtocolSeedify NFT SpaceShiba Shabutogetherbnb能睡幾個

通常,黑客會發現并利用軟件開發整個流程鏈條中的缺陷,從而打破區塊鏈項目的安全屏障。如果能夠提前了解到相關經驗,我相信安全事故會少很多.

1900/1/1 0:00:00金融市場本質上是一個巨大的信息處理機器。這種機器不是直接對新信息做出反應,而是隨著新信息影響數百萬買家和賣家的決定而做出反應.

1900/1/1 0:00:00Solana上最大的NFT市場MagicEden正在乘風而起。DappRadar數據顯示,5月25日,MagicEden的24小時交易量達到了4571萬美元,在實時交易量上已超越了NFT領域的絕.

1900/1/1 0:00:00很多游戲的創始人其實都沒能實現當初那個夢好的設想:「多年來,玩家們花著自己辛苦賺來的錢,卻沒有得到任何回報.

1900/1/1 0:00:00當我們在使用Web2上的應用時,第一件事情就是登錄賬戶。賬戶代表著我們在網絡上的身份,它記錄了我們在互聯網上發布、瀏覽的內容以及互動和關注的人.

1900/1/1 0:00:00《時代雜志》、Rarible和NFT策展顧問AleksandraArtamonovskaja分享了他們的觀點,隨著市場進入低迷期.

1900/1/1 0:00:00