BTC/HKD+0.29%

BTC/HKD+0.29% ETH/HKD-0.02%

ETH/HKD-0.02% LTC/HKD+0.01%

LTC/HKD+0.01% ADA/HKD+0.37%

ADA/HKD+0.37% SOL/HKD+1.45%

SOL/HKD+1.45% XRP/HKD-0.32%

XRP/HKD-0.32%作者:耀@慢霧安全團隊背景

區塊鏈的世界遵循黑暗森林法則,在這個世界我們隨時可能遭受到來自不明的外部攻擊,作為普通用戶不進行作惡,但是了解黑客的作惡的方式是十分必要的。慢霧安全團隊此前發布了區塊鏈黑暗森林自救手冊,其中提到了不少關于針對NFT項目方的Discord進行攻擊的手法,為了幫助讀者對相關釣魚方式有更清晰的認知,本文將揭露其中一種釣魚方法,即通過惡意的書簽來盜取項目方Discord賬號的Token,用來發布虛假信息等誘導用戶訪問釣魚網站,從而盜取用戶的數字資產。釣魚事件

先來回顧一起Discord釣魚事件:2022年3月14日,一則推特稱NFT項目WizardPass的Discord社區被詐騙者入侵,目前已造成BAYC、Doodles、CloneX等NFT被盜,詳情如下:

慢霧:正協助Poly Network追查攻擊者,黑客已實現439萬美元主流資產變現:7月2日消息,慢霧首席信息安全官23pds在社交媒體發文表示,慢霧團隊正在與Poly Network官方一起努力追查攻擊者,并已找到一些線索。黑客目前已實現價值439萬美元的主流資產變現。[2023/7/2 22:13:24]

慢霧:Inverse Finance遭遇閃電貸攻擊簡析:據慢霧安全團隊鏈上情報,Inverse Finance遭遇閃電貸攻擊,損失53.2445WBTC和99,976.29USDT。慢霧安全團隊以簡訊的形式將攻擊原理分享如下:

1.攻擊者先從AAVE閃電貸借出27,000WBTC,然后存225WBTC到CurveUSDT-WETH-WBTC的池子獲得5,375.5個crv3crypto和4,906.7yvCurve-3Crypto,隨后攻擊者把獲得的2個憑證存入Inverse Finance獲得245,337.73個存款憑證anYvCrv3Crypto。

2.接下來攻擊者在CurveUSDT-WETH-WBTC的池子進行了一次swap,用26,775個WBTC兌換出了75,403,376.18USDT,由于anYvCrv3Crypto的存款憑證使用的價格計算合約除了采用Chainlink的喂價之外還會根據CurveUSDT-WETH-WBTC的池子的WBTC,WETH,USDT的實時余額變化進行計算所以在攻擊者進行swap之后anYvCrv3Crypto的價格被拉高從而導致攻擊者可以從合約中借出超額的10,133,949.1個DOLA。

3.借貸完DOLA之后攻擊者在把第二步獲取的75,403,376.18USDT再次swap成26,626.4個WBTC,攻擊者在把10,133,949.1DOLAswap成9,881,355個3crv,之后攻擊者通過移除3crv的流動性獲得10,099,976.2個USDT。

4.最后攻擊者把去除流動性的10,000,000個USDTswap成451.0個WBT,歸還閃電貸獲利離場。

針對該事件,慢霧給出以下防范建議:本次攻擊的原因主要在于使用了不安全的預言機來計算LP價格,慢霧安全團隊建議可以參考Alpha Finance關于獲取公平LP價格的方法。[2022/6/16 4:32:58]

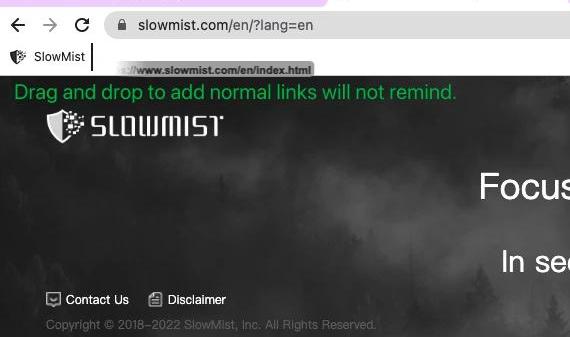

書簽在點擊時可以像在開發者工具控制臺中的代碼一樣執行,并且會繞過CSP策略。讀者可能會有疑問,類似「javascript:()」這樣的鏈接,在添加進入到瀏覽器書簽欄,瀏覽器竟然會沒有任何的提醒?筆者這里以谷歌和火狐兩款瀏覽器來進行對比。使用谷歌瀏覽器,拖拽添加正常的URL鏈接不會有任何的編輯提醒。

動態 | 慢霧:9 月共發生 12 起較典型的安全事件,供應鏈攻擊趨勢愈發明顯:過去的 9 月區塊鏈生態共發生 12 起較典型的安全事件,包括:EOSPlay 遭受新型隨機數攻擊、資金盤項目 FairWin 智能合約權限管理缺陷、EOS 黑名單賬號 craigspys211 利用新晉 BP 黑名單缺陷轉移走 19.999 萬枚 EOS 等典型安全事件。此外,慢霧區塊鏈威脅情報(BTI)系統監測發現,針對區塊鏈生態的供應鏈攻擊越來越多,形如:去年 11 月慢霧披露的污染 NPM 模塊 EventStream、今年 7 月披露的對數字貨幣錢包 Agama 構建鏈的攻擊、今年 8 月披露的針對數字貨幣行情/導航站的 URL 劫持攻擊,還有 9 月慢霧披露的針對交易所使用的第三方統計、客服 js 的惡意代碼植入,進行實施盜幣攻擊。[2019/10/1]

聲音 | 慢霧:Dapp、交易所等攻擊事件造成損失已近41億美金:慢霧數據顯示Dapp、交易所等攻擊事件造成的損失已達4098587697.68美金,半月增加近3億美金。據2月28日報道,慢霧區上線“被黑檔案庫(SlowMist Hacked)”,目前各類攻擊事件共造成約 3824082630.12 美金的損失。[2019/3/13]

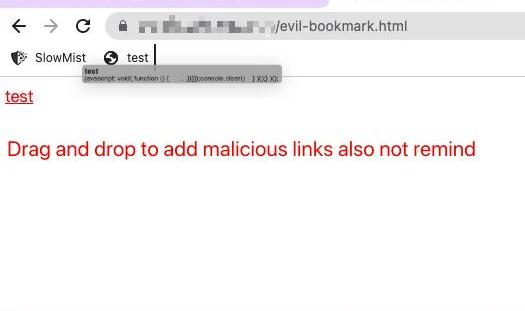

使用谷歌瀏覽器,拖拽添加惡意鏈接同樣不會有任何的編輯提醒。

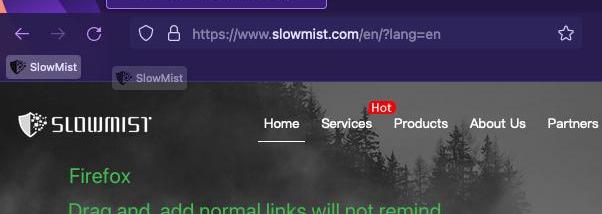

使用火狐瀏覽器如果添加正常鏈接不會有提醒。

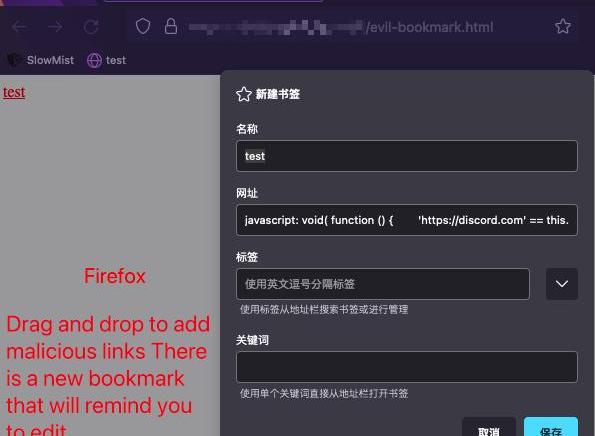

使用火狐瀏覽器,如果添加惡意鏈接則會出現一個窗口提醒編輯確認保存。

由此可見在書簽添加這方面火狐瀏覽器的處理安全性更高。場景演示

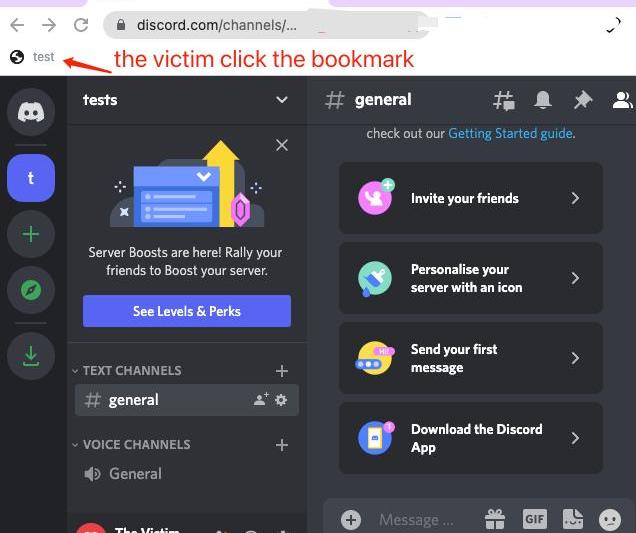

演示采用的谷歌瀏覽器,在用戶登錄Web端Discord的前提下,假設受害者在釣魚頁面的指引下添加了惡意書簽,在DiscordWeb端登錄時,點擊了該書簽,觸發惡意代碼,受害者的Token等個人信息便會通過攻擊者設置好的Discordwebhook發送到攻擊者的頻道上。下面是演示受害者點擊了釣魚的書簽:

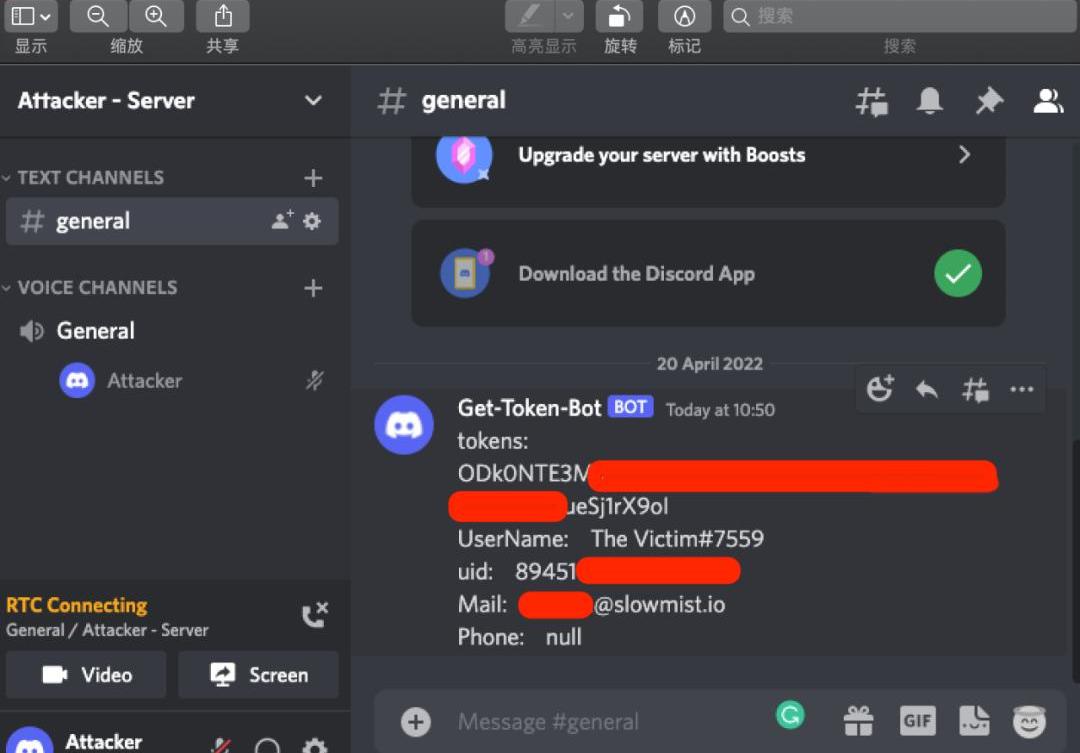

下面是演示攻擊者編寫的JavaScript代碼獲取Token等個人信息后,通過DiscordServer的webhook接收到。

筆者補充幾點可能會產生疑問的攻擊細節:1.為什么受害者點了一下就獲取了?通過背景知識我們知道,書簽可以插入一段JavaScript腳本,有了這個幾乎可以做任何事情,包括通過Discord封裝好的webpackChunkdiscord_app前端包進行信息獲取,但是為了防止作惡的發生,詳細的攻擊代碼筆者不會給出。2.為什么攻擊者會選擇Discordwebhook進行接收?因為Discordwebhook的格式為“https://discord.com/api/webhooks/xxxxxx”,直接是Discord的主域名,繞過了同源策略等問題,讀者可以自行新建一個Discordwebhook進行測試。3.拿到了Token又能怎么樣?拿到了Token等同于登錄了Discord賬號,可以做登錄Discord的任何同等操作,比如建立一個Discordwebhook機器人,在頻道里發布公告等虛假消息進行釣魚。總結

攻擊時刻在發生,針對已經遭受到惡意攻擊的用戶,建議立刻采取如下行動進行補救:立刻重置Discord賬號密碼。重置密碼后重新登錄該Discord賬號來刷新Token,才能讓攻擊者拿到的Token失效。刪除并更換原有的webhook鏈接,因為原有的webhook已經泄露。提高安全意識,檢查并刪除已添加的惡意書簽。作為用戶,重要的是要注意任何添加操作和代碼都可能是惡意的,Web上會有很多的擴展看起來非常友好和靈活。書簽不能阻止網絡請求,在用戶手動觸發執行的那一刻,還是需要保持一顆懷疑的心。

撰文:angeliluPolygon發展迅猛,已發展成為以太坊擴容的常用解決方案,其網絡圍繞ZK技術展開,在推進開發的同時積極收購其他使用ZK的Layer2網絡.

1900/1/1 0:00:00Odaily星球日報譯者|Moni 眾所周知,MetaPlatforms早已不滿足于社交媒體平臺的運營.

1900/1/1 0:00:00“你看,《BIGTIME》的這個畫質多漂亮!”坐在對面的投資人一邊展示測試視頻,一邊用湖南腔的普通話介紹著,顯得格外欣喜,他所在的機構僅在《BIGTIME》一個鏈游項目上便可斬獲上百倍股權回報.

1900/1/1 0:00:002021年6月,巴西超模吉賽爾和她的丈夫TomBrady分別成為了FTX的環境暨社會倡議顧問和品牌大使,并成為FTX的股東.

1900/1/1 0:00:00近幾年,時裝產業緊隨時代的潮流,踏入了數字時代。隨著人口結構的變化,主力消費人群也正慢慢過渡到Z世代。在涉獵NFT的時裝品牌中,有風靡全球的老牌時尚公司,也有只經營虛擬時裝的新興項目.

1900/1/1 0:00:00加密游戲門戶OkLetsPlay已經宣布與RTE和GalaxyRacer建立合作伙伴關系,這兩家機構在電子競技及相關領域都擁有高技術創新能力.

1900/1/1 0:00:00