BTC/HKD-0.93%

BTC/HKD-0.93% ETH/HKD-0.92%

ETH/HKD-0.92% LTC/HKD-0.94%

LTC/HKD-0.94% ADA/HKD-2.08%

ADA/HKD-2.08% SOL/HKD-2.65%

SOL/HKD-2.65% XRP/HKD-0.38%

XRP/HKD-0.38%web3的大量安全性取決于區塊鏈做出承諾和對人為干預具有彈性的特殊能力。但是最終性的相關特征——交易通常是不可逆的——使得這些軟件控制的網絡成為攻擊者的誘人目標。事實上,隨著區塊鏈——作為web3基礎的去中心化計算機網絡——及其伴隨的技術和應用程序積累價值,它們越來越成為攻擊者夢寐以求的目標。盡管web3與早期的互聯網迭代有所不同,但我們已經觀察到與以前的軟件安全趨勢的共同點。在許多情況下,最大的問題與以往一樣。通過研究這些領域,防御者——無論是開發商、安全團隊還是日常加密用戶——可以更好地保護自己、他們的項目和錢包免受潛在的竊賊的侵害。下面我們根據經驗提出一些常見的主題和預測。跟著資金攻擊者通常旨在最大化投資回報。他們可以花費更多的時間和精力來攻擊具有更多“總價值鎖定”或TVL的協議,因為潛在的回報更大。資源最豐富的黑客組織更經常瞄準高價值系統。新穎的攻擊也更頻繁地針對這些珍貴的目標。低成本攻擊永遠不會消失,我們預計它們在可預見的未來會變得更加普遍。修補漏洞隨著開發人員從久經考驗的攻擊中學習,他們可能會將web3軟件的狀態提高到“默認安全”的程度。通常,這涉及收緊應用程序編程接口或API,以使人們更難錯誤地引入漏洞。雖然安全始終是一項正在進行中的工作,但防御者和開發人員可以通過消除攻擊者的大部分低成本果實來提高攻擊成本。隨著安全實踐的改進和工具的成熟,以下攻擊的成功率可能會大幅下降:治理攻擊、價格預言機操縱和重入漏洞。無法確保“完美”安全性的平臺將不得不使用漏洞緩解措施來降低損失的可能性。這可能會通過減少其成本收益分析的“收益”或上行空間來阻止攻擊者。分類攻擊對不同系統的攻擊可以根據它們的共同特征進行分類。定義特征包括攻擊的復雜程度、攻擊的自動化程度以及可以采取哪些預防措施來防御它們。以下是我們在過去一年中最大的黑客攻擊中看到的攻擊類型的非詳盡列表。我們還包括了我們對當今威脅形勢的觀察以及我們預計未來web3安全性的發展方向。APT操作:頂級掠食者

a16z已將推特頭像換為BAYC作品:3月23日消息,投資機構a16z已將推特頭像換為Bored Ape Yacht Club作品。此前消息,Yuga Labs以40億美元估值完成4.5億美元融資,a16z領投, Google、Samsung、Adidas等參投。[2022/3/23 14:12:22]

通常稱為高級持續威脅(APT)的專家對手是安全的惡魔。他們的動機和能力差異很大,但他們往往富有而且堅持不懈。不幸的是,他們很可能會一直在身邊。不同的APT運行許多不同類型的操作,但這些威脅參與者往往最有可能直接攻擊公司的網絡層以實現其目標。我們知道一些高級團體正在積極瞄準web3項目,我們懷疑還有其他人尚未確定。最受關注的APT背后的人往往生活在與美國和歐盟沒有引渡條約的地方,這使得他們更難因其活動而受到起訴。最著名的APT之一是Lazarus,這是一個朝鮮組織,美國聯邦調查局最近稱其進行了迄今為止最大的加密黑客攻擊。例子:Ronin驗證器被攻擊輪廓誰:民族國家、資金雄厚的犯罪組織和其他先進的有組織的團體。例子包括Ronin黑客。復雜性:高。可自動化性:低對未來的期望:只要APT能夠將其活動貨幣化或實現各種目的,它們就會保持活躍。以用戶為目標的網絡釣魚:社會工程學

美國金融犯罪執法網絡局首席數字貨幣顧問加入a16z Crypto擔任監管負責人:3月15日消息,美國金融犯罪執法網絡局(FinCEN)首席數字貨幣顧問Michele Korver宣布已加入a16z Crypto擔任監管負責人。

“我很清楚,web3 及其底層加密技術可以解決具有國家重要性的關鍵挑戰。我的大部分職業生涯都致力于幫助政策制定者了解這項技術的力量和潛力。”Michele Korver表示,“我現在很高興能加入a16z Crypto并直接與 web3 項目合作,以幫助它們在快速發展的監管環境中茁壯成長。”[2022/3/15 13:58:10]

網絡釣魚是一個眾所周知的普遍問題。網絡釣魚者試圖通過各種渠道發送誘餌消息來誘捕他們的獵物,這些渠道包括即時通訊、電子郵件、Twitter、電報、Discord和被黑網站。如果你瀏覽垃圾郵件郵箱,你可能會看到數百次企圖誘騙你泄露密碼等信息或竊取你的錢財。現在web3允許人們直接交易資產,例如代幣或NFT,幾乎可以立即確定,網絡釣魚活動正在針對其用戶。對于知識或技術專業知識很少的人來說,這些攻擊是通過竊取加密貨幣來賺錢的最簡單方法。即便如此,對于有組織的團體來說,它們仍然是一種有價值的方法來追蹤高價值目標,或者對于高級團體來說,通過例如網站接管來發動廣泛的、抽干錢包的攻擊。例子直接針對用戶的OpenSea網絡釣魚活動針對前端應用程序的BadgerDAO網絡釣魚攻擊輪廓誰:從腳本初學者到有組織的團體的任何人。復雜性:低-中。可自動化性:中等-高。對未來的期望:網絡釣魚的成本很低,網絡釣魚者往往會適應并繞過最新的防御措施,因此我們預計這些攻擊的發生率會上升。可以通過增加教育和意識、更好的過濾、改進的警告橫幅和更強大的錢包控制來改進用戶防御。供應鏈漏洞:最薄弱的環節

a16z合伙人Chris Dixon:20年代的重點在于VR、Web3和AI:12月30日消息,a16z合伙人Chris Dixon發推表示,21世紀10年代的重點在于移動、社交和云;而20年代的重點在于VR、web3和AI。[2021/12/30 8:14:30]

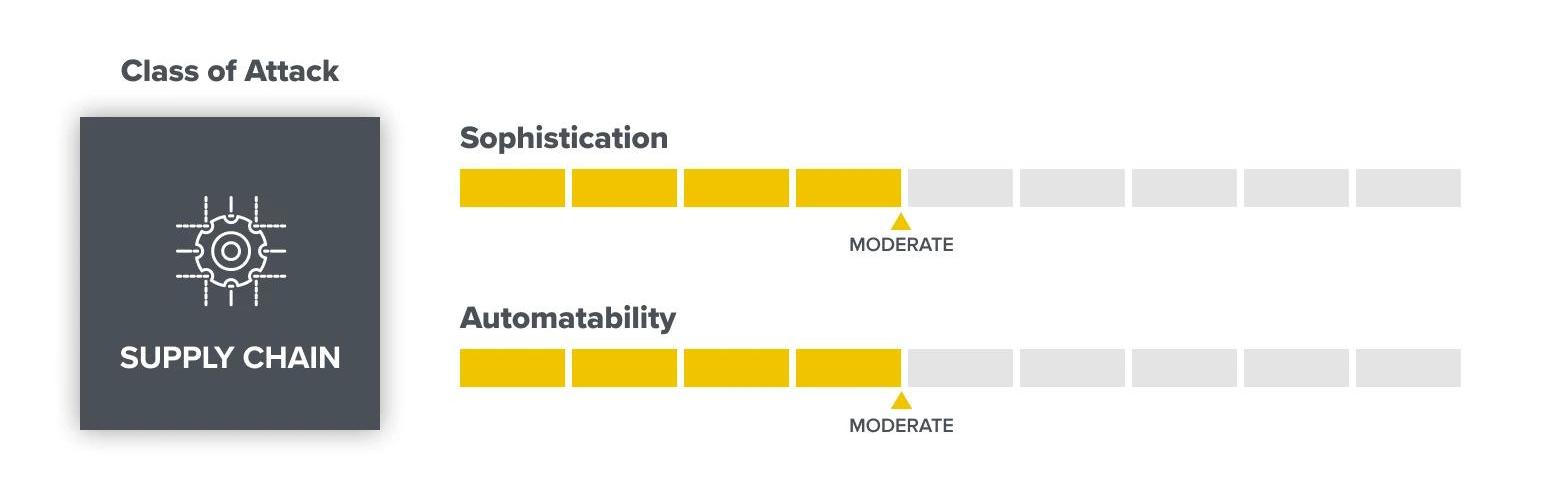

當汽車制造商發現車輛中的缺陷部件時,他們會發出安全召回。在軟件供應鏈中也不例外。第三方軟件庫引入了很大的攻擊面。在web3之前,這一直是跨系統的安全挑戰,例如去年12月影響廣泛的Web服務器軟件的log4j漏洞利用。攻擊者將掃描互聯網以查找已知漏洞,以找到他們可以利用的未修補問題。導入的代碼可能不是由項目自己的工程團隊編寫的,但其維護至關重要。團隊必須監控其軟件組件的漏洞,確保部署更新,并及時了解他們所依賴的項目的動力和健康狀況。web3軟件漏洞利用的真實和即時成本使得負責任地將這些問題傳達給用戶具有挑戰性。關于團隊如何或在何處以一種不會意外使用戶資金面臨風險的方式相互交流這些信息,目前還沒有定論。例子Wormhole橋攻擊Multichain漏洞輪廓誰:有組織的團體,例如APT、獨立黑客和內部人士。復雜性:中等。可自動化性:中等。對未來的期望:隨著軟件系統的相互依賴性和復雜性的增加,供應鏈漏洞可能會增加。在為web3安全開發出良好的、標準化的漏洞披露方法之前,機會主義的黑客攻擊也可能會增加。治理攻擊:選舉掠奪者

彭博社:OpenSea正與a16z等機構討論新一輪募資,估值超120億美元:12月6日消息,據彭博社報道,OpenSea創始人兼首席執行官DevinFinzer證實,該公司正在與投資者討論籌集額外資金的問題,其中包括A16Z、FoundersFund、Coinbase和Blockchain Capital。

熟悉談判的人士表示,投資者正尋求以120億美元以上的估值投資約10億美元。OpenSea在今年7月份籌集第二輪資金時,投資者對其估值為15億美元。[2021/12/6 12:54:54]

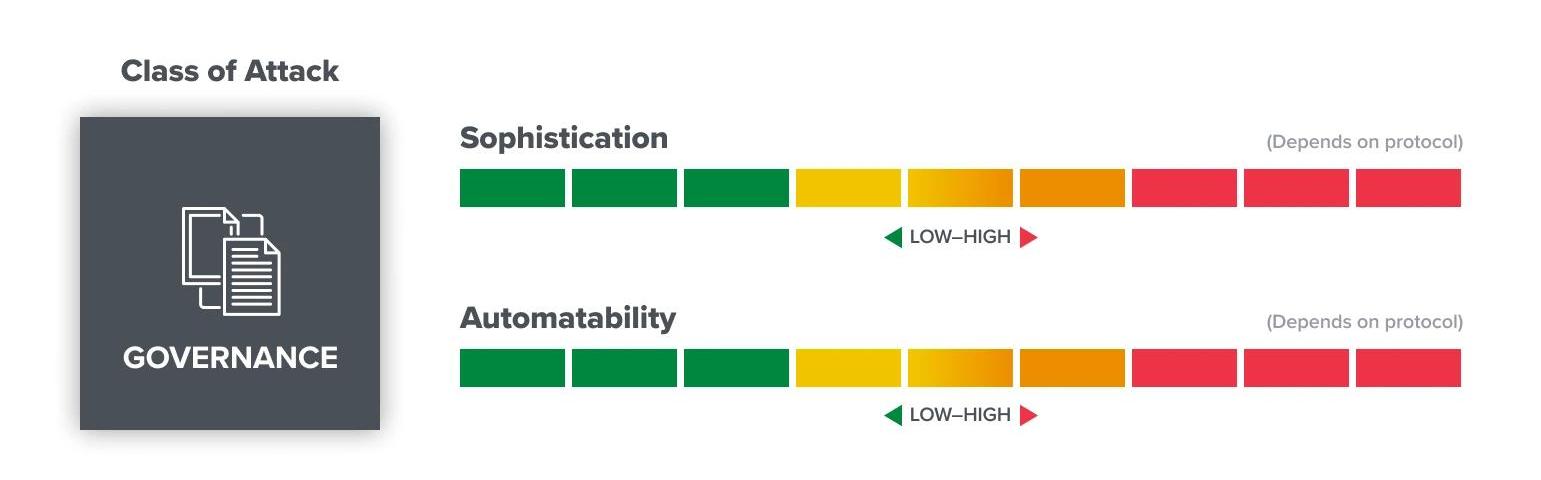

這是上榜的第一個特定于加密行業的問題。web3中的許多項目都包含治理方面,代幣持有者可以在其中提出改變網絡的提案并對其進行投票。雖然這為持續發展和改進提供了機會,但它也打開了一個后門,可以引入惡意提案,如果實施可能會破壞網絡。攻擊者設計了新的方法來規避控制、征用領導權和掠奪國庫。攻擊者可以拿出大量的“閃電貸”來獲得足夠的選票,就像最近發生DeFi項目Beanstalk上的事件一樣。導致提案自動執行的治理投票更容易被攻擊者利用。然而,如果提案的制定存在時間延遲或需要多方手動簽署,則可能更難實施。例子Beanstalk資金轉移事件輪廓誰:從有組織的團體(APT)到獨立黑客的任何人。復雜性:從低到高,取決于協議。可自動化性:從低到高,取決于協議。對未來的期望:這些攻擊高度依賴于治理工具和標準,尤其是當它們與監控和提案制定過程有關時。定價預言機攻擊:市場操縱者

Web3及加密通信協議XMTP完成2000萬美元A輪融資,a16z領投,Coinbase Ventures等參投:9月1日,Web3及加密通信協議XMTP宣布完成2000萬美元A輪融資,a16z領投,Coinbase Ventures、Not Boring Capial、SK Ventures、Offline Ventures、StarkWare、Anthony Pompliano、Anthony Sassano (The Daily Gwei)、Kain Warwick (Synthetix)、Kayvon Beykpour (Twitter)、Stani Kulechov (Aave)、Robert Leshner (Compound Labs)、Roham Gharegozlou (Dapper Labs)、Ryan Sean Adams (Bankless)、Ryan Selkis (Messari) 等基金與天使投資人參投。

據悉,這筆資金將用于擴充 XMTP 團隊規模,并將幫助 XMTP 通過其獨立協議和去中心化網絡實現加密錢包間的通信。[2021/9/1 22:51:44]

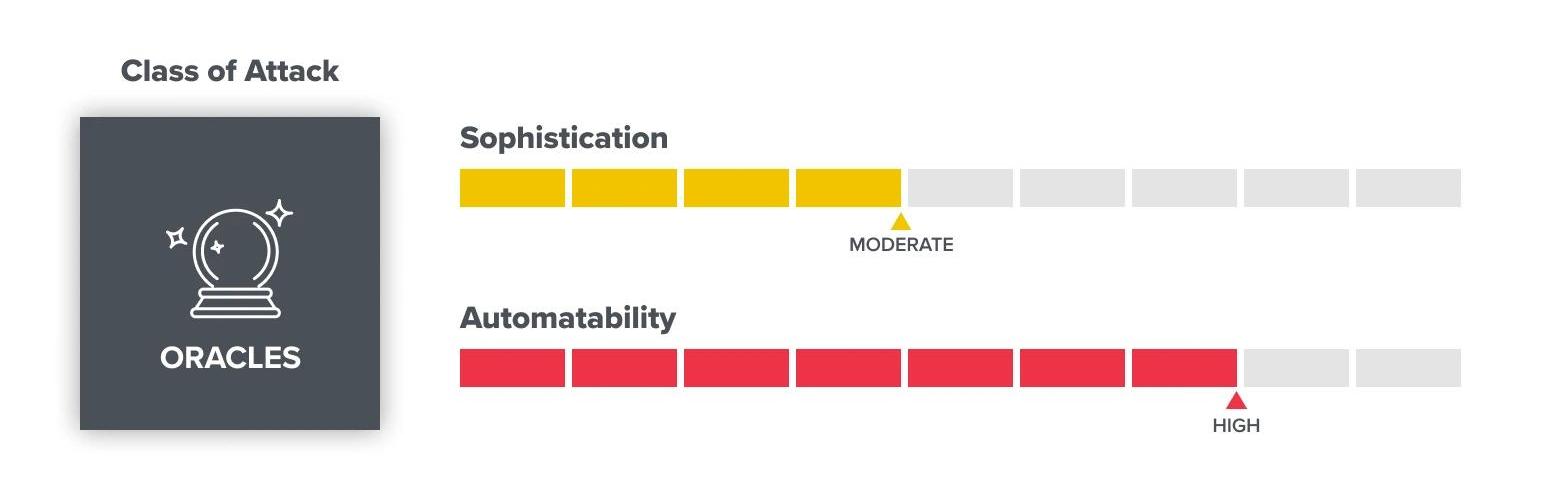

準確地為資產定價是困難的。在傳統交易領域,通過市場操縱人為抬高或壓低資產價格是非法的,你可能會因此受到罰款或逮捕。在DeFi市場中,隨機的用戶能夠“閃電交易”數億或數十億美元并導致價格突然波動,這個問題很明顯。許多web3項目依賴于“預言機”——提供實時數據的系統,是鏈上無法找到的信息來源。例如,預言機通常用于確定兩種資產之間的交換定價。但攻擊者已經找到方法來欺騙這些所謂的真相來源。隨著預言機標準化的進展,鏈下和鏈上世界之間將會有更安全的橋梁,我們可以期待市場對操縱嘗試變得更有彈性。運氣好的話,有朝一日這類攻擊可能會幾乎完全消失。例子Cream市場操縱輪廓誰:有組織的團體(APT)、獨立黑客和內部人士。復雜程度:中等。自動化:高。對未來的期望:隨著準確定價方法變得更加標準,可能會降低。新漏洞:未知未知

“Zero-day”漏洞攻擊——之所以這樣命名,是因為它們在出現時就是只公開了0天的漏洞——是信息安全領域的熱點問題,在web3安全領域也不例外。因為它們是突然出現的,所以它們是最難防御的攻擊。如果有的話,web3讓這些昂貴的、勞動密集型的攻擊更容易貨幣化,因為人們一旦被盜就很難追回加密資金。攻擊者可以花費大量時間仔細研究運行鏈上應用程序的代碼,以找到一個可以證明他們所有努力的錯誤。同時,一些曾經新穎的漏洞繼續困擾著毫無戒心的項目;著名的重入漏洞曾發生在早期的以太坊項目TheDAO上,如今繼續在其它地方重新出現。目前尚不清楚該行業將能夠多快或輕松地適應對這些類型的漏洞進行分類,但對審計、監控和工具等安全防御的持續投資將增加攻擊者試圖攻擊這些漏洞的成本。例子PolyNetwork的跨鏈交易漏洞Qubit的無限鑄幣漏洞輪廓誰:有組織的團體(APT)、獨立黑客和內部人士。復雜性:中等-高。可自動化性:低。對未來的期望:更多的關注會吸引更多的白帽,并使發現新漏洞的“進入門檻”更高。同時,隨著web3采用的增長,黑帽黑客尋找新漏洞的動機也在增加。就像在許多其他安全領域一樣,這很可能仍然是一場貓捉老鼠的游戲。

本文來自微信公眾號老雅痞。盡管在市場下行時,1%的貶值對穩定幣來說并不罕見,但在UST的情況下,已經超過了16小時.

1900/1/1 0:00:00具體項目調研 下面將按不同分類以及元宇宙開放程度,對上述項目做具體的分析。分類方式介紹:將對項目分為“可編輯空間或可進入空間游玩”,“與DeFi結合”,“尚未確定”三個大類別;同時將根據“具有本.

1900/1/1 0:00:00上周Terra發生死亡螺旋,LUNA由80美元跌至基本歸零,跌幅超99%,算法穩定幣UST跌至0.2美元以下.

1900/1/1 0:00:00雖然NFT、DeFi和DAO在過去幾年中占據了加密貨幣的中心舞臺,但穩定幣一直在后臺悄悄增長。穩定幣現今已成為加密貨幣行業最大、增長最快的賽道之一,總市值超過1800億美元,這一數字在過去的20.

1900/1/1 0:00:00作者:YoussefAmrani,Messari分析師整理:麟奇,鏈捕手1、今天,@CosmosTheta升級低調上線.

1900/1/1 0:00:00本文來自TheSeeDAO。 TributeLabs的CEOAaronWright和COOPriyankaDesai在布魯克林的威廉斯堡,背景彩繪是一個流行的NFT.

1900/1/1 0:00:00