BTC/HKD-0.03%

BTC/HKD-0.03% ETH/HKD+2.91%

ETH/HKD+2.91% LTC/HKD+2.02%

LTC/HKD+2.02% ADA/HKD+1.09%

ADA/HKD+1.09% SOL/HKD+2.1%

SOL/HKD+2.1% XRP/HKD+0.18%

XRP/HKD+0.18%2022年03月03日,據慢霧區消息,TreasureDAO的NFT交易市場被曝出嚴重漏洞,TreasureDAO是一個基于Arbitrum上的NFT項目。目前項目團隊正在修復漏洞并承諾會對受影響的用戶提供解決方案。慢霧安全團隊第一時間介入分析,并將結果分享如下:相關信息

合約地址TreasureMarketplaceBuyer:0x812cda2181ed7c45a35a691e0c85e231d218e273TreasureMarketplace:0x2e3b85f85628301a0bce300dee3a6b04195a15ee漏洞細節分析

慢霧:Distrust發現嚴重漏洞,影響使用Libbitcoin Explorer3.x版本的加密錢包:金色財經報道,據慢霧區消息,Distrust 發現了一個嚴重的漏洞,影響了使用 Libbitcoin Explorer 3.x 版本的加密貨幣錢包。該漏洞允許攻擊者通過破解 Mersenne Twister 偽隨機數生成器(PRNG)來訪問錢包的私鑰,目前已在現實世界中造成了實際影響。

漏洞詳情:該漏洞源于 Libbitcoin Explorer 3.x 版本中的偽隨機數生成器(PRNG)實現。該實現使用了 Mersenne Twister 算法,并且僅使用了 32 位的系統時間作為種子。這種實現方式使得攻擊者可以通過暴力破解方法在幾天內找到用戶的私鑰。

影響范圍:該漏洞影響了所有使用 Libbitcoin Explorer 3.x 版本生成錢包的用戶,以及使用 libbitcoin-system 3.6 開發庫的應用。

已知受影響的加密貨幣包括 Bitcoin、Ethereum、Ripple、Dogecoin、Solana、Litecoin、Bitcoin Cash 和 Zcash 等。

風險評估:由于該漏洞的存在,攻擊者可以訪問并控制用戶的錢包,從而竊取其中的資金。截至 2023 年 8 月,已有超過 $900,000 美元的加密貨幣資產被盜。

解決方案:我們強烈建議所有使用 Libbitcoin Explorer 3.x 版本的用戶立即停止使用受影響的錢包,并將資金轉移到安全的錢包中。請務必使用經過驗證的、安全的隨機數生成方法來生成新的錢包。[2023/8/10 16:18:20]

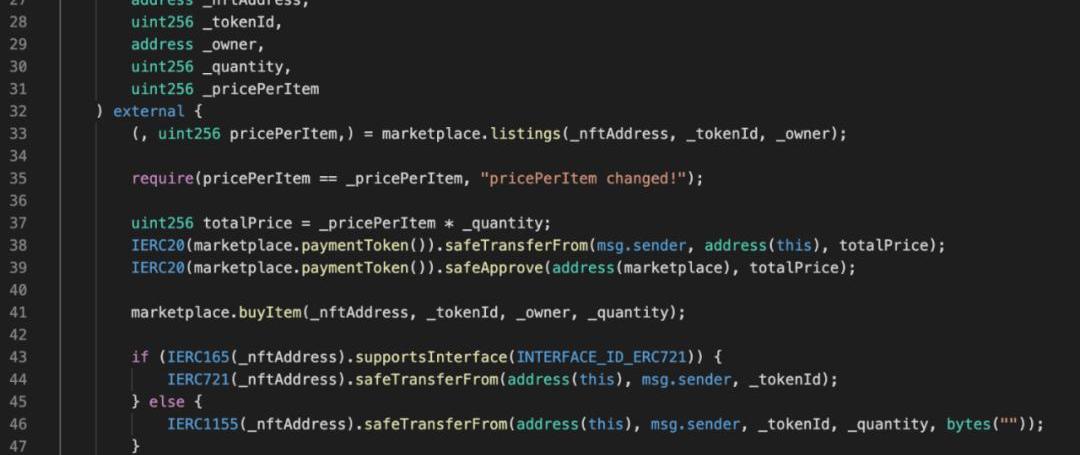

1.用戶通過TreasureMarketplaceBuyer合約中的buyItem函數去購買NFT,該函數會先計算總共需要購買的價格并把支付所需的Token打入合約中,接著調用TreasureMarketplace合約中的buyItem從市場購買NFT到TreasureMarketplaceBuyer合約,接著在從TreasureMarketplaceBuyer合約中把NFT轉給用戶。

慢霧:靚號黑客已獲取到ParaSwap Deployer和QANplatform Deployer私鑰權限:10月11日消息,據慢霧區情報,靚號黑客地址之一(0xf358..7036)已經獲取到ParaSwap Deployer和QANplatform Deployer私鑰權限。黑客從ParaSwap Deployer地址獲取到約1千美元,并在QANplatform Deployer地址做了轉入轉出測試。慢霧MistTrack對0xf358..7036分析后發現,黑客同樣盜取了The SolaVerse Deployer及其他多個靚號的資金。截止目前,黑客已經接收到超過17萬美元的資金,資金沒有進一步轉移,地址痕跡有Uniswap V3、Curve、TraderJoe,PancakeSwap、OpenSea和Matcha。慢霧MistTrack將持續監控黑客地址并分析相關痕跡。[2022/10/11 10:31:05]

慢霧:Solana公鏈上發生大規模盜幣,建議用戶先將熱錢包代幣轉移到硬件錢包或知名交易所:8月3日消息,據慢霧區情報,Solana公鏈上發生大規模盜幣事件,大量用戶在不知情的情況下被轉移SOL和SPL代幣,慢霧安全團隊對此事件進行跟蹤分析:

已知攻擊者地址:

Htp9MGP8Tig923ZFY7Qf2zzbMUmYneFRAhSp7vSg4wxV、CEzN7mqP9xoxn2HdyW6fjEJ73t7qaX9Rp2zyS6hb3iEu、5WwBYgQG6BdErM2nNNyUmQXfcUnB68b6kesxBywh1J3n、GeEccGJ9BEzVbVor1njkBCCiqXJbXVeDHaXDCrBDbmuy

目前攻擊仍在進行,從交易特征上看,攻擊者在沒有使用攻擊合約的情況下,對賬號進行簽名轉賬,初步判斷是私鑰泄露。不少受害者反饋,他們使用過多種不同的錢包,以移動端錢包為主,我們推測可能問題出現在軟件供應鏈上。在新證據被發現前,我們建議用戶先將熱錢包代幣轉移到硬件錢包或知名交易所等相對安全的位置,等待事件分析結果。[2022/8/3 2:55:22]

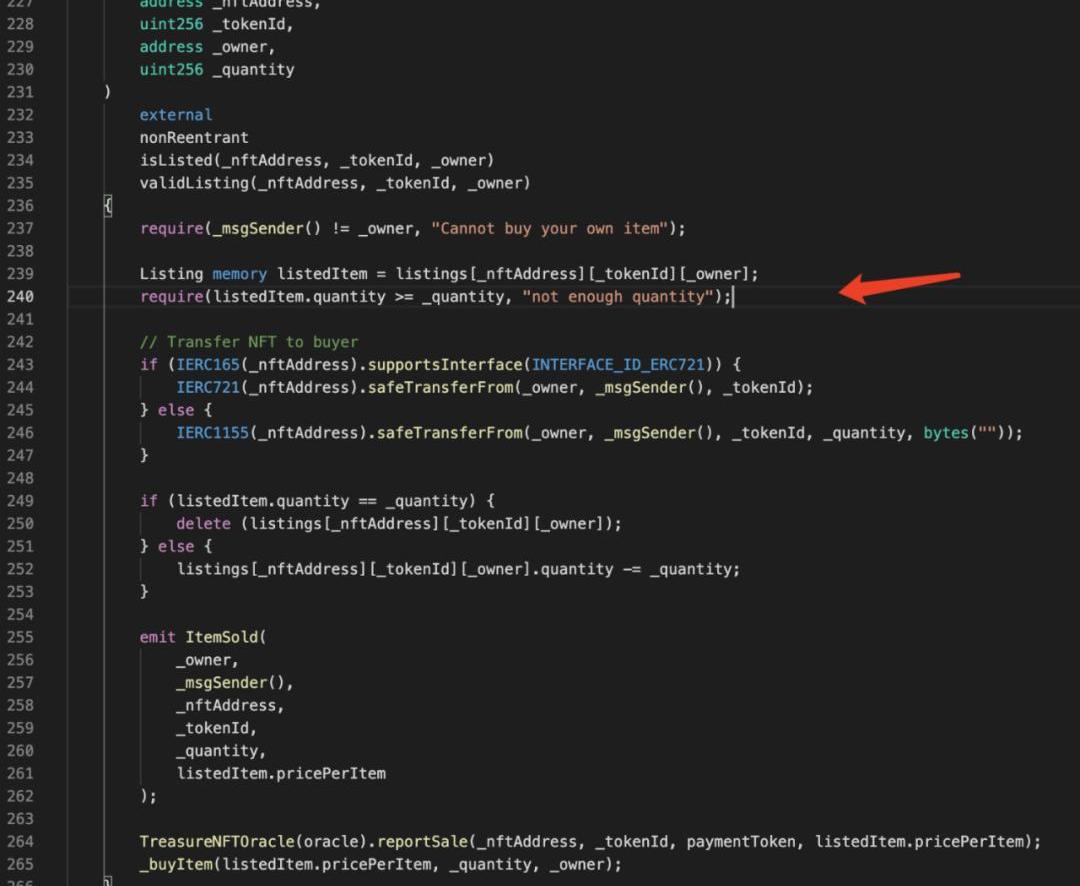

2.在TreasureMarketplace合約中:

慢霧:去中心化期權協議Acutus的ACOWriter合約存在外部調用風險:據慢霧區消息,2022年3月29日,Acutus的ACOWriter合約遭受攻擊,其中_sellACOTokens函數中外部調用用到的_exchange和exchangeData參數均為外部可控,攻擊者可以通過此漏洞進行任意外部調用。目前攻擊者利用該手法已經盜取了部分授權過該合約的用戶的資產約72.6萬美金。慢霧安全團隊提醒使用過該合約的用戶請迅速取消對該合約的授權以規避資產被盜風險。[2022/3/29 14:25:07]

可以發現若傳入的_quantity參數為0,則可以直接通過require(listedItem.quantity>=_quantity,"notenoughquantity");檢查并進入下面的轉移NFT流程,而其中沒有再次對ERC-721標準的NFT轉移進行數量判斷,使得雖然傳入的_quantity參數雖然為0,但仍然可以轉移ERC-721標準的NFT。而計算購買NFT的價格的計算公式為totalPrice=_pricePerItem*_quantity,因此購買NFT的價格被計算為0,導致了在市場上的所有ERC-721標準的NFT均可被免費購買。攻擊交易分析

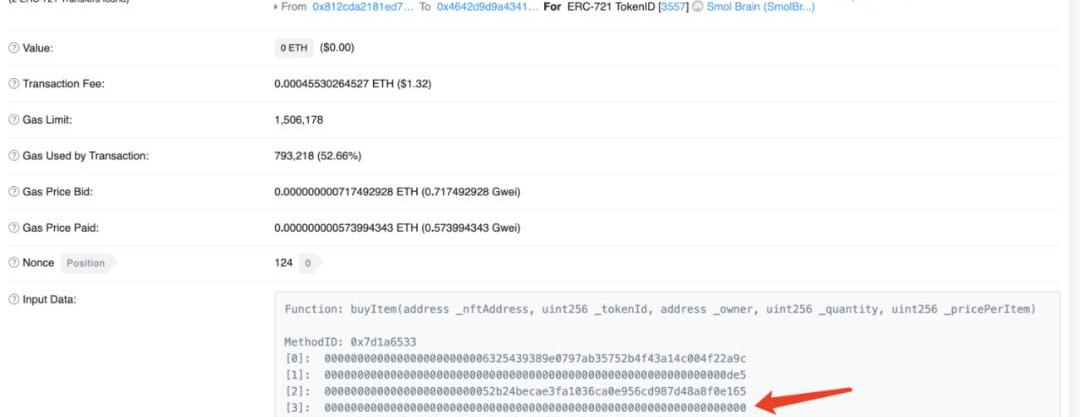

此處僅展示一個攻擊交易的細節,其余攻擊交易的手法都一致,不再贅述。攻擊交易:https://arbiscan.io/tx/0x82a5ff772c186fb3f62bf9a8461aeadd8ea0904025c3330a4d247822ff34bc02攻擊者:0x4642d9d9a434134cb005222ea1422e1820508d7b攻擊細節:

可以從下圖中看到,攻擊者調用了TreasureMarketplaceBuyer合約中的buyItem函數,并使傳入的_quantity參數為0。

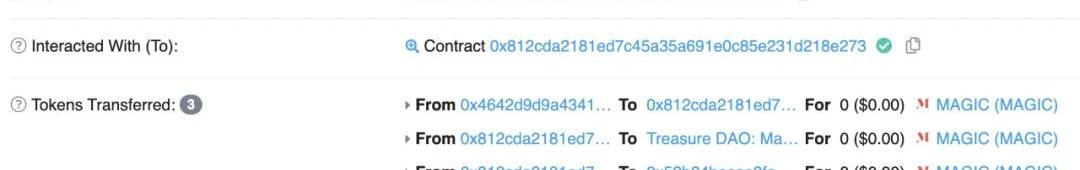

可以看到Token轉移均為0,攻擊者并沒有付出任何成本就成功購買了tokenID為3557的NFT,整個攻擊流程與上面的漏洞細節分析中所講的一致。總結

本次漏洞的核心在于進行ERC-721標準的NFT轉移前,缺少了對于傳入的_quantity參數不為0的判斷,導致了ERC-721標準的NFT可以直接被轉移且計算價格時購買NFT所需費用被計算成0。針對此類漏洞,慢霧安全團隊建議在進行ERC-721標準的NFT轉移前,需對傳入的數量做好判斷,避免再次出現此類問題。

Tags:NFTPLOPLACOINapenft幣太垃圾了PLOTtokenplace幣發行價格coinw幣贏交易所怎么樣

近日,最高人民法院發布《最高人民法院關于修改〈最高人民法院關于審理非法集資刑事案件具體應用法律若干問題的解釋〉的決定》,自2022年3月1日起施行.

1900/1/1 0:00:00雖然比特幣過完了它的13歲生日,但與之相比,我們如今知道的大多數數字資產仍然只是蹣跚學步的孩子.

1900/1/1 0:00:00實錄 Jeremy:歡迎Sam,今天我有很多不同的事想和你聊聊,首先是更廣泛的關于加密貨幣對世界影響的問題,以及更大的問題,就像我喜歡說的,為什么要這樣做?我記得在大學里的有一個教授,他總是問.

1900/1/1 0:00:00原文作者:RichardLee在加密發展早期,資本和投資人是市場關注的一大重點。去年12月,硅谷加密投資明星、a16z前普通合伙人KatieHaun宣布離開a16z,成立自己的加密和Web3投資.

1900/1/1 0:00:00NFT數據日報是由Odaily星球日報與NFT數據整合平臺NFTGO.io合作的一檔欄目,旨在向NFT愛好者與投資者展示近24小時的NFT市場整體規模、交易活躍度、子領域市占比.

1900/1/1 0:00:00在這篇文章中,我們對專注于將工作、職業身份和聲譽放在鏈上的創新進行了一次元回顧。為了便于寫作,我們在文中不涉及那些專注于將我們的非職業親和力和身份編入目錄的服務.

1900/1/1 0:00:00