BTC/HKD-0.19%

BTC/HKD-0.19% ETH/HKD-0.3%

ETH/HKD-0.3% LTC/HKD-0.56%

LTC/HKD-0.56% ADA/HKD-0.23%

ADA/HKD-0.23% SOL/HKD-0.49%

SOL/HKD-0.49% XRP/HKD-0.34%

XRP/HKD-0.34%一、事件簡述

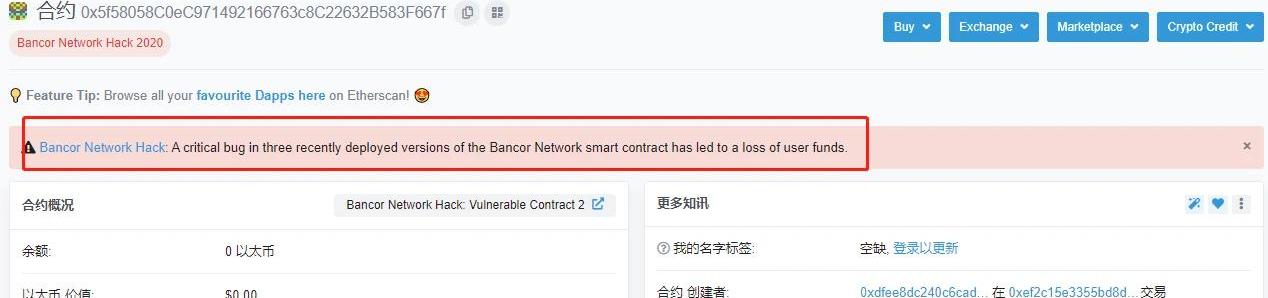

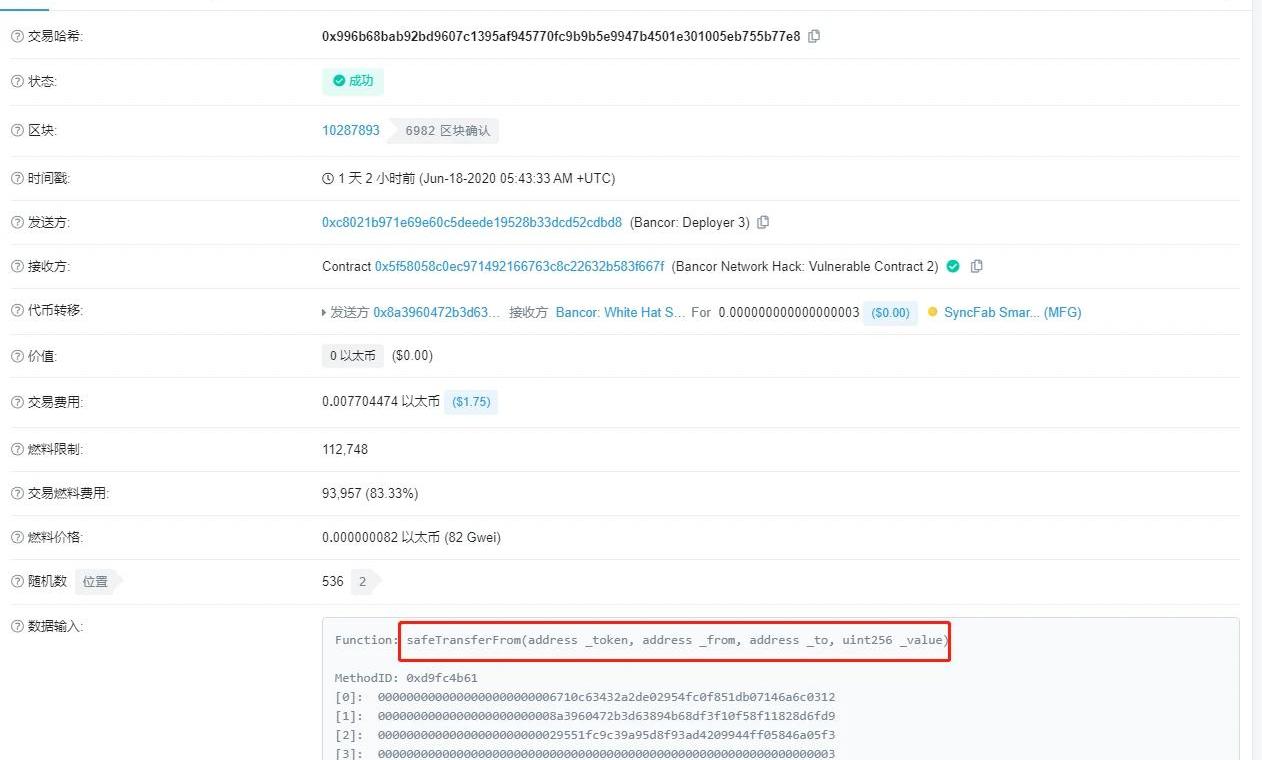

2020-06-18(文中所提及時間均為UTC時間),以太坊上的智能合約BancorNetwork被爆出存在嚴重漏洞。該漏洞由BancorNetwork團隊和白帽最先發現,并第一時間對存在被盜風險的資金進行了轉移,涉及資金50W余美元。此次事件中,存在漏洞的合約地址主要有如下三個:0x923cab01e6a4639664aa64b76396eec0ea7d3a5f0x8dfeb86c7c962577ded19ab2050ac78654fea9f70x5f58058c0ec971492166763c8c22632b583f667f2020-06-183:06:48,BancorNetwork團隊利用此漏洞對存在被盜風險的用戶資金進行轉移,截至2020-06-186:56,BancorNetwork團隊共計轉移資金約合$409,656。另外兩個公開郵箱信息的地址:0x052ede4c2a04670be329db369c4563283391a3ea0x1ad1099487b11879e6116ca1ceee486d1efa7b00也于同一時間利用此漏洞對用戶資金進行轉移,分別轉出資金$131,889和$2346。到目前為止:EtherScan已經將存在此漏洞的合約進行標注,如下圖所示

BSN開放聯盟鏈成都鏈已上線:金色財經報道,近日,區塊鏈服務網絡BSN表示,開放聯盟鏈成都鏈已在BSN環境內上線,這是基于BSN環境上線的第9條開放聯盟鏈。BSN開放聯盟鏈(簡稱OPB)包括多條基于公有鏈框架和聯盟鏈框架搭建的公用鏈,此次上線的成都鏈是基于公鏈Casper框架進行合規化改造而來。[2022/12/15 21:46:38]

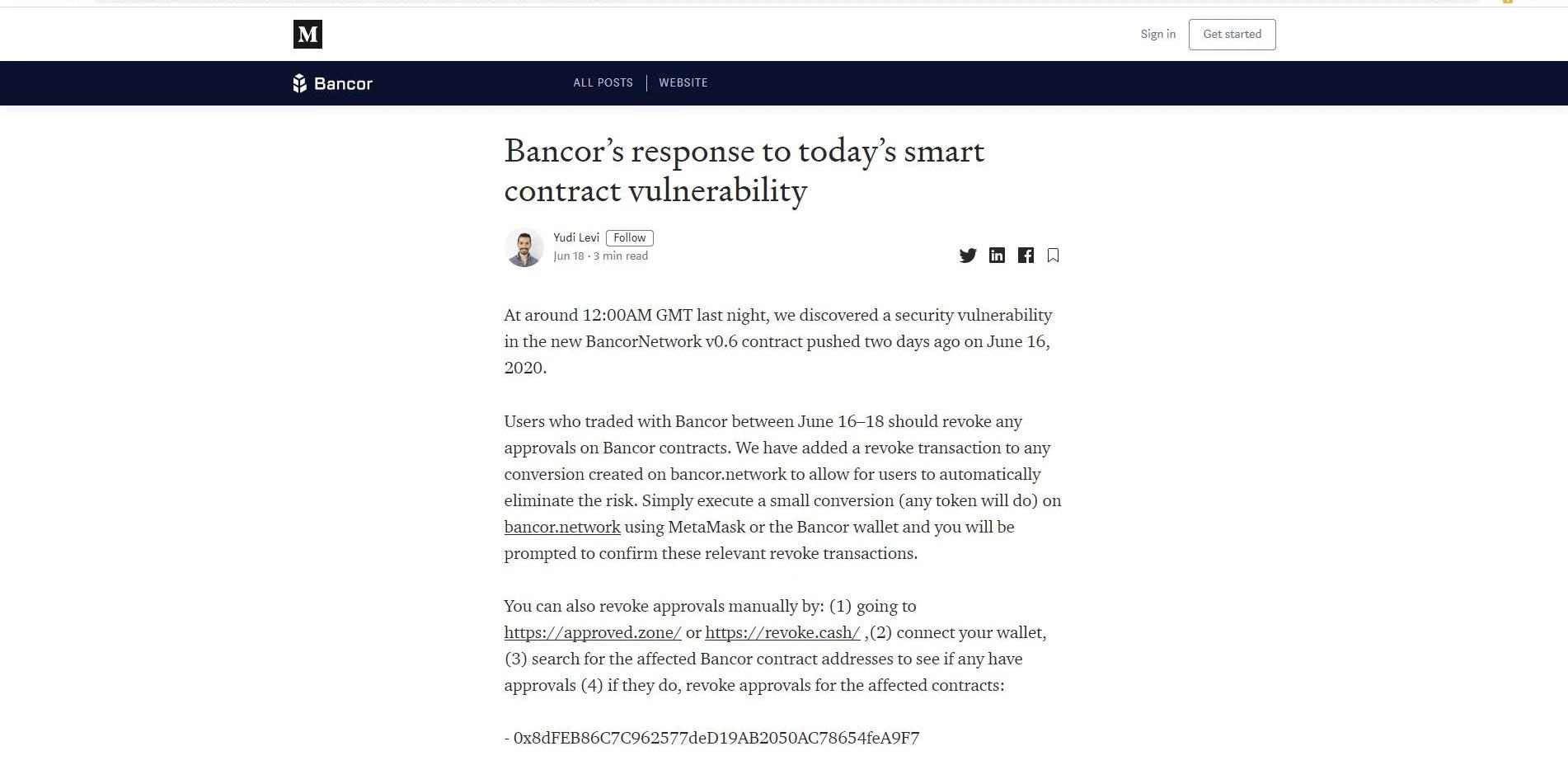

圖一BancorNetwork團隊也已對此次事件做出了回應,

詳情見,并于UTC時間2020-06-1721:35:53部署了新的BancorNetwork合約,合約地址為0x2f9ec37d6ccfff1cab21733bdadede11c823ccb0二、原理分析

成都鏈安:Wuliangye NFT項目疑似Rug Pull,共獲利70.5個ETH:8月11日,成都鏈安鷹眼監測顯示,Wuliangye NFT項目疑似Rug Pull,官網和社群已關閉。成都鏈安安全團隊通過鏈必追-虛擬貨幣智能研判平臺追蹤發現,有595個地址購買了705個WLY NFT,項目方共獲利70.5個ETH,接著將ETH交換為111316.22個USDT,最終轉入0x28C6c06298d514Db089934071355E5743bf21d60地址(標記為Binance 14)。[2022/8/11 12:18:18]

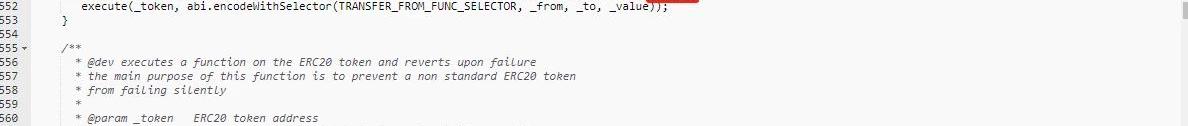

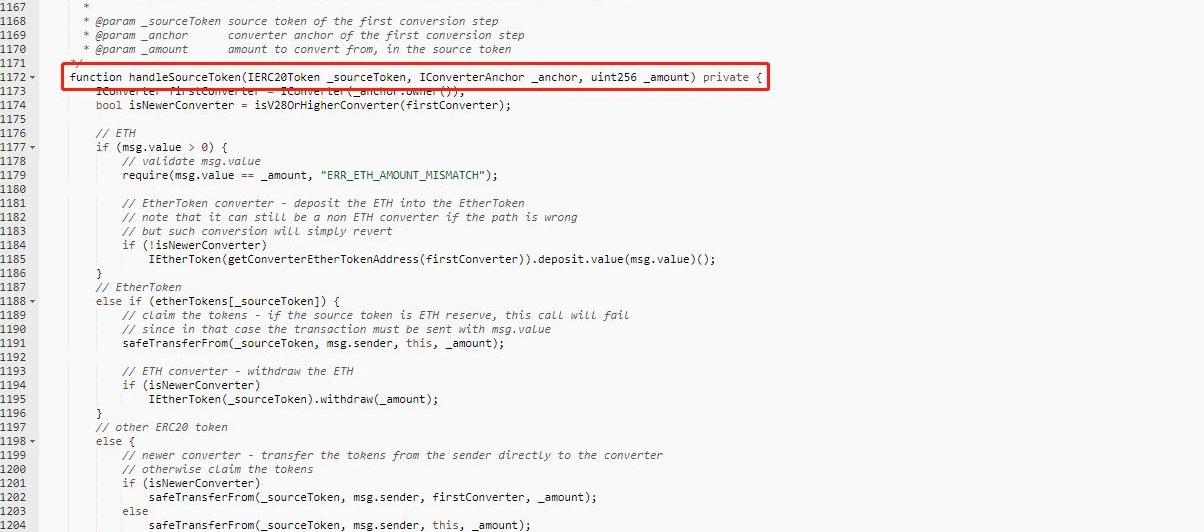

漏洞爆出后,成都鏈安安全團隊第一時間對本次事件進行跟蹤分析,根據鏈上分析結果發現,此次事件中漏洞產生的主要原因是智能合約BancorNetwork存在一個調用權限為public的函數safeTransferFrom,通過調用此函數,可以將用戶授權給智能合約BancorNetwork的資金轉出到任意地址。由源碼可以知,該函數為一個public函數,詳細代碼如下圖所示:

成都鏈安:WienerDogeToken遭遇閃電貸攻擊事件分析:據成都鏈安“鏈必應-區塊鏈安全態勢感知平臺”安全輿情監控數據顯示,WienerDogeToken遭受閃電貸攻擊。成都鏈安安全團隊對此事件進行了簡要分析,分析結果如下:攻擊者通過閃電貸借貸了2900個BNB,從WDOGE和BNB的交易對交換了5,974,259,851,654個WDOGE代幣,然后將4,979,446,261,701個代幣重新轉入了交易對。這時攻擊者再調用skim函數,將交易對中多余的WDOGE代幣重新提取出來,由于代幣的通縮性質,在交易對向攻擊地址轉賬的過程中同時burn掉了199,177,850,468個代幣。這時交易對的k值已經被破壞,攻擊者利用剩下WDOGE代幣將交易對內的2,978個BNB成功swap出來,并且將獲利的78個BNB轉到了獲利地址。

這次攻擊事件中,攻擊者利用了代幣的通縮性質,讓交易對在skim的過程中burn掉了一部分交易對代幣,破壞了k值的計算。成都鏈安安全團隊建議項目上線前最好進行安全審計,通縮代幣在與交易對的交互時盡量將交易對加入手續費例外。[2022/4/26 5:11:33]

成都鏈安:2022年第1季度區塊鏈安全生態造成的損失達到12億美元:4月20日消息,成都鏈安統計數據顯示,加密行業2022年第1季度安全事件造成的損失達到12億美元。[2022/4/20 14:36:00]

圖二safeTransferFrom函數內部調用了execute函數。而execute函數的功能是調用safeTransferFrom參數中的_token代幣智能合約的transferFrom函數進行代理轉賬。execute函數源碼如下圖所示:

圖三我們通過一筆鏈上交易可以清晰的看到調用此函數的具體作用。如地址“0xc802”發起一筆交易,調用了智能合約“0x5f58”的safeTransferFrom函數,使地址”0x8a39”中的0.000000000000000003代幣MFG發送到”0x2955”,具體如下圖所示:

動態 | 成都鏈安: 今日被盜巨鯨用戶可能遭到了持續性攻擊:金色財經消息,今日被曝被盜至少1500BTC和約6萬BCH的大戶可能早就被黑客選為攻擊目標,被盜地址1Edu4yBtfAKwGGsQSa45euTSAG6A2Zbone自2018年1月23日起共收到5423枚BTC,其中絕大數來自長期持有BTC占據大戶榜前50的地址1JsVdtXZHKnuzUihEjCPyRm5EEcxRjWGEh。2019年2月8日,用戶生成了一筆金額為1662.4的巨額utxo并在19年多次使用該筆資金拆出小額進行交易,我們猜測黑客可能通過該地址與1JsVdtXZHKnuzUihEjCPyRm5EEcxRjWGEh的資金聯系等確認了用戶的身份,黑客可能在19年就確定了目標并進行了持久化的社會工程學攻擊。攻擊者在攻擊得手后立刻開始了混幣和資金轉移,值得注意的是攻擊者用于拆分資金的兩個地址之一在19年頗為活躍,經成都鏈安AMl系統分析發現其中部分資金來自幣安等交易所,這些交易所可能有相關提幣記錄,成都鏈安正在跟蹤這一線索。[2020/2/22]

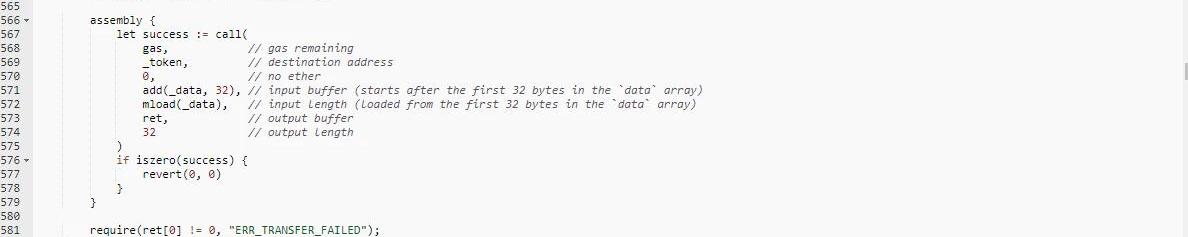

圖四以上就是本次事件漏洞的原理分析,該漏洞的原理十分簡單,是因為函數的調用權限設置錯誤,將本應該只有合約本身調用的函數,設置成了任何人都可以調用。而當BancorNetwork擁有用戶的授權額度時,任何人都可以通過調用safeTransferFrom函數,以BancorNetwork的身份對用戶的資金進行代理轉賬。針對該漏洞,有兩點值得我們進行深入分析:1.為什么BancorNetwork合約的safeTransferFrom函數會將權限設置成public。2.BancorNetwork合約的主要功能是代幣轉換,并非一個錢包,為什么用戶會有未使用的授權。對于第一個問題,我們追蹤了safeTransferFrom函數的調用情況,發現safeTransferFrom函數只在handleSourceToken函數中被調用,用于將用戶的代幣轉移到本合約中。handleSourceToken函數源碼如下圖所示:

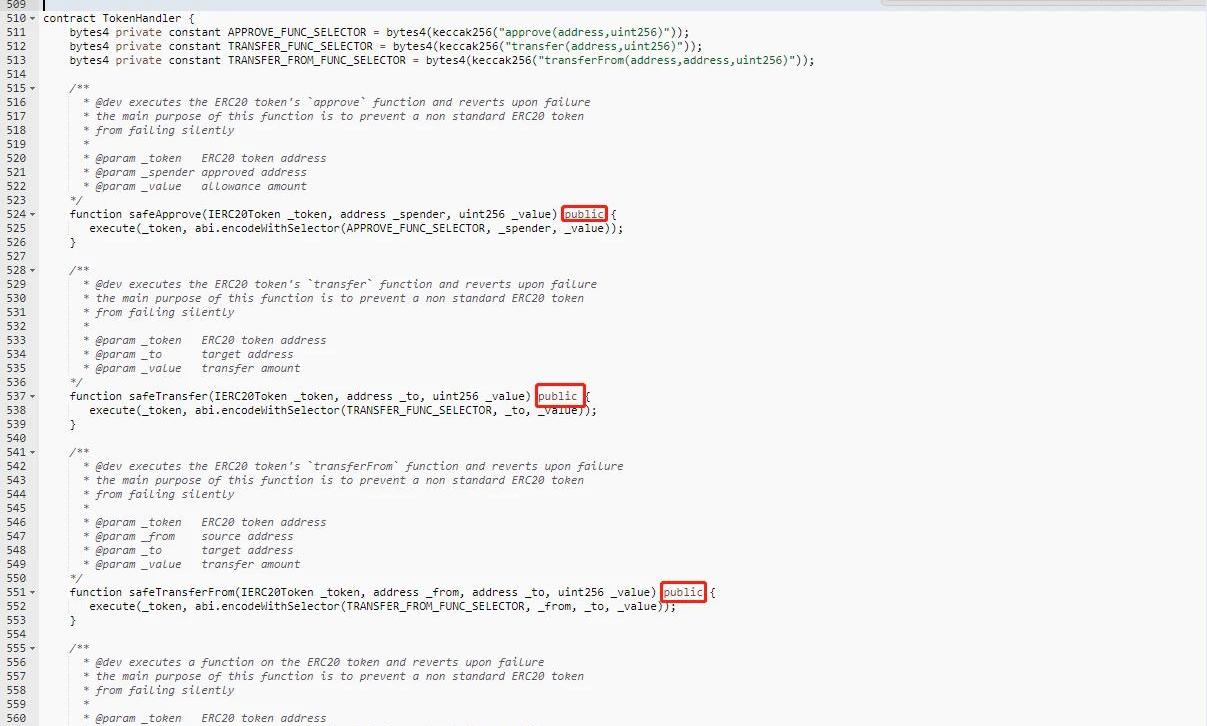

圖五既然只是在handleSourceToken函數中調用,那么顯然是沒有必要設置成public權限,且根據業務來看,BancorNetwork的主要作用是用于代幣交換,并不需要用戶主動調用safeTransferFrom,也就沒有必要將safetransferFrom設置為public權限。于是我們對比了合約中其他的幾個函數,這幾個函數均被設置成了public權限。如下圖所示:

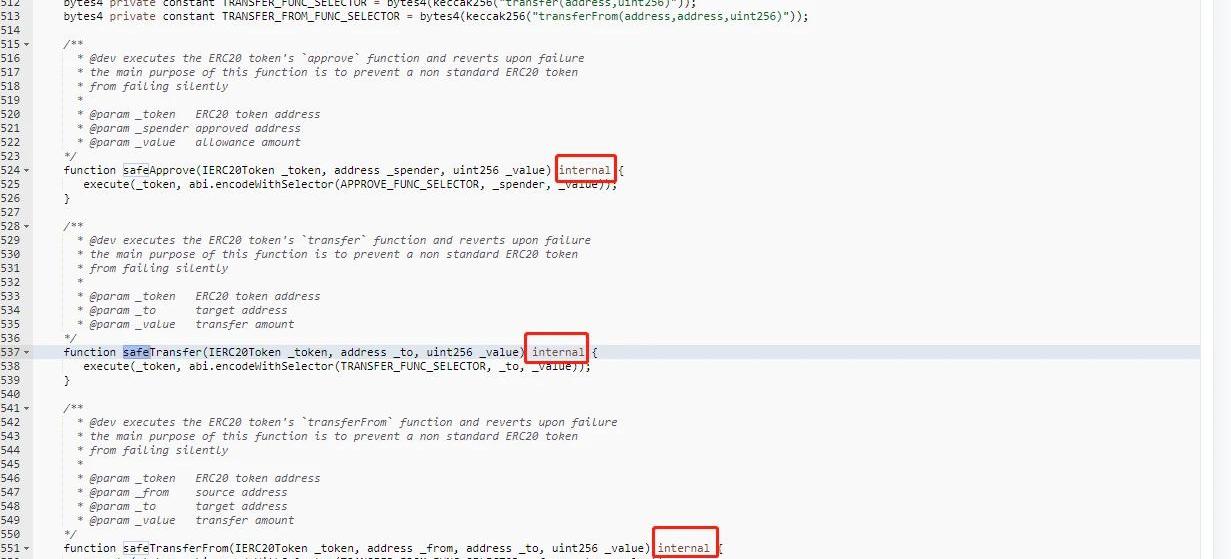

圖六由此,針對第一個問題,我們推測將這些函數設置為public權限可能是因為合約開發人員的疏忽。而目前來看,BancorNetwork團隊新部署的合約也驗證了這個推測。根據鏈上代碼顯示,官方部署的新合約已經將相關函數權限全部進行了更改。具體代碼如下圖所示:

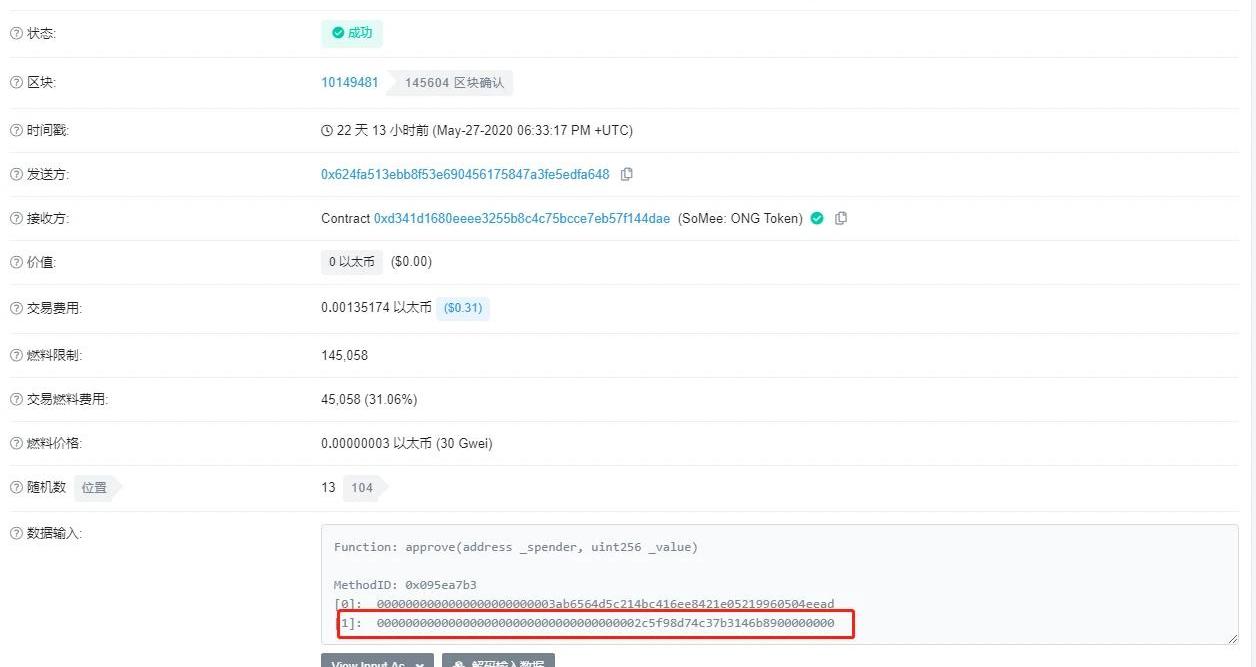

圖七針對第二個問題,我們跟蹤了漏洞爆出后被轉移資金的地址,發現這些地址在對BancorNetwork授權額度時,往往超過了所需要兌換代幣的數量,且在兌換完成后,并沒有收回額度。如下圖所示:

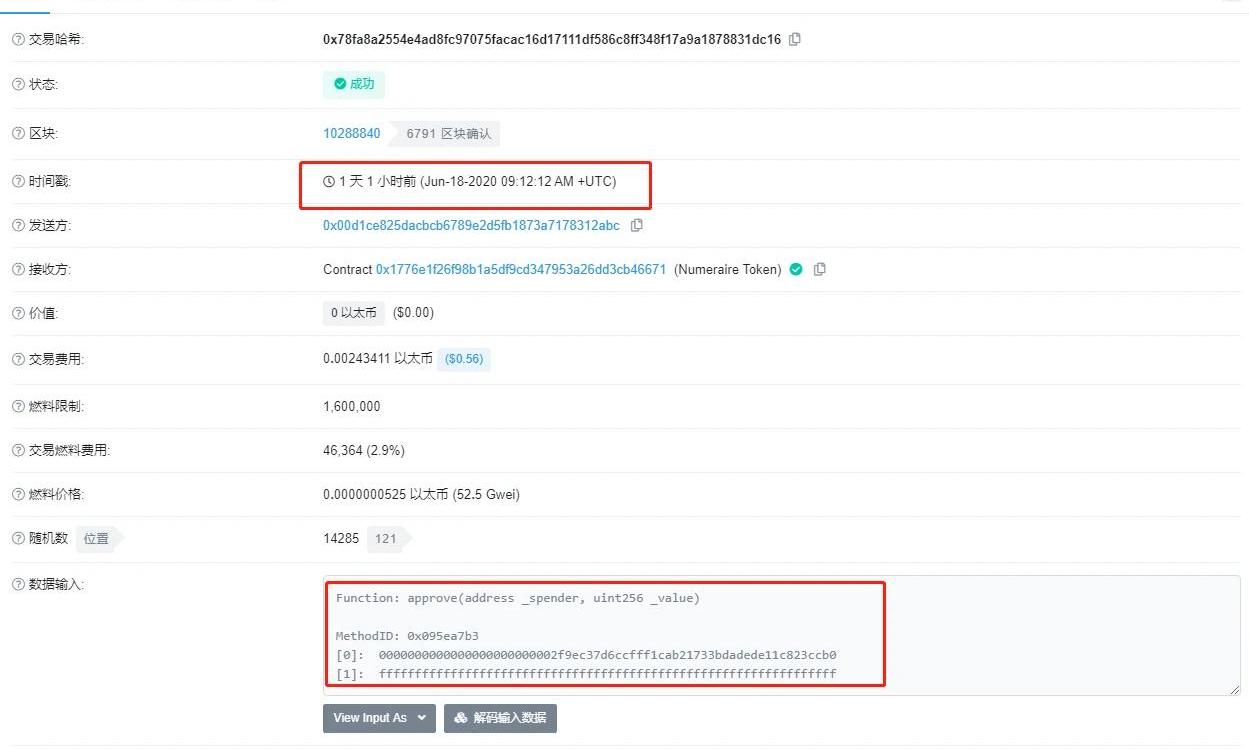

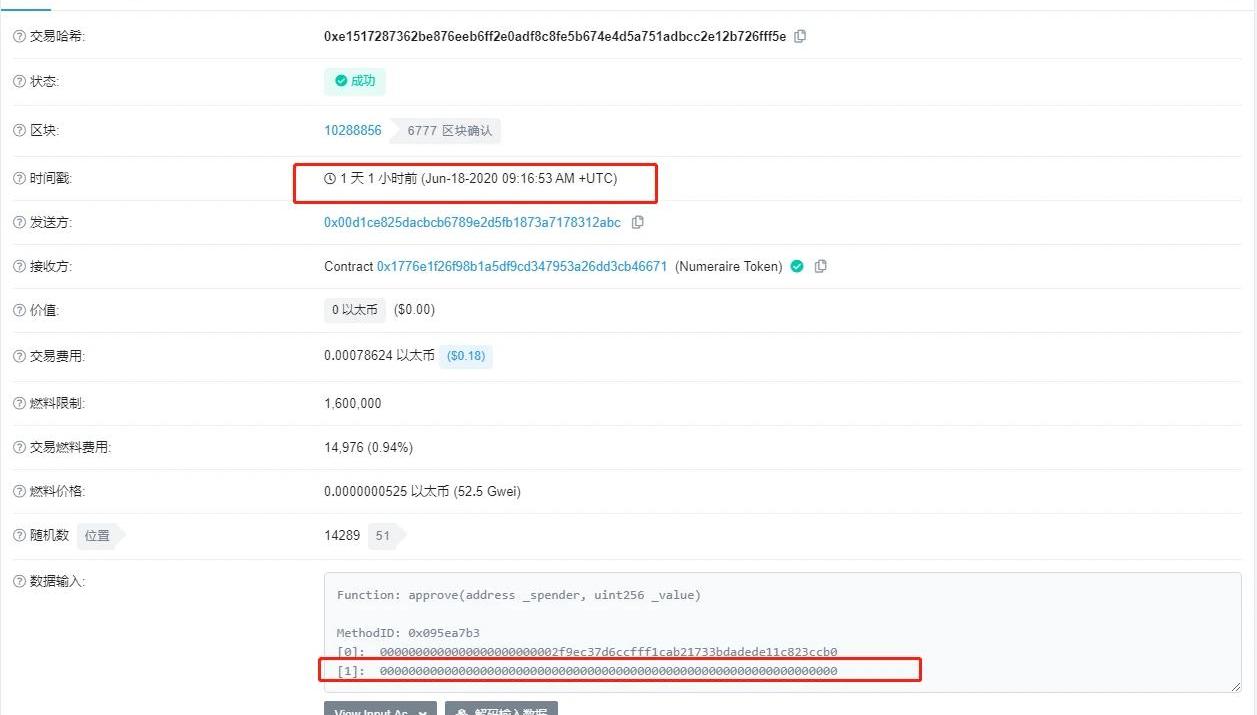

圖八“0x624f”開頭的地址對BancorNetwork合約授權了900000000000000個ONG代幣,此額度已經超過了ONG的發行量,相當于將“0x624f”所擁有的ONG代幣全部授權給BancorNetwork合約。而跟蹤“0x624f”開頭地址的交易我們發現,在進行完代幣兌換后,未使用完所有授權額度,但并未將授權額度收回。綜上所述,我們推測可能是用戶考慮到要隨時使用,為了方便,一次性將所有代幣都授權給了BancorNetwork合約。也可能是BancorNetwork的前端對授權金額設定了默認值。但這種行為存在巨大的風險,一旦智能合約爆發漏洞,資金極易被攻擊者竊取。而在對后續新的BancorNetwork合約進行分析時發現,BancorNetwork團隊和用戶似乎也意識到了此問題存在的巨大風險,并做出了相應的安全防護。如下圖九、十為用戶對新合約的授權情況,對比兩筆線上交易不難看出,兩次授權的時間間隔很短,當用戶成功兌換完代幣后,剩余授權即被收回。

圖九

圖十三、結語

BancorNetwork本次爆出的漏洞,是一個較為簡單的漏洞,此類漏洞在代碼審計過程中十分容易被發現,但此次漏洞的影響卻很大,上線僅兩天,涉及的資金就已經超過50w美元。幸而BancorNetwork團隊及時發現并修復了漏洞,否則后果不堪設想。成都鏈安-安全研究團隊在此提醒各大智能合約運營商,因區塊鏈合約部署后不可更改的特性,對比傳統軟件,上線前做好充分的代碼審計十分重要,此次事件雖未造成太大的經濟損失,但勢必會讓用戶對BancorNetwork團隊產品的安全性產生質疑。另外也提醒廣大用戶和運營商,在授權資金給第三方合約時,都應保持謹慎,切不可盲目相信“大公司”,對任何合約的授權都應當秉承最小原則,不要使自己的資金安全掌握在他人手中。

2020年6月12日美國一名20歲青年因使用Robinhood軟件進行杠桿交易而欠下巨款,最終選擇自殺,這件事給廣大投資者敲響了一個警鐘.

1900/1/1 0:00:00編者按:本文來自以太坊愛好者,作者:AlexeyAkhunov,翻譯&校對:閔敏&阿劍,Odaily星球日報經授權轉載.

1900/1/1 0:00:00編者按:本文來自以太坊愛好者,作者:BenDiFrancesco,翻譯&校對:IANLIU&阿劍,Odaily星球日報經授權轉載.

1900/1/1 0:00:00編者按:本文來自Cointelegraph中文,作者:BENJAMINPIRUS,Odaily星球日報經授權轉載.

1900/1/1 0:00:00編者按:本文來自Rossa私想匯,作者:Rossa,Odaily星球日報經授權轉載。一、還記得兩年前的公鏈元年嗎?最近DEFI上的項目火爆,一時風光無二,讓我又想起兩年前的公鏈.

1900/1/1 0:00:00編者按:本文來自鏈聞ChainNews,撰文:FrankTopbottom,編譯:婁月,星球日報經授權發布.

1900/1/1 0:00:00