BTC/HKD-4.05%

BTC/HKD-4.05% ETH/HKD-4.45%

ETH/HKD-4.45% LTC/HKD-2.3%

LTC/HKD-2.3% ADA/HKD-6.38%

ADA/HKD-6.38% SOL/HKD-9.14%

SOL/HKD-9.14% XRP/HKD-5.98%

XRP/HKD-5.98%總覽

本文從源代碼層面對Solidity編譯器(0.5.8<=version<0.8.16)在ABIReencoding過程中,由于對固定長度的uint和bytes32類型數組的錯誤處理所導致的漏洞問題進行詳細分析,并提出相關的解決方案及規避措施。

漏洞詳情

ABI編碼格式是用在用戶或合約對合約進行函數調用,傳遞參數時的標準編碼方式。具體可以參考Solidity官方關于ABI編碼的詳細表述。

在合約開發過程中,會從用戶或其他合約傳來的calldata數據中,獲取需要的數據,之后可能會將獲取的數據進行轉發或emit等操作。限于evm虛擬機的所有opcode操作都是基于memory、stack和storage,所以在Solidity中,涉及到需要對數據進行ABI編碼的操作,都會將calldata中的數據根據新的順序按照ABI格式進行編碼,并存儲到memory中。

該過程本身并沒有大的邏輯問題,但是當和Solidity的cleanup機制結合時,由于Solidity編譯器代碼本身的疏漏,就導致了漏洞的存在。

根據ABI編碼規則,在去掉函數選擇符之后,ABI編碼的數據分為head和tail兩部分。當數據格式為固定長度的uint或bytes32數組時,ABI會將該類型的數據都存儲在head部分。而Solidity對memory中cleanup機制的實現是在當前索引的內存被使用后,將下一個索引的內存置空,以防止下一索引的內存使用時被臟數據影響。并且,當Solidity對一組參數數據進行ABI編碼時,是按照從左到右的順序進行編碼!!

SOL、MATIC等此前被SEC列為證券的加密貨幣短時出現較大漲幅:金色財經報道,SOL、ADA、MATIC等此前被SEC列為證券的加密貨幣短時均出現較大漲幅。行情顯示,SOL24小時漲幅16.75%,現報價25.92美元;ADA24小時漲幅14.77%,現報價0.33美元;MATIC24小時漲幅16.67%,現報價0.84美元;SAND24小時漲幅9.54%,現報價0.46美元;ATOM24小時漲幅6.27%,現報價9.63美元;FIL24小時漲幅6.29%,現報價4.54美元。[2023/7/14 10:53:45]

為了便于后面的漏洞原理探索,考慮如下形式的合約代碼:

contractEocene{

eventVerifyABI(bytes,uint);

functionverifyABI(bytescalldataa,uintcalldatab)public{

emitVerifyABI(a,b);//Event數據會按照ABI格式編碼之后存儲到鏈上

}

}

合約Eocene中verifyABI函數的作用,僅僅是將函數參數中的不定長bytesa和定長uintb進行emit。

這里需要注意,event事件也會觸發ABI編碼。這里參數a,b會編碼成ABI格式后再存儲到鏈上。

我們使用v0.8.14版本的Solidity對合約代碼進行編譯,通過remix進行部署,并傳入verifyABI(,)。

Sei Labs推出Solana擴容解決方案Nitro:金色財經報道,公鏈Sei開發公司Sei Labs高管周四表示,?Sei Labs正在準備Nitro,一種與Solana虛擬機 (SVM) 兼容的區塊鏈,作為Solana和Cosmos之間的網關。它將允許開發人員部署現有的 Solana 智能合約,用戶可以通過Phantom和其他常見的Solana錢包訪問這些合約。

金色財經此前報道,Sei Labs 8月從Multicoin Capital、Delphi Digital 和 Coinbase Ventures等支持者手里完成500 萬美元融資。[2022/9/15 6:59:02]

首先,我們看一看對verifyABI(,)的正確編碼格式:

0x52cd1a9c//bytes4(sha3("verify(btyes,uint)"))

0000000000000000000000000000000000000000000000000000000000000060//indexofa

0000000000000000000000000000000000000000000000000000000000011111//b

0000000000000000000000000000000000000000000000000000000000022222//b

Andre Cronje新項目Solidly將于1月23日進行空投快照:1月21日消息,Yearn.finance創始人Andre Cronje在社交媒體發文表示,新項目Solidly(即此前的「ve(3,3)」)將于1月23日進行空投快照。[2022/1/21 9:04:24]

0000000000000000000000000000000000000000000000000000000000000002//lengthofa

0000000000000000000000000000000000000000000000000000000000000040//indexofa

0000000000000000000000000000000000000000000000000000000000000080//indexofa

0000000000000000000000000000000000000000000000000000000000000003//lengthofa

aaaaaa0000000000000000000000000000000000000000000000000000000000//a

0000000000000000000000000000000000000000000000000000000000000003//lengthofa

bbbbbb0000000000000000000000000000000000000000000000000000000000//a

Solana:網絡資源耗盡導致拒絕服務:金色財經報道,據Solana最近回應顯示,網絡不穩定是因為資源耗盡導致拒絕服務,工程師正在努力尋求解決方案。如有必要,驗證者正在為可能的重啟做準備。[2021/9/14 23:24:46]

如果Solidity編譯器正常,當參數a,b被event事件記錄到鏈上時,數據格式應該和我們發送的一樣。讓我們實際調用合約試試看,并對鏈上的log進行查看,如果想自己對比,可以查看該TX。

成功調用后,合約event事件記錄如下:

!!震驚,緊跟b的,存儲a參數長度的值被錯誤的刪除了!!

0000000000000000000000000000000000000000000000000000000000000060//indexofa

0000000000000000000000000000000000000000000000000000000000011111//b

0000000000000000000000000000000000000000000000000000000000022222//b

0000000000000000000000000000000000000000000000000000000000000000//lengthofa??whybecome0??

0000000000000000000000000000000000000000000000000000000000000040//indexofa

動態 | 公鏈項目Solana已支持Libra的編程語言Move虛擬機:公鏈項目Solana宣布已支持Facebook為Libra項目推出的全新編程語言Move的虛擬機(VM)。[2019/8/28]

0000000000000000000000000000000000000000000000000000000000000080//indexofa

0000000000000000000000000000000000000000000000000000000000000003//lengthofa

aaaaaa0000000000000000000000000000000000000000000000000000000000//a

0000000000000000000000000000000000000000000000000000000000000003//lengthofa

bbbbbb0000000000000000000000000000000000000000000000000000000000//a

為什么會這樣?

正如我們前面所說,在Solidity遇到需要進行ABI編碼的系列參數時,參數的生成順序是從左至,具體對a,b的編碼邏輯如下

Solidity先對a進行ABI編碼,按照編碼規則,a的索引放在頭部,a的元素長度以及元素具體值均存放在尾部。

處理b數據,因為b數據類型為uint格式,所以數據具體值被存放在head部分。但是,由于Solidity自身的cleanup機制,在內存中存放了b之后,將b數據所在的后一個內存地址(被用于存放a元素長度的內存地址)的值置0。

ABI編碼操作結束,錯誤編碼的數據存儲到了鏈上,SOL-2022-6漏洞出現。

在源代碼層面,具體的錯誤邏輯也很明顯,當需要從calldata獲取定長bytes32或uint數組數據到memory中時,Solidity總是會在數據復制完畢后,將后一個內存索引數據置為0。又由于ABI編碼存在head和tail兩部分,且編碼順序也是從左至右,就導致了漏洞的存在。

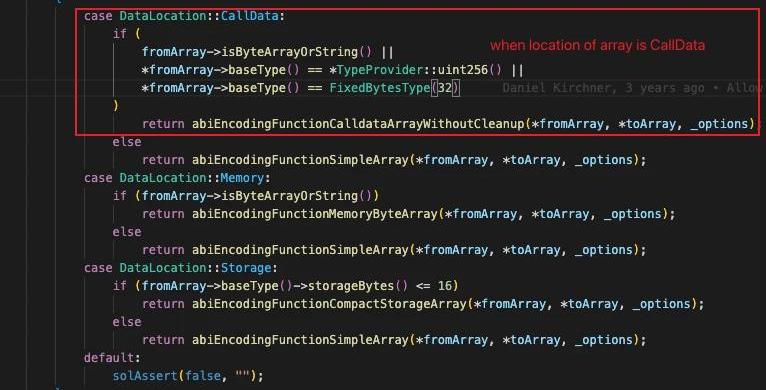

具體漏洞的Solidity編譯代碼如下:

當源數據存儲位置為Calldata,且源數據類型為ByteArray,String,或者源數組基礎類型為uint或bytes32時進入ABIFunctions::abiEncodingFunctionCalldataArrayWithoutCleanup()

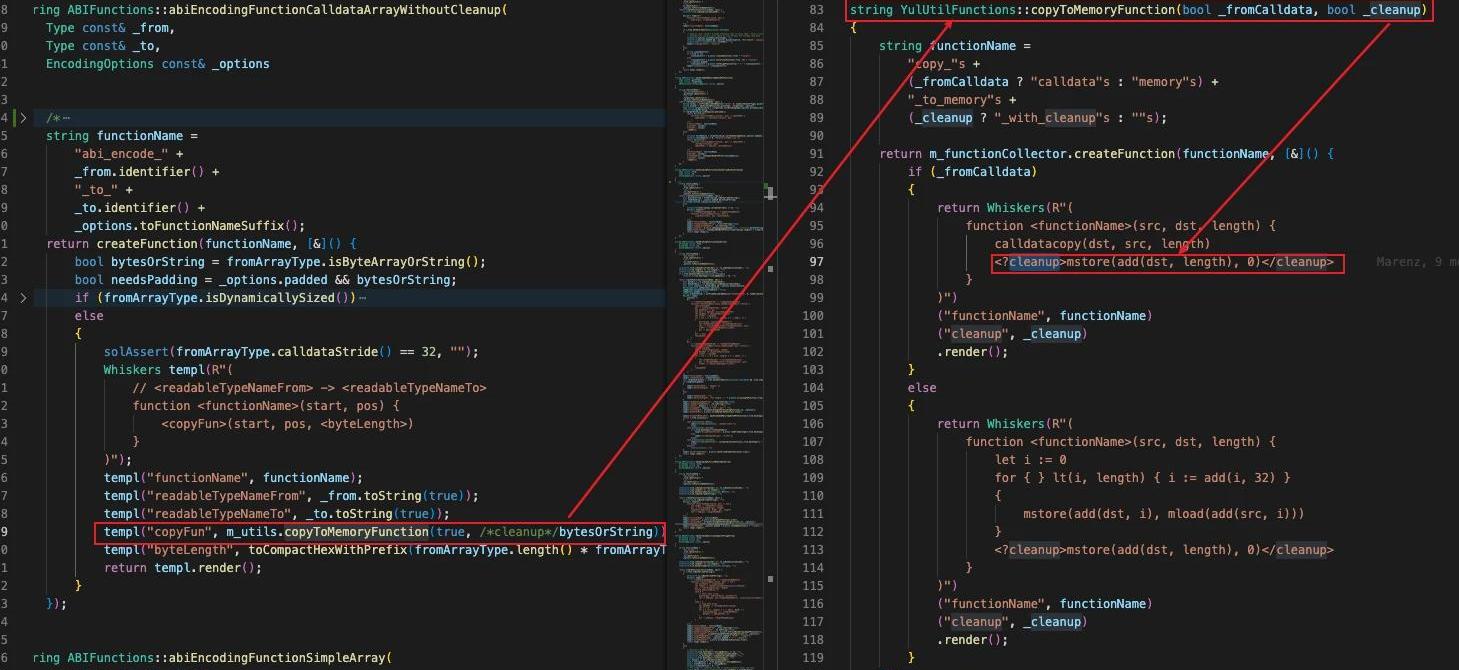

進入之后,會首先通過fromArrayType.isDynamicallySized()對源數據是否為定長數組來對源數據進行判斷,只有定長數組才符合漏洞觸發條件。

將isByteArrayOrString()判斷結果傳遞給YulUtilFunctions::copyToMemoryFunction(),根據判斷結果來確定是否在calldatacopy操作完成后,對后一個索引位置進行cleanup。

上訴幾個約束條件結合,就只有位于calldata中的源數據格式為定長的uint或bytes32的數組復制到內存時才能觸發漏洞。也即是漏洞觸發的約束條件產生的原因。

由于ABI進行參數編碼時,總是從左到右的順序,考慮到漏洞的利用條件,我們必須要明白,必須在定長的uint和bytes32數組前,存在動態長度類型的數據被存儲到ABI編碼格式的tail部分,且定長的uint或bytes32數組必須位于待編碼參數的最后一個位置。

原因很明顯,如果定長的數據沒有位于最后一個待編碼參數位置,那么對后一內存位置的置0不會有任何影響,因為下個編碼參數會覆蓋該位置。如果定長數據前面沒有數據需要被存儲到tail部分,那么即便后一內存位置被置0也沒有關系,因為該位置并不背ABI編碼使用。

另外,需要注意的是,所有的隱式或顯示的ABI操作,以及符合格式的所有Tuple,都會受到該漏洞的影響。

具體的涉及到的操作如下:

event

error

abi.encode*

returns//thereturnoffunction

struct//theuserdefinedstruct

allexternalcall

解決方案

當合約代碼中存在上訴受影響的操作時,保證最后一個參數不為定長的uint或bytes32數組

使用不受漏洞影響的Solidity編譯器

尋求專業的安全人員的幫助,對合約進行專業的安全審計

關于我們

AtEoceneResearch,weprovidetheinsightsofintentionsandsecuritybehindeverythingyouknowordon'tknowofblockchain,andempowereveryindividualandorganizationtoanswercomplexquestionswehadn'tevendreamedofbackthen.

Learnmore:Website|Medium|Twitter

一、基本信息 2023年2月安全事件共造成約3796萬美元損失,相較于上個月,安全事件數量與損失金額都有顯著上升,其中PlatypusFinance閃電貸攻擊為單次利用損失之最高達850萬美元.

1900/1/1 0:00:00高科技領域對投資資金的爭奪出現了有趣的轉折。Crypto爭取主流采用的同時,人工智能吸引了尋求下一個大機會的風險投資家。讓我們深入研究推動這種轉變的因素以及對Crypto和人工智能的影響.

1900/1/1 0:00:00據官方消息,iMeApp現已支持波場網絡,Android及iOS用戶均可通過該App在Telegram聊天中交易包括TRX、USDT、ETH、USDC、TUSD、HT在內的TRC20代幣.

1900/1/1 0:00:00導語:區塊鏈中的執行層在多年技術發展下,擴展性不再成為主要矛盾,而業務開發和吸引有趣應用程序的能力似乎成了項目成敗的關鍵因素。介紹在過去的一年里,執行層變得越來越擁擠.

1900/1/1 0:00:00原文作者:Messari-ChaseDevens原文編譯:BlockTurbo近幾個月來,Arbitrum憑借其創新技術和強大的社區驅動生態系統而成為頂級的以太坊擴容解決方案.

1900/1/1 0:00:00BeInCrypto專訪Paolo-穩定幣危機:了解最近穩定幣的脫錨事件穩定幣是加密生態系統的重要組成部分。因此,當他們失去“穩定性”時,可能會導致很多事情出錯.

1900/1/1 0:00:00