BTC/HKD+0.57%

BTC/HKD+0.57% ETH/HKD+0.25%

ETH/HKD+0.25% LTC/HKD+0.95%

LTC/HKD+0.95% ADA/HKD-1.17%

ADA/HKD-1.17% SOL/HKD+2.11%

SOL/HKD+2.11% XRP/HKD-0.43%

XRP/HKD-0.43%前言

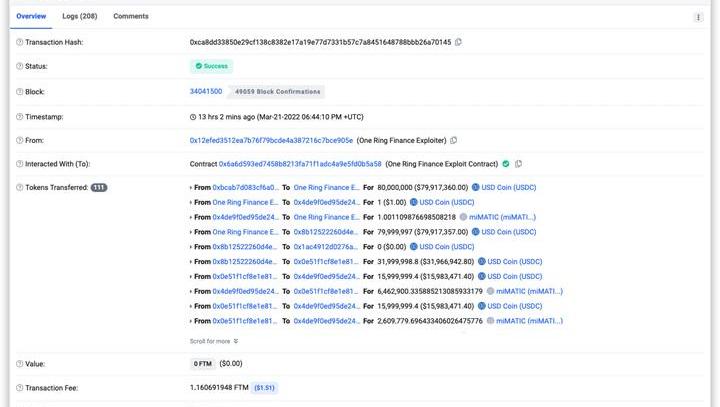

北京時間2022年3月22日,知道創宇區塊鏈安全實驗室監測到Fantom生態穩定幣收益優化器OneRingFinance遭到閃電貸攻擊,黑客竊取逾145萬美元。

分析

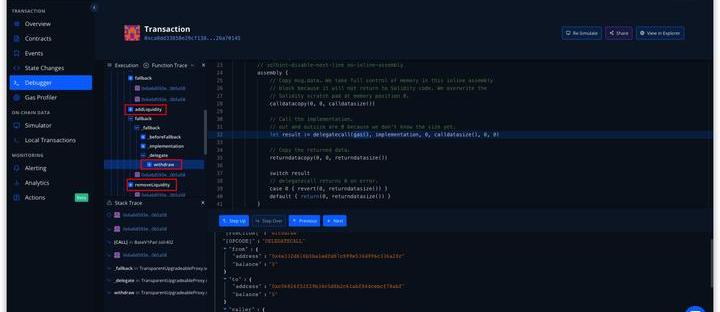

攻擊事件如下圖所示,該次攻擊事件的問題點在于OneRingFinance直接使用交易對中的reserves來實時進行OShare的價格計算,攻擊者通過Swap操作提高reserves的量,最終拉升OShare的價格,獲取更多的資金。

基礎信息

攻擊合約:0x6A6d593ED7458B8213fa71F1adc4A9E5fD0B5A58

攻擊者地址:0x12EfeD3512EA7b76F79BcdE4a387216C7bcE905e

攻擊tx:0xca8dd33850e29cf138c8382e17a19e77d7331b57c7a8451648788bbb26a70145

漏洞合約:0xc06826f52f29b34c5d8b2c61abf844cebcf78abf

流程

攻擊者的核心攻擊流程如下:

Base 公布“Build on Base”賞金獲勝方為 Decent AI、Rhinestone 和 Inheritable:3月21日消息,Coinbase Layer 2 網絡 Base 公布 ETHDenver BUIDLathon 的“Build on Base” 1.5 萬 USDC 賞金獲勝方,包括 Decent AI、Rhinestone 和 Inheritable。

其中,Decent AI 創建了一個去中心化的市場,基于相互激勵運行 AI 模型。Rhinestone 是一個使用(修改的)Diamond Proxies(ERC-2535)的帳戶抽象(ERC-4337)的模塊化實現。Inheritable 是一種用于安全、去中心化繼承的 Web3 遺囑解決方案,錨定在 Base 上并由 Weavechain 提供支持。[2023/3/21 13:16:46]

攻擊者從USDC/MIM交易對中閃電貸借出8000W的USDC到攻擊合約中。

2.攻擊者使用swap把1USDC兌換成1.001miMATIC。

Eqonex任命前Binance UK負責人Jonathan Farnell為新CEO:金色財經消息,加密貨幣托管商Digivault母公司Eqonex宣布任命曾擔任Binance UK負責人兼Bifinity首席執行官的Jonathan Farnell為新CEO,現任臨時首席執行官Andrew Eldon將恢復其首席運營官和臨時首席營銷官的主要角色。Jonathan Farnell將加快Eqonex和Bifinity的戰略合作伙伴關系。

Bifinity是一家隸屬于幣安的支付技術公司。未來Bifinity將利用EQONEX交易所作為替代交易平臺的方法,部署資源以加強技術,并探索擴大資產管理業務。(eqonex.com)[2022/3/17 14:03:25]

3.使用depositSafe存入79999997的USDC。

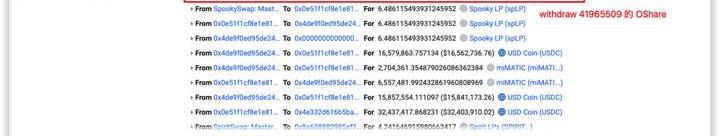

4.合約mint給攻擊者41965509OShare,此時攻擊者還有2USDC和1.001miMATIC。

5.攻擊者將2USDC和0.326miMATIC添加流動性,獲得7.82x10<sup>-7</sup>spLP。

Mad Dog Jones在Nifty Gateway發售的兩幅開放版加密藝術NFT 5分鐘內成交額達391.:2 月 19 日,加密藝術家 Mad Dog Jones 在 Nifty Gateway 發售加密藝術 NFT。其中,兩幅開放版加密藝術 NFT 在發售的 5 分鐘內成交額高達 391.25 萬美元。此外,此次作品發售中的另外一幅作品正在拍賣,截至發稿時,出價已達 12.5 萬美元。[2021/2/19 17:29:07]

6.將41965509的OSharewithdraw兌換成81534750的USDC。

7.移除流動性獲取0.790USDC和0.862miMATIC。

DFI.Money(YFII)開啟S.Finance(SFG)雙挖18小時,鎖倉量增長近2000萬美元:YFII機槍池支持SFG雙挖已于今天凌晨1點開啟,用戶使用機槍池進行DAI、USDT、USDC理財,可同時享受iToken收益和SFG收益。截至目前,YFII整體鎖倉資金量已增長近2000萬美金。

據悉,10月11日凌晨1點,S.Finance上線DFI.Money(YFII)池,支持iToken兌換成iUSD,并質押獲得SFG收益,即在YFII機槍池做穩定幣理財獲得的iToken同時可以在S.Finance挖礦,用戶在YFII機槍池收益以外,還可以獲得第二份SFG挖礦收益。S.Finance目前支持質押USDT、USDC、DAI、iUSDT、iUSDC、iDAI生成iUSD。[2020/10/11]

8.把1.501miMATIC兌換成1.433USDC。

9.歸還8000WUSDC和80080USDC的手續費,最凈獲得1534750-80080=1454670USDC

細節

動態 | Block.One鼓勵程序員探索在EOS網絡上運行以太坊智能合約:Block.One宣布將向能在EOS網絡上運行以太坊智能合約的開發人員提供20萬美元。這項競賽被稱為EOSIO智能合約挑戰賽,能解決這個問題的第一個開發者將獲得獎勵。(Decrypt)[2020/2/4]

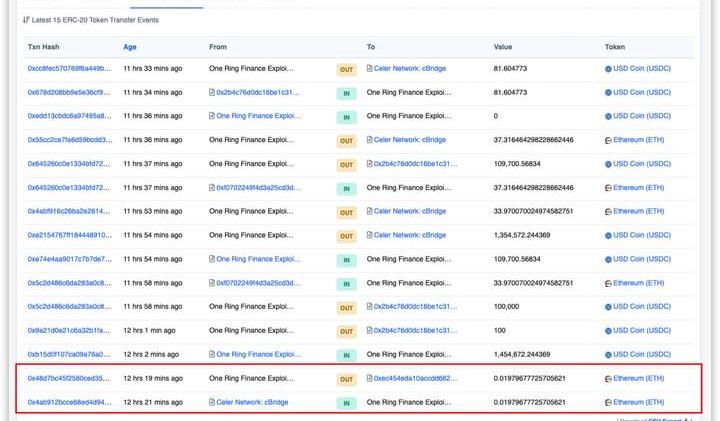

攻擊者在攻擊之前通過CelerNetwork的cBridge跨鏈獲得了發起攻擊所需的gas。

通過流程第二步我們可以看出當時USDC和miMATIC的兌換率為約1:1.001,而通過流程第三步和第四步的swap后可以在第五步中看到USDC和miMATIC的兌換率變成了約1:0.163,所以我們需要重點分析deposit函數和withdraw中計算價格的問題。

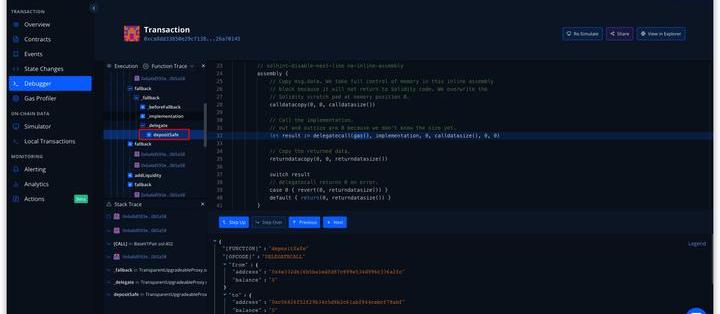

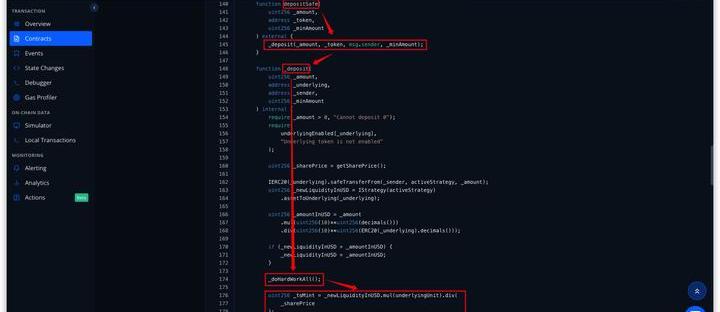

分析交易的Debugger,可以看到調用的是depositSafe函數。

查看depositSafe函數,其內部會調用_deposit函數,繼續跟進,發現在_deposit函數中又調用了_doHardWorkAll函數,最后mintOShare給攻擊者。

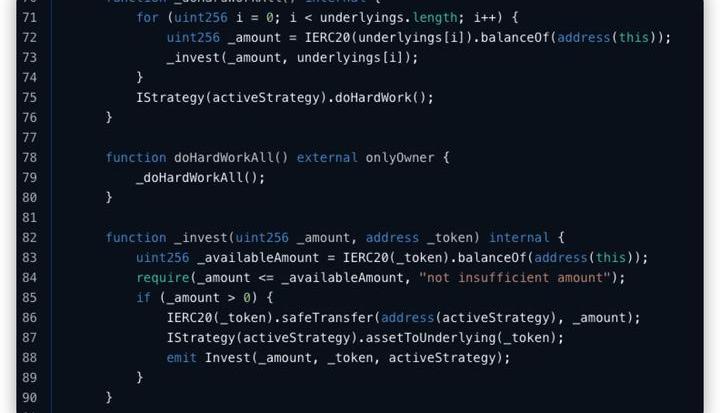

而在_doHardWorkAll函數中使用了for循環將部分存入的USDC全部兌換成其他的代幣。

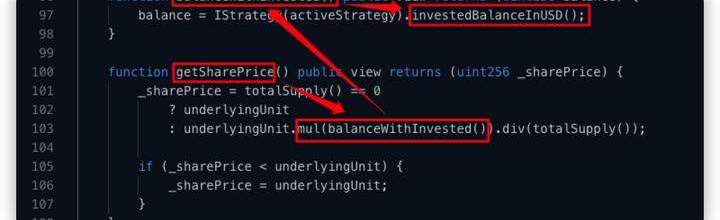

執行此次depositSafe函數時getSharePrice計算的OShare價格為1062758591235248117。

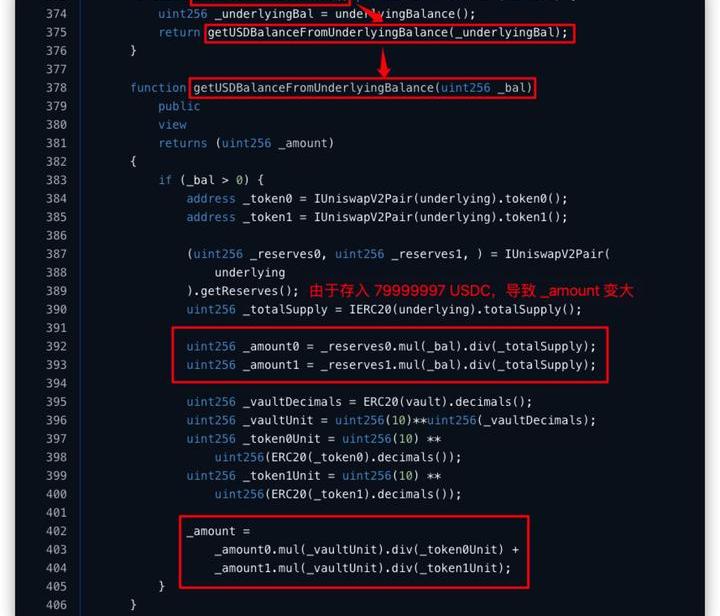

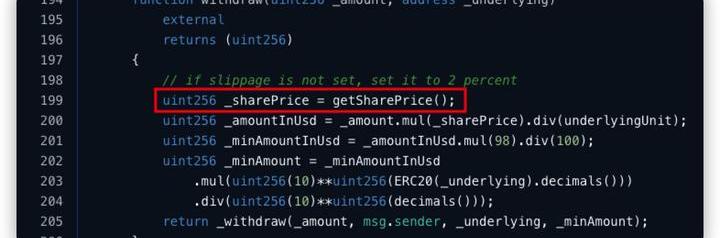

接下來我們看下getSharePrice函數的代碼,在getSharePrice函數中調用了balanceWithInvested函數,而在balanceWithInvested函數中又調用了investedBalanceInUSD函數。

繼續跟進,investedBalanceInUSD函數是在合約MasterChefBaseStrategy中,其合約地址為:https://ftmscan.com/address/0xdbc07e219ba0cb5fddcd0fa0c5cc1eddfb77e082#code

investedBalanceInUSD函數返回的是getUSDBalanceFromUnderlyingBalance函數,在getUSDBalanceFromUnderlyingBalance函數中可以發現合約使用兩個代幣的數量進行計算,而前面攻擊者由于閃電貸存入了大量的USDC,從而使得最終的_amount的值也變大了。再次回到getSharePrice函數中就可以發現,_sharePrice也會相應變大。

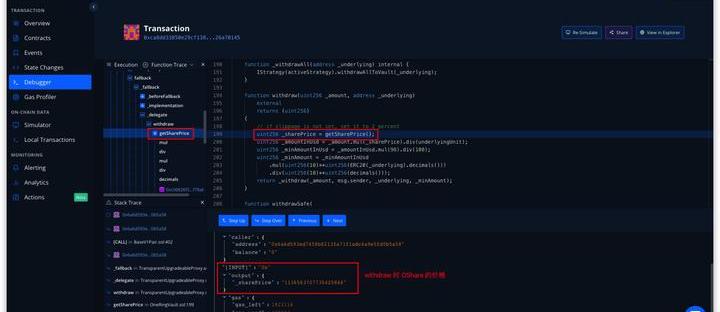

流程第六步使用了withdraw函數。

在withdraw函數中我們發現同樣調用了getSharePrice計算OShare價格,在該階段為1136563707735425848,OShare的價格的確變大了,而最終的取款數量是通過內部調用_withdraw函數計算得到的。

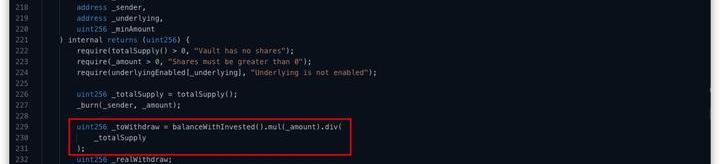

_withdraw函數中最終取款的值為_realWithdraw,而_realWithdraw=_toWithdraw.mul(uint256(10)**uint256(ERC20(_underlying).decimals())).div(uint256(10)**uint256(decimals()));,所以我們再看到_toWithdraw,發現其值同樣是由balanceWithInvested計算得到的,所以這就會導致最終將OShare兌換成USDC變多。

總結一下:

USDC↑->_amount↑->getUSDBalanceFromUnderlyingBalance(_underlyingBal)↑->investedBalanceInUSD()↑->balanceWithInvested()↑->_sharePrice↑

USDC↑->_amount↑->getUSDBalanceFromUnderlyingBalance(_underlyingBal)↑->investedBalanceInUSD()↑->balanceWithInvested()↑->_toWithdraw()↑->_realWithdraw()↑

后續處理

針對此次攻擊,OneRingFinance團隊采取了四種補救措施,包括暫停保險庫,分析、調試、修復漏洞,通過財政庫還款,以及提供漏洞賞金。

保險庫狀態:保險庫已暫停,OneRingFinance團隊正在努力重新設置。

分析、調試、修復:OneRingFinance團隊已工作了很多小時,來修復允許黑客執行這次攻擊的問題,團隊已與許多合格開發者、協議合作,以查漏協議中所有的代碼,協議有漏洞是完全出乎意料的,甚至對一些高級開發人員來說也是如此,因為他們以前審查過OneRingFinance的代碼。

通過協議財政部還款:該團隊正在制定一項計劃,為受影響的人提供具體的中長期還款計劃。

賞金:團隊將提供被盜資金的15%以及100萬RING代幣,作為黑客返還資金的賞金。

總結

該次攻擊事件是由于項目使用實時儲備量來計算價格導致攻擊者通過閃電貸借出大量USDC并存入使得儲備量增大拉升OShare價格造成差值從而獲利。

版權NFT交易平臺Euterpe今日宣布獲得HKICEx(香港國際商品交易所)投資。HKICEx隸屬于HKFAEx。香港金融資產交易集團是香港三大交易所之一.

1900/1/1 0:00:00探索去中心化預言機在保護區塊鏈外部數據和維持穩定幣價格掛鉤方面的作用。 目錄 去中心化Web3:加密真相和透明度穩定幣發行:DeFivs.CeFi使用去中心化的預言機進行儲備審計和重新定位算法穩.

1900/1/1 0:00:00繼LooksRare之后,誰是OpenSea的下一個競爭者?頂級機構Paradigm投資的Zora是一個不容忽視的存在,原因主要有兩點:1.股東背景豪華.

1900/1/1 0:00:00互聯網的歷史 Web2.0在信息消費和內容創建等方面貢獻了無與倫比的經濟增長,代表了人類進化的重要時代,新的工作方式、消費者信息和人類文明的進步;而Web3.0被譽為由創造者經濟推動的技術范式.

1900/1/1 0:00:00在剛過去的一周中,Bitfinex都有哪些功能更新和值得關注的事件呢?一起來看看吧!美國國會可能會在3月底前出臺穩定幣法案美國境內穩定幣監管相關的法案可能將在本月底前提出.

1900/1/1 0:00:003月14日,頂峰AscendEX重磅上線Convex-MIMDeFi挖礦,并覆蓋PC端和App端.

1900/1/1 0:00:00