BTC/HKD+0.24%

BTC/HKD+0.24% ETH/HKD-2.75%

ETH/HKD-2.75% LTC/HKD-1.05%

LTC/HKD-1.05% ADA/HKD-1.93%

ADA/HKD-1.93% SOL/HKD+0.8%

SOL/HKD+0.8% XRP/HKD-1.49%

XRP/HKD-1.49%

北京時間4月8日凌晨01:43:36,CertiK安全技術團隊監測到收益聚合平臺Starstream因其合約中的一個執行函數漏洞被惡意利用,致使約1500萬美元的資產受到損失。

黑客隨后將盜取的STARS代幣存入AgoraDeFi的借貸合約,并向其借入了包括Metis、WETH和m.USDC在內的多種資產。

Starstream是基于MetisLayer-2rollup的一個可提供及產生聚合收益的產品。該協議由不同的開發者維護,由STARS進行維護并治理。

時間線

北京時間4月8日凌晨02:47,一位用戶擔心Starstream的風險,于是在推特上發布了相關截圖。隨后,凌晨03:11,有人在StarstreamDiscord社群宣布資金庫已被耗盡,并建議用戶們盡快將自己的資產于Agora中提出。

太空資源和探索黑客松在DoraHacks.io正式開啟:4月2日消息,太空資源和探索黑客松(Space Resource and Exploration Hackathon)活動申請入口已在開發者激勵平臺DoraHacks.io開啟。本次活動由DoraHacks主辦,支持太空探索道路上的創新開源技術團隊。[2023/4/2 13:40:48]

凌晨04:36,另一位發言者于StarstreamDiscord社群的GeneralStarstreamDiscord聊天區中表示"ExecuteFunction"函數存在漏洞風險。

安全團隊:TrustSwap項目遭受黑客攻擊,影響金額至少約779萬美元:金色財經報道,據Beosin平臺檢測顯示,TrustSwap項目遭受黑客攻擊,影響金額至少約779萬美元(ETH 880.2554,DAI 6,429,327.65),此外本次攻擊還盜取了CAW和TSUKA代幣,價值約550萬美元。[2022/10/27 11:49:25]

攻擊流程

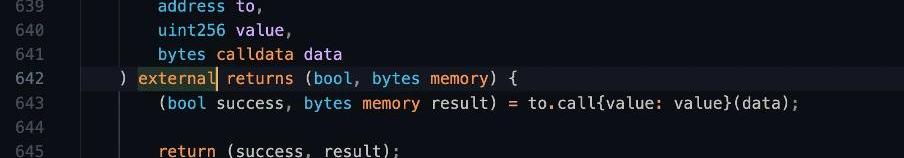

攻擊者調用合約并調用了Distributortreasury合約中的外部函數`execute()`。由于該函數為外部函數,可以被任何人調用,因此攻擊者順利將STARS代幣從Starstream轉移到自己賬戶。

合約漏洞分析

此次漏洞發生的根本原因是:Distributorytreasury合約中的execute函數沒有任何的權限控制,因此可以被任何人調用。這個execute函數其實是一個底層調用,通過這個底層調用,攻擊者能夠以Distributorytreasury合約身份調用Starstreamtreasury合約的特權函數。

美國財政部將Ronin跨鏈橋攻擊者地址與朝鮮黑客組織相關聯并納入制裁:金色財經消息,美國財政部周四在其制裁名單中添加了一個以太坊地址(0x098B716B8Aaf21512996dC57EB0615e2383E2f96),并指出該地址由朝鮮黑客組織“LAZARUS GROUP”控制。

另據Etherscan信息顯示,該地址被標記為Ronin跨鏈橋攻擊地址,這意味著Ronin被盜事件的主導者或為朝鮮黑客組織。(CoinDesk)[2022/4/15 14:25:14]

在這次攻擊中,攻擊者通過execute函數以Distributorytreasury的身份取走了在Starstreamtreasury中的所有STARS代幣。

動態 | 今晨多款EOS競猜類游戲遭黑客交易回滾攻擊:據 PeckShield 態勢感知平臺12月12日數據顯示:今晨05:57-08:27之間,黑客(helookitiqas)向EOS競猜類游戲釣魚高手(kittyfishing)發起攻擊,在兩個多小時內,共計發起91次攻擊,總計獲利558.85個EOS。該黑客賬戶(helookitiqas)在攻擊得手后,將大部分所得資金轉向幣安交易所賬號(binancecleos)。

PeckShield 安全人員分析發現,黑客是采用交易回滾攻擊手段對游戲合約實施攻擊。此外,另有兩款競猜類游戲也于今晨遭到了數十次同類型的攻擊,損失數百個EOS,目前還有一款游戲合約尚未修復仍面臨再次被攻擊的風險。PeckShield 安全人員在此提醒:近日,交易回滾攻擊形態仍在頻繁出現,對EOS DApp游戲生態造成了嚴重的威脅,希望廣大游戲開發者持續保持警惕。[2018/12/12]

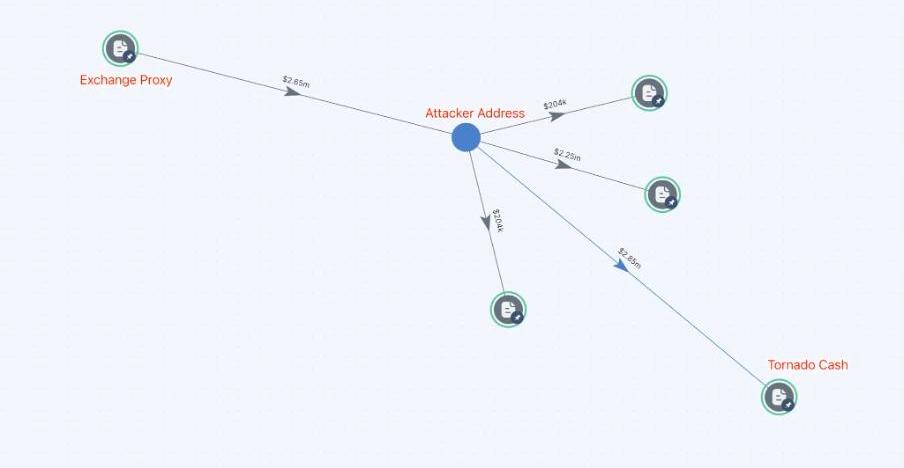

資產追蹤

據CertiKSkyTrace顯示,4月8日凌晨5點,黑客已順利將所盜資金轉移至TornadoCash。

其他細節

漏洞交易:

https://andromeda-explorer.metis.io/tx/0xb1795ca2e77954007af14d89814c83b2d4f05d1834948f304fd9d731db875435/token-transfers

攻擊者地址:

https://andromeda-explorer.metis.io/address/0xFFD90C77eaBa8c9F24580a2E0088C0C940ac9C48/transactions

攻擊地址合約:https://andromeda-explorer.metis.io/address/0x75381c1F12733FFf9976525db747ef525646677d/contracts

DistributorTreasury合約:https://andromeda-explorer.metis.io/address/0x6f99b960450662d67bA7DCf78ac959dBF9050725/contracts

StarstreamTreasury合約:

https://andromeda-explorer.metis.io/address/0x1075daD8CFd8bCbCfc7bEB234e23D507990C90e9/contracts

Starstream(STARS)代幣合約https://andromeda-explorer.metis.io/address/0xb26F58f0b301a077cFA779c0B0f8281C7f936Ac0/contracts

寫在最后

此次事件可通過安全審計發現相關風險。通過審計,可以查出這個函數是所有人都可以調用的,并且是一個底層調用。

在此,CertiK的安全專家建議:

在開發過程中,應該注意函數的Visibility。如果函數中有特殊的調用或邏輯,需要確認函數是否需要相應的權限控制。

前段時間有大量的項目因publicburn()函數而被黑,其根本原因和這次攻擊一樣,都是由于缺乏必要的權限控制所導致。

作為區塊鏈安全領域的領軍者,CertiK致力于提高加密貨幣及DeFi的安全和透明等級。迄今為止,CertiK已獲得了3200家企業客戶的認可,保護了超過3110億美元的數字資產免受損失。

歡迎點擊CertiK公眾號底部對話框,留言免費獲取咨詢及報價!

北京時間2022年3月31日上午10時左右,Fuse上的OlaFinance被惡意利用,導致約400萬美元資產遭受損失.

1900/1/1 0:00:00Polkadot生態研究院出品,必屬精品波卡一周觀察,是我們針對波卡整個生態在上一周所發生的事情的一個梳理,同時也會以白話的形式分享一些我們對這些事件的觀察.

1900/1/1 0:00:002022年2月11日至2月20日,為期10天的ETHDenver會議在美國丹佛市順利落幕。這是目前規模最大、持續時間最長的ETH活動.

1900/1/1 0:00:00加入DAO,即代表認同它的工作方式 為了理解人們為何會加入一個去中心化的自治組織,“無許可/Permissionlessness”這個詞是一個不錯的切入點.

1900/1/1 0:00:00Qredo市場營銷主管CristóbalBlancoGarcía回顧了Qredo參與的薩爾瓦多比特幣銀行馬拉松大會。也分享了他對拉丁美洲2022年及以后的加密潛力感到更加興奮的原因.

1900/1/1 0:00:00SupraOracles很高興地宣布與Hydraverse合作,Hydraverse是一款元宇宙PVP賽龍游戲,具有“即玩即賺”系統.

1900/1/1 0:00:00