BTC/HKD-0.17%

BTC/HKD-0.17% ETH/HKD+3.47%

ETH/HKD+3.47% LTC/HKD+3.51%

LTC/HKD+3.51% ADA/HKD+6.38%

ADA/HKD+6.38% SOL/HKD+2.64%

SOL/HKD+2.64% XRP/HKD+8%

XRP/HKD+8%

2021年6月,巴西肉類加工巨頭JBSSA美國子公司JBSUSAHoldings遭受勒索軟件攻擊,導致公司負責加工全美近五分之一肉類供應量的多家工廠被關閉,該公司隨后向犯罪分子支付了價值1100萬美元的比特幣贖金,以解決被攻擊事件。

近年來,勒索軟件攻擊事件頻發,計算機被劫持除了會對個人造成損失還可能會破壞能源、電力等領域的關鍵基礎設施,危及社會公共安全。

據2020年虛擬貨幣犯罪統計顯示,2020年勒索攻擊案件超140起,案件數量對比2019年增長了近兩倍,向勒索軟件支付的虛擬貨幣贖金超過4.16億美元。

勒索軟件的前世今生

勒索軟件,又稱勒索病,是一種特殊的惡意軟件,與其他病最大的不同在于攻擊手法和中方式,部分勒索軟件僅是單純地將受害者的電腦鎖起來,而也有部分勒索軟件會系統性地加密受害者硬盤上的文件,所有的勒索軟件都會要求受害者繳納贖金以取回對電腦的控制權,或是取回受害者根本無從自行獲取的解密密鑰以解密文件。

1、起源

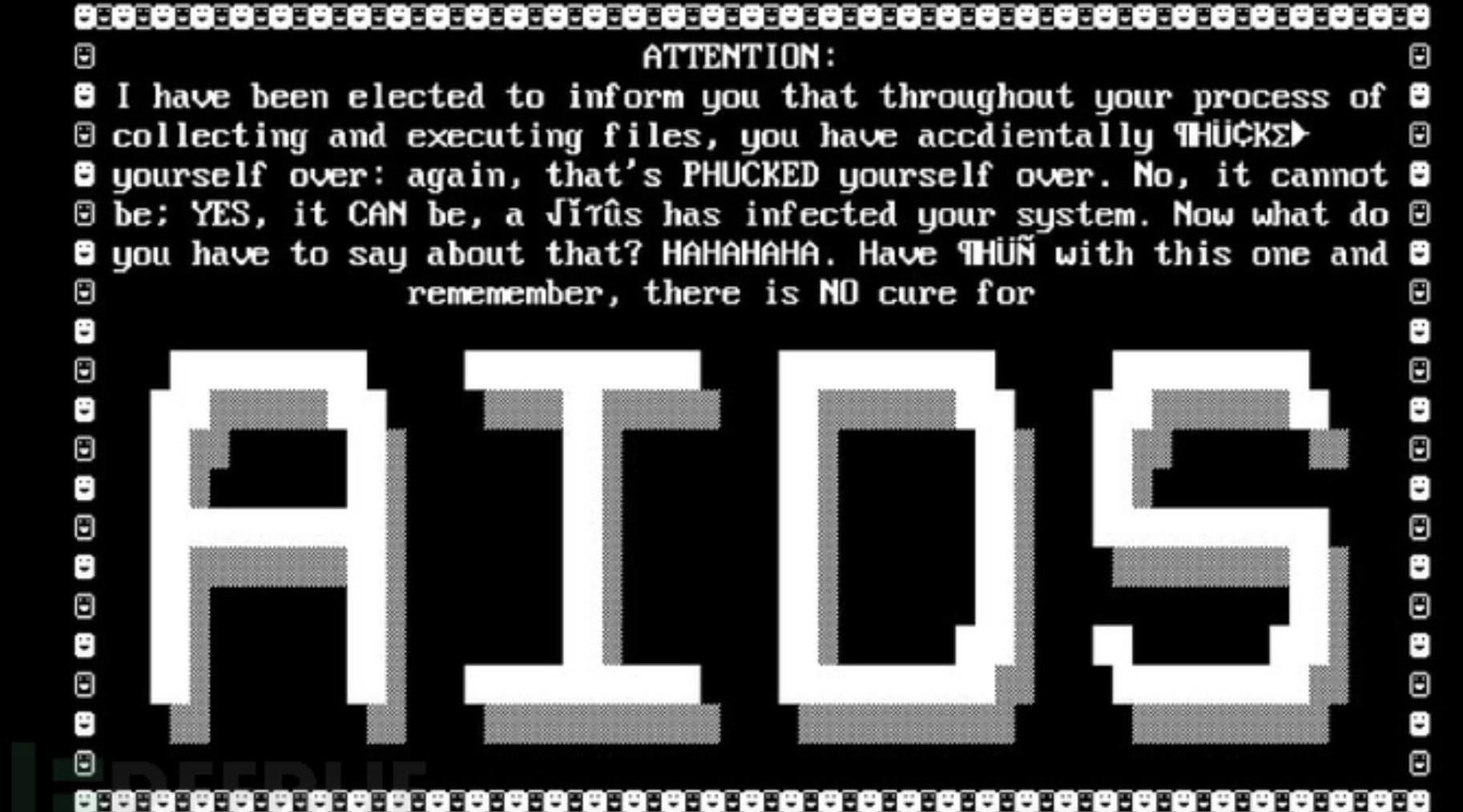

1989年,世界上出現了首例勒索軟件,名為“艾滋病信息木馬”,其開發者是1989年獲得哈佛大學博士學位名為約瑟夫·波普的生物學家,他向世界衛生組織艾滋病會議的參加者分發了20,000張受到感染的磁盤,并且以"艾滋病信息-入門軟盤”命名,當軟盤被插入電腦,就會顯示以下消息:

一鯨魚地址在過去24小時內用1806枚ETH從DEX購買984687枚LDO:金色財經報道,Lookonchain監測數據顯示,一鯨魚地址在過去24小時內用1,806枚ETH(283萬美元)從DEX購買了984,687枚LDO,平均購買價格為2.87美元。并在8小時前從Binance收到1,235,546.8枚LDO(347萬美元),當時價格為2.81美元。然后將所有LDO添加到Uniswap中以提供流動性。[2023/3/4 12:42:27]

勒索信息要求用戶必須在巴拿馬的郵政郵箱向PCCyborgCorporation發送189美元,以解鎖訪問權限,歷史上第一款勒索病就此誕生。

2006年,國內出現了首款勒索軟件——Redplus勒索木馬,該木馬會隱藏用戶文檔,然后彈出窗口勒索贖金,金額從70-200元不等,但實際上用戶的文件并未丟失,只是被移動到一個具有隱藏屬性的文件夾中。

2、發展

隨著08年比特幣的誕生,勒索軟件攻擊邁入新的發展階段——比特幣贖金階段,2013年下半年,出現了一種名為CryptoLocker的特洛伊木馬,是以勒索軟件的形式出現的惡意軟件,以Windows操作系統為主要攻擊目標。

通常通過郵件附件傳播,附件執行后會對特定類型的文件進行加密,之后彈出付款消息窗口。

Binance將上線CFX 1-20倍U本位永續合約:據官方公告,Binance將于2月20日22:30上線CFX 1-20倍U本位永續合約。[2023/2/20 12:16:59]

勒索信息表示如果在規定的期限內支付比特幣贖金,就能夠解密這些文件,否則私人密鑰將會被銷毀,再也不能打開這些文件。

該惡意軟件還會提供一個由惡意軟件控制的線上服務提供解密,但要付出高額的比特幣。也就是從這款惡意軟件開始,黑客開始使用比特幣支付贖金。據消息稱,此惡意軟件為黑客組織帶來了近41000枚比特幣的收入。

3、爆發

2017年4月14日晚,黑客組織ShadowBrokers公布一大批網絡攻擊工具,其中包含“永恒之藍”工具,“永恒之藍”利用Windows系統的SMB漏洞可以獲取系統最高權限。

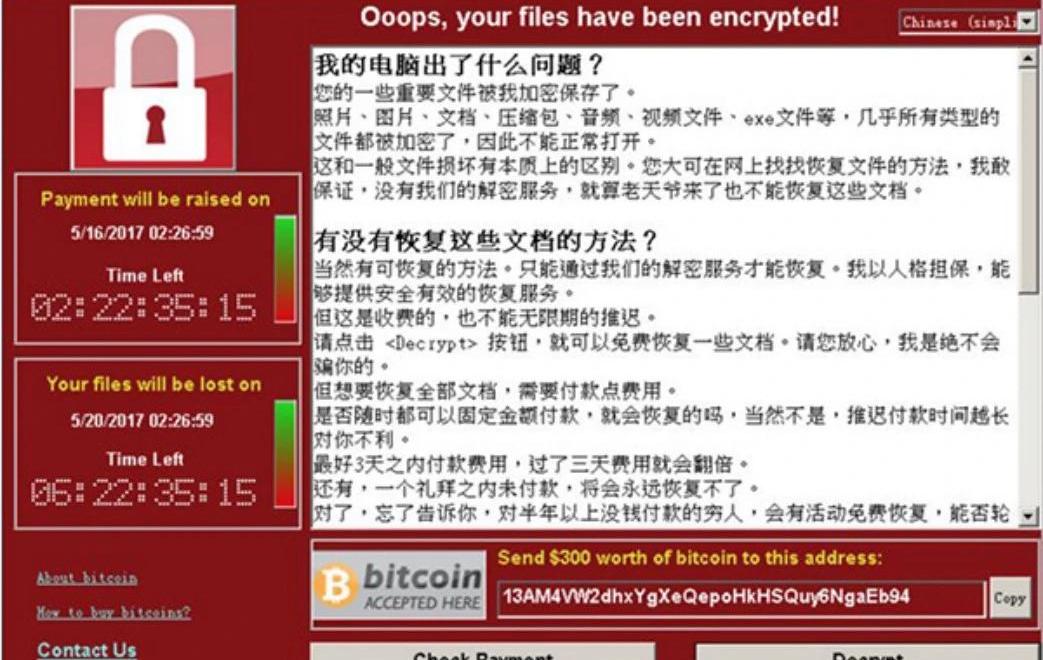

WannaCry鎖屏界面

5月12日,不法分子通過改造“永恒之藍”制作了WannaCry勒索病,在全球范圍感染電腦和服務器。五小時內,英國、俄羅斯、烏克蘭、西班牙、法國整個歐洲都遭遇攻擊,包括政府、銀行、電力系統、通訊系統、能源企業、機場等重要基礎設施都被波及,國內也有部分高校校內網、大型企業內網和政府機構專網中招,被勒索支付高額贖金才能解密恢復文件,造成嚴重損失。

數據:410,000,000枚XRP從未知錢包轉移到另一未知錢包:金色財經報道,據WhaleAlert監測數據顯示,410,000,000枚XRP(價值約146,559,177美元)從未知錢包轉移到另一未知錢包。[2022/12/29 22:13:42]

4、平臺化

2015年,一款名為Tox的勒索軟件開發包在年中發布,通過注冊服務,任何人都可創建勒索軟件,管理面板會顯示感染數量、支付贖金人數以及總體收益,Tox的創始人收取贖金的20%,一些黑客將勒索軟件開源,任何人都可以操作和修改勒索軟件,其支付工具有比特幣,還有更難追蹤匿名幣。

5、多元化

近年來,一些酒店、企業或者醫院等“拖庫”事件頻發,黑客組織除了勒索遭受攻擊的企業外,一方面在暗網黑市上售賣竊取來的用戶隱私數據,以此來獲利;另一方面也勒索被泄露隱私的用戶,稱會大范圍傳播用戶的隱私,以此來恐嚇用戶獲取贖金。

勒索軟件的幾種形式

勒索軟件的攻擊形式多樣,主要可以分為:加密數據、鎖定系統、數據泄露、恐嚇用戶。

加密數據:這種形式最為多見,因為這種形式是受害群體數量最多、社會影響最廣的攻擊形式,攻擊者通常使用非對稱加密算法對被攻擊者系統內重要的數據、資料文檔等進行加密,如果沒有攻擊者的私鑰,無法解密被鎖定的文件。然后通知用戶想要打開資料數據,則必須通過支付虛擬貨幣來完成解密。

多鏈DeFi平臺Rubic將集成Curve Finance:12月21日消息,多鏈DeFi平臺Rubic宣布將集成Curve Finance,將幫助為Rubic用戶提供更好的費率。[2022/12/22 21:59:54]

鎖定系統:鎖定系統之后連系統都無法登錄,比如:篡改系統開機密碼,被攻擊者在沒有特定數字密鑰的情況下無法訪問服務器,攻擊者以此為要挾對用戶進行勒索。

2019年5月初,黑客就入侵并控制了美國馬里蘭州巴爾的摩市大約1萬臺政府電腦,并索要13個比特幣(價值10萬美元),不過該市政府拒絕交付這一筆贖金,結果就是使得政府部門在沒有特定數字密鑰的情況下無法訪問服務器,政府公務員無法訪問他們的電子郵件帳戶,普通市民無法使用基本市政服務,包括交水費、財產稅和停車票等等。

數據泄漏:此類形式主要是針對酒店、企業、醫院等實施,黑客通過入侵系統竊取到企業內相關機密數據,要求企業支付一定的金額進行數據贖回,否則會在某一時間公開這批數據。

恐嚇用戶:主要通過對用戶的隱私進行攻擊,勒索者通過大量群發勒索郵件,利用社會工程學,攻擊人性弱點,聲稱自己已經入侵并控制了收件人的電腦,發現了不可告人的隱私秘密,如果不交付贖金就把你的秘密發到網上或者群發給你的好友,從而達到勒索錢財目的。

勒索軟件的傳播

勒索軟件正在快速地演變,融合了很多惡意軟件的傳播特性,新的勒索病能夠在企業中快速地傳播和感染整個網絡,對能夠訪問的各種數據進行加密,甚至很多企業因此造成了業務的中斷,這對企業的安全防御帶來了巨大的挑戰。

Single.Earth 選擇 LHV UK 作為銀行合作伙伴:金色財經報道,金融科技和加密公司提供服務商LHV UK宣布,由 EQT 支持的初創公司Single.Earth 選擇 LHV UK 作為其銀行合作伙伴以獲得訪問權限實時歐元支付和其他銀行服務。

Single.Earth 是一家專注于改善當今碳信用行業短板的金融科技公司。(finextra)[2022/8/31 13:00:05]

電子郵件

攻擊者通過發送電子郵件的形式傳播勒索軟件,這種電子郵件看起來與某些知名的機構、品牌或者社交網站的界面極度相似,減輕被攻擊者的戒備,攻擊者將惡意鏈接直接放在郵件中或者放在電子郵件的附件中,只要被攻擊者點擊了這個鏈接或打開了這個附件,包含勒索軟件的文件就會被自動下載、觸發。

案例:2019年3月11日起,境外某黑客組織對我國有關政府部門開展勒索病郵件攻擊。郵件內容為“你必須在3月11日下午3點向警察局報到!”,附件名為“03-11-19.rar”。

研究發現,該勒索病版本號為GANDCRABV5.2,是國內最活躍的勒索病之一,郵件傳播是他們最廣泛使用的傳播方式,而且由于使用了RSA+Salsa20的加密方式,受害用戶無法拿到病作者手中私鑰,無法解密。該病運行后將對用戶主機硬盤數據全盤加密,要求受害用戶繳納贖金。

網站和下載

用戶瀏覽受感染的網站并下載軟件,讓用戶誤以為這是一個真正的軟件,但它實際上是包含勒索病的勒索軟件。

案例:2016年,首個針對蘋果操作系統的勒索軟件KeRanger被發布,它通過已經遭受感染的TransmissionBitTorrent客戶端的安裝程序進行迅速傳播。在2016年3月4日和5日下載Transmission的MacOSX的用戶都有可能面臨該惡意軟件的威脅。

用戶一旦安裝該勒索軟件,KeRanger將會搜索大約300個不同的文件類型,并對其發現的任意文件進行加密。隨后,該勒索軟件會彈出要求受害者支付1比特幣贖金的勒索通知單,并要求被攻擊者通過暗網完成贖金支付。

利用漏洞傳播

攻擊者抓住很多人認為打補丁沒用還會拖慢系統的錯誤認識,從而利用剛修復不久或大家重視程度不高的漏洞進行傳播。

如果用戶未及時更新系統或安裝補丁,那么即便用戶未進行任何不當操作,也有可能在完全沒有預兆的情況下中勒索病。此類勒索軟件在破壞功能上與傳統勒索軟件無異,但因為傳播方式不同,導致更加難以防范,需要用戶自身提高安全意識,盡快更新有漏洞的軟件或安裝對應的安全補丁。

案例:WannaCry是一種“蠕蟲式”的勒索病軟件,大小3.3MB,由不法分子利用NSA泄露的危險漏洞“EternalBlue”進行傳播。

該病感染計算機后,會導致電腦大量文件被加密。受害者電腦被黑客鎖定后,病會提示支付當時價值約300美元的比特幣才可解鎖。

虛擬貨幣作為贖金

從技術層面上來看,我們不得不承認,勒索病和虛擬貨幣二者的結合非常完美,在虛擬貨幣被廣泛使用之前,病的制造者想通過勒索病直接獲利并不是太容易的事情,他們除了要挾持受害者的計算機設備或文件,還得讓受害者支付現金或銀行轉帳才能獲得收益,這種方式太容易被抓獲。

所以在過去的幾十年中,雖然勒索病很早就存在,但并沒有大規模的爆發,造成巨大影響。而虛擬貨幣的出現打破了這一平衡,受害人通過虛擬貨幣的形式支付,虛擬貨幣的匿名性和全球流通性不僅可以極為快捷地跨境交易,更可以一定程度的躲避監管。

被勒索軟件攻擊的企業會收到勒索贖金通知單,通知單中要求被攻擊者使用虛擬貨幣支付贖金,通常還包括如何從交易所購買虛擬貨幣的指南。

虛擬貨幣雖然給黑客組織帶來了“新通道”,但是目前能夠使用虛擬貨幣直接支付的場景非常少,所以攻擊者得到虛擬貨幣贖金之后必然將其兌現為法幣,那么通過分析資金流向就可能追蹤到犯罪分子的蹤跡。

止損和預防措施

當我們已經確認被勒索軟件攻擊后,應當及時采取必要的止損措施,避免損失的進一步擴大。

當確認服務器已經被感染勒索病后,應立即隔離被感染主機。一方面是為了防止感染主機自動通過連接的網絡繼續感染其他服務器;另一方面是為了防止黑客通過感染主機繼續操控其他服務器。

隔離常用的操作方法是斷網和關機。斷網主要操作步驟包括:拔掉網線、禁用網卡,如果是筆記本電腦還需關閉無線網絡。

在已經隔離被感染主機后,應對局域網內的其他機器進行排查,檢查核心業務系統是否受到影響,生產線是否受到影響,并檢查備份系統是否被加密等,以確定感染的范圍。

另外,備份系統如果是安全的,就可以避免支付贖金,順利地恢復文件。

所以,當確認服務器已經被感染勒索病后,并確認已經隔離被感染主機的情況下,應立即對核心業務系統和備份系統進行排查。

基于勒索軟件可防可控不可治的特點,知帆科技安全專家提醒大家:

企業用戶:構建網絡安全防護體系,加強數據安全保護,設置防火墻,及時更新病庫,廣泛獲取威脅情報,建立企業病預警機制。

個人用戶:提高網絡安全意識,定期給操作系統打補丁,不要點擊來源不明的郵件、鏈接和軟件,重要的數據和文檔及時備份。

Tags:比特幣NCENANANC比特幣一天跌去4000美元Mdis FinanceNANJ價格Genesis Finance

談到通證交易平臺,相信很多人都會想到Coinbase。目前Coinbase已經是世界上最大的通證交易平臺之一,在短短的十年時間里,coinbase已經從當初一個毫不起眼的小公司成長為加密世界的巨.

1900/1/1 0:00:009月2日星期四下午18:00,由UNICUS發起,焦點區塊鏈xSEERLABS共同主辦,行業深度對話訪談AMA在焦點社區拉開帷幕。本期特別邀請UNICUS首席執行官InsuSong出席嘉賓.

1900/1/1 0:00:00據中國裁判文書網顯示,2020年虛擬貨幣傳銷案件高達217起,這個數字在2019年是189起,2018年是166起。不難看出,國內涉虛擬貨幣傳銷呈逐年上升態勢.

1900/1/1 0:00:00烤仔創作者聯盟丨7月16日,全國碳排放權交易市場啟動上線交易。發電行業成為首個納入全國碳市場的行業,納入重點排放單位超過2000家。我國碳市場將成為全球覆蓋溫室氣體排放量規模最大的市場.

1900/1/1 0:00:002020年的“DeFiSummer”憑借著創新玩法迅速占據市場“C位”,整個市場在加速狂奔中不斷拓展想象邊界,去中心化金融的獨特魅力逐漸深入人心;2021年的“NFTSummer”同樣令人驚艷.

1900/1/1 0:00:00GalaGames旨在打造一個去中心化游戲社交平臺,計劃推出多款、多鏈游戲,游戲類型多樣化,建立Gala游戲生態系統。GALA主要用于購買游戲NFT道具.

1900/1/1 0:00:00