BTC/HKD+2.56%

BTC/HKD+2.56% ETH/HKD+2.46%

ETH/HKD+2.46% LTC/HKD+4.11%

LTC/HKD+4.11% ADA/HKD-0.16%

ADA/HKD-0.16% SOL/HKD+3.24%

SOL/HKD+3.24% XRP/HKD+0.15%

XRP/HKD+0.15%一、事件背景

Balancer官網上對于其具體功能的描述為『EasilyswapERC20tokens.Exchangetokenswithoutdeposits,bids/asks,andordermanagement.Allon-chain.』。簡單來說Balancer就是提供在鏈上進行tokens交換的區塊鏈智能合約應用。

2020年6月29日凌晨,Balancer項目的兩個資金池遭受攻擊。攻擊者在此次事件中獲利約46萬美元,資金池市商損失約50萬美元。

根據此次安全事件的具體過程,可以將此次事件比喻為攻擊者『偷梁換柱』。

二、抽絲剝繭還原攻擊者『偷梁換柱』經過

2.1、安全事件概述

?根據鏈上交易數據顯示:

1、攻擊者利用自建合約

對存在通縮貨幣STA的資產池

進行了攻擊;

2、攻擊者利用自建合約

對存在通縮貨幣STONK的資產池

成都鏈安:BasketDAO遭到攻擊,導致用戶損失約120萬美元:據成都鏈安鏈必應-區塊鏈安全態勢感知平臺輿情監測顯示,BasketDAO遭到攻擊,導致用戶損失約120萬美元。通過鏈必追產品進行追蹤分析,發現大部分被盜資金都被存入了 TornadoCash,以下為受害者地址:[2022/3/30 14:27:04]

進行了攻擊。

2.2、攻擊步驟簡介

攻擊者首先通過閃電貸借款大量WETH,而后使用借得的WETH將被攻擊資金池中的通縮貨幣兌換出來,僅留下1e-18個通縮貨幣。完成上述準備工作后,攻擊者開始發動攻擊,不斷使用1e-18個通縮貨幣兌換資金池內的其他代幣,以達到『偷梁換柱』的目的。直到池內資金基本被轉移完后,攻擊者將獲利存入如下地址:

0xBF675C80540111A310B06e1482f9127eF4E7469A

攻擊過程如下圖所示:

成都鏈安CMO:交易所需建設一套完整的資金內控系統:3月11日晚8點,成都鏈安CMO Adolfo Gao做客“抹茶周三見”時發表觀點:交易所需建設一套完整的資金內控系統,并對每筆資金的出入都應該做好審核和記錄。此外他還指出,關鍵私鑰和轉賬授權的防護也是重中之重。成都鏈安科技是最早專門從事區塊鏈安全的公司,由前海母基金,聯想創投,復星國際,分布式資本等知名企業和創投戰略投資,電子科技大學楊霞教授,郭文生教授,高子揚博士聯合創立。“抹茶周三見”是MXC抹茶推出的一檔AMA活動,不定期邀請重量級嘉賓在周三進行分享。[2020/3/11]

△圖1

此次事件發生后,Balancer團隊表示已對資產池進行審計,正在進行第三次審計,并將在UI界面啟用通縮貨幣黑名單,禁止用戶建立存在通縮貨幣的資產池。

2.3、漏洞原理詳細分析

在分析漏洞具體信息之前我們需要知道以下兩點:

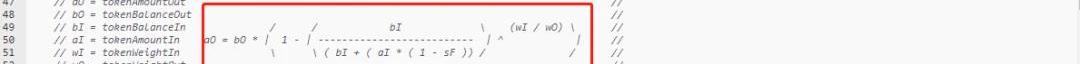

1、Balancer項目允許個人建立資金池。資金池本質上是一個智能合約,用戶可以調用資金池的函數進行代幣兌換。資金池中可以存在多種貨幣,用戶可以使用資金池中存在的貨幣進行兌換,兌換的比例按照一種固定的算法,如圖所示:

動態 | 成都鏈安獲得前海母基金新一輪融資:金色財經報道,2020年2月,成都鏈安科技有限公司正式宣布,獲得前海母基金新一輪融資,以推動區塊鏈安全事業健康有序發展。此前,成都鏈安已在2019年12月獲得由聯想創投、復星高科領投,成創投、任子行戰略投資的數千萬元融資,以及在2018年3月獲得分布式資本的種子輪投資,在2018年9月獲得界石資本、盤古創富的天使輪投資。據了解,前海母基金是目前國內商業化募集母基金,截至目前已完成募集規模285億元。[2020/2/25]

△圖2

我們以用STA兌換WETH為例:

?TokenAmountOut表示可以兌換出的WETH的值

?TokenBalanceOut表示當前池內的WETH的值

?TokenBalanceIn表示當前池子內的STA的值

?TokenAmountIn表示用戶輸入的STA的值

動態 | 成都鏈安推出Beosin-AML虛擬資產調查取證和反洗錢合規系統:為幫助虛擬資產服務商(VASP)監測交易風險、執行反洗錢合規程序,幫助監管部門監督VASP合規流程執行情況,幫助執法部門快速收集虛擬資產犯罪案件證據,為受害者提供技術協助,成都鏈安科技推出可視化的虛擬資產合規監測和調查取證分析系統Beosin-AML。系統上線技術援助服務,受害者被盜幣或不慎參與了跑路盤、資金盤等非法項目后,可在網站提交相關信息,平臺開展調查、分析和追蹤等取證服務。成都鏈安Beosin-AML虛擬資產調查取證和反洗錢合規系統,采集鏈上交易數據,分析加密貨幣犯罪和安全事件,結合機器學習模型綜合分析鏈上交易的合規和安全風險。幫助區塊鏈行業建立合法、合規的應用生態。[2019/12/10]

?TokenweightIn表示STA的權重,為一個固定值,只能由資金池的管理者更改

?TokenweightOut表示WETH的權重,為一個固定值,只能由資金池的管理者更改

?SwapFee表示手續費,為一個固定值,只能由資金池的管理者更改

聲音 | Beosin(成都鏈安)預警:某EOS競猜類游戲遭受攻擊 損失超1200枚EOS:根據成都鏈安區塊鏈安全態勢感知系統Beosin-Eagle Eye檢測發現,今日上午 8:53:15開始,黑客yunmen****對EOS競猜類游戲th****sgames發起攻擊。截止到現在,該黑客已經獲利超過1200枚EOS。Beosin建議游戲項目方應該加強項目運維工作,在收到安全公司的安全提醒之后第一時間排查項目安全性,才能及時止損,同時也呼吁項目開發者應該重視游戲邏輯嚴謹性及代碼安全性。Beosin提醒類似項目方全方面做好合約安全審計并加強風控策略,必要時可聯系第三方專業審計團隊,在上鏈前進行完善的代碼安全審計,防患于未然。[2019/4/3]

綜上所述,當一種貨幣STA在一個資金池中的存量較少時,也就是bI較小時,就可以使用STA兌換更多的WETH。

2、STA代幣是一種通縮貨幣,當進行轉賬操作時,會自動銷毀一定量的STA。如下圖所示:

△圖3

tokensToBurn即為每次交易銷毀的值,其銷毀數額是轉賬數額的1/100,如當數值為1e-18時,其銷毀值也是1e-18。銷毀值的計算源碼如下圖所示:

△圖4

△圖5

接下來我們對本次攻擊事件進行分析,以存在STA的被攻擊資金池為例。攻擊者向自建合約

發起了一筆交易

。在此筆交易中,攻擊者首先從閃電貸借出了104331個WETH,如下圖所示:

△圖6

而后使用借來的WETH兌換被攻擊資產池中的STA,因為STA是通縮貨幣,每次transfer都會使得STA銷毀轉賬金額的1/100。如下圖為一次兌換:

△圖7

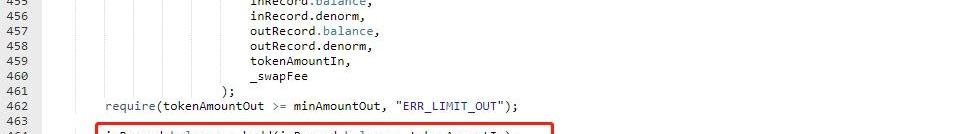

這筆交易共進行了20余次兌換,使得被攻擊資金池中的STA余量為一個極小值后開始使用STA兌換其他代幣,如下圖所示:

△圖8

我們可以發現,在此筆交易中,攻擊者轉給被攻擊合約的STA個數是『0』,但卻扣除了1e-18個STA,這不符合正常兌換情況。于是我們對此進行深入分析,通過事件日志確定攻擊者發送了1e-18個STA。如下圖所示:

△圖9

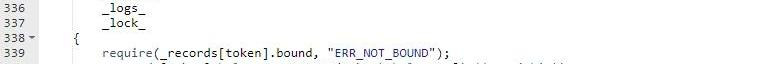

由此可得出結論,在發送過程中,因為STA的通縮機制,發送給資金池的STA會被銷毀,導致被攻擊資金池無法收到STA,但資金池合約仍然會認為收到了1e-18個STA,并更新STA的存量。如下圖所示:

△圖10

如果STA的存量增加,就會使得STA能夠兌換其他代幣的比例下降,因此攻擊者又調用了gulp()方法來更新STA的余額,使得資金池的STA余額等于實際余額。如圖所示:

△圖11

每進行一次兌換,攻擊者就會調用一次gulp()對STA的余額進行更新,這樣使得STA的余額始終為1e-18個,因此每次攻擊取出余額的比例都是不變的,如下圖所示:

△圖12

攻擊者使用這種方式,將資金池中的所有代幣以每次1/2的比例進行兌換,最終幾乎將資金池中的所有代幣全部提出。

2.4、攻擊事件總結

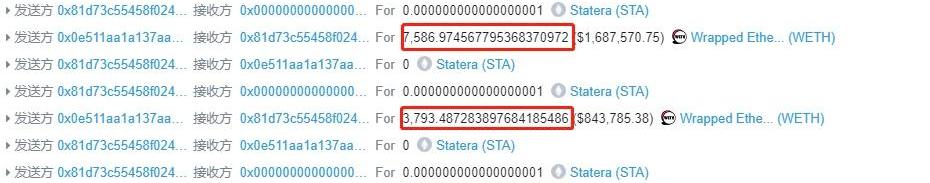

根據我們日常智能合約安全審計經驗來看,本次事件產生的原因,可能是資金池合約對流入資金的處理方式不夠完善,并沒有考慮到通縮性代幣的情況,在計算應當輸出的值tokenAmountOut和貨幣余額inRecord.balance的增減時,都是使用由用戶控制的tokenAmountIn參數,而不是實際收到的代幣數,導致實際池中的流入資金與記錄資金不相符,如下圖所示:

△圖13

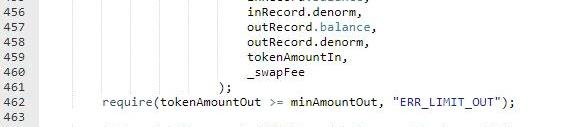

另外,用于更新代幣余額的gulp函數的權限是external,這兩點組合起來,導致了本次事件漏洞的產生,如下圖所示:

△圖14

年初,蔓延的疫情讓SOHO辦公成為了被動模式下的“最佳選擇”,人們不得不在家中打開電腦,探索遠程辦公的更多可能.

1900/1/1 0:00:00最近,國家杜馬公布了一項有關數字資產的新法律草案。如果獲得批準,它將對俄羅斯的數字資產行業產生重大影響.

1900/1/1 0:00:002020年7月19日周日農歷五月廿九 易天說 昨日BTC收取的是一根帶有上下影線的陽柱形態,昨日行情開盤在9146.7一線,清晨先是在開盤價一線附近盤整,在下午4點鐘的時候來了一波拉升.

1900/1/1 0:00:003個領域的發展,都比較獨立,在穩定中探索,也有一定的成績。在2019年前,3個領域之間的交集并不是很多,但因為都是基于以太坊上的關系,2019年后,這3個領域之間的合作越來越多.

1900/1/1 0:00:00經過數月深入接觸,泰坦資本正式宣布于7月中旬完成對CO-OP的戰略投資,布局企業數字化股權激勵生態.

1900/1/1 0:00:00作者|Joyce新基建為什么需要區塊鏈?從誕生以來,區塊鏈走過的路并不平坦。先是被各種虛擬貨幣、加密貨幣困擾,進而又是挖礦、炒幣.

1900/1/1 0:00:00