BTC/HKD-3.14%

BTC/HKD-3.14% ETH/HKD-8.74%

ETH/HKD-8.74% LTC/HKD-6.71%

LTC/HKD-6.71% ADA/HKD-7.99%

ADA/HKD-7.99% SOL/HKD-9.06%

SOL/HKD-9.06% XRP/HKD-5.61%

XRP/HKD-5.61%據慢霧區情報,發現 NFT 項目 verb 釣魚網站如下:

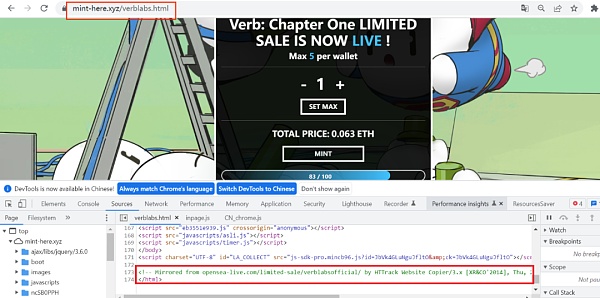

釣魚網站 1:https://mint-here.xyz/verblabs.html

釣魚網站 2:https://verb-mint.netlify.app

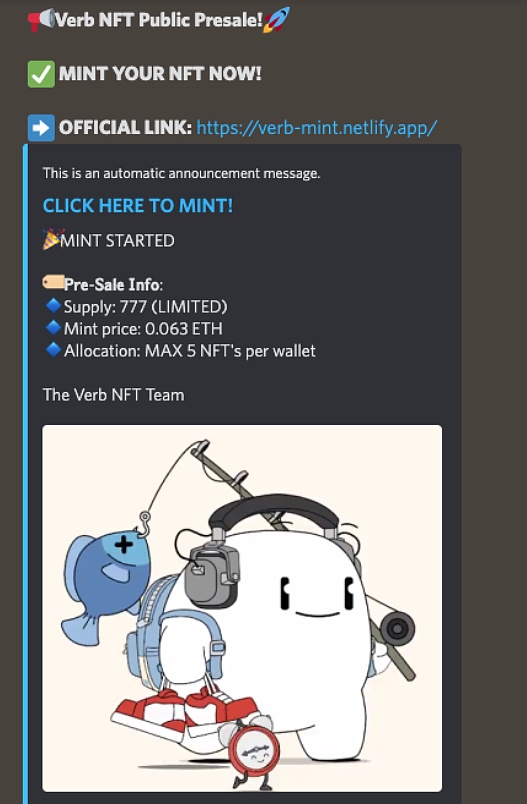

我們先來分析釣魚網站 1:

查看源代碼,發現這個釣魚網站直接使用 HTTrack 工具克隆

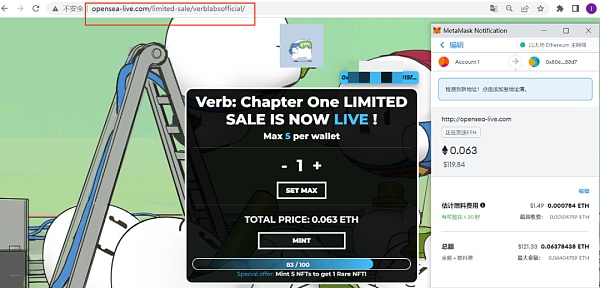

http://opensea-live.com/limited-sale/verblabsofficial/ 站點(釣魚網站 3)。

此被克隆的站點非常可疑,似乎也是釣魚網站。

慢霧:Uwerx遭受攻擊因為接收地址會多銷毀掉from地址轉賬金額1%的代幣:金色財經報道,Uwerx遭到攻擊,損失約174.78枚ETH,據慢霧分析,根本原因是當接收地址為 uniswapPoolAddress(0x01)時,將會多burn掉from地址的轉賬金額1%的代幣,因此攻擊者利用uniswapv2池的skim功能消耗大量WERX代幣,然后調用sync函數惡意抬高代幣價格,最后反向兌換手中剩余的WERX為ETH以獲得利潤。據MistTrack分析,黑客初始資金來自Tornadocash轉入的10 BNB,接著將10 BNB換成1.3 ETH,并通過Socket跨鏈到以太坊。目前,被盜資金仍停留在黑客地址0x605...Ce4。[2023/8/2 16:14:10]

慢霧:iCloud 用戶的MetaMask錢包遭遇釣魚攻擊是由于自身的安全意識不足:據官方消息,慢霧發布iCloud 用戶的MetaMask錢包遭遇釣魚攻擊簡析,首先用戶遭遇了釣魚攻擊,是由于自身的安全意識不足,泄露了iCloud賬號密碼,用戶應當承擔大部分的責任。但是從錢包產品設計的角度上分析,MetaMask iOS App 端本身就存在有安全缺陷。

MetaMask安卓端在AndroidManifest.xml中有android:allowBackup=\"false\" 來禁止應用程序被用戶和系統進行備份,從而避免備份的數據在其他設備上被恢復。

MetaMask iOS端代碼中沒有發現存在這類禁止錢包數據(如 KeyStore 文件)被系統備份的機制。默認情況下iCloud會自動備份應用數據,當iCloud賬號密碼等權限信息被惡意攻擊者獲取,攻擊者可以從目標 iCloud 里恢復 MetaMask iOS App 錢包的相關數據。

慢霧安全團隊經過實測通過 iCloud 恢復數據后再打開 MetaMask 錢包,還需要輸入驗證錢包的密碼,如果密碼的復雜度較低就會存在被破解的可能。[2022/4/18 14:31:38]

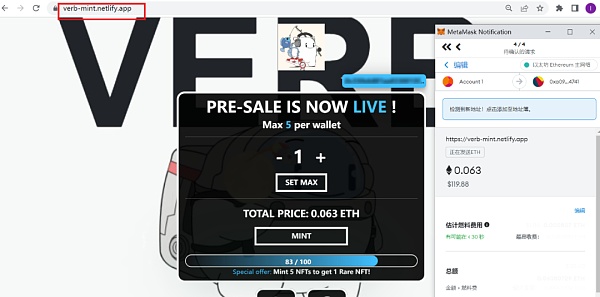

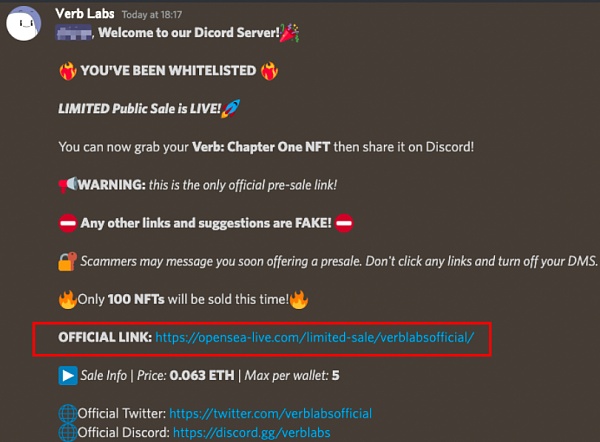

再來看下釣魚網站 2:

慢霧:攻擊Ronin Network的黑客地址向火幣轉入3750枚 ETH:3月30日消息,慢霧發推稱,攻擊Axie Infinity側鏈Ronin Network的黑客地址向交易所火幣轉入3750枚ETH。此前金色財經報道,Ronin橋被攻擊,17.36萬枚ETH和2550萬USDC被盜。[2022/3/30 14:26:38]

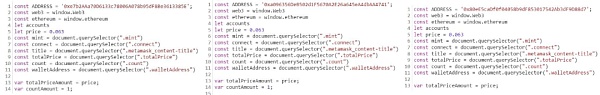

這三個站點仿佛都是一個模版生成出來的。

對照三個釣魚網站分別揪出釣魚地址:

釣魚地址 1:0xe7b2AAa70D6133c78006A078b95dF8Be3613385E

釣魚地址 2:0xa096356DeB502d1F5670A2E26a645eA4dbAA4741

慢霧:yearn攻擊者利用閃電貸通過若干步驟完成獲利:2021年02月05日,據慢霧區情報,知名的鏈上機槍池yearnfinance的DAI策略池遭受攻擊,慢霧安全團隊第一時間跟進分析,并以簡訊的形式給大家分享細節,供大家參考:

1.攻擊者首先從dYdX和AAVE中使用閃電貸借出大量的ETH;

2.攻擊者使用從第一步借出的ETH在Compound中借出DAI和USDC;

3.攻擊者將第二部中的所有USDC和大部分的DAI存入到CurveDAI/USDC/USDT池中,這個時候由于攻擊者存入流動性巨大,其實已經控制CruveDAI/USDC/USDT的大部分流動性;

4.攻擊者從Curve池中取出一定量的USDT,使DAI/USDT/USDC的比例失衡,及DAI/(USDT&USDC)貶值;

5.攻擊者第三步將剩余的DAI充值進yearnDAI策略池中,接著調用yearnDAI策略池的earn函數,將充值的DAI以失衡的比例轉入CurveDAI/USDT/USDC池中,同時yearnDAI策略池將獲得一定量的3CRV代幣;

6.攻擊者將第4步取走的USDT重新存入CurveDAI/USDT/USDC池中,使DAI/USDT/USDC的比例恢復;

7.攻擊者觸發yearnDAI策略池的withdraw函數,由于yearnDAI策略池存入時用的是失衡的比例,現在使用正常的比例體現,DAI在池中的占比提升,導致同等數量的3CRV代幣能取回的DAI的數量會變少。這部分少取回的代幣留在了CurveDAI/USDC/USDT池中;

8.由于第三步中攻擊者已經持有了CurveDAI/USDC/USDT池中大部分的流動性,導致yearnDAI策略池未能取回的DAI將大部分分給了攻擊者9.重復上述3-8步驟5次,并歸還閃電貸,完成獲利。參考攻擊交易見原文鏈接。[2021/2/5 18:58:47]

釣魚地址 3:0x80eE5caDf0f04058b9dF853017542Ab3dF9D88d7

動態 | 慢霧:2020年加密貨幣勒索蠕蟲已勒索到 8 筆比特幣:慢霧科技反洗錢(AML)系統監測:世界最早的知名加密貨幣勒索蠕蟲 WannaCry 還在網絡空間中茍延殘喘,通過對其三個傳播版本的行為分析,其中兩個最后一次勒索收到的比特幣分別是 2019-04-22 0.0584 枚,2019-09-01 0.03011781 枚,且 2019 年僅發生一次,另外一個 2020 還在活躍,2020 開始已經勒索收到 8 筆比特幣支付,但額度都很低 0.0001-0.0002 枚之間。這三個傳播版本第一次發生的比特幣收益都是在 2017-05-12,總收益比特幣 54.43334953 枚。雖然收益很少,但 WannaCry 可以被認為是加密貨幣歷史上勒索作惡的鼻主蠕蟲,其傳播核心是 2017-04-13 NSA 方程式組織被 ShdowBrokers(影子經紀人) 泄露第三批網絡軍火里的“永恒之藍”(EternalBlue)漏洞,其成功的全球影響力且匿名性為之后的一系列勒索蠕蟲(如 GandCrab)帶來了巨大促進。[2020/2/23]

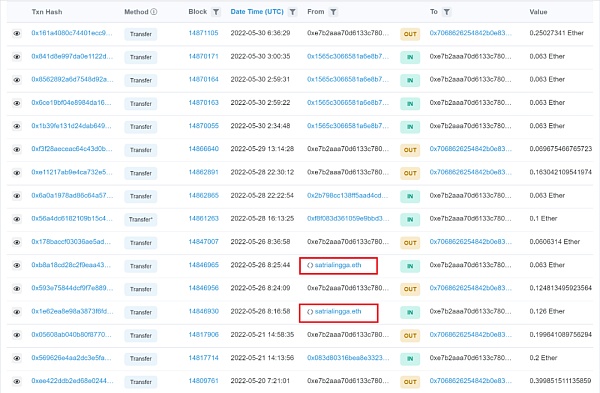

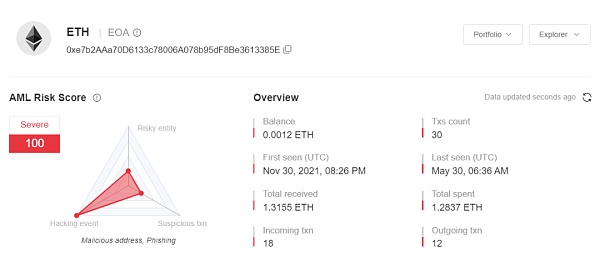

先分析釣魚地址 1 (0xe7b…85E):

發現地址 satrialingga.eth?轉入過兩筆 ETH,分別是 0.063 和 0.126。

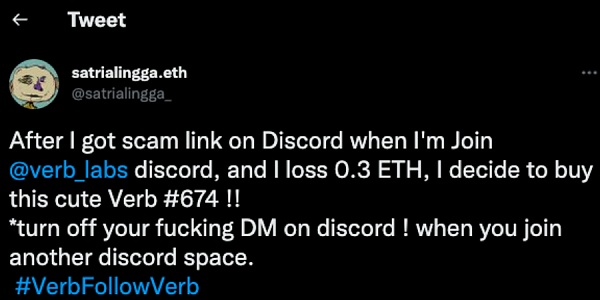

隨后在 Twitter 上找到了用戶 @satrialingga_,發現該用戶在 5 月 26 日 6:48 PM 發文稱自己被騙了 0.3 枚 ETH,并提醒大家在加入 Discord 時要關閉私信。顯然是遭遇了私信釣魚。

?(https://twitter.com/satrialingga_/status/1529776369533480961)

根據用戶 @satrialingga_ 的信息,我們加入 @verb_labs 的 Discord,剛加入就有 2 個機器人發私信進行釣魚詐騙。

騙子直接留了個釣魚形象的 NFT 圖片,生怕別人認不出來這是釣魚網站么?

接著,我們使用 MistTrack 分析釣魚地址 1:

發現盜來的錢基本被立馬轉走。

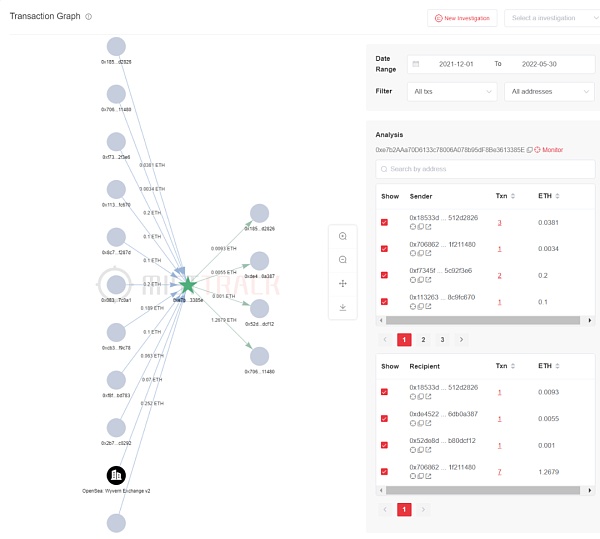

查看交易數較大的這個地址:

0x7068626254842b0e836a257e034659fd1f211480:

該地址初始資金來自 TornadoCash 轉入的兩筆 1 ETH,總共收到約 37 ETH,并通過 189 筆轉出洗幣,有從 Binance 提幣和入金的交易記錄。

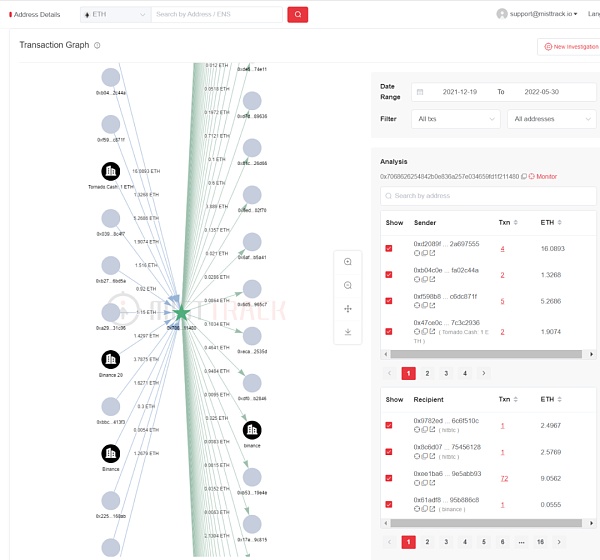

接著,我們來分析釣魚網站 2。

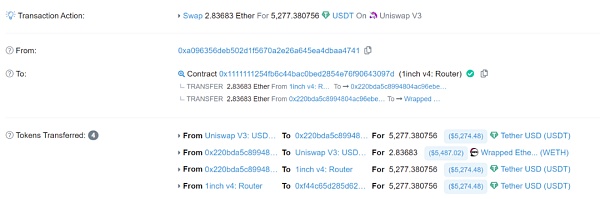

發現地址 2(0xa09…741)將盜來的大部分 ETH 都被換成 USDT,并轉到地址0xf44c65d285d6282c36b85e6265f68a2876bf0d39,目前未轉移。

來看看最后一個釣魚網站3:

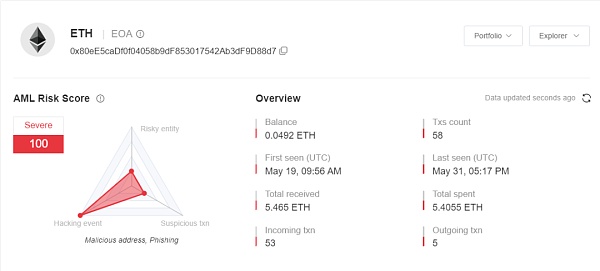

經 MistTrack 分析,地址 3 (0x80e…8d7) 共收到約 5.5 ETH,入金交易有 53 筆,看來被騙的人挺多。

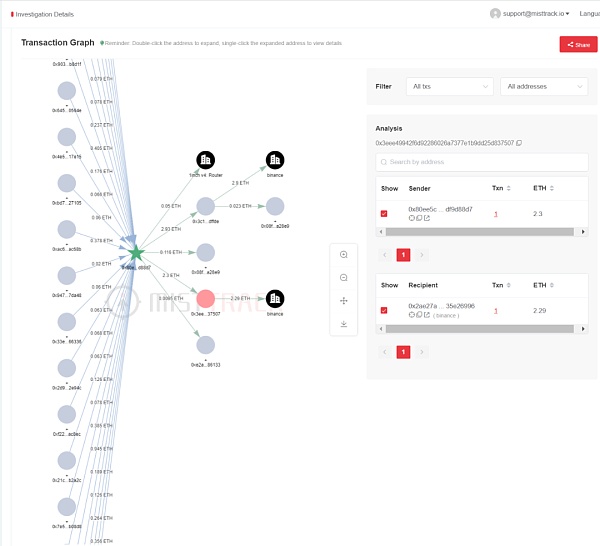

繼續追蹤,發現大部分 ETH 轉入 Binance 地址

0x2ae27a28ffa6b08d4568133632268d1335e26996:

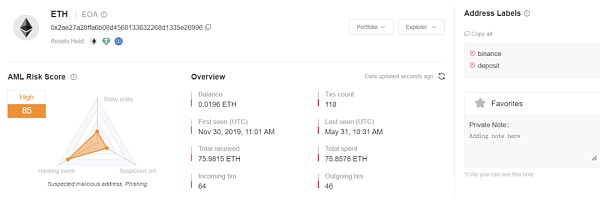

此地址在 MistTrack 的風險等級為高風險,共收到約 76 ETH。

以上就是本次關于 Verb 釣魚網站的全部分析內容。

總結

本文主要是說明了由兩個小釣魚網站分析出一個大釣魚網站的事件。NFT 釣魚網站層出不窮,制作成本非常低,已經形成流程化專業化的產業鏈,這些騙子通常直接使用一些工具去 copy 比較出名的 NFT 項目網站,誘騙用戶輸入私鑰助記詞或者是誘導用戶去授權。建議大家在嘗試登錄或購買之前,務必驗證正在使用的 NFT 網站的 URL。同時,不要點擊不明鏈接,盡量通過官方網頁或者官方的媒體平臺去加入 Discord 等,這也能避免一些釣魚。

By:耀&Lisa

Tags:USDDAIETHUSDCbusd幣價格今日價格CDAIeth價格今日行情PoolTogether USDC Ticket

原文標題:《17 種加密貨幣投資風格,你屬于哪種?》在我來看,加密貨幣的投資風格可以分成 17 種.

1900/1/1 0:00:00本文是對加里·根斯勒在賓夕法尼亞州法律資本市場協會年會上的發言的逐字解讀。 我們試圖預判美國加密資產金融監管的政策傾向。我們試圖將“政策術語”翻譯成普通英語,并在字里行間解讀拜登政府發出的信號.

1900/1/1 0:00:00元宇宙、NFT、數字孿生、區塊鏈和人工智能……這些到底是什么?是忽悠是割韭菜?還是,未來真的來了?面對Web3.0這個令人摩拳擦掌的全新世界,你是否也躍躍欲試?或已經走在浪潮前端.

1900/1/1 0:00:002022年,國內多地政府推動元宇宙產業前瞻性布局,并陸續出臺相關配套政策。無論是政府,還是商業機構,都極其看中元宇宙重構社交模式、搭建模擬場景、提供交互平臺,對行業變革和新經濟發展、推動實體經濟.

1900/1/1 0:00:00在結束了早期自詡為「以及其他資本(And Others Capital)」(一般來說加密領域媒體再報道融資新聞時喜歡只列出知名 VC.

1900/1/1 0:00:00元宇宙在近一年受到了極大的關注。微軟、英偉達、谷歌、蘋果、Meta等國外玩家在不同的業務層面都有布局。國內玩家如百度、阿里巴巴、字節跳動也都有探索.

1900/1/1 0:00:00