BTC/HKD+0.54%

BTC/HKD+0.54% ETH/HKD+0.69%

ETH/HKD+0.69% LTC/HKD+1.77%

LTC/HKD+1.77% ADA/HKD+1.35%

ADA/HKD+1.35% SOL/HKD+1.33%

SOL/HKD+1.33% XRP/HKD-0.23%

XRP/HKD-0.23%原文作者:九九,慢霧安全團隊

2022 年 6 月 27 日,據慢霧區消息,XCarnival 項目被曝出嚴重漏洞遭黑客攻擊并盜走 3,087 個 ETH(約 380 萬美元)。XCarnival 是一個 ETH 鏈上的 NFT 借貸項目,目前項目團隊正在修復漏洞并承諾會對受影響的用戶提供解決方案。慢霧安全團隊第一時間介入分析,并將結果分享如下:

核心合約地址

P2Controller:

0x34ca24ddcdaf00105a3bf10ba5aae67953178b85

XNFT:

0x39360AC1239a0b98Cb8076d4135d0F72B7fd9909

xToken:

0x5417da20aC8157Dd5c07230Cfc2b226fDCFc5663

慢霧:針對macOS系統惡意軟件RustBucket竊取系統信息:金色財經報道,SlowMist發布安全警報,針對macOS 運行系統的 Rust 和 Objective-C 編寫的惡意軟件RustBucket,感染鏈由一個 macOS 安裝程序組成,該安裝程序安裝了一個帶后門但功能正常的 PDF 閱讀器。然后偽造的 PDF 閱讀器需要打開一個特定的 PDF 文件,該文件作為觸發惡意活動的密鑰。[2023/5/23 15:20:27]

攻擊者 EOA 地址

0xb7cbb4d43f1e08327a90b32a8417688c9d0b800a

攻擊合約地址

0xf70F691D30ce23786cfb3a1522CFD76D159AcA8d

0x234e4B5FeC50646D1D4868331F29368fa9286238

慢霧:BSC鏈上項目BXH遭受攻擊分析:10月30日消息,據慢霧區情報,2021年10月30日,幣安智能鏈上(BSC)去中心化交易協議BXH項目遭受攻擊,被盜約1.3億美金。經慢霧安全團隊分析,黑客于27日13時(UTC)部署了攻擊合約0x8877,接著在29日08時(UTC)BXH項目管理錢包地址0x5614通過grantRole賦予攻擊合約0x8877管理權限。30日03時(UTC)攻擊者通過攻擊合約0x8877的權限從BXH策略池資金庫中將其管理的資產轉出。30日04時(UTC)0x5614暫停了資金庫。因此BXH本次被盜是由于其管理權限被惡意的修改,導致攻擊者利用此權限轉移了項目資產。[2021/10/30 6:22:02]

0x7B5A2F7cd1cc4eEf1a75d473e1210509C55265d8

0xc45876C90530cF0EE936c93FDc8991534F8A6962

慢霧:Furucombo被盜資金發生異動,多次使用1inch進行兌換:據慢霧MistTrack,2月28日攻擊Furucombo的黑客地址(0xb624E2...76B212)于今日發生異動。黑客通過1inch將342 GRO、69 cWBTC、1700萬cUSDC兌換成282 ETH,并將147ETH從Compound轉入到自己的地址,截至目前該黑客地址余額約170萬美元,另一個黑客地址余額為約1200萬美元。[2021/3/3 18:12:14]

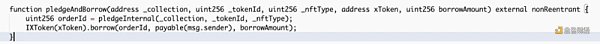

1.攻擊者通過 XNFT 合約中的 pledgeAndBorrow 函數來進行抵押 NFT 并借出 xToken。

在 pledgeInternal 函數中轉入 NFT 并生成訂單:

聲音 | 慢霧:99%以上的勒索病使用BTC進行交易:據慢霧消息,勒索病已經成為全球最大的安全威脅之一,99%以上的勒索病使用BTC進行交易,到目前為止BTC的價格已經漲到了一萬多美元,最近一兩年針對企業的勒索病攻擊也越來越多,根據Malwarebytes統計的數據,全球TO B的勒索病攻擊,從2018年6月以來已經增加了363%,同時BTC的價格也直線上漲,黑客現在看準了數字貨幣市場,主要通過以下幾個方式對數字貨幣進行攻擊:

1.通過勒索病進行攻擊,直接勒索BTC。

2.通過惡意程序,盜取受害者數字貨幣錢包。

3.通過數字貨幣網站漏洞進行攻擊,盜取數字貨幣。[2019/8/25]

2. 接著調用 withdrawNFT 函數提取出質押的 NFT,其中首先判斷該訂單是否被清算狀態,如果不是則判斷該訂單的狀態是否為 NFT 還未被提取且借款金額為 0(無負債),如果通過即可提取抵押的 NFT。

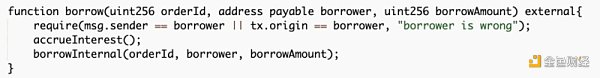

3. 以上為攻擊前生成訂單的準備操作,接著攻擊者開始利用生成的訂單直接調用 xToken 合約中的 borrow 函數進行借款。

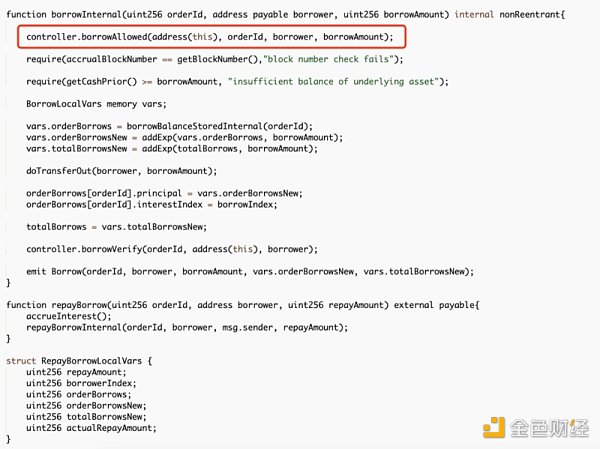

在 borrowInternal 函數中,會外部調用 controller 合約中的 borrowAllowed 函數來判斷是否可以借款。

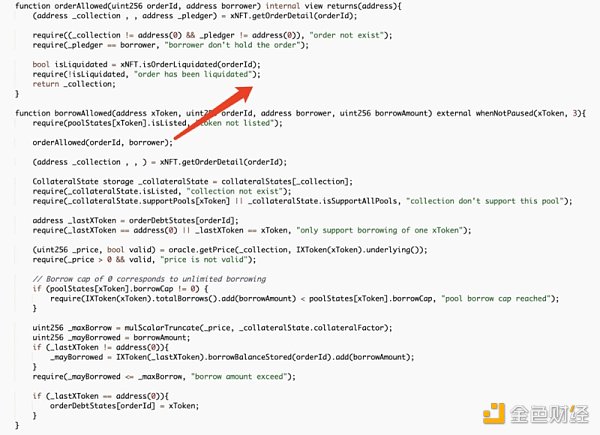

可以看到在 borrowAllowed 函數會調用 orderAllowed 函數進行訂單相關信息的判斷,但是在這兩個函數中均沒有進行 _order.isWithdraw 狀態的判斷。因此攻擊者可以利用之前生成的訂單(訂單里的抵押的 NFT 已經被提走)來調用 XToken 的 borrow 函數來借款,而因為抵押的 NFT 在之前已經被提出,故攻擊者可以不用還款來實現獲利。

此處僅展示其中一筆攻擊交易的細節,其余攻擊交易的手法均一致,不再贅述。

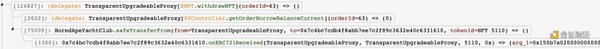

攻擊前準備——生成訂單的交易:

0x61a6a8936afab47a3f2750e1ea40ac63430a01dd4f53a933e1c25e737dd32b2f

1. 首先攻擊者將 NFT 轉入攻擊合約并進行授權,接著調用 xNFT 合約中的 pledgeAndBorrow 函數在進行抵押 NFT 生成訂單并借款的操作,此處需要注意一點是該函數可以控制傳入的 xToken,攻擊者傳入了自己構造的 xToken 合約地址,并且讓借款數量為 0,目的是為了滿足后續能成功提出 NFT 時的不被清算且負債為 0 的條件。

2. 攻擊者緊接著調用 withdrawNFT 函數來進行提取抵押的 NFT:

正式攻擊交易:

0x51cbfd46f21afb44da4fa971f220bd28a14530e1d5da5009cfbdfee012e57e35

攻擊者調用 xToken 合約的 borrow 函數,傳入之前生成的訂單的 orderID,重復了該操作 22 次(orderID: 45 - 66),而因為 NFT 在準備階段已經提走,估計無需還款以此來獲利。

本次漏洞的核心在于借款的時候,沒有進行訂單中 NFT 是否被提走的狀態的判斷,導致攻擊者可以在把 NFT 提走之后再利用之前生成的訂單來借款而無需還款,以此來獲利。針對此類漏洞,慢霧安全團隊建議在進行借款操作時應做好訂單狀態中是否已經提走抵押品的判斷,避免再次出現此類問題。

1)什么是游戲治理? 2)Web3 游戲中治理流程的必要性,以及利與弊3)未來 Web3 中可能存在的游戲治理系統 游戲治理是游戲的利益相關者參與其演變的一個過程.

1900/1/1 0:00:00相關閱讀: 加密OG如何看待熊市:我們剛進入熊市的第二階段為了度過接下來幾個月里必須要面對的困難時期,我們需要用三個階段的方法做好心理上的準備和建設.

1900/1/1 0:00:00據 L2Fees 網站數據統計,今日 Arbitrum 上交易 GAS 費用短時飆升,目前為 6.65 美元,超過以太坊主網(3.8 美元).

1900/1/1 0:00:00鏈游被看作是最容易出圈的區塊鏈應用之一,被賦予厚重的期望,但近期市場的風險厭惡情緒愈發高漲,鏈游的未來撲朔迷離。本期CIG Labs邀請了幾位非常具有代表性的嘉賓,一起來聊聊鏈游該如何破局.

1900/1/1 0:00:006月21日以太坊基金會發布棄用 Ropsten、Rinkeby和Kiln等測試網絡的公告。公告指出,用戶和開發人員有時間在完全關閉之前完成遷移.

1900/1/1 0:00:00扎克伯格肯定超級希望元宇宙 (metaverse) 趕快實現。不然,他也不會把公司的名字改成“元” (Meta).

1900/1/1 0:00:00