BTC/HKD+1%

BTC/HKD+1% ETH/HKD+2.88%

ETH/HKD+2.88% LTC/HKD+0.73%

LTC/HKD+0.73% ADA/HKD+2.8%

ADA/HKD+2.8% SOL/HKD+0.83%

SOL/HKD+0.83% XRP/HKD+0.26%

XRP/HKD+0.26%2022 年 1 月 28 日,一大早醒來就看見 ps 那邊預警了 Qubit Finance 被黑了。有點慘,這是印象中 pancake bunny 項目不知道第幾次被黑了(這里默哀。。)。然后順著 Qubit Finance 官方的推特,不難找到這次的攻擊者地址為

https://bscscan.com/address/0xd01ae1a708614948b2b5e0b7ab5be6afa01325c7

既然知道了地址,那么老樣子,話不多說,直接開始分析吧 :D

由于通過 Qubit Finance 我已經拿到了攻擊者的具體地址,所以我就直接對 BSC 上的攻擊者地址進行查詢,看看是做了什么操作。

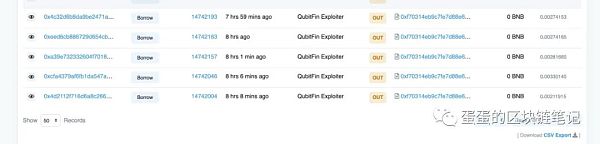

通過追查攻擊者在 BSC 鏈上的操作,發現攻擊者根本沒有什么準備資金啊,部署攻擊合約之類的操作,直接上來就是?borrow, 這種操作很陌生,只有兩種可能,要不就是這個?borrow?有問題,直接就是通過?borrow就借空所有資產,還有一種可能就是,這里不是第一案發現場。為了驗證這種想法,就需要先看看對應的?borrow?函數是什么鬼。

CoinShares:上周數字資產投資產品流出總額為1.07億美元:金色財經報道,據CoinShares報告顯示,數字資產投資產品上周出現資金流出,資金流出總額達1.07億美元。比特幣流出總額達1.11億美元,為3月份以來最大單周流出量。山寨幣方面出現資金流入,Solana資金流入量最大,總計950萬美元。

投資產品的每周交易量比年初至今的平均水平低36%,但在更廣泛的交易所市場交易量受到的影響更大,相對于年初至今的平均水平下降了62%。從地區來看,資金流出主要集中在德國和加拿大的兩家ETP提供商,分別流出了7100萬美元和2900萬美元。[2023/8/7 21:30:02]

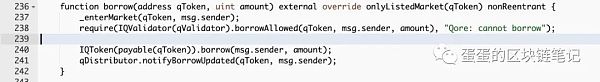

簡單一看這個?borrow?函數,明顯是屬于?Compound?的架構,是有抵押品才能進行對應的抵押的,同時#238的?borrowAllowed?函數我也檢查過確實是有正確實現對代幣價值的檢查的。那就說明第一種假設不成立,也就是說,這里確實不是第一案發現場。那么如果借貸的邏輯是正確的,那么攻擊者理論上來說,會收到由于第一案發現場弄過來的錢來進行借貸。那么攻擊者的錢又是怎么來的呢?帶著這個疑問,不妨看下攻擊者地址的代幣轉移情況。

米哈游總裁:希望在2030年打造10億人元宇宙虛擬世界:金色財經報道,近日,米哈游創始人兼總裁劉偉在接受采訪時談及該公司的宏大愿景,其目標是 2030 年打造 10 億人的元宇宙虛擬世界。其希望從內容領域切入,最終能在元宇宙里使十億用戶受益,未來十年內有機會在元宇宙領域做出有世界影響力的產品。

據了解,米哈游成立于 2011 年,已陸續推出了多款人氣產品,包括《原神》《崩壞3》《崩壞學園2》等。去年 2 月,米哈游推出旗下全新前瞻品牌 HoYoverse,旨在通過各類娛樂服務為全球玩家創造和傳遞沉浸式虛擬世界體驗。[2023/1/17 11:15:39]

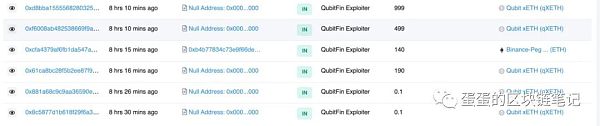

通過追查攻擊者的代幣轉移情況,發現攻擊者在對 Qubit Finance 進行借貸之前,就已經在其他地方神秘的收到了好幾筆大額的?qXETH?代幣,那么這也驗證了我們的想法,說明借貸操作已經是攻擊后行為了,并不是第一案發現場,為了弄明白這些神秘的資金是怎么來的,我們需要選取其中的一筆交易進行分析(https://bscscan.com/tx/0x8c5877d1b618f29f6a3622cb610ace08ca96e04d8218f587072a3f91e8545bdc)

挪威北部和瑞典的比特幣礦工因高額電價開始斷電:金色財經報道,在挪威北部和瑞典的比特幣礦工為躲避高額電價而尋求庇護,但隨著能源關稅飆升,他們在冬季開始斷電。歐洲電力交易所Nordpool的數據顯示,今年12月挪威北部的電價平均為每千瓦時18美分,約為前三年平均值的四倍。在瑞典,價格是其三倍多。

采礦公司CMG加密貨幣采礦集團和Maverick集團的聯合創始人Denis Rusinovich表示,他預計挪威北部的電力價格將在2023年第一季度回落,整個南歐的電力價格將在2023年保持高位。(coindesk)[2022/12/23 22:02:21]

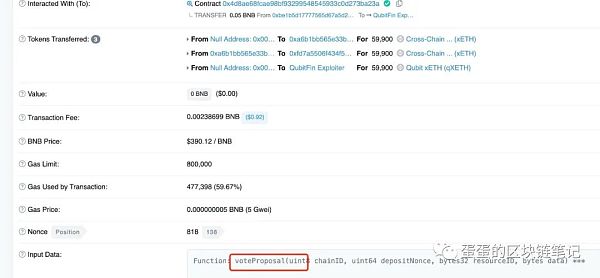

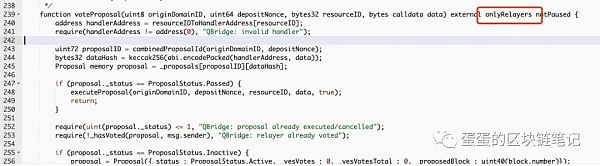

通過分析這筆交易,發現這筆交易其實是調用了?Qubit Finance?的?Qbridge?合約的?voteProposal?函數。

但是問題是這個?voteProposal?其實是只有合約指定的?relayer?才能進行調用的,難道是?Relayer?的私鑰泄漏了嗎?正常來說如果不了解?Qubit Bridge?的架構的話,得出這個結論是顯而易見的。

華爾街日報:Tether稱審計還需要幾個月時間:金色財經報道,Tether 表示,隨著加密貨幣市場的下滑,審計還有幾個月的時間。許多加密貨幣公司缺乏有助于保護傳統銀行投資者的基本金融護欄。 公司通常不發布財務報表,或讓任何人檢查他們的賬簿。 即使經過審計,也沒有公認的數字資產會計準則,許多加密貨幣公司缺乏基本的財務護欄; “Tether 需要類似于公司結腸鏡檢查的審計”。[2022/8/27 12:52:45]

但是似乎事實并不是這么簡單。有一種神秘的感覺告訴我事情并不是這樣的。正常來說,對于這種?relayer?架構的跨鏈,如果是通過?relayer?進行的操作的話,那么一定會有一步在其他鏈進行的跨鏈操作,聲明了一個?event,然后才有?relayer?同步到這個?event?然后開始對應代幣的跨鏈,就像?anySwap?一樣,那么基于這種假設,同時攻擊者跨鏈的又是?ETH, 那么攻擊者是大概率在ETH?鏈上進行了一次跨鏈操作的。為了驗證這個想法,我去查了一下?ETH?鏈上的攻擊者的行為,果不其然。。。

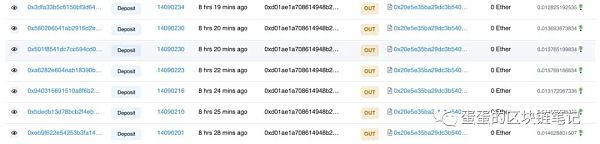

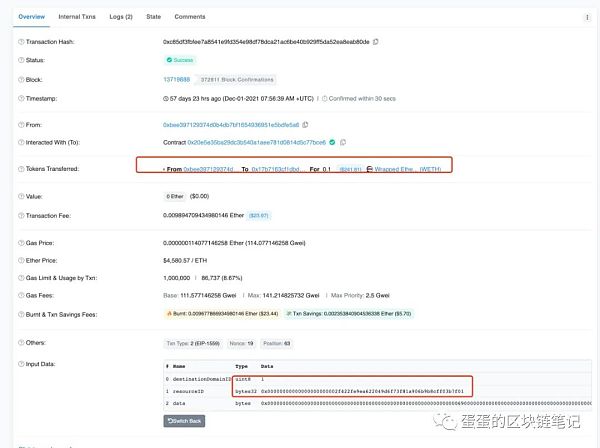

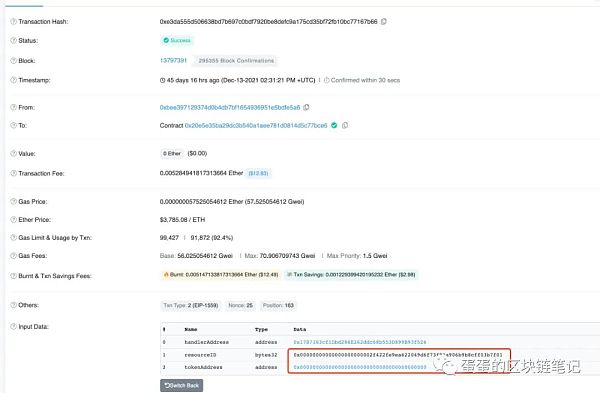

可以看到攻擊者確實進行了很多筆跨鏈操作,調用了?QBridge?在以太坊上的合約進行代幣的跨鏈,看來這里就是第一案發現場了?,選取其中的一筆交易進行分析,發現更加異常的地方。

跨鏈協議 Kima 完成 100 萬美元融資,Blockchange Ventures 參投:7月26日消息,跨鏈協議 Kima 宣布完成 100 萬美元融資,Blockchange Ventures 參投。

據悉,Kima 開發了一種開放性的跨鏈協議,允許用戶跨多個區塊鏈快速安全地轉移資產。Kima 還通過連接去中心化和傳統金融渠道的入口和出口實現低成本的加密貨幣交換,從而將 DeFi 和 TradFi 聯合起來。[2022/7/26 2:38:27]

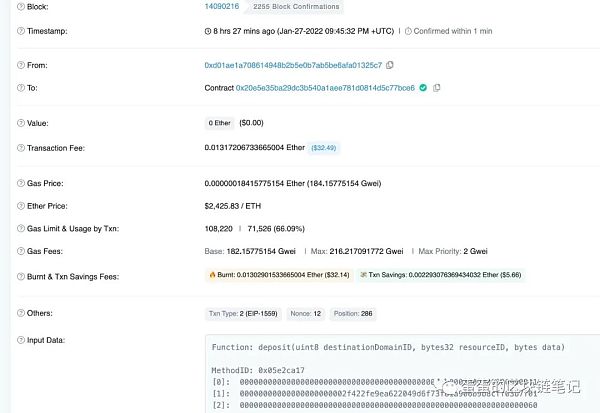

理論上攻擊者應該跨鏈ETH到BSC鏈上,但是這筆交易里既沒有ETH的轉賬,也沒有WETH的轉移,是怎么回事呢?這需要我們追蹤對應合約的?deposit?函數來進行分析

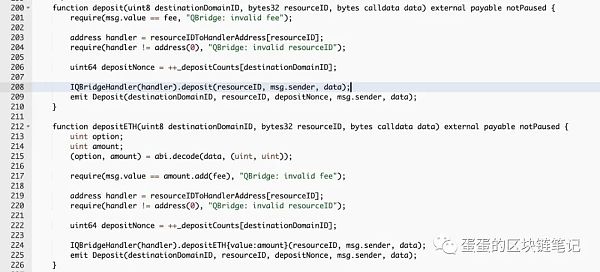

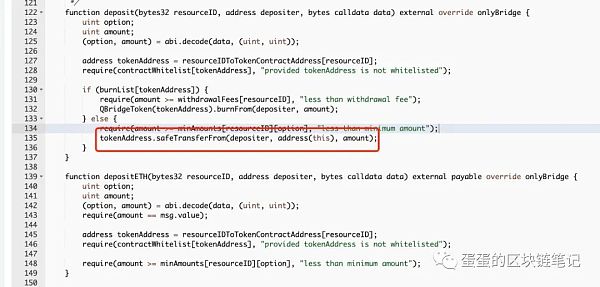

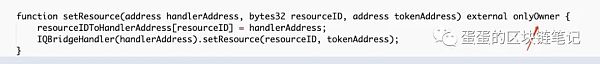

通過查看這個代碼,我們不難發現,如果要跨鏈接?ETH,根據代碼的函數命名來看,應該是要調用?depositETH?函數的,但是攻擊者卻調用了?deposit?函數來進行?ETH?的跨鏈?為什么可以這樣?回顧上文說的架構,我們知道,Relayer?架構是依賴?event?消息進行進行跨鏈的,而這?depositETH?和?deposit?這兩個函數,是聲明同一個?event?的,那么就是說,如果有機會能讓?deposit?函數聲明的?event?的參數就是?ETH?代幣跨鏈的參數的話,depositETH?和?deposit?這兩個函數實現的效果其實是一樣的,那么問題到這里就簡化了,由于這兩個函數的傳參都是一樣的,只要按調用?depositETH?的參數來調用?deposit?不就好啦?

思路是對的,但是這里還有一個問題,別忽略了 #208 行的?handler?檢查,這個檢查是?deposit函數和?depositETH?函數都有的,按上面的這個思路,能通過檢查嗎?為了驗證這個想法,我們要去看對應?handler?合約的的代碼

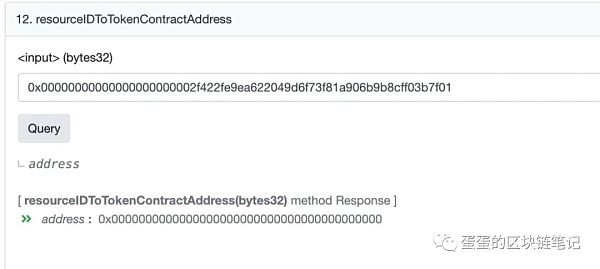

通過分析?handler?合約的代碼,發現?handler?同樣存在??deposit?函數和?depositETH?函數,同時,deposit?函數是在 #128行有白名單檢查的,配合圖中標注的 #135 行的?safeTransferFrom?調用也就是說,攻擊者理論上是要轉移代幣的,而攻擊者的的攻擊交易中,沒有出現代幣的轉移,理論上這里應該要報錯才對?為什么成功了呢?回看代碼,tokenAddress?的獲取是通過?resourceIDToTokenContractAddress?進行獲取的,那么這個地址是啥呢?通過查詢合約,我們得到了?ETH?代幣對應的?resourceID?的代幣合約地址是?0x0000000000000000000000000000000000000000

哎,這里就有同學想來問啦,0地址不就是沒有設置過的意思嗎?為什么一個沒有設置過的地址能通過檢查呢?于是我們就不死心的去查這個地址是不是真的是在白名單里,結果一查,哎?結果還真是,芭比Q了?

為什么會有這個操作呢?回顧剛才的代碼,由于?QBirdgeHandler?的?depositETH?函數同樣是包含白名單檢查的,但是充值?native ETH?它沒有代幣合約哇,怎么做白名單檢查呢?QBridge?采用了一個大多數項目都會采用的辦法,那就是如果你充值的是?native ETH?代幣,那么我在合約里就當你是充值 0 地址的代幣,也就是說,你充值 0 地址的代幣,就認為你充的是?ETH?啦。

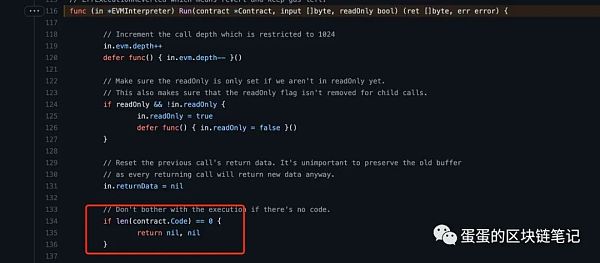

那第二個問題來啦,0 地址的調用是怎么成功的?哎?這就是一個有趣的問題啦,我們知道,0地址其實是一個?EOA?地址,那么?EOA?地址中是沒有合約代碼的,那么在?evm?的實現中,對?EOA?地址的調用是不會報錯的,同時也不會執行任何操作。一個老?trick:D, 這個?trick在19年的 0x protocol 上出現過

也就是說, 0 地址直接就成功調用?safeTransferFrom?函數而沒有報錯啦,但是,handler?的檢查和調用結束后,對應的在?QBridge合約聲明出來的?event,卻是和轉入了?ETH?是一模一樣的哦。但是?relayer?哪知道這么多,它只是一個執行?event?捕獲的云服務器而已 :D

這次?Qubit Fiance?的被黑其實同時存在了好幾個問題

最大的問題,自然是?EOA?調用的問題,其實是不會報錯的,這個問題沒有被意識到

但是除了這個問題之外,還需要結合?depositETH?和?deposit?函數本身聲明的是同一個類型的事件,不然也是不會出問題的

經過查詢,deposit?函數以前是用來充值?WETH?的,而且用的?resourceID?和這次攻擊用的?ID?是一樣的,那么以前的調用是正常的,那么為什么現在就不正常呢?肯定是有人改過嘛 :D

然后果不其然,我還真的找到了?

而這個函數,只有?owner?才能調用,為什么要這樣搞呢?細節請大家發揮聯想,我的分析之旅到這里就結束了 ;)

來自美國證券交易委員會(SEC)的官方消息,其將于5月31日在其位于華盛頓特區的總部召開金融科技論壇討論分布式賬本技術和數字資產.

1900/1/1 0:00:00上篇我們介紹了DeFi挖礦的一些基礎原理及風險提示,本文的重點則是介紹具體的優質項目及實操。Maker、Aave、Compound、Pancake、Curve,是DeFi世界里面百億美元俱樂部的.

1900/1/1 0:00:00原作者 Teng@0xPrismatic生成藝術(generative art)將成為21世紀具有代表意義的藝術運動之一,這種藝術形式值得我們關注.

1900/1/1 0:00:00流動性挖礦是通過使用 DeFi 應用賺取被動收入的一種創新模式,通常以提供流動性的方式獲得。雖然流動性挖礦為投資者提供了超高的收益率,但在此過程中涉及到的各類風險也不能被忽視,這些風險包括但不限.

1900/1/1 0:00:00如果你以前讀過任何關于期權的文章,現在可能知道TradFi中的期權問題嚴重。事實上,在美國,通過日常期權交易所代表的股票名義價值已經超過了去年的現貨,這是有史以來第一次.

1900/1/1 0:00:00根據Debank數據顯示,在近3個月時間里,DeFi中鎖定資產總價值增長了692%,達到了83.9億美元.

1900/1/1 0:00:00