BTC/HKD+0.92%

BTC/HKD+0.92% ETH/HKD+1.34%

ETH/HKD+1.34% LTC/HKD+0.21%

LTC/HKD+0.21% ADA/HKD+0.19%

ADA/HKD+0.19% SOL/HKD+2.02%

SOL/HKD+2.02% XRP/HKD+0.69%

XRP/HKD+0.69%據慢霧區情報,發現 NFT 釣魚網站如下:

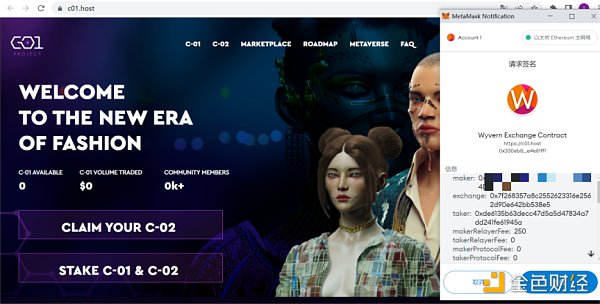

釣魚網站 1:https://c01.host/

釣魚網站 2:https://acade.link/

進入網站連接錢包后,立即彈出簽名框,而當我嘗試點擊除簽名外的按鈕都沒有響應,看來只有一張圖片擺設。

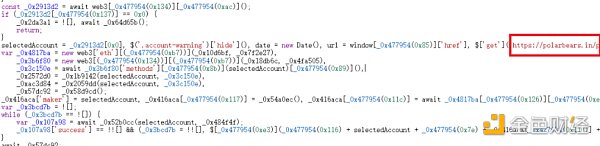

我們先看看簽名內容:

Maker:用戶地址

Taker:0xde6135b63decc47d5a5d47834a7dd241fe61945a

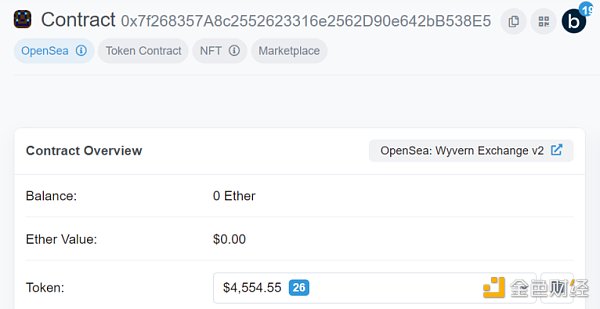

Exchange:0x7f268357A8c2552623316e2562D90e642bB538E5,查詢后顯示是 OpenSea V2 合約地址。

慢霧:近期出現新的流行惡意盜幣軟件Mystic Stealer,可針對40款瀏覽器、70款瀏覽器擴展進行攻擊:6月20日消息,慢霧首席信息安全官@IM_23pds在社交媒體上發文表示,近期已出現新的加密貨幣盜竊軟件Mystic Stealer,該軟件可針對40款瀏覽器、70款瀏覽器擴展、加密貨幣錢包進行攻擊,如MetaMask、Coinbase Wallet、Binance、Rabby Wallet、OKX Wallet、OneKey等知名錢包,是目前最流行的惡意軟件,請用戶注意風險。[2023/6/20 21:49:05]

大概能看出,這是欺騙用戶簽名 NFT 的銷售訂單,NFT 是由用戶持有的,一旦用戶簽名了此訂單,騙子就可以直接通過 OpenSea 購買用戶的 NFT,但是購買的價格由騙子決定,也就是說騙子不花費任何資金就能「買」走用戶的 NFT。

慢霧: 警惕比特幣RBF風險:據BitMEX消息,比特幣于區塊高度666833出現陳腐區塊,并產生了一筆 0.00062063 BTC 的雙花交易。根據 BitMEX提供的交易內容來看,雙花的兩筆交易的nSequence字段的值都小于0xffffffff -1。慢霧安全團隊初步認為此次雙花交易有可能是比特幣中的RBF交易。[2021/1/20 16:38:01]

此外,簽名本身是為攻擊者存儲的,不能通過 Revoke.Cash 或 Etherscan 等網站取消授權來廢棄簽名的有效性,但可以取消你之前的掛單授權,這樣也能從根源上避免這種釣魚風險。

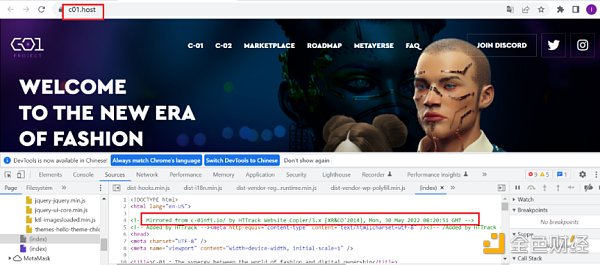

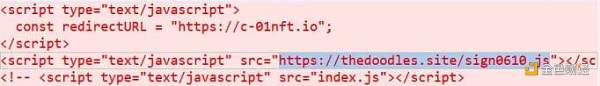

查看源代碼,發現這個釣魚網站直接使用 HTTrack 工具克隆 c-01nft.io 站點(真實網站)。對比兩個站點的代碼,發現了釣魚網站多了以下內容:

動態 | 慢霧:2020年加密貨幣勒索蠕蟲已勒索到 8 筆比特幣:慢霧科技反洗錢(AML)系統監測:世界最早的知名加密貨幣勒索蠕蟲 WannaCry 還在網絡空間中茍延殘喘,通過對其三個傳播版本的行為分析,其中兩個最后一次勒索收到的比特幣分別是 2019-04-22 0.0584 枚,2019-09-01 0.03011781 枚,且 2019 年僅發生一次,另外一個 2020 還在活躍,2020 開始已經勒索收到 8 筆比特幣支付,但額度都很低 0.0001-0.0002 枚之間。這三個傳播版本第一次發生的比特幣收益都是在 2017-05-12,總收益比特幣 54.43334953 枚。雖然收益很少,但 WannaCry 可以被認為是加密貨幣歷史上勒索作惡的鼻主蠕蟲,其傳播核心是 2017-04-13 NSA 方程式組織被 ShdowBrokers(影子經紀人) 泄露第三批網絡軍火里的“永恒之藍”(EternalBlue)漏洞,其成功的全球影響力且匿名性為之后的一系列勒索蠕蟲(如 GandCrab)帶來了巨大促進。[2020/2/23]

聲音 | 慢霧:警惕“假充值”攻擊:慢霧分析預警,如果數字貨幣交易所、錢包等平臺在進行“EOS 充值交易確認是否成功”的判斷存在缺陷,可能導致嚴重的“假充值”。攻擊者可以在未損失任何 EOS 的前提下成功向這些平臺充值 EOS,而且這些 EOS 可以進行正常交易。

慢霧安全團隊已經確認真實攻擊發生,但需要注意的是:EOS 這次假充值攻擊和之前慢霧安全團隊披露過的 USDT 假充值、以太坊代幣假充值類似,更多責任應該屬于平臺方。由于這是一種新型攻擊手法,且攻擊已經在發生,相關平臺方如果對自己的充值校驗沒有十足把握,應盡快暫停 EOS 充提,并對賬自查。[2019/3/12]

查看此 JS 文件,又發現了一個釣魚站點?https://polarbears.in。

如出一轍,使用 HTTrack 復制了?https://polarbearsnft.com/(真實站點),同樣地,只有一張靜態圖片擺設。

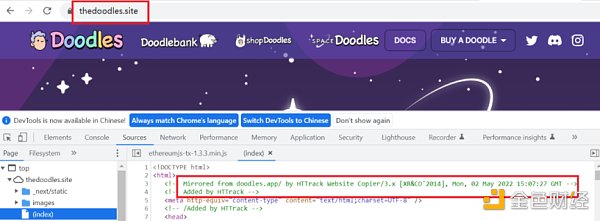

跟隨上圖的鏈接,我們來到?https://thedoodles.site,又是一個使用 HTTrack 的釣魚站點,看來我們走進了釣魚窩。

對比代碼,又發現了新的釣魚站點?https://themta.site,不過目前已無法打開。

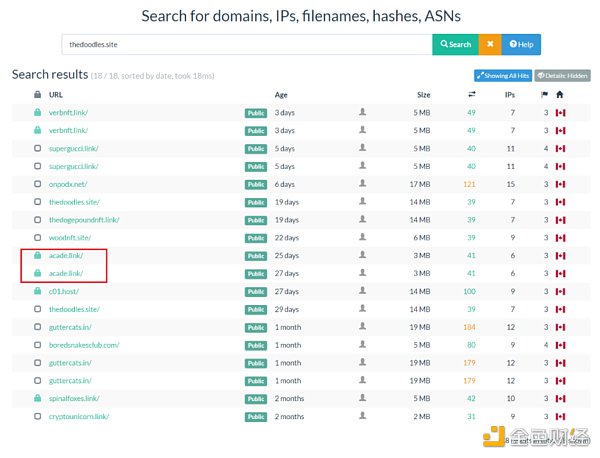

通過搜索,發現與釣魚站點 thedoodles.site 相關的 18 個結果。同時,釣魚網站 2(https://acade.link/)也在列表里,同一伙騙子互相 Copy,廣泛撒網。

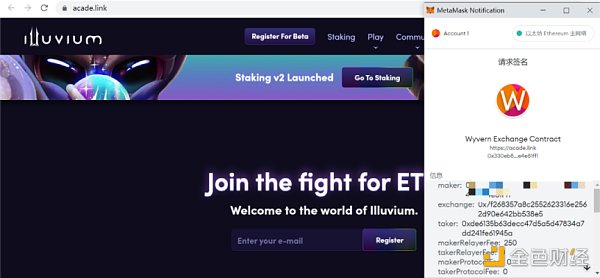

同樣,點擊進去就直接彈出請求簽名的窗口:

且授權內容與釣魚站點 1 的一樣:

Exchange:OpenSea V2 合約

Taker:騙子合約地址

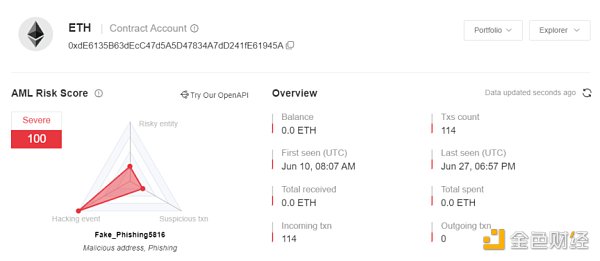

先分析騙子合約地址(0xde6...45a),可以看到這個合約地址已被 MistTrack 標記為高風險釣魚地址。

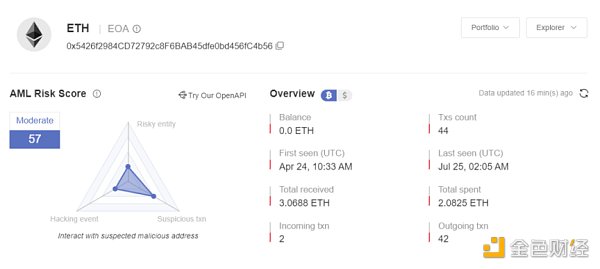

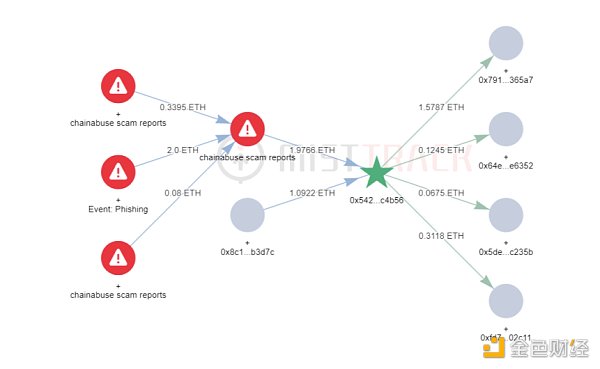

接著,我們使用 MistTrack 分析該合約的創建者地址(0x542...b56):

發現該釣魚地址的初始資金來源于另一個被標記為釣魚的地址(0x071...48E),再往上追溯,資金則來自另外三個釣魚地址。

本文主要是說明了一種較為常見的 NFT 釣魚方式,即騙子能夠以 0 ETH(或任何代幣)購買你所有授權的 NFT,同時我們順藤摸瓜,扯出了一堆釣魚網站。建議大家在嘗試登錄或購買之前,務必驗證正在使用的 NFT 網站的 URL。同時,不要點擊不明鏈接,也不要在不明站點批準任何簽名請求,定期檢查是否有與異常合約交互并及時撤銷授權。最后,做好隔離,資金不要放在同一個錢包里。

原文標題:《「零元購」NFT 釣魚分析》

撰文:Lisa

來源:ForesightNews

ForesightNews

個人專欄

閱讀更多

金色早8點

Bress

財經法學

PANews

成都鏈安

鏈捕手

Odaily星球日報

9 月 8 日,數字資產管理平臺 Safe 發起社區挑戰,成功舉報空投獵人的用戶可獲得被舉報者 25% 的 SAFE 代幣,剩余的 75% 將分配給其他所有符合條件的人.

1900/1/1 0:00:00原文標題:《Verifiable Random Function (VRF)》撰文:Chainlink在密碼學中,可驗證隨機函數(VRF)是一種隨機數生成器(RNG).

1900/1/1 0:00:00當今的數字身份系統存在明顯的問題:中心化實體控制著我們可以訪問世界的人員和方式,我們因跟蹤太多帳戶而產生密碼疲勞,而控制這些數據的組織是網絡犯罪的巨大蜜罐.

1900/1/1 0:00:00頭條 ▌俄羅斯將在跨境支付中推廣使用數字盧布9月8日消息,俄羅斯聯邦中央銀行行長Elvira Nabiullina周四宣布,俄羅斯央行將積極推動使用數字盧布進行跨境結算的可能性.

1900/1/1 0:00:00如果在過去一年左右一直關注區塊鏈行業,就一定聽過以太坊「合并」或第 2 層解決方案。然而,這些都是相當技術性的概念,導致很多人可能對它們視而不見.

1900/1/1 0:00:00失敗也許是薩爾瓦多這場比特幣實驗最好的結果,該國前央行行長阿塞韋多說:“如果《比特幣法》獲得了成功,比特幣的下跌將帶來一場災難,該法案的失敗反倒拯救了我們.

1900/1/1 0:00:00