BTC/HKD-0.22%

BTC/HKD-0.22% ETH/HKD-0.26%

ETH/HKD-0.26% LTC/HKD-1.1%

LTC/HKD-1.1% ADA/HKD-4.53%

ADA/HKD-4.53% SOL/HKD-1.96%

SOL/HKD-1.96% XRP/HKD-1.06%

XRP/HKD-1.06%文/Lisa & Kong

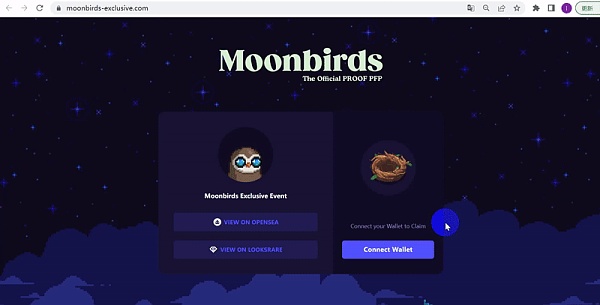

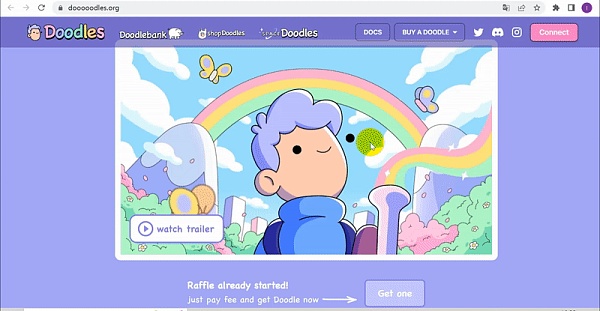

近期,我們發現多起關于eth_sign簽名的釣魚事件。

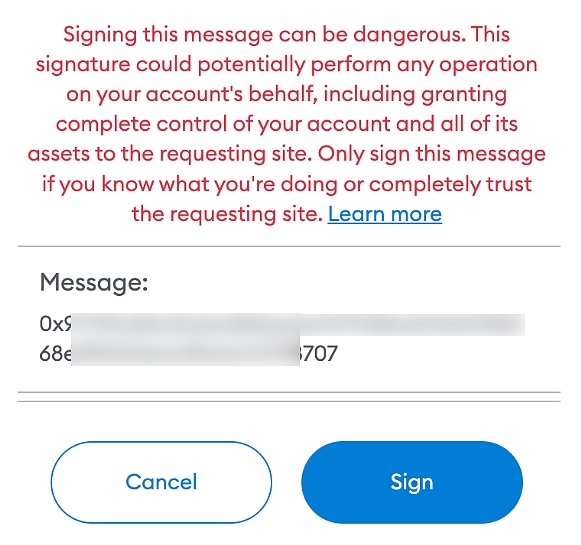

當我們連接錢包后并點擊 Claim 后,彈出一個簽名申請框,同時 MetaMask 顯示了一個紅色提醒警告,而光從這個彈窗上無法辨別要求簽名的到底是什么內容。

其實這是一種非常危險的簽名類型,基本上就是以太坊的“空白支票”。通過這個釣魚,騙子可以使用您的私鑰簽署任何交易。

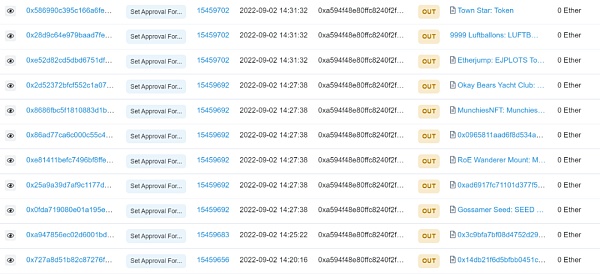

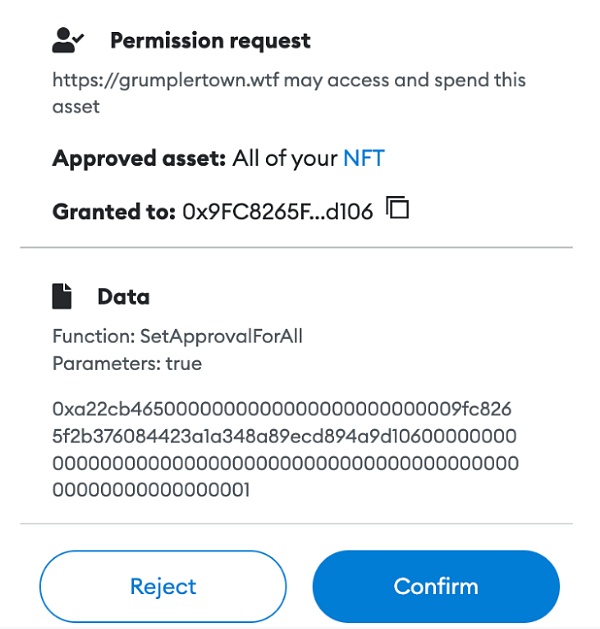

除此之外,還有一種釣魚:在你拒絕上述的 sign 后,它會在你的 MetaMask 自動顯示另一個簽名框,趁你沒注意就騙到你的簽名。而看看簽名內容,使用了 SetApprovalForAll 方法,同時 Approved asset 的目標顯示為 All of your NFT,也就是說,一旦你簽名,騙子就可以毫無節制地盜走你的所有 NFT。如下:

慢霧:Uwerx遭受攻擊因為接收地址會多銷毀掉from地址轉賬金額1%的代幣:金色財經報道,Uwerx遭到攻擊,損失約174.78枚ETH,據慢霧分析,根本原因是當接收地址為 uniswapPoolAddress(0x01)時,將會多burn掉from地址的轉賬金額1%的代幣,因此攻擊者利用uniswapv2池的skim功能消耗大量WERX代幣,然后調用sync函數惡意抬高代幣價格,最后反向兌換手中剩余的WERX為ETH以獲得利潤。據MistTrack分析,黑客初始資金來自Tornadocash轉入的10 BNB,接著將10 BNB換成1.3 ETH,并通過Socket跨鏈到以太坊。目前,被盜資金仍停留在黑客地址0x605...Ce4。[2023/8/2 16:14:10]

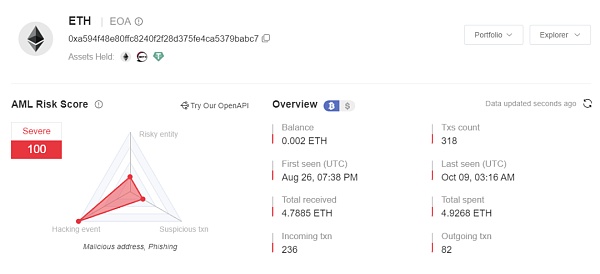

我們使用 MistTrack 來分析下騙子地址:

0xa594f48e80ffc8240f2f28d375fe4ca5379babc7

慢霧:7月3日至7月7日期間?Web3生態因安全問題損失近1.3億美元:7月10日消息,慢霧發推稱,自7月3日至7月7日,Web3生態因安全問題遭遇攻擊損失128,419,000美元,包括Encryption AI、AzukiDao、NFT Trader、MIKE&SID、Bryan Pellegrino、Aptos Foundation、Multichain、CivFund。其中,Multichain被攻擊損失1.26億美元。[2023/7/10 10:12:36]

通過分析,騙子多次調用 SetApprovalForAll 盜取用戶資產,騙子地址目前已收到 33 個 NFT,售出部分后獲得超 4 ETH。

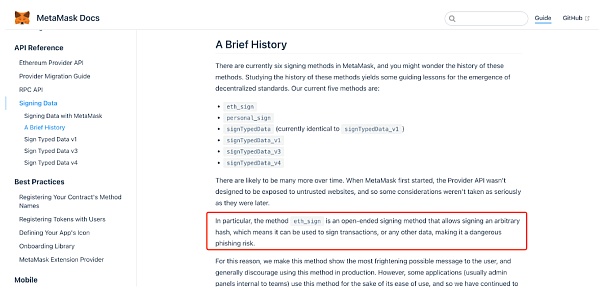

回到正題,我們來研究下這種釣魚方法。首先,我們看看 MetaMask 官方是如何說明的:

慢霧:區塊鏈因黑客攻擊損失總金額已超300億美元:金色財經報道,據慢霧統計數據顯示,自2012年1月以來,區塊鏈黑客造成的損失總金額約為30,011,604,576.24美元;黑客事件總數達到1101起。

其中Exchange、ETH Ecosystem、Bridge是在黑客攻擊中損失最大的類別,損失金額分別為10,953,323,803.39美元、3,123,297,416.28美元,2,005,030,543.30美元。另外合約漏洞、Rug Pull、閃電貸攻擊是最常見的攻擊方式,分別發生黑客事件137起,106起,87起。[2023/7/7 22:24:09]

也就是說,MetaMask 目前有六種簽名方法(例如 personal_sign),只有一種方式會出現 MetaMask 警告,發生在 eth_sign 的簽名情況下,原因是 eth_sign 方法是一種開放式簽名方法,它允許對任意 Hash 進行簽名,這意味著它可用于對交易或任何其他數據進行簽名,從而構成危險的網絡釣魚風險。

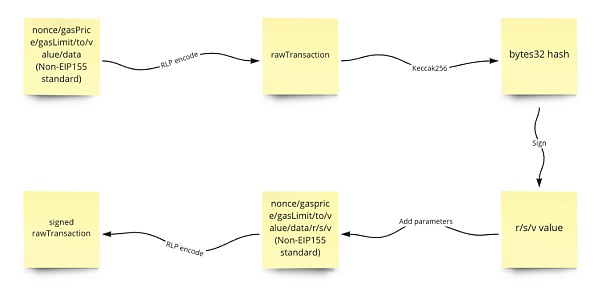

根據 MetaMask 官方文檔說明,eth_sign 方法是可以對任意哈希進行簽名的,而我們在簽署一筆交易時本質上也是對一串哈希進行簽名,只不過這中間的編碼過程都由 MetaMask 替我們處理了。我們可以再簡單回顧下從編碼到交易廣播的過程:

慢霧:V神相關地址近日于Uniswap賣出3000枚以太坊:11月14日消息,據慢霧監測顯示,以太坊創始人Vitalik Buterin地址(0xe692開頭)近日在Uniswap V3上分三筆將3000枚以太坊(約400萬美元)兌換成了USDC。[2022/11/14 13:03:22]

在進行交易廣播前,MetaMask 會獲取我們轉賬的對象(to)、轉賬的金額(value)、附帶的數據(data),以及 MetaMask 自動幫我們獲取并計算的 nonce、gasPrice、gasLimit 參數進行 RLP 編碼得到原始交易內容(rawTransaction)。如果是合約調用,那么 to 即為合約地址,data 即為調用數據。

rlp = require('rlp');// Use non-EIP115 standardconst transaction = { nonce: '', gasPrice: '', gasLimit: '', to: '0x', value: '', data: '0x'};// RLP encodeconst rawTransaction = rlp.encode([transaction.nonce, transaction.gasPrice, transaction.gasLimit, transaction.to, transaction.value, transaction.data]);隨后再對此內容進行 keccak256 哈希后得到一串 bytes32 的數據就是所需要我們簽名的數據了。

聲音 | 慢霧:ETC 51%雙花攻擊所得的所有ETC已歸還完畢:據慢霧區消息,ETC 51%攻擊后續:繼Gate.io宣稱攻擊者歸還了價值10萬美金的ETC后,另一家被成功攻擊的交易所Yobit近日也宣稱收到了攻擊者歸還的122735 枚 ETC。根據慢霧威脅情報系統的深度關聯分析發現:攻擊者于UTC時間2019年1月10日11點多完成了攻擊所獲的所有ETC的歸還工作,至此,持續近一周的 ETC 51% 陰云已散。[2019/1/16]

// keccak256 encodeconst msgHex = rawTransaction.toString('hex');const msgHash = Web3.utils.keccak256('0x'+ msgHex);我們使用 MetaMask 對這串數據簽名后就會得到 r, s, v 值,用這三個值再與 nonce/gasPrice/gasLimit/to/value/data 進行一次 RLP 編碼即可得到簽名后的原始交易內容了,這時候就可以廣播發出交易了。

rlp = require('rlp');const transaction = { nonce: '', gasPrice: '', gasLimit: '', to: '', value: '', data: '', v: '', r: '', s: ''};// RLP encodeconst signedRawTransaction = rlp.encode([transaction.nonce, transaction.gasPrice, transaction.gasLimit, transaction.to, transaction.value, transaction.data, transaction.v, transaction.r, transaction.s]);而如上所述,eth_sign 方法可以對任意哈希進行簽名,那么自然可以對我們簽名后的 bytes32 數據進行簽名。因此攻擊者只需要在我們連接 DApp 后獲取我們的地址對我們賬戶進行分析查詢,即可構造出任意數據(如:native 代幣轉賬,合約調用)讓我們通過 eth_sign 進行簽名。

這種釣魚方式對用戶會有很強的迷惑性,以往我們碰到的授權類釣魚在 MetaMask 會給我直觀的展示出攻擊者所要我們簽名的數據。如下所示,MetaMask 展示出了此釣魚網站誘導用戶將 NFT 授權給惡意地址。

而當攻擊者使用 eth_sign 方法讓用戶簽名時,如下所示,MetaMask 展示的只是一串 bytes32 的哈希。

總結

本文主要介紹 eth_sign 簽名方式的釣魚手法。雖然在簽名時 MetaMask 會有風險提示,但若結合釣魚話術干擾,沒有技術背景的普通用戶很難防范此類釣魚。建議用戶在遇到此類釣魚時提高警惕, 認準域名,仔細檢查簽名數據,必要時可以安裝安全插件,如:RevokeCash、ScamSniffer 等,同時注意插件提醒。

慢霧科技

個人專欄

閱讀更多

寧哥的web3筆記

金色財經 龐鄴

DoraFactory

金色財經Maxwell

新浪VR-

Foresight News

Footprint

元宇宙之道

Beosin

SmartDeerCareer

Tags:BSPNBSTRAIONBSP價格nbs幣官網Decentralized Oraclevisiongame幣是什么幣

選擇熊市上線主網,看得出Aptos要做“歲寒之松柏”的決心,但Aptos似乎把精力過多放在如何提高TPS上,雖然當前網絡實時的TPS只有24.

1900/1/1 0:00:00撰文:pseudotheos 編譯:DeFi 之道 Domothy 和我合著了這篇文章。PBS (區塊提議者-構建者分離) 仍然是一個活躍的研究領域,但這篇綜合性文章旨在匯總迄今為止的研究進展以.

1900/1/1 0:00:00原文標題:《FTX 崩盤:市場分析》撰文:Clara Medalie、Riyad Carey 和 Kaiko 研究團隊編譯:Block unicorn首先是 Terra 的崩盤.

1900/1/1 0:00:00在本文中,讓我們來探討正在構建的 NFT 的真實用例,以及它們將來的用途。 了解炒作周期 你聽說過蓋特納炒作周期嗎?它表明,顛覆性技術需要經歷 5 個關鍵階段:1. 技術觸發:潛在顛覆性技術的出.

1900/1/1 0:00:002022年10月9日一開始,加密社區都在談論XEN。因為據ultrasound.money數據,XEN上線僅約8個小時,XEN燃燒的ETH就達到1300枚ETH.

1900/1/1 0:00:0010 月 15 日,V 神在個人社交平臺發文:「應該有人做一個名為「THE 協議」的項目,這樣項目方就可以援引任何人的言論來喊單了」。因為「The」是英文中的定冠詞,必須放在所有項目名字之前.

1900/1/1 0:00:00