BTC/HKD-0.93%

BTC/HKD-0.93% ETH/HKD-0.65%

ETH/HKD-0.65% LTC/HKD-0.17%

LTC/HKD-0.17% ADA/HKD-1.02%

ADA/HKD-1.02% SOL/HKD-2.98%

SOL/HKD-2.98% XRP/HKD-0.06%

XRP/HKD-0.06%原文:《正處于“刮骨療” 自救的SushiSwap,今日又是如何被黑客攻擊的?》

在嚴峻的財務壓力下,黑客又來一擊,那在黑客的打擊下,SushiSwap能否走出自救的道路?

2023年4月9日,據BeosinEagleEye態勢感知平臺消息, SushiswapRouteProcessor2合約遭受攻擊,部分對合約授權過的用戶資金被黑客轉移,涉及金額約1800ETH,約334萬美元。

據了解,SushiSwap 流動性挖礦項目,克隆自 Uniswap,最大的不同是其發行了 SUSHI 代幣,團隊希望用 SUSHI 通證經濟模型,優化 Uniswap。但 Uniswap 創始人 Hayden Adams 表示,Sushi 只是任何有能力的開發人員通過一天的努力創造出來的東西,試圖利用炒作和 Uniswap 創造的價值來獲利。

Ronin錢包新增暗黑模式和NFT轉賬功能:金色財經報道,Ronin Network宣布Ronin錢包新增暗黑模式和NFT轉賬功能。用戶可以在錢包中進行RON質押、取消質押、比較驗證節點、領取獎勵等。NFT轉賬功能現已與app.axie集成,并支持直接在通訊錄中發送NFT給聯系人。[2023/4/5 13:46:07]

其實在本次攻擊之前,這個項目還有另外的“坎坷”,去年12 月 6 日,上任僅兩個月的 Sushi 新任“主廚” Jared Grey 于治理論壇發起了一項新提案。在該提案中,Jared 首次向外界披露了 Sushi 當前嚴峻的財務狀況,并提出了一個暫時性的自救方案。(相關閱讀:《Sushiswap財庫告急,新任“主廚”按下“自救鍵”》)

正是在這樣的壓力下,黑客又來一擊,那在黑客的打擊下,SushiSwap能否走出自救的道路?

IgmnAI正尋求以5000萬美元估值融資750萬美元:金色財經報道,成立僅 2 個月的人工智能圖像生成項目 IgmnAI 正尋求以 5000 萬美元估值融資 750 萬美元。IgmnAI 主要產品 Nai 是一個人工智能圖像生成機器人,允許 Discord 和電報用戶通過簡單的文本命令生成藝術作品。

另據 CoinGecko 數據顯示,IgmnAI 項目 Token IMGNAI 現報價 0.01917496 美元,過去一月漲幅達 354.2%。[2023/2/21 12:20:11]

我們以其中一筆攻擊交易進行事件分析。

Yuga Labs 在 Bored Ape NFT 商標訴訟中達成和解:2月7日消息,BAYC 母公司?Yuga Labs?與為 Ryder Ripps 的 BAYC 仿盤 RR/BAYC 系列建立網站和智能合約的 Thomas Lehman 達成訴訟和解,和解條款包括禁止 Thomas Lehman 以任何方式使用任何 BAYC 標志、銷毀他擁有或控制的任何公開顯示 BAYC 標志的材料以及銷毀他擁有的任何 RR/BAYC NFT。

金色財經此前報道, Yuga Labs 因 NFT 藝術家 Ryder Ripps 在“RR/BAYC”NFT 系列中使用“無聊猿”圖像對其發訴訟,但僅指控其涉嫌虛假廣告、商標侵權和域名搶注且并未涉及版權糾紛。(CoinDesk)[2023/2/7 11:51:22]

0xea3480f1f1d1f0b32283f8f282ce16403fe22ede35c0b71a732193e56c5c45e8

Polkadot提名池上線:11月1日消息,Polkadot宣布上線提名池(Nomination Pools)功能。提名池是Polkadot為質押系統推出的新功能,該功能將DOT代幣在鏈上集中后提名驗證者并獲得獎勵,這一舉措可允許用戶最低以1 DOT參與原生質押。[2022/11/1 12:06:19]

攻擊者地址

0x719cdb61e217de6754ee8fc958f2866d61d565cf

攻擊合約

0x000000C0524F353223D94fb76efab586a2Ff8664

被攻擊合約

0x044b75f554b886a065b9567891e45c79542d7357

IMF:經濟動蕩可能到導致全球穩定幣美元化程度增加:金色財經報道,高通脹加上潛在的世界經濟衰退可能會推動與美元掛鉤的穩定幣在新興市場或發展中市場采用,從而加速這些經濟體的美元化程度。 國際貨幣基金組織 (IMF) 也承認,經濟動蕩可能導致經濟體進一步美元化,尤其是美元的“數字版本”,比如 USDT 或 USDC,這些美元穩定幣在全球范圍內很容易獲得。

IMF 專家在最近發布的報告中指出,一些經濟體央行發行的貨幣,特別是被認為使用起來不太方便或價值波動的貨幣,可能會被由跨國公司或全球銀行發行美元穩定幣或主要經濟體發行的央行數字貨幣所取代, 即使是像比特幣這樣的波動性加密貨幣,在經濟動蕩期間也可能比當地貨幣更受歡迎。(blockworks)[2022/6/25 1:30:53]

被攻擊用戶

0x31d3243CfB54B34Fc9C73e1CB1137124bD6B13E1

1.攻擊者地址(0x1876…CDd1)約31天前部署了攻擊合約。

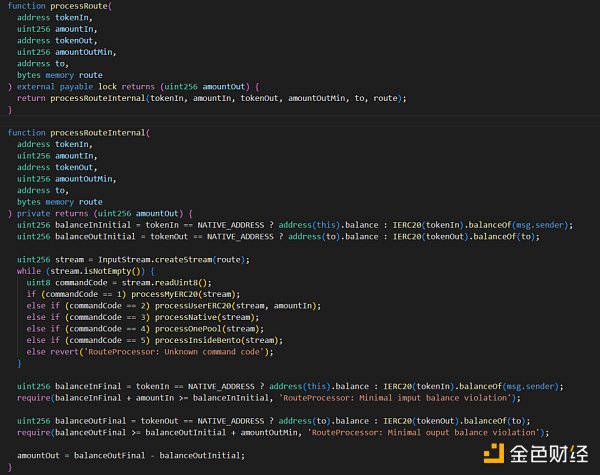

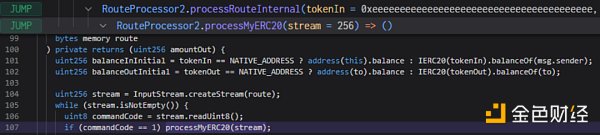

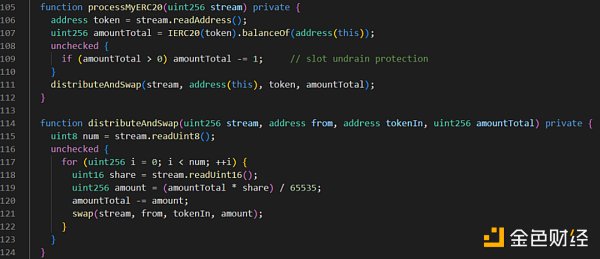

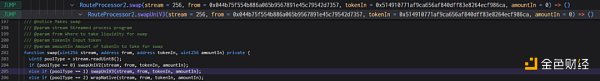

2.攻擊者發起攻擊交易,首先攻擊者調用了processRoute函數,進行兌換,該函數可以由調用者指定使用哪種路由,這里攻擊者選擇的是processMyERC20。

3.之后正常執行到swap函數邏輯中,執行的功能是swapUniV3。

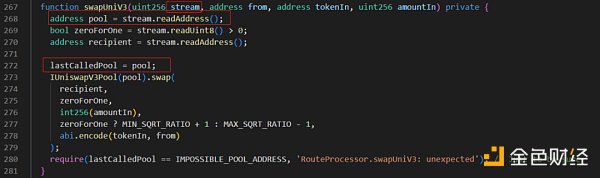

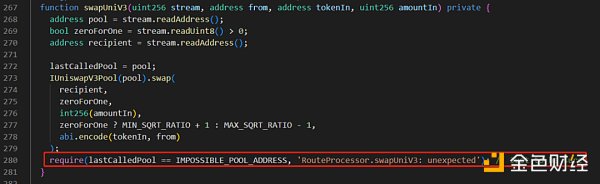

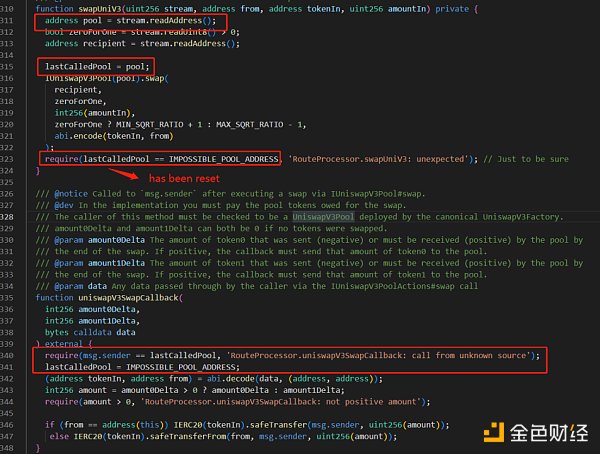

4. 在這里可以看到,pool的值是由stream解析而來,而stream參數是用戶所能控制的,這是漏洞的關鍵原因,這里lastCalledPool的值當然也是被一并操控的,接著就進入到攻擊者指定的惡意pool地址的swap函數中去進行相關處理了。

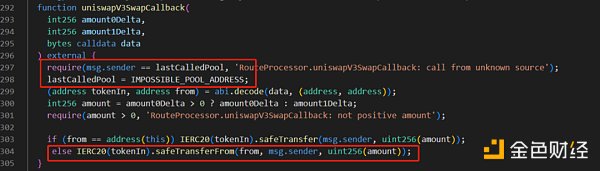

5.Swap完成之后,由于此時lastCalledPool的值已經被攻擊者設置成為了惡意pool的地址,所以惡意合約調用uniswapV3SwapCallback函數時校驗能夠通過,并且該函數驗證之后就重置了lastCalledPool的值為0x1,導致swapUniV3函數中最后的判斷也是可有可無的,最后可以成功轉走指定的from地址的資金,這里為100個WETH。

本次事件攻擊者主要利用了合約訪問控制不足的問題,未對重要參數和調用者進行有效的限制,導致攻擊者可傳入惡意的地址參數繞過限制,產生意外的危害。

針對本次事件,Beosin安全團隊建議:

1.在合約開發時,調用外部合約時應視業務情況限制用戶控制的參數,避免由用戶傳入惡意地址參數造成風險。

2.用戶在與合約交互時應注意最小化授權,即僅授權單筆交易中實際需要的數量,避免合約出現安全問題導致賬戶內資金損失。

Beosin

企業專欄

閱讀更多

金色財經 善歐巴

Chainlink預言機

金色早8點

白話區塊鏈

Odaily星球日報

Arcane Labs

歐科云鏈

深潮TechFlow

BTCStudy

MarsBit

這篇文章將展示基于 2-of-2 MPC 技術的 MACI 匿名化方案的具體實現。本文核心內容主要分為三個部分:從任意算法到邏輯電路的實現;從邏輯電路到混淆電路的實現;利用不經意傳輸實現多方安全.

1900/1/1 0:00:003 月 22 日,NFT 游戲 Aavegotchi 宣布正利用 Polygon Supernets 推出自己的區.

1900/1/1 0:00:00編輯:liurui@Web3CN.Pro21世紀最讓打工人窒息的任務非“房貸”莫屬,房價被炒至遠遠大于產品本身的價值,但有且僅有房子能夠滿足人們的居住需求.

1900/1/1 0:00:00來源:香港特別行政區官網撰文:香港財務司司長 陳茂波“我期待下星期數場的大型論壇,能為數字經濟和Web3發展帶來更多深入交流和思想碰撞,為未來的實踐路徑作更有前瞻性、更具體的探索.

1900/1/1 0:00:001.Vitalik:以太坊多客戶端將如何與ZK-EVM交互?以太坊的多客戶端哲學是一種去中心化,就像一般的去中心化一樣,人們可以關注架構去中心化的技術收益或去中心化的社會收益.

1900/1/1 0:00:00前言 慢霧安全團隊開源 -- Web3 項目安全實踐要求,提供了詳細的實踐要求和建議來幫助 Web3 項目研發團隊識別和防范這些潛在的安全風險.

1900/1/1 0:00:00