BTC/HKD+0.04%

BTC/HKD+0.04% ETH/HKD+0.04%

ETH/HKD+0.04% LTC/HKD+1.33%

LTC/HKD+1.33% ADA/HKD+0.39%

ADA/HKD+0.39% SOL/HKD-0.23%

SOL/HKD-0.23% XRP/HKD-0.22%

XRP/HKD-0.22%2023年6月27日,Chibi Finance團隊實施了一起退出騙局,導致投資者資金損失超過100萬美元。該項目利用了中心化風險,將用戶資金從Chibi擁有的合約中轉出,并將其兌換為ETH,而后通過跨鏈橋轉移到以太坊網絡,最后存入Tornado Cash。該起事件是CertiK于2023年內在Arbitrum網絡上發現的第12起重大事件。這些事件導致共計價值1400萬美元的資金損失,其中包括黑客攻擊、騙局和漏洞利用。

事件總結

雖然Chibi Finance退出騙局發生在6月27日,但該騙局很可能已于數日前甚至更早時被精心策劃。6月15日,外部地址(0xa3F1)從Tornado Cash提取了10枚ETH。其中2枚ETH通過跨鏈橋轉移到以太坊網絡。4天后于6月19日,再次轉移7.8枚ETH。其中大部分ETH被發送到地址(0x1f19)。但在6月23日,其中0.2枚ETH被發送到地址(0x80c1)用于支付添加Chibi池子所需的Gas費用以及創建合約(0xb612)的費用,而這些Chibi池子之后會被清空。

安全公司:注意防范ZooToken騙局:PeckShield派盾發推表示,有證據表明ZooToken與之前幾個騙局的聯系。ZooToken(ZOOT)將于22點在PancakeSwap上線,請注意防范風險。[2021/7/15 0:54:22]

Chibi繼續推動其項目的炒作,在6月26日,在其電報群中宣布其已被列入Coin Gecko。

圖片:Chibi Finance Discord公告:來源Twitter

大連日報:防范“虛擬貨幣”騙局:9月22日,大連日報刊文《防范“虛擬貨幣”騙局》。文章表示,提醒廣大公眾理性看待“虛擬貨幣”,不要盲目相信天花亂墜的承諾,樹立正確的投資理念,切實提高風險意識。對發現的違法犯罪線索,可積極向有關部門舉報反映。[2020/9/22]

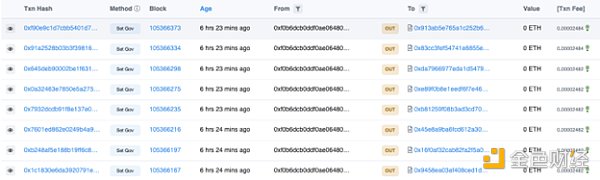

然而,在6月27日,每個Chibi池子中都調用了setGov()函數,并將gov地址設置為合約(0xb612)。在Chibi的合約中,gov地址相當于所有者地址。Chibi的函數受到onlyGov角色的保護,標識允許執行這些函數的錢包。

圖片:setGov()交易。來源:Arbiscan

萬卉:旁氏騙局Forsage崩潰會使以太坊市場受到沖擊:Primitive Capital創始合伙人、加密評論員萬卉(Dovey Wan)最近透露,Forsage實際上是一個龐氏騙局。她解釋稱,這是一個傳統的加密貨幣傳銷計劃,以以太坊為中心,以菲律賓為地理中心,據說在那里獲得了很多支持:“這個項目起源于菲律賓,在英語國家也很受歡迎,在Youtube或者谷歌上就能找到很多信息。”Forsage造成的影響如此之大,以至于該國的證券交易委員會就該公司和其他在該地區運作的加密貨幣騙局發出了警告。雖然西方世界的大多數人仍然不知道Forsage, 萬卉和其他業內人士擔心該龐氏騙局的崩潰會使加密市場,尤其是以太坊市場受到沖擊。

此前消息,Forsage被菲律賓證券交易委員會認定為龐氏騙局,V神隨后也警告Forsage不要污染以太坊生態。(CryptoSlate)[2020/9/9]

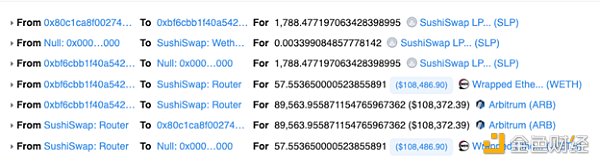

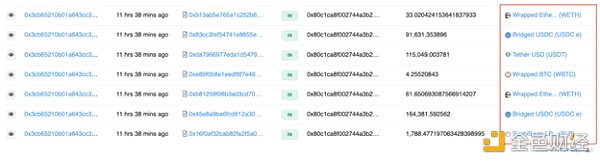

在控制池子之后,(0x80c1)地址移除了總計539枚ETH的流動性。另從(0x1f19)地址獲得17.9枚ETH,總計達到556枚ETH。

動態 | 印度少年投訴加密貨幣騙局未果,威脅襲擊邁阿密機場:據bitcoinexchangeguide報道,一名來自印度的18歲少年因比特幣騙局失去了全部的比特幣,他致電聯邦調查局(FBI)進行投訴,試圖找回他的比特幣。然而,FBI沒有向他提供適當的答復,或者他正在等待的答復。據報道,這名少年在沒有得到預期答案的情況下向FBI撥打了50多個電話。因未達到他想要的結果,這名少年打電話給邁阿密機場,并威脅要發動襲擊,炸毀機場。此后他被印度當地反恐怖小組(ATS)逮捕。[2018/11/6]

圖片:將被盜的資金兌換為WETH。來源:Arbiscan。

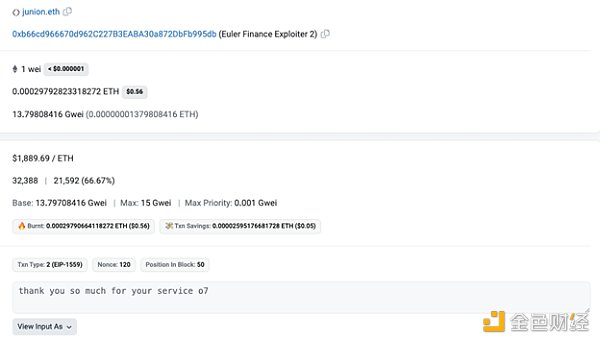

這些資金隨后通過兩筆交易跨鏈到以太坊,其中400枚ETH通過Multichain跨鏈橋,156枚ETH通過Stargate跨鏈橋。總共有555枚ETH存入Tornado Cash,然后分別向兩個不同的EOA發送了兩筆0.5枚ETH的交易。其中一個交易到一個新的錢包(0x9297),截至成文時該錢包仍持有ETH。另外的0.5枚ETH被發送給之前向Euler漏洞利用者發送過鏈上消息的junion.eth以感謝他們的服務。

外媒稱:5種加密騙局值得注意:外媒FinanceMagnates刊文稱,現有5種加密騙局:1、云挖礦服務;2、多層次營銷;3、比特幣投資套餐;4、虛假ICO;5、市場操縱。希望投資者謹慎投資。[2018/5/22]

圖片:鏈上消息。來源:Etherscan

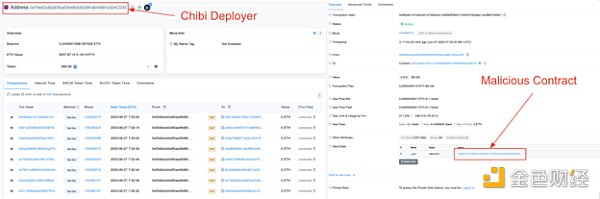

退出騙局是由Chibi Finance合約中的_gov()角色的中心化特權造成的。攻擊始于6月23日,當EOA (0x80c1)從EOA (0xa3F1)收到0.2枚ETH,并創建了一個惡意合約。

圖片:惡意合約創建。來源:Arbiscan

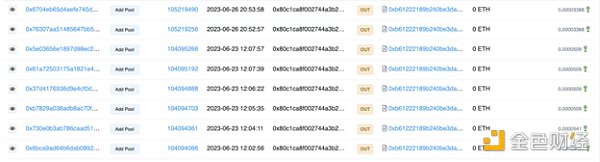

下一階段是在Chibi Finance擁有的多個合約上調用addPool()函數。

圖片:調用addPool()。來源:Arbiscan

6月27日,Chibi Finance合約的部署者在多個Chibi合約上調用setGov(),將由EOA (0x80c1)創建的惡意合約分配給_gov角色。這個角色在Chibi Finance合約中具有特權,允許攻擊者調用panic()函數,從合約中移走用戶的資金。

圖片:setGov()交易和示例交易。來源:Arbiscan

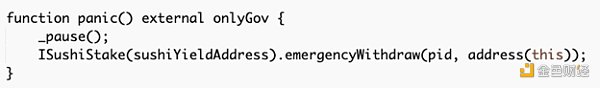

EOA 0x80c1在惡意合約中調用execute(),開始提取資金。該惡意合約遍歷了每個在6月23日通過addPool()交易添加的Chibi Finance合約,并調用了panic()函數。該函數暫停合約并提取其中的資金。

被盜的資金隨后轉移到EOA 0x80c1。

圖片:被盜的資金。來源:Arbiscan

這些資金隨后被兌換為WETH,通過跨鏈橋轉移到以太坊網絡,并存入Tornado Cash。

總結

迄今為止,CertiK在2023年在Arbitrum上記錄了包括ChibiFinance退出騙局在內的12起事件,總計損失1400萬美元。Chibi Finance事件展示了Web3領域中與中心化相關的風險。該項目的部署者濫用特權地位,竊取用戶資金,然后刪除了所有社交媒體賬號,包括項目的網站。

對于普通投資者來說,僅僅通過自己的研究來發現和理解類似Chibi Finance項目中的中心化風險是不現實的期望。這就是經驗豐富審計師的價值所在。

CertiK中文社區

企業專欄

閱讀更多

金色早8點

Odaily星球日報

金色財經

Block unicorn

DAOrayaki

曼昆區塊鏈法律

Tags:ETHCHICHIBIANCtogetherbnb可以和誰嘿嘿ARCHIVE價格Chibi InuMalamute Finance

作者:31 | Trader,來源:作者推特@althunter31四月上線主網,僅兩個月 TVL 翻了幾十倍,占了整個 #LSDfi 賽道 TVL 的 38.9%.

1900/1/1 0:00:00作者:比推BitpushNews Mary Liu在全球最大的資產管理公司貝萊德遞交現貨比特幣ETF申請后不到24小時,比特幣重新突破 26,000 美元,并飆升至一周以來的最高水平.

1900/1/1 0:00:00本文包括以下內容:1. 什么是零知識證明?2. 為什么需要零知識證明?3. 零知識證明的應用場景。4. 零知識證明的工作原理。5. 零知識證明的分類和應用案例。6. 零知識證明的缺陷.

1900/1/1 0:00:00作者:Elle Mouton在本文中,我會簡要介紹比特幣輕客戶端的需要,以及為什么 “致密區塊過濾器(compact block filters)” 比 “布隆過濾器(Bloom filters.

1900/1/1 0:00:00來源:bitcoinist;編譯:區塊鏈騎士隨著法律網絡的持續收緊,美國檢察官要求對已倒閉的Crypto交易所FTX的創始人Sam Bankman-Fried進行一場單獨的審判.

1900/1/1 0:00:00加密貨幣逃犯 Do Kwon 因逃避國際刑警組織(Interpol)已經數月。一位韓國教授緊隨其后,跟蹤 Terraform Labs 首席執行官的一舉一動.

1900/1/1 0:00:00