BTC/HKD+1.55%

BTC/HKD+1.55% ETH/HKD+1.08%

ETH/HKD+1.08% LTC/HKD+3.26%

LTC/HKD+3.26% ADA/HKD-1%

ADA/HKD-1% SOL/HKD+3.11%

SOL/HKD+3.11% XRP/HKD-0.7%

XRP/HKD-0.7%//前言

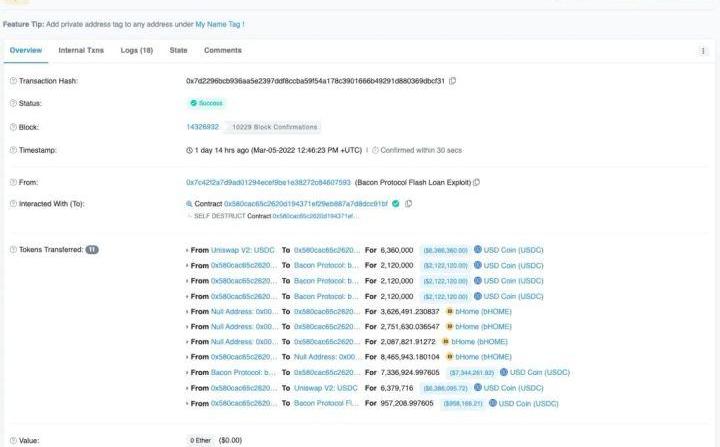

北京時間3月5日,知道創宇區塊鏈安全實驗室監測到BaconProtocol遭受黑客攻擊損失約958,166美元,本次攻擊利用重入漏洞,并憑借閃電貸擴大收益額。目前攻擊者地址還沒有被加入USDC的黑名單中。

//分析

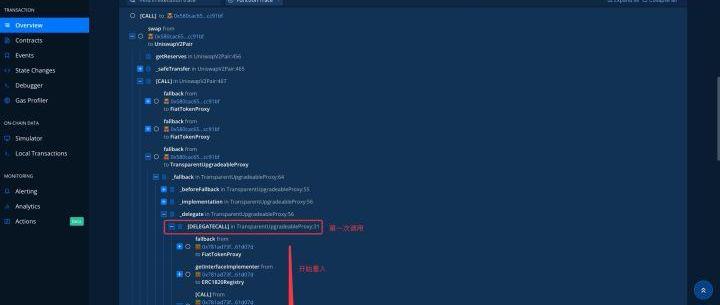

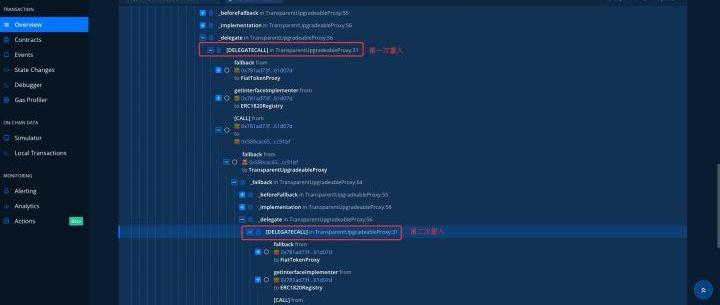

攻擊事件如下圖所示,該次攻擊事件的問題點在于lend()函數,攻擊者利用該函數進行重入攻擊。

2.1基礎信息

攻擊合約:0x580cac65c2620d194371ef29eb887a7d8dcc91bf

攻擊者地址:0x7c42f2a7d9ad01294ecef9be1e38272c84607593

攻擊tx:0x7d2296bcb936aa5e2397ddf8ccba59f54a178c3901666b49291d880369dbcf31

BHEX即將上線SAFEMOON、PIG交易:據官方公告,BHEX將于今日14:00(UTC+8)上線SAFEMOON(SafeMoon)、PIG(Pig Finance),并開通SAFEMOON/USDT、PIG/USDT交易對,充值現已開啟。

SafeMoon協議是100%社區驅動的,基于公平推出的DeFi代幣。每個交易過程中會發生三個簡單的功能:反射,LP采集和刻錄。并且RFI靜態獎勵,會讓持有者自己的SafeMoon余額增過程中,進一步通過靜態反射獲得部分被動獎勵。

PIG是Binance Smart Chain上的去中心化通縮通證。而且100%去中心化;自動收益率養殖,沒有復雜的資產配對流動性和不固定損失的風險。PIG是一種高收益的無摩擦農業代幣,是一個完全由社區管理的令牌,具有獨特的獎勵和通貨緊縮機制,并具有流動性交易挖掘功能。

風險提示:以上幣種價格可能劇烈波動,注意控制交易風險。[2021/5/12 21:52:46]

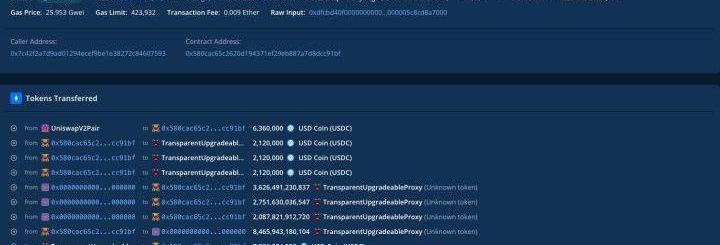

漏洞合約:0x781ad73f140815763d9A4D4752DAf9203361D07D

德國公司aaurelion GMBH加入Elrond網絡成為質押提供商:據官方消息,分片項目Elrond宣布德國公司aaurelion GMBH加入了Elrond網絡,成為質押提供商。隨著Elrond質押第三階段即將到來,從4月5日開始,驗證器節點的數量將從2169個增加到3200個,質押提供商將能夠為其客戶提供非托管的質押服務。目前驗證者和委托者質押的eGold數量一直在950萬左右,這意味著有800萬eGold基數(2500 eGoldx 3200個驗證者節點)可能會質押額外的eGold。據悉,aaurelion GMBH是一家德國質押提供商,從事與Elrond區塊鏈有關的研發活動。[2021/3/20 19:03:50]

2.2流程

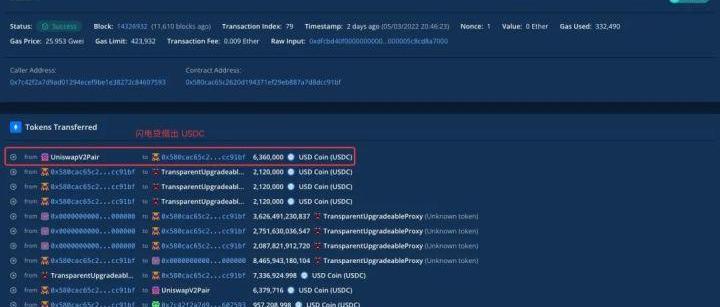

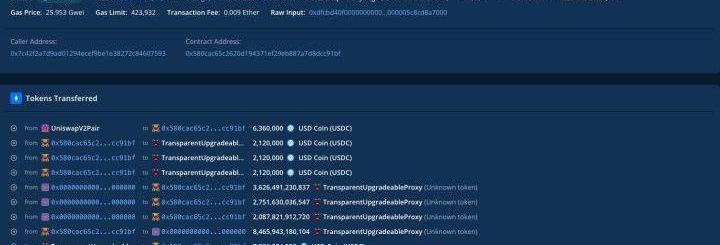

1.攻擊者通過UniswapV2閃電貸借出6,360,000USDC。

比特硬幣BHD1小時漲幅18%:據火幣全球站數據顯示,目前比特硬幣BHD一小時漲幅18.2%,現報價5.51美金。BHD是基于POC容量證明挖礦的新型加密貨幣,欲打造成改變加密貨幣生產方式的有價金融系統。[2020/3/30]

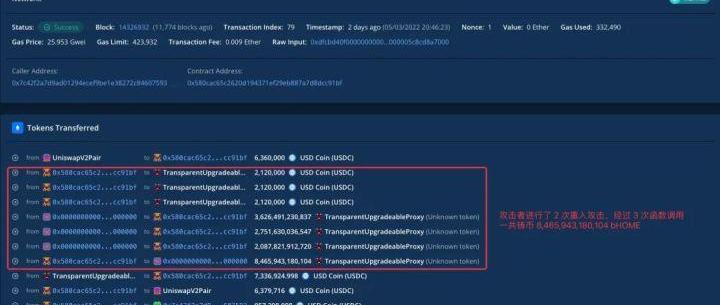

2.用閃電貸借出的6,360,000USDC分成3份,去bHOME中進行2次重入攻擊調用了3次lend()函數鑄造共8,465,943.180104bHOME。

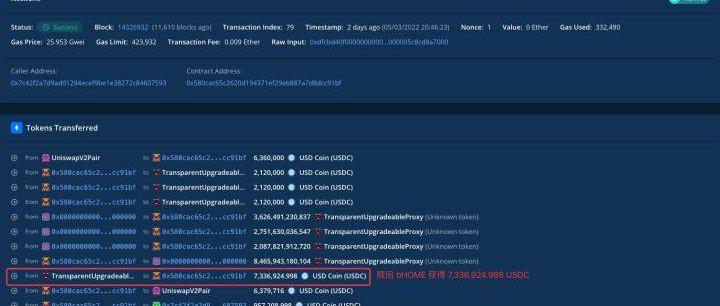

3.將剛才重入獲得的bHOME拿去銷毀贖回獲得7,336,924.998USDC。

4、歸還閃電貸借出的6,360,000USDC,并支付19,716的手續費,最后將剩余的957,208.998USDC轉入自己的賬戶。

行情 | BHEX交易所BTC永續合約24小時行情播報:截至今日上午11:00,據BHEX交易所永續合約行情:BTC幣本位合約報價8877.4美元,預測資金費率為0.0464%(多頭付空頭);BTCUSDT合約報價8875.4美元,預測資金費率為0.0514%(多頭付空頭)。

過去24小時BTC合約多空持倉人數比為2.22, BTC幣本位合約和BTCUSDT合約交易總量較昨日基本持平。[2020/2/28]

2.3細節

該次攻擊事件重點在于lend()函數,由于合約https://etherscan.io/address/0x781ad73f140815763d9a4d4752daf9203361d07d#code并未驗證開源,所以我們只能從交易的Debugger中尋找線索。

聲音 | 債券市場資深人士Nik Bhatia:比特幣是“一種前所未有的資產”:債券市場資深人士、南加州大學馬歇爾商學院金融學和經濟學副教授Nik Bhatia稱比特幣為“一種前所未有的資產”。Bhatia表示比特幣的數字稀缺性(以及由此產生的價值儲存屬性)的潛力,再加上閃電般的快速交易結算功能,促使其毅然放棄了他以前在華爾街的職業生涯。(Cointelegraph)[2019/11/19]

1、攻擊者通過UniswapV2閃電貸借出6,360,000USDC。

2.3細節

該次攻擊事件重點在于lend()函數,由于合約https://etherscan.io/address/0x781ad73f140815763d9a4d4752daf9203361d07d#code并未驗證開源,所以我們只能從交易的Debugger中尋找線索。

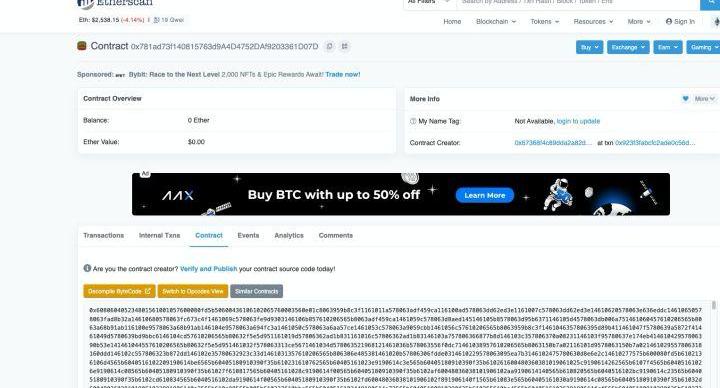

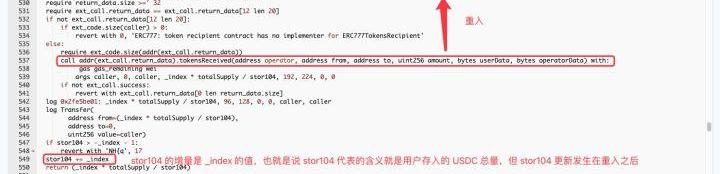

分析Debugger可以看到下圖是第一次調用函數,接著進行了2次重入。

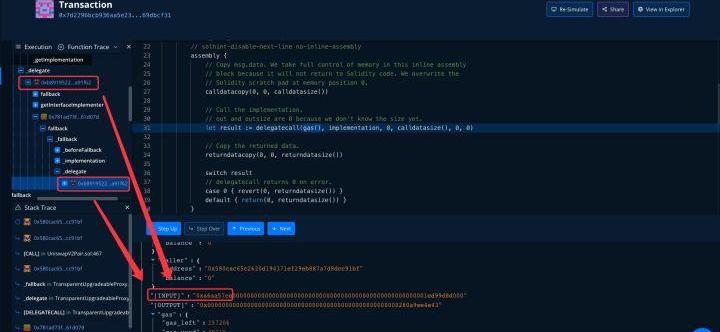

從重入攻擊中可以找到INPUT中調用函數的字節碼為0xa6aa57ce。

通過字節簽名可以知道重入攻擊調用的是lend()函數。

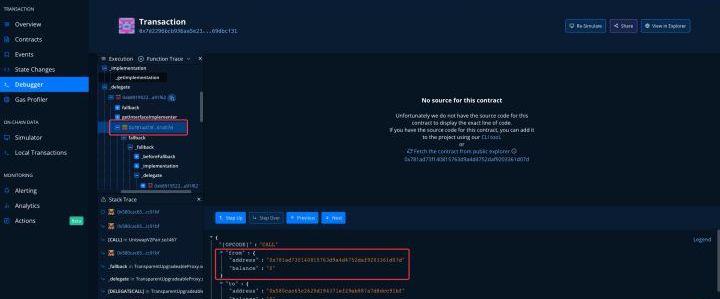

從Debugger中我們可以發現攻擊合約的地址0x781ad73f140815763d9a4d4752daf9203361d07d。

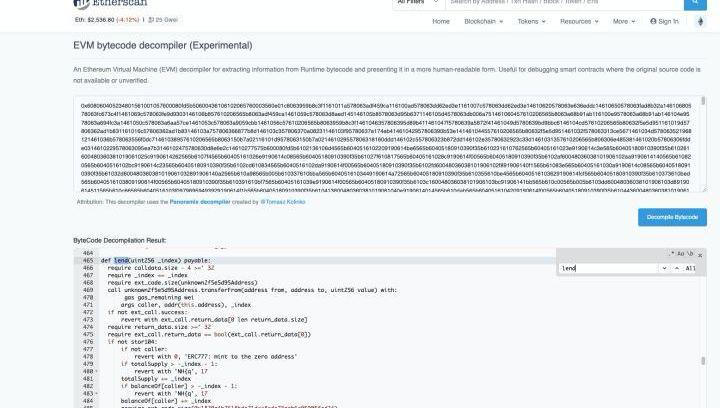

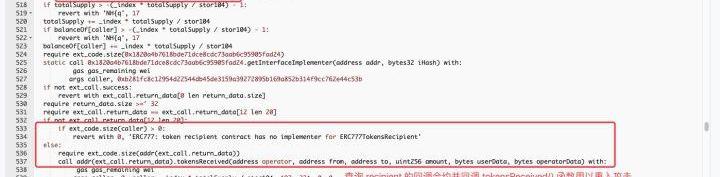

通過反編譯合約0x781ad73f140815763d9a4d4752daf9203361d07d得到合約偽代碼內容,可以找到lend()函數。

我們在反編譯的代碼中可以看到該合約使用的ERC777協議,會查詢recipient的回調合約并回調tokensReceived()函數用以重入攻擊。

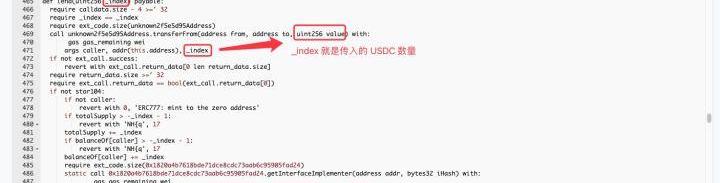

通過分析可以發現_index就是傳入的USDC數量。

totalSupply和balanceOf的增量都和_index是正比關系,和stor104是反比關系,并且這兩個變量的更新發生在重入攻擊之前,每次都會更新。

stor104記錄的是用戶存入的USDC總量,該變量的更新發生在重入之后,那么在重入的過程中stor104的值是不變的,而上面的totalSupply是在變大,所以最后return的值也會相應的增大,從而使得攻擊者通過重入攻擊鑄造得到比正常邏輯更多的bHOME代幣。

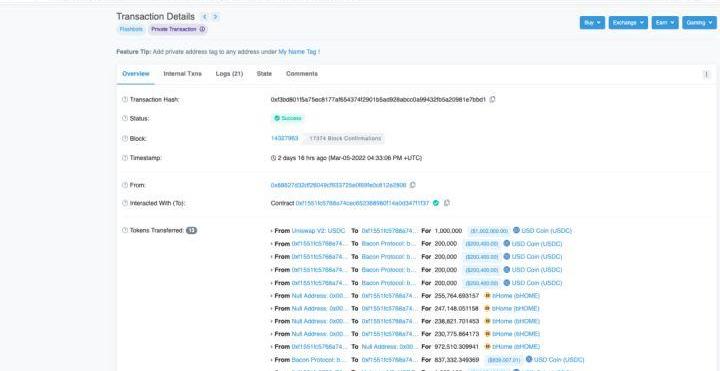

除了該次攻擊事件,BlockSecTeam還阻斷了后面發生的攻擊并將金額返還給了項目方。交易hash:0xf3bd801f5a75ec8177af654374f2901b5ad928abcc0a99432fb5a20981e7bbd1

3.總結

此次攻擊事件是由于項目方使用了ERC777協議但沒有對回調合約的安全性進行考慮從而導致了重入攻擊的發生,當項目合約有涉及資產的轉移時,建議使用「檢查-生效-交互」模式來保證邏輯代碼的安全,當然我們也可以使用OpenZeppelin官方提供的ReentrancyGuard修飾器來防止重入攻擊的發生。

Tags:USDSDCUSDCENDStableFund USDusdc幣與usdt幣哪個好usdc幣是什么幣Endgame Token

原標題:《Web3.0程序該跑在哪里?》 作者:宋嘉吉任鶴義 摘要 Web3.0時代,互聯網底層不會全部基于區塊鏈構建,數據計算也不會全部跑在公鏈的“獨木橋”上.

1900/1/1 0:00:00援引PANews3月1日消息,宏達電HTC于2022世界移動通信大會上首次揭示最新元宇宙應用VIVERSE,并展示全新元宇宙產品、平臺和體驗.

1900/1/1 0:00:00來源:財聯社|區塊鏈日報 作者:記者董宇佳 跨入2022年,元宇宙并沒有“熄火”。上市公司、投資界、地方政府等都在積極觸及元宇宙,并已付諸行動;但目前,關于元宇宙的定義尚未有共識的定論.

1900/1/1 0:00:00據Cointelegraph報道,美國總統拜登昨日簽署加密行政命令后美股市場做出積極反應,多家加密上市公司出現上漲,根據TradingView數據顯示.

1900/1/1 0:00:00作者:研究道|@RealResearchDAO編譯:@iamsixsix_eth@BriefKandle已獲得原作者授權轉載原標題:《NFT產品報告:NFT效用和使用場景》譯者語:NFT如何定價.

1900/1/1 0:00:00來源:澎湃新聞 作者:胡逸,無錫市大數據管理局局長在上一篇文章《虛擬人,第一批元宇宙的原住民來了》中,我羅列了當前虛擬人的兩個大類以及大類下的幾個小類.

1900/1/1 0:00:00