BTC/HKD+0.6%

BTC/HKD+0.6% ETH/HKD+1.39%

ETH/HKD+1.39% LTC/HKD+1.01%

LTC/HKD+1.01% ADA/HKD+1.29%

ADA/HKD+1.29% SOL/HKD+0.75%

SOL/HKD+0.75% XRP/HKD+0.86%

XRP/HKD+0.86%編輯:Lisa@慢霧AML團隊

校對:Zero@慢霧AML團隊

前段時間,我們發布了一篇?Bitfinex被黑案件細節分析的文章,引起了劇烈的討論。文中提到了一種洗幣方式——剝離鏈技術,借此事件寫一些與鏈上追蹤相關的文章給大家學習。

什么是PeelChain

剝離鏈——是指一種通過一系列冗長的小額交易來清洗大量加密貨幣的技術。這種洗幣方式通常從一個“臟”地址開始,該地址可能與非法活動有關,例如地址A將資金轉到地址B和C,而轉移到地址B的數額多數情況下是極小的,轉移到地址C的數額占大部分,地址C又將資金轉到D和E,依次類推,直至形成以很小的數額轉移到很多地址的情況。而這些地址上的數額,要么以PeelChain的方式繼續轉移,要么轉到交易/暗網平臺,要么停留在地址,要么通過混幣平臺轉出。

安全團隊:建議用戶取消不同鏈上Sushiswap RouteProcessor2合約的授權:金色財經報道,據區塊鏈安全審計公司Beosin旗下Beosin EagleEye安全風險監控、預警與阻斷平臺監測顯示,2023年4月9日,

Sushiswap項目遭到攻擊,部分授權用戶資產已被轉移。

根本原因是由于合約的值lastCalledPool重置在校驗之前,導致合約中針對pool的檢查失效,從而允許攻擊者swap時指定惡意pool轉出授權用戶資金,以其中0xea3480f1f1d1f0b32283f8f282ce16403fe22ede35c0b71a732193e56c5c45e8為例:

1.攻擊者在約30天前創建了惡意pool合約

2.調用SushiSwap的路由函數processRoute進行swap,指定了創建的惡意合約為pool合約

3.最后在swap后惡意合約調用uniswapV3SwapCallback,指定tokenIn為WETH,from地址為受害者用戶地址(sifuvision.eth),從而利用受害用戶對路由合約的授權轉移走資金。

建議用戶取消不同鏈上Sushiswap RouteProcessor2合約的授權。[2023/4/9 13:53:15]

數據:Solana鏈上NFT銷售總額突破29億美元:12月12日消息,據Cryptoslam數據顯示,Solana鏈上NFT銷售總額已突破29億美元,截至目前為2,901,130,214美元,交易量達到15,468,355筆。當前Solana位列NFT銷售額第三,僅次于以太坊和Ronin。[2022/12/12 21:39:01]

案例分析

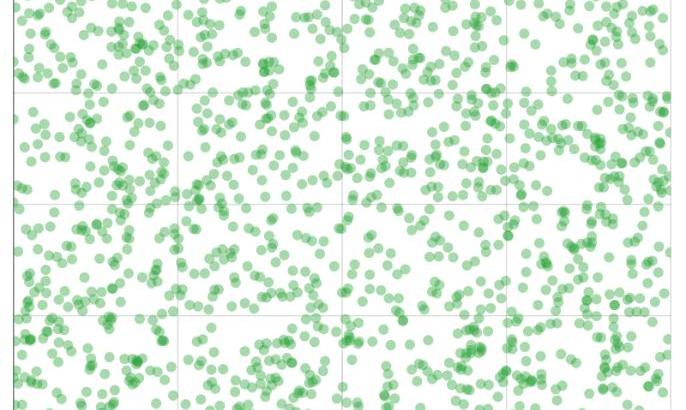

2016年8月3日,知名加密貨幣交易所Bitfinex發公告稱,黑客入侵了其系統并盜走約119,755枚比特幣。事發當時價值約6000萬美元,按今天的價格計算,被盜總額約為45億美元。據慢霧AML?旗下反洗錢追蹤系統?MistTrack?分析,黑客最初將被盜資產分散存儲在2072個錢包地址中,經MistTrack標記如下圖。

區塊鏈社交平臺Kin計劃從Stellar轉移至Solana鏈上 以滿足其高速交易需求:移動應用公司Kik在2017年為其區塊鏈項目Kin進行了9800萬美元IC0融資,當時融資是在以太坊區塊鏈上完成的。然后該公司將區塊鏈社交平臺Kin轉移到了Stellar鏈上并開始運行,現在,Stellar似乎也不能滿足其發展需要,Kin表示將在幾個月內轉移到高性能公鏈 Solana 區塊鏈上。

據悉,Kin 改進方案寫道:Stellar 系統使Kin能夠接觸到數以百萬計的消費者,但我們知道這不是一個長期的解決方案。Stellar系統的出塊時間為5秒,因此,不管網絡負載如何,用戶的交易可能會出現5秒的延遲,我們并不認為這是一種很好的用戶體驗。

而Solana是一個高吞吐量的區塊鏈,Solana 基金會的Anatoly Yakovenko說到:Kin 是展示Solana能力的最佳方式之一。我們希望看到其他尋求速度和馬力的項目也遷移到Solana。Kin的改進方案認為,轉移至Solana之后,將使交易延遲時間減少84%。據測量,Solana每秒大約可以處理60000個交易,出塊時間為400ms,不過Solana基金會也會向Kin基金會支付一筆轉移費用,向Kin提供最多1%的SOL代幣供應量 (按今天的價格計算,約為600萬美元),并且在轉移之后的24個月內,每有100萬名新活躍用戶加入,Solana 將會為Kin提供0.1%的代幣解鎖。基于Kin改進提案,Solana基金會將于2021年1月7日開始跟蹤轉移進展。(coindesk)[2020/5/25]

從2017年1月開始,黑客開始密集轉移資產。我們對2072個地址進行分析后,發現黑客將大部分地址上的資金都進行了轉移,而轉移方式正是我們今天要說的剝離鏈。

此前47446 BTC的鏈上轉移系Bittrex冷錢包整理:此前消息,Whale Alert監測數據顯示,北京時間13點52分,47446枚比特幣自Bittrex(39dGm開頭)轉至37giV開頭的一未知地址。隨后,該筆資產再次轉移至Bittrex交易所。Whale Alert就該筆交易更新解釋稱:“這是Bittrex內部的冷錢包轉賬,不應該被報告,我們正在解決這個問題。”[2020/2/28]

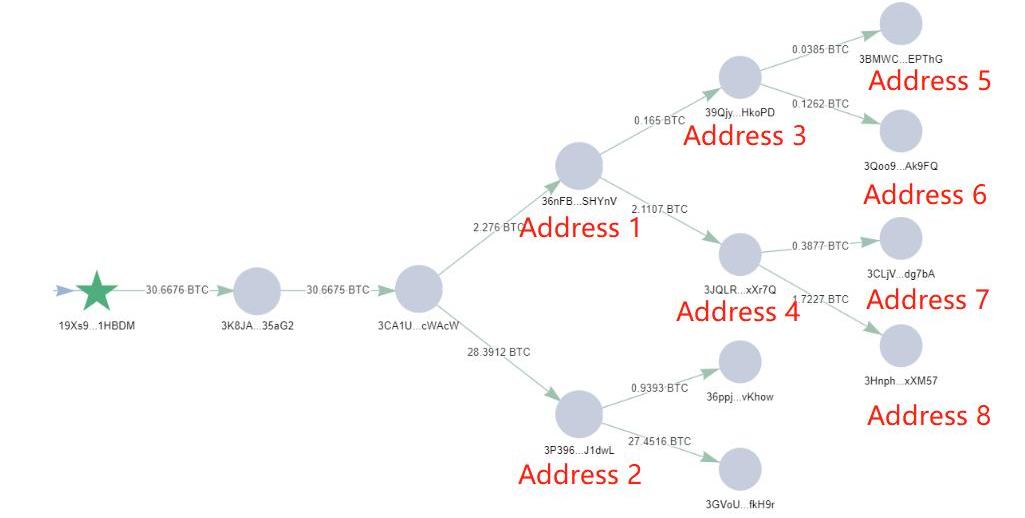

以黑客地址19Xs96FQJ5mMbb7Xf7NXMDeHbsHqY1HBDM為例:

據MistTrack反洗錢追蹤系統顯示,約30.668BTC從Bitfinex交易平臺轉到黑客地址,再通過兩次直線轉移將BTC轉移到地址。

再來看地址的資金流向:

首先,地址將30.6675BTC分為小額2.27BTC和大額28.39BTC分別轉到地址1和地址2;接著,地址1將2.27BTC分為小額0.16BTC和大額2.11BTC分別轉到地址3和地址4;地址3再以同樣的方式將0.16BTC分別轉到地址5和地址6,其他地址同理。

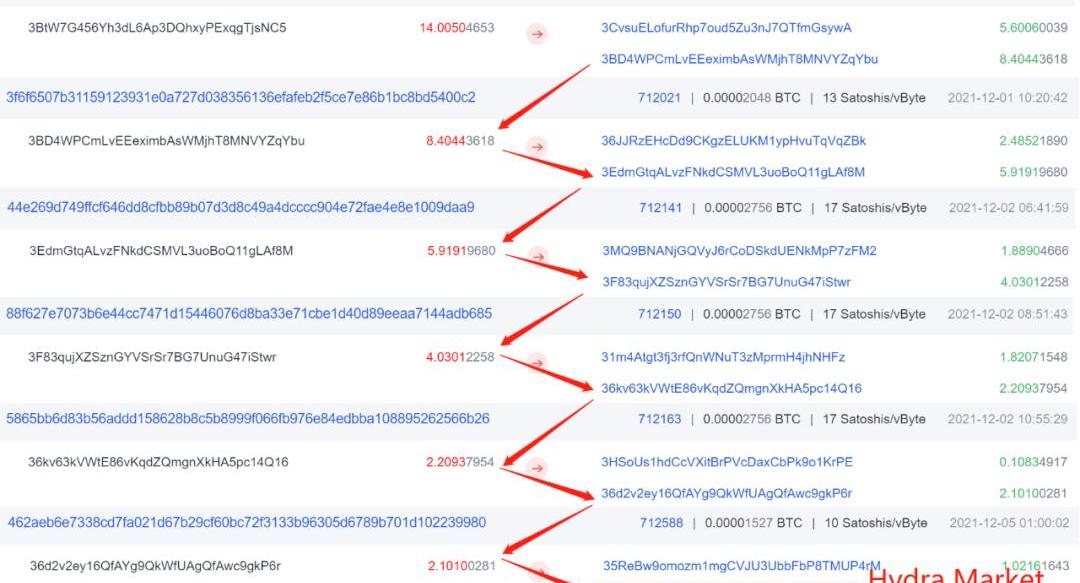

為了更直觀的展示,我們截取了資金流向的一部分,讓大家更理解這種洗幣方法。

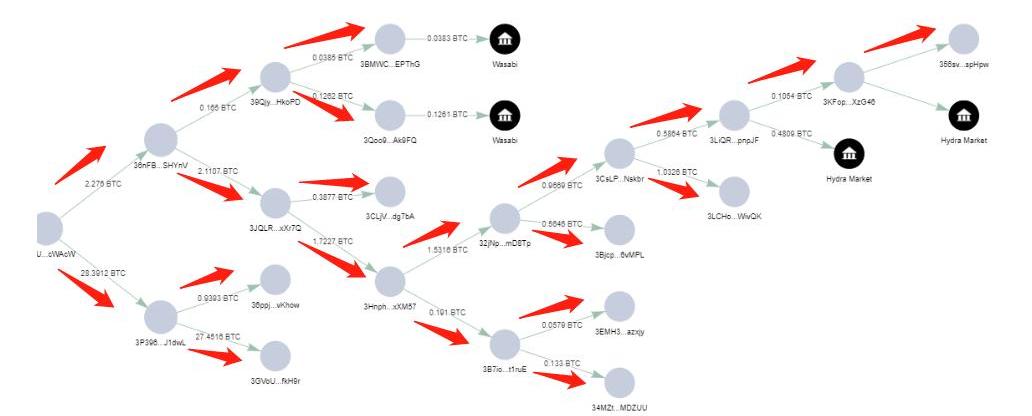

從上圖可以看到,資金被轉移到兩個地址,接著兩個地址分別又轉到另兩個地址,數額越來越小,出現的地址也越來越多,只至最后有部分資金通過wasabi混幣轉出或轉到HydraMarket暗網市場。當然,這還只是一小部分的資金流向,但我們不難看出,為了躲避追蹤,黑客非常有“耐心”。

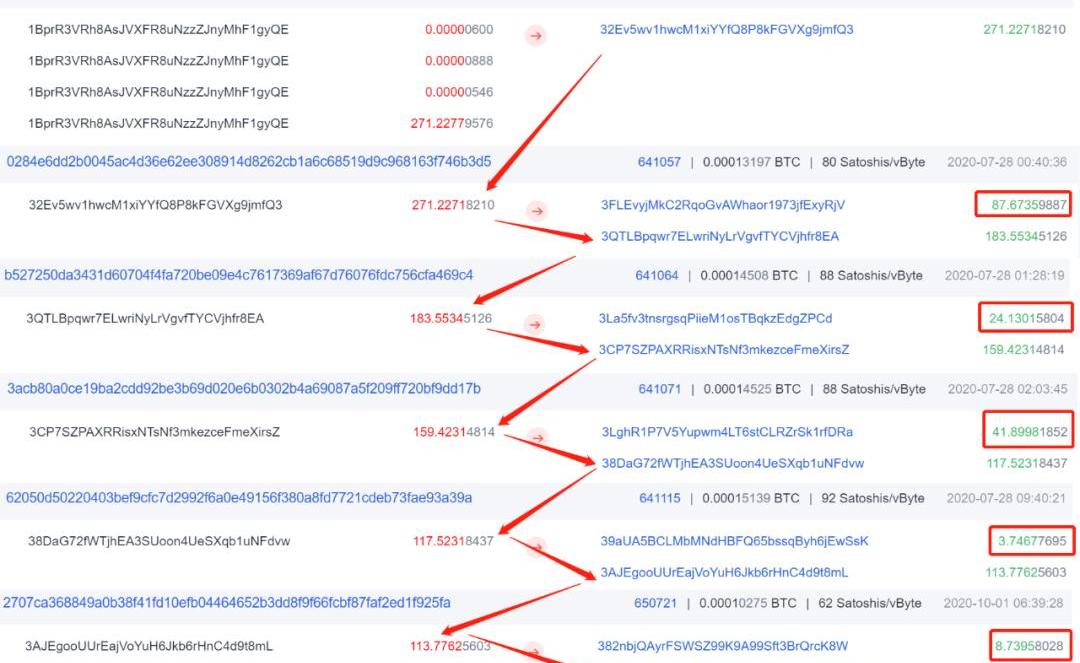

我們再以另一個黑客地址1BprR3VRh8AsJVXFR8uNzzZJnyMhF1gyQE為例,更多地了解PeelChain手法的特征。

據區塊鏈瀏覽器顯示,該黑客地址盜走了271.22BTC。我們接著以大額轉移地址為目標進行追蹤:

……

雖然中間省略了部分轉移情況,但我們還是能清楚地看出PeelChain手法的特征:

一般從一個單一的“臟”地址開始;通常不斷拆分到兩個地址;以大額和小額進行拆分;資金停留或混幣或進入交易所/暗網平臺。總結

剝離鏈技術常常被黑客使用,一方面是因為每次單獨轉移的金額很小,幾乎不會引發交易平臺的風控提醒,另一方面是由于這種洗幣鏈路極度冗長和復雜,會使他們盜取的資產變得極難追蹤。

對于一些復雜冗長的剝離鏈,黑客通常使用計算機程序自動化該過程。盡管如此,我們仍可以使用腳本及追蹤工具來追蹤此類事件。憑借支持多幣種、數量超10萬的惡意地址庫,慢霧AML旗下反洗錢追蹤系統?MistTrack?將幫助加密貨幣交易平臺、用戶個人等追蹤溯源,實時監控拉黑黑客地址并聯動各大交易平臺凍結資金,為資金安全更好地保駕護航。

相關鏈接:

https://en.bitcoin.it/wiki/Privacy

https://aml.slowmist.com/mistTrack.html

隨著Web3開始逐漸得到主流的關注,一個全新的類別出現了:Web3社交。人類是部落性的生物。溝通和歸屬感早就深深地刻在了我們的DNA中。Web3社交填補了與Web2社交相同的人類空白:連接.

1900/1/1 0:00:00據Cointelegraph2月11日消息,英國廣播公司已經撤銷了一部名為“加密貨幣百萬富翁”的紀錄片.

1900/1/1 0:00:00近日,艾貝鏈動與邊界智能建立戰略級合作伙伴關系。通過發揮各自在區塊鏈領域的產品技術能力與生態優勢,共同為全球范圍內持牌合規數字金融機構提供更安全可信的數字金融基礎設施;同時,在元宇宙發展的大趨勢.

1900/1/1 0:00:00越來越多的科學家和企業家正在利用區塊鏈工具,包括智能合約和代幣等,試圖改進現代科學。原標題:AGuidetoDeSci,theLatestWeb3Movement作者:SarahHamburg,

1900/1/1 0:00:00前言伴隨著元宇宙概念大熱,國內外多個巨頭企業搶先布局,國內多個地方政府也在積極布局、發展元宇宙技術及相關產業,試圖搶占先機.

1900/1/1 0:00:00巴比特訊,2月20日,OpenSea的聯合創始人兼首席執行官DevinFinzer針對“OpenSea漏洞事件”回應稱,正在進行全面調查.

1900/1/1 0:00:00