BTC/HKD-0.73%

BTC/HKD-0.73% ETH/HKD-0.29%

ETH/HKD-0.29% LTC/HKD+0.18%

LTC/HKD+0.18% ADA/HKD-1.34%

ADA/HKD-1.34% SOL/HKD-2.39%

SOL/HKD-2.39% XRP/HKD-0.03%

XRP/HKD-0.03%By:Victory@慢霧安全團隊

2021年12?3?,據慢霧區情報,?位GnosisSafe?戶遭遇了嚴重且復雜的?絡釣?攻擊。慢霧安全團隊現將簡要分析結果分享如下。

相關信息

攻擊者地址1:

0x62a51ad133ca4a0f1591db5ae8c04851a9a4bf65

攻擊者地址2:

0x26a76f4fe7a21160274d060acb209f515f35429c

惡意邏輯實現合約ETH地址:

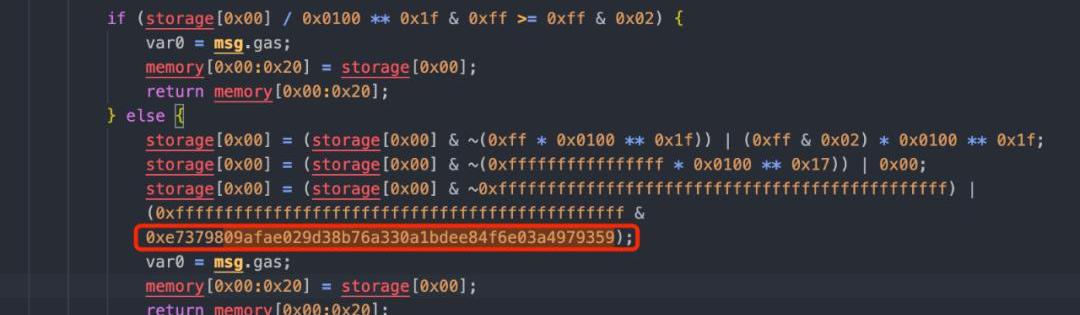

0x09afae029d38b76a330a1bdee84f6e03a4979359

惡意合約ETH地址MultiSendCallOnly合約:

0x3cb0652856d7eabe51f1e3cceda99c93b05d7cea

數據:Polygon zkEVM交易筆數突破100萬筆:6月16日消息,Polygon創始人Sandeep Nailwal發推稱,Polygon zkEVM交易筆數已突破100萬筆。另據L2Beat數據顯示,當前Polygon zkEVM鎖倉量達到3456萬美元,創下新高。[2023/6/16 21:41:42]

受攻擊的代理合約地址:

0xc97f82c80df57c34e84491c0eda050ba924d7429

邏輯合約地址:

0x34cfac646f301356faa8b21e94227e3583fe3f5f

MultiSendCall合約ETH地址:

0x40a2accbd92bca938b02010e17a5b8929b49130d

攻擊交易:

去中心化電商平臺Open Bazaar將重啟:4月14日消息,去中心化電商平臺Open Bazaar將重啟,Open Bazaar首席執行官Brian Hoffman已證實其正在重建市場,但拒絕透露更多細節。Open Bazaar為消費者和賣家提供了一個去中心化的電商平臺且支持加密貨幣支付。該平臺因資金問題于2020年底關閉。(Decrypt)[2023/4/14 14:03:05]

https://etherscan.io/tx/0x71c2d6d96a3fae4be39d9e571a2678d909b83ca97249140ce7027092aa77c74e

攻擊步驟

第一步:攻擊者先是在9天前部署了惡意MultiSendCall,并且驗證了合約代碼讓這個攻擊合約看起來像之前真正的MultiSendCall。

破產法官:Celsius應在3月底之前繼續擁有制定退出破產計劃的專有權:金色財經報道,破產法庭法官Martin Glenn周三裁定,Celsius Network 應在 3 月底之前繼續擁有制定退出破產計劃的專有權。Glenn法官表示,在準備與新公司 NovaWulf 建立新的回收公司的交易方面取得了足夠的進展。紐約南區法院被告知,同意這項交易可能意味著該加密貨幣貸款機構在6月底前退出破產保護。

Glenn表示,我將批準所請求的獨家經營權延期。Celsius 已經能夠填寫交易的細節,并且不會在此期間消耗客戶資金,該計劃將提交給債權人以供批準。截至周二,已經有1770萬美元從托管賬戶中提取,還有350萬美元正在提取中,占合格用戶的60%,按價值計算占80%。[2023/3/9 12:50:27]

英國風投Concept Ventures推出6000萬美元pre-seed階段專用基金:7月27日消息,英國政府支持的英國風投機構Concept Ventures宣布推出一個新的5000萬英鎊(約合6000萬美元)pre-seed階段專用基金,成為英國規模最大的pre-seed階段專用基金。Concept Ventures創始人兼普通合伙人Reece Chowdhry認為,該基金將有助于填補“pre-seed階段風投生態的重大豁口”。

據悉,Concept Ventures此前曾投資過Web3和游戲領域的初創公司,計劃在未來四年內投資超過60家初創公司。(Business Insider)[2022/7/27 2:40:39]

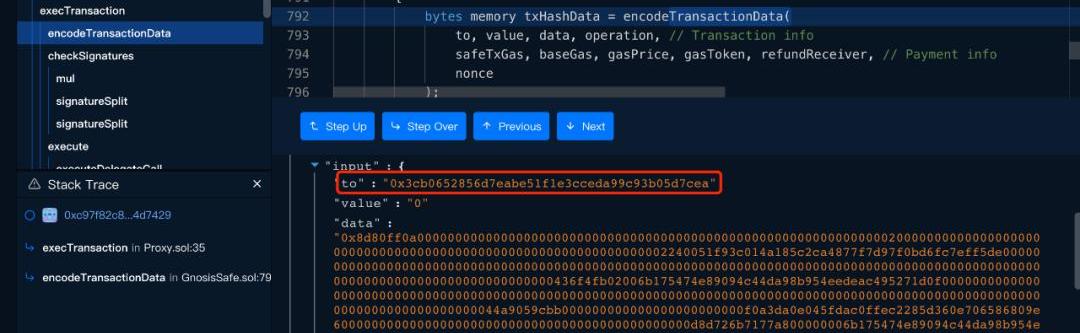

第二步:攻擊者通過釣??段構造了?個指向惡意地址calldata數據讓?戶進?簽名。calldata??正確的to地址應該是?0x40a2accbd92bca938b02010e17a5b8929b49130d,現在被更改成了惡意合約?ETH地址?MultiSendCallOnly合約0x3cb0652856d7eabe51f1e3cceda99c93b05d7cea。

QitChain Network官網發布5月份報告:據QitChain Network官網發布5月份報告內容如下:

截至2022年5月31日,區塊高度:175181,持幣地址:105205

1. 技術探索

開始Wormhole的架構與規范設計。

2. 更新迭代

本月主要針對錢包及交易費用計算進行了多個升級:

用戶可以通過設置參數-paytxfee或在運行時通過RPC接口調用settxfee方法來決定支付預定義的費率,當設置為0時表示錢包使用浮動費用。默認情況下,錢包將使用浮動費用。

5月9日QTC主網升級完成,QTC的pos競賽節點從前10升級位前20名。

5月21日完成PoST的主網升級測試,可以實現Chia服務商的無縫銜接入場。[2022/6/6 4:06:09]

由于攻擊者獲取的簽名數據是正確的,所以通過了驗證多簽的階段,之后就開始執?了攻擊合約的multiSend函數

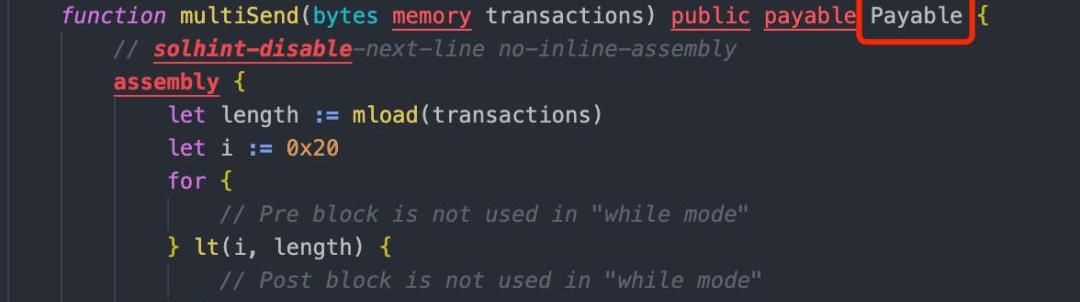

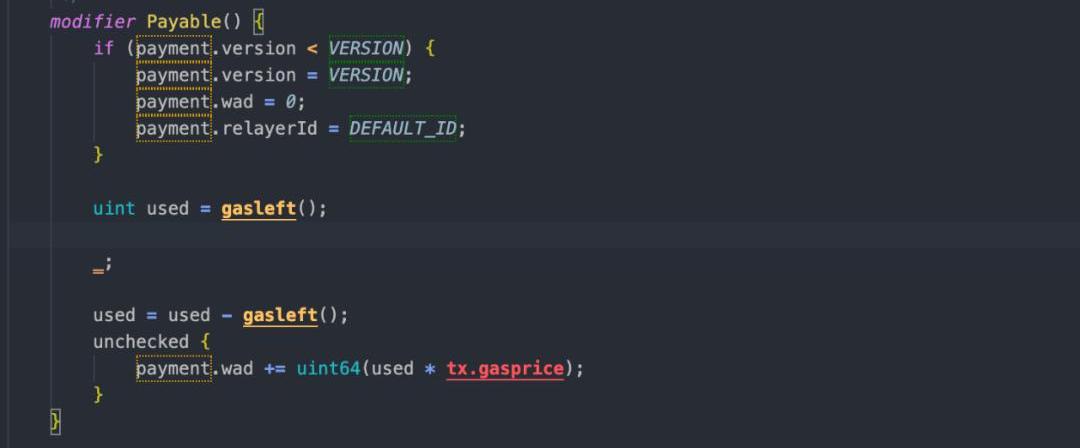

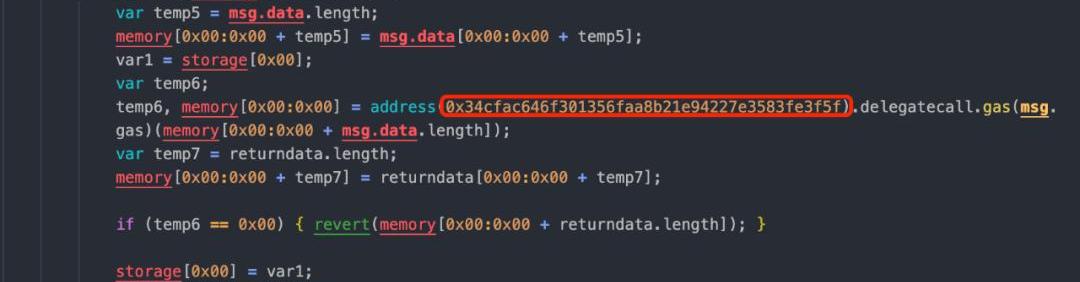

這時候通過查看攻擊合約我們發現此處的修飾器Payable有賦值的情況存在。這時候我們通過對源碼的反編譯發現:

當payment.version<VERSION這個條件觸發的時候每次調?的時候都會對storage進?重新賦值。這個storage是不是特別眼熟?沒錯我們來看下Proxy合約。

當這筆交易執?完畢時Proxy的storage已經變成0x020014b037686d9ab0e7379809afae029d38b76a330a1bdee84f6e03a4979359。

由于Proxy合約執?的邏輯合約地址masterCopy是從storage讀取的,所以Proxy指向的邏輯合約會被攻擊者更改為攻擊合約。后續攻擊者只需等待?戶把?夠的代幣放?此合約,之后構造轉賬函數把錢取?即可。

我們分析了受攻擊的合約的交易記錄后,發現該攻擊者?常狡猾。

攻擊者為了避免被發現,在攻擊合約中的邏輯中還實現了保證?戶依然能正常使?相關的功能。

反編譯攻擊者的邏輯合約發現,在攻擊合約的邏輯保證了攻擊者動?前?戶都可以正常使?多簽功能。只有當攻擊者??調?的時候才會繞過驗證直接把?戶的錢取?。

MistTrack分析

經MistTrack反洗錢追蹤系統分析發現,攻擊者地址1在11?23號開始籌備,使?混幣平臺Tornado.Cash獲得初始資?0.9384ETH,在?分鐘后部署了合約,然后將0.8449ETH轉到了攻擊者地址2。

攻擊成功后,攻擊者地址2通過Uniswap、Sushiswap將獲利的HBT、DAI等代幣兌換為ETH,最后將56.2ETH轉到混幣平臺TornadoCash以躲避追蹤。

總結

本次攻擊先是使?了釣??段獲取了?戶的?次完整的多簽數據,在利?了delegatecall調?外部合約的時候,如果外部合約有對數據進?更改的操作的話,會使?外部合約中變量存儲所在對應的slot位置指向來影響當前合約同?個slot的數據。通過攻擊合約把代理合約指向的邏輯指向??的攻擊合約。這樣就可以隨時繞過多簽把合約的錢隨時轉?。

經過分析本次的事件,?概率是?客團隊針對GnosisSafeMulti-sig應?的?戶進?的釣?攻擊,0x34cfac64這個正常的邏輯合約是GnosisSafe官?的地址,攻擊者將這個地址硬編碼在惡意合約中,所以這?系列的操作是適?于攻擊所有GnosisSafeMulti-sig應?的?戶。此次攻擊可能還有其他受害者。慢霧安全團隊建議在訪問GnosisSafeMultisig應?的時候要確保是官?的?站,并且在調?之前要仔細檢查調?的內容,及早的識別出釣??站和惡意的交易數據。

Tags:ULTETHMULTIULTICatapulttogetherbnb為什么恐怖MultiPadUltiledger

原標題:《探秘數字身份》作者:德鼎創新基金合伙人王岳華,RichardWang,GeneralPartnerofDraperDragonFund在NUCBBusinessschool的發言.

1900/1/1 0:00:0012月,NFT藝術品市場再一次讓人矚目。12月8日,NFT市場NiftyGateway官方宣布,知名NFT數字藝術家Pak的實驗性NFT項目Merge售出了價值近9200萬美元的mass代幣,再.

1900/1/1 0:00:00中央國務院:綜合運用區塊鏈等技術,先行推進高頻行政處罰事項協助《中華人民共和國行政處罰法》已經在十三屆全國人大常委會第二十五次會議修訂通過.

1900/1/1 0:00:00推特創始人JackDorsey領導的支付公司Square周三宣布將更名為Block,新名稱將于12月10日生效,Block仍將在納斯達克以SQ股票代碼交易.

1900/1/1 0:00:00近日@dareal_sisyphe發布了關于以太坊二層解決方案zkSync與Starkware的對比文章.

1900/1/1 0:00:00據BeinCrypto11月27日消息,約翰霍普金斯大學應用經濟學教授SteveHanke近日發推批評了薩爾瓦多建設比特幣城市的計劃,稱其是“一個妄想獨裁者的荒謬噱頭”.

1900/1/1 0:00:00