BTC/HKD+0.52%

BTC/HKD+0.52% ETH/HKD+1.2%

ETH/HKD+1.2% LTC/HKD+0.88%

LTC/HKD+0.88% ADA/HKD+1.06%

ADA/HKD+1.06% SOL/HKD+0.64%

SOL/HKD+0.64% XRP/HKD+0.73%

XRP/HKD+0.73%By:Lisa@慢霧AML團隊

隨著DeFi、NFT、跨鏈橋等項目的火熱發展,黑客攻擊事件也層出不窮。有趣的是,據慢霧統計,80%的黑客在洗幣過程中都使用了混幣平臺Tornado.Cash,本文以KuCoin被盜事件為例,試圖從追蹤分析過程中找到一絲揭開Tornado.Cash匿名性的可能。

事件概述

據KuCoin官網公告,北京時間2020年9月26日凌晨,KuCoin交易所的熱錢包地址出現大量異常的代幣提現,涉及BTC、ETH等主流幣以及LINK、OCEN等多種代幣,牽動了無數用戶的心。

圖1

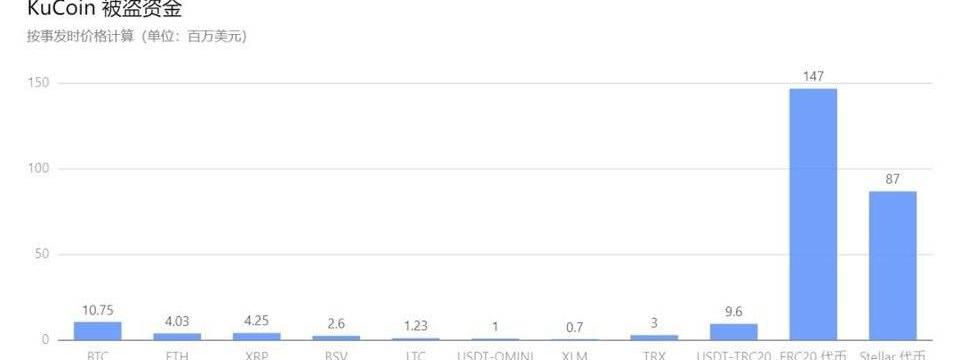

據慢霧AML團隊統計,本次事件被盜資金超2.7億美元,具體如下圖:

慢霧:Equalizer Finance被黑主要在于FlashLoanProvider合約與Vault合約不兼容:據慢霧區消息,6 月 7 日,Equalizer Finance 遭受閃電貸攻擊。慢霧安全團隊以簡訊形式將攻擊原理分享如下:

1. Equalizer Finance 存在 FlashLoanProvider 與 Vault 合約,FlashLoanProvider 合約提供閃電貸服務,用戶通過調用 flashLoan 函數即可通過 FlashLoanProvider 合約從 Vault 合約中借取資金,Vault 合約的資金來源于用戶提供的流動性。

2. 用戶可以通過 Vault 合約的 provideLiquidity/removeLiquidity 函數進行流動性提供/移除,流動性提供獲得的憑證與流動性移除獲得的資金都受 Vault 合約中的流動性余額與流動性憑證總供應量的比值影響。

3. 以 WBNB Vault 為例攻擊者首先從 PancekeSwap 閃電貸借出 WBNB

4. 通過 FlashLoanProvider 合約進行二次 WBNB 閃電貸操作,FlashLoanProvider 會先將 WBNB Vault 合約中 WBNB 流動性轉給攻擊者,隨后進行閃電貸回調。

5. 攻擊者在二次閃電貸回調中,向 WBNB Vault 提供流動性,由于此時 WBNB Vault 中的流動性已經借出一部分給攻擊者,因此流動性余額少于預期,則攻擊者所能獲取的流動性憑證將多于預期。

6. 攻擊者先歸還二次閃電貸,然后從 WBNB Vault 中移除流動性,此時由于 WBNB Vault 中的流動性已恢復正常,因此攻擊者使用添加流動性獲得憑證所取出的流動性數量將多于預期。

7. 攻擊者通過以上方式攻擊了在各個鏈上的 Vault 合約,耗盡了 Equalizer Finance 的流動性。

此次攻擊的主要原因在于 Equalizer Finance 協議的 FlashLoanProvider 合約與 Vault 合約不兼容。慢霧安全團隊建議協議在進行實際實現時應充分考慮各個模塊間的兼容性。[2022/6/8 4:09:22]

圖2

知名區塊鏈安全公司派盾、慢霧科技宣布參加HBTC Chain主網節點競選:1月6日,據霍比特HBTC官方消息,知名區塊鏈安全公司派盾、慢霧科技宣布參加HBTC Chain主網節點競選,投票均已超過50萬HBC,其中派盾節點名稱PeckShield;慢霧科技節點名稱SlowMist Zone。

截止至今日18:00,HBTC Chain主網節點投票競選上線10天,成功競選主網節點數量達16個,HBC總投票數量為6457124.38,HBC總投票質押率30.75%,質押價值已近2500萬USDT。

HBTC Chain基于DPoS共識算法,精選優質節點作為HBTC Chain主網區塊驗證者。HBTC Chain將對競選節點進行篩選及管理,意欲參選的項目方及個人可通過HBTC Chain節點競選投票頁面進行申請操作。更多詳情請點擊原文鏈接。[2021/1/6 16:34:50]

值得注意的是,我們全面追蹤后發現黑客在這次攻擊事件中大量使用了Tornado.Cash來清洗ETH。在這篇文章中,我們將著重說明黑客如何將大量ETH轉入到Tornado.Cash,并對Tornado.Cash的轉出進行分析,以分解出被盜資金可能流向的地址。

慢霧余弦:攻擊者花費不菲得到ETC,但恐怕不容易洗出來:慢霧科技創始人余弦昨日發微博稱,ETC算力相比太低是個很尷尬的事,差不多10 TH左右,而ETH有190 TH,再看看BTC有120,000,000 TH(BTC倒不是ETC的算力威脅,寫在這是方便對比)。一樣挖礦算法的ETH與ETC,如果ETH里的大算力打ETC就是個降維打擊了(我說的是“如果”)。51%攻擊不是技術門檻,是成本對抗門檻,攻擊者費了不少錢最終得到ETC,這些ETC恐怕也不容易完美不留痕跡地洗出來,不明白攻擊者是怎么想的,估計并沒怎么想。另外還有個有意思的,ETC社區覺得這是犯罪行為,不知道各國法律是怎么看的。[2020/8/7]

Tornado.Cash是什么?

Tornado.Cash是一種完全去中心化的非托管協議,通過打破源地址和目標地址之間的鏈上鏈接來提高交易隱私。為了保護隱私,Tornado.Cash使用一個智能合約,接受來自一個地址的ETH和其他代幣存款,并允許他們提款到不同的地址,即以隱藏發送地址的方式將ETH和其他代幣發送到任何地址。這些智能合約充當混合所有存入資產的池,當你將資金放入池中時,就會生成私人憑據,證明你已執行了存款操作。而后,此私人憑據作為你提款時的私鑰,合約將ETH或其他代幣轉移給指定的接收地址,同一用戶可以使用不同的提款地址。

分析 | 慢霧:攻擊者拿下了DragonEx盡可能多的權限 攻擊持續至少1天:據慢霧安全團隊的鏈上情報分析,從DragonEx公布的“攻擊者地址”的分析來看,20 個幣種都被盜取(但還有一些DragonEx可交易的知名幣種并沒被公布),從鏈上行為來看攻擊這些幣種的攻擊手法并不完全相同,攻擊持續的時間至少有1天,但能造成這種大面積盜取結果的,至少可以推論出:攻擊者拿下了DragonEx盡可能多的權限,更多細節請留意后續披露。[2019/3/26]

如何轉入?

攻擊得手后,黑客開始大范圍地將資金分批轉移到各大交易所,但還沒來得及變現就被多家交易所凍結了。在經歷了白忙一場的洗錢后,黑客將目光轉向了DeFi。

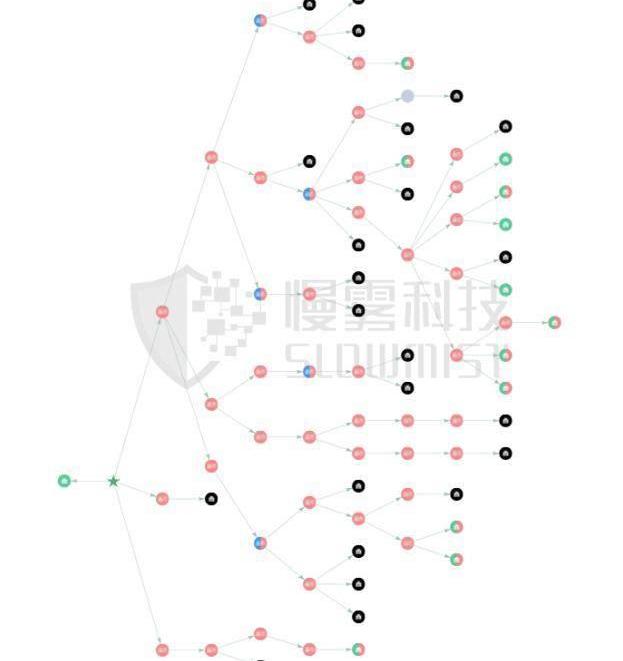

據慢霧AML旗下MistTrack反洗錢追蹤系統顯示,黑客(0xeb31...c23)先將ERC20代幣分散到不同的地址,接著使用Uniswap、1inch和Kyber將多數ERC20代幣換成了ETH。

分析 | 慢霧安全團隊提醒|EOS假賬號安全風險預警:根據IMEOS報道,EOS 假賬號安全風險預警,慢霧安全團隊提醒:

如果 EOS 錢包開發者沒對節點確認進行嚴格判斷,比如應該至少判斷 15 個確認節點才能告訴用戶賬號創建成功,那么就可能出現假賬號攻擊。

攻擊示意如下:

1. 用戶使用某款 EOS 錢包注冊賬號(比如 aaaabbbbcccc),錢包提示注冊成功,但由于判斷不嚴格,這個賬號本質是還沒注冊成功

2. 用戶立即拿這個賬號去某交易所做提現操作

3. 如果這個過程任意環節作惡,都可能再搶注 aaaabbbbcccc 這個賬號,導致用戶提現到一個已經不是自己賬號的賬號里

防御建議:輪詢節點,返回不可逆區塊信息再提示成功,具體技術過程如下:

1. push_transaction 后會得到 trx_id

2. 請求接口 POST /v1/history/get_transaction

3. 返回參數中 block_num 小于等于 last_irreversible_block 即為不可逆[2018/7/16]

圖3

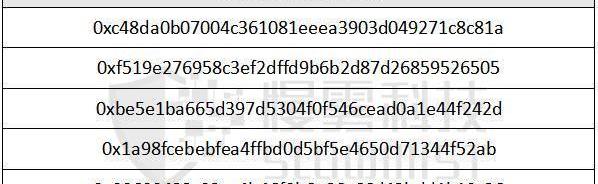

大部分ERC20代幣兌換成ETH后,被整合到了以下主要地址:

表1

在對ETH和ERC20代幣進行完整追蹤后,我們梳理出了資金是如何在黑客地址間移動,并分解出了資金是以怎樣的方式進入Tornado.Cash。

圖4

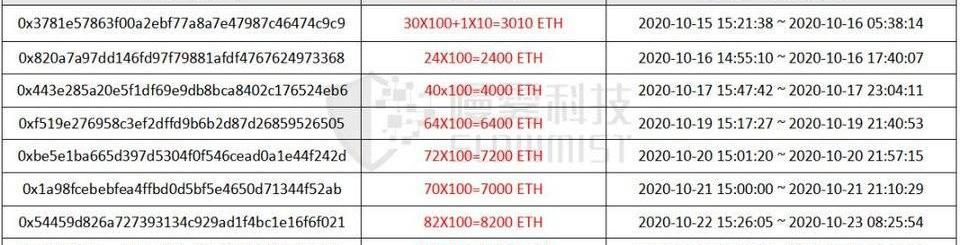

黑客將資金按時間先后順序轉入Tornado.Cash的詳情如下:

表2

轉到了哪?

猜想

1.巨額的ETH進入Tornado.Cash,會集中表現出一些可追蹤的特征。2.以黑客急于變現的行為分析,猜想黑客將資金存入Tornado.Cash后會隨即提款,或下次存入時提款。3.分析攻擊者使用洗幣平臺的方式和行為,可以獲得資金的轉移地址。

可能的鏈上行為

1.資金從Tornado.Cash轉出的時間范圍與黑客將資金轉入Tornado.Cash的時間范圍近似。2.一定時間段內,從Tornado.Cash轉出的資金會持續轉出到相同地址。

驗證

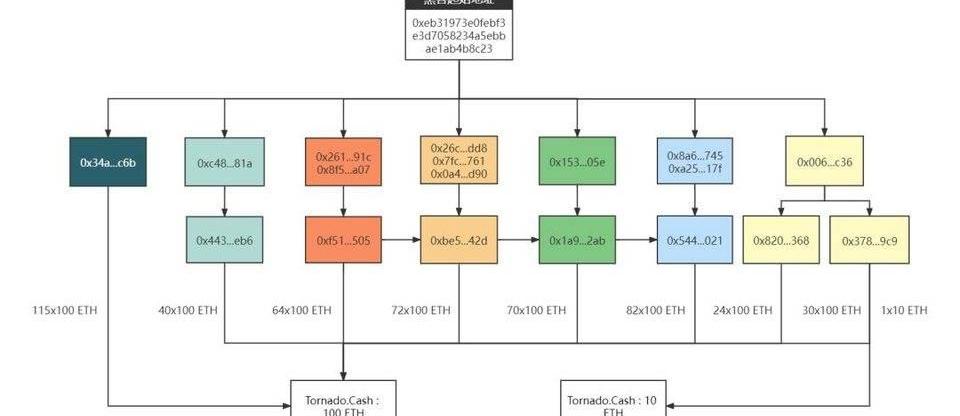

以黑客地址(0x34a...c6b)為例:

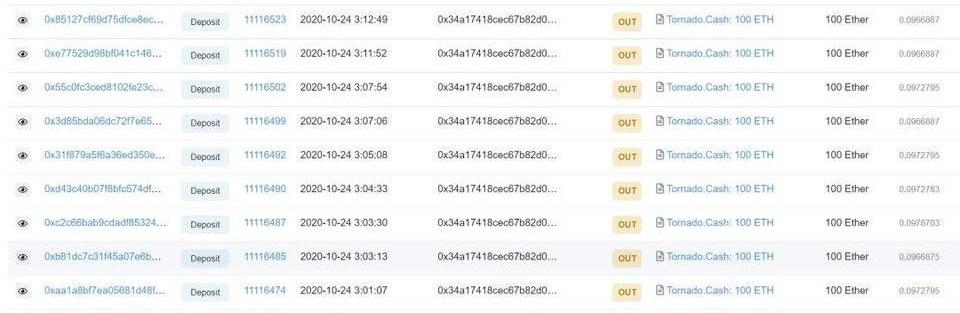

如表2結果所述,黑客在2020-10-2316:06:28~2020-10-2610:32:24(UTC)間,以每次100ETH,存115次的方式將11,500ETH存入Tornado.Cash。為了方便說明,我們只截取了該地址在2020-10-243:00:07~6:28:33(UTC)間的存款記錄,如下圖:

圖5

接著,我們查看_Tornado.Cash:100ETH_合約的交易記錄,找到地址(0x34a...c6b)在同一時間段的存款記錄,下圖紅框地址(0x82e...398)在此時間段內大量提款的異常行為引起了我們的注意。

圖6

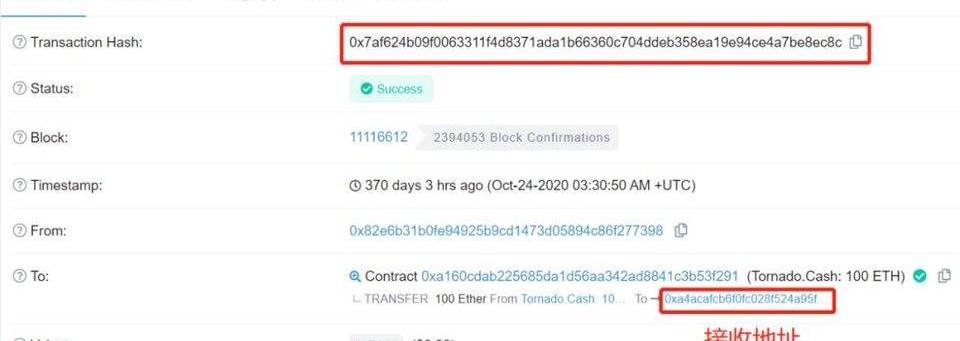

查看該地址(0x82e...398)在此時間段的交易哈希,發現該地址并沒有將ETH提款給自己,而是作為一個合約調用者,將ETH都提款到了地址(0xa4a...22f)。

圖7

圖8

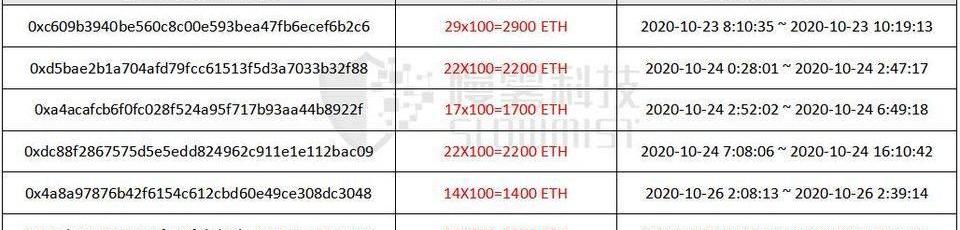

同樣的方式,得出黑客地址(0x34a...c6b)經由Tornado.Cash提款分散到了其他地址,具體如下:

表3

經過核對,發現從Tornado.Cash提款到表3中六個地址的數額竟與黑客存款數額11,500ETH一致,這似乎驗證了我們的猜想。對其他地址的分析方法同理。

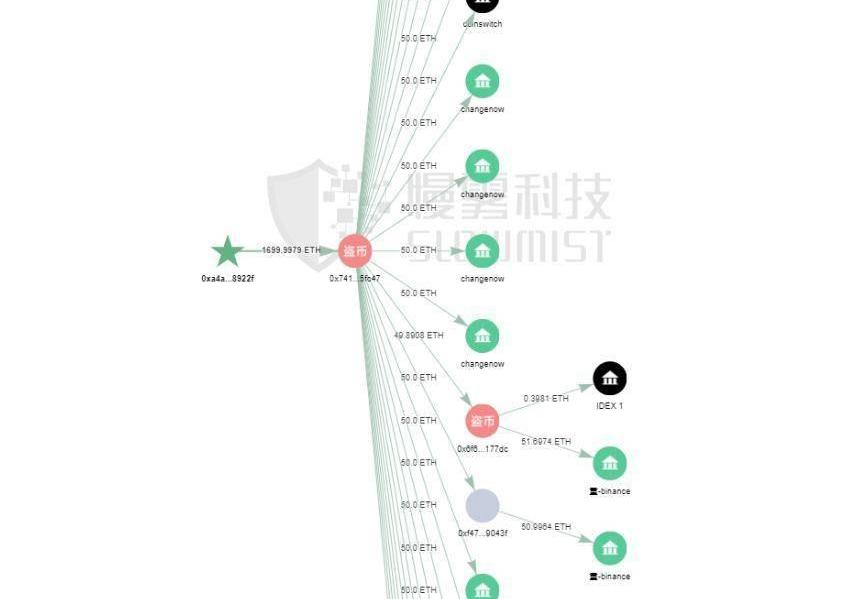

接著,我們繼續對這六個地址進行追蹤分析。據MistTrack反洗錢追蹤系統展示,黑客將部分資金以50~53ETH不等轉向了ChangeNOW、CoinSwitch、Binance等交易平臺,另一部分資金進入第二層后也被黑客轉入了上述交易平臺,試圖變現。

圖9

總結

本文主要說明了黑客是如何試圖使用Tornado.Cash來清洗盜竊的ETH,分析結果不由得讓我們思考:Tornado.Cash真的完全匿名嗎?一方面,既然能分析出部分提款地址,說明不存在絕對的匿名;另一方面,匿名性是具備的,或許只是Tornado.Cash不適合在短時間內混合如此大規模的資金而已。

截止目前,KuCoin官方表示已聯合交易所、項目方、執法和安全機構追回約2.4億美元資金。從各種攻擊事件看來,DeFi或許已成為黑客轉移資金的通道,而今監管已至,合規化的腳步愈發逼近,有合規需求的項目方,可以考慮接入慢霧AML系統(aml.slowmist.com),即使黑客使用了DeFi,也無處遁形。

據浙江數字經濟公眾號消息,11月12日下午,浙江省經信廳組織召開了“元宇宙”產業發展座談會。省經信廳數字經濟處姚春彬,省虛擬現實產業聯盟理事長、浙江大學教授金小剛,北航VR/AR創新研究院常務副.

1900/1/1 0:00:00作者:沈陽,清華大學新聞學院教授博導、清華大學新媒體研究中心執行主任 來源:思客 近來,元宇宙成為科技圈和資本圈大熱的話題.

1900/1/1 0:00:00據Coingape11月17日消息,美食元宇宙游戲OneRare完成200萬美元融資,ArkstreamCapital、Momentum6、StableNode、ExnetworkCapital.

1900/1/1 0:00:00印度總理NarendraModi周六在印度主持了一場關于Crypto的會議。此次會議的與會人員包括印度儲備銀行、財政部和內政部以及來自全國各地的專家.

1900/1/1 0:00:00據Beincrypt10月29日報道,穩定幣成為美國消費者金融保護局針對大型科技公司調查的組成部分,因為CFPB認為,隨著越來越多的科技和支付公司接受數字貨幣.

1900/1/1 0:00:00當市場經過十多年的發展,數字資產的種類越來越多,圍繞數字資產形成的各種衍生品也有了質的飛躍。尤其是DEFI的出現,讓數字資產有了在質押的前提下廣泛交換的能力,進入2021年10月之后,隨著比特幣.

1900/1/1 0:00:00