BTC/HKD+0.1%

BTC/HKD+0.1% ETH/HKD-0.34%

ETH/HKD-0.34% LTC/HKD-0.46%

LTC/HKD-0.46% ADA/HKD+2.32%

ADA/HKD+2.32% SOL/HKD-0.06%

SOL/HKD-0.06% XRP/HKD+2.18%

XRP/HKD+2.18%作者:yudan@慢霧安全團隊

背景

2021年1月27日,據慢霧區情報,SushiSwap再次遭遇攻擊,此次問題為DIGG-WBTC交易對的手續費被攻擊者通過特殊的手段薅走。慢霧安全團隊在收到情報后立馬介入相關事件的分析工作,以下為攻擊相關細節。

SushiMaker是什么

SushiMaker是SushiSwap協議中的一個重要的組件,其用于收集SushiSwap每個交易對的手續費,并通過設置每個代幣的路由,將不同交易對的手續費最終轉換成sushi代幣,回饋給sushi代幣的持有者。這個過程就是發生在SushiMaker合約上。

說說恒定乘積

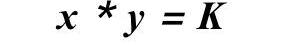

恒定乘積的公式很簡單,在不計算手續費的情況下,恒定乘積的公式為

海德薇格:我很期待看到 數字貨幣將如何改變人民幣支付市場:第十七屆中國國際金融論壇于2020年12月17日-18日在上海舉行。主題為“數字經濟時代的金融服務”。國際銀行業聯合會(IBFed)總裁海德薇格?挪倫斯視頻參會并致辭時指出:金融穩定委員會正在監測大科技公司的創新和金融穩定風險,并且已經發表了很多關于該主旨的文章,例如在2020年10月13日發表的一篇文章中,就提出了關于全球穩定幣的10個高層建議。考慮到創新的規模之大,監管機構和監督機構都需要拓寬自己的視野,并且彼此之間開展更多合作。

中國監管機構一直在積極加強監管,以便隨時應對大科技公司所引起的市場變化。例如,去年,中國人民銀行就起草了相關規則,要求將銀行和金融服務與金融控股公司旗下的科技公司分離,并對這些科技公司進行監管。 現在,要求支付公司必須有100%的存款準備金。

中國還率先推出了由國家信用支持的數字貨幣。我很期待看到這些數字貨幣將如何改變中國國內和境外的人民幣支付市場。(新浪財經)[2020/12/17 15:29:42]

現場丨中央美術學院副教授陳卓:我們該思考如何讓加密藝術品擁有傳統藝術品特性:金色財經現場報道,10月17日,BCA NFT藝術沙龍于京舉辦,在圓桌討論環節,中央美術學院副教授陳卓表示,如今在藝術領域,用媒介去區分藝術,邊界越發模糊,藝術正在向經典形態向新形態轉變的趨勢,媒介的轉變和社會的變化會推動一波變遷。傳統的藝術品有神秘感,但區塊鏈是透明的,藝術展有儀式感,但線上藝術品會缺少儀式感。我們該思考如何讓加密藝術具備傳統藝術特性。例如藝術收藏的儀式感、藝術品生產過程的創造藝術。[2020/10/17]

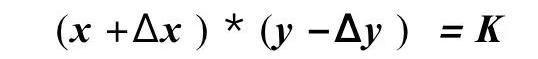

也就是說每次兌換,其實都是遵循這個公式,及交易前后K值不變,在兌換的過程中,由于要保持K值不變,公式的形式會是這個樣子

直播|Elsa > 區塊鏈企業錢包如何防護數字資產安全:金色財經 · 直播主辦的《 幣圈 “后浪” 仙女直播周》第8期20:00準時開始,本期“后浪”仙女太壹科技 首席品牌官 Elsa將在直播間聊聊“區塊鏈企業錢包如何防護數字資產安全”,感興趣的朋友掃碼移步收聽![2020/7/12]

其中X代表賣掉的代幣,Y代表要購買的代幣,那么每次能兌換到的代幣數量會是這個樣子(具體的推導過程就不演示了:D)

從公式上可以看到,當輸出代幣Y的兌換數量上限取決于Y代幣的數量,而和X代幣數量的大小無關,反過來說,如果要賣掉的X代幣數量很大,但是Y代幣的數量很小,那么就會造成大量的X代幣只能兌換出少量的Y代幣,而這個兌換價格相比正常的交易價格會偏離很多,這就是所謂的滑點,是本次攻擊中的關鍵。

聲音 | BB:監管者不知道如何利用區塊鏈應對非傳統領域價值儲存的需求:Blcok.one的CEO BB發推文表示,監管者雖然知道區塊鏈,但他們不知道如何利用區塊鏈技術來應對主流市場對在非傳統領域價值儲存的快速增長需求,而這些非傳統領域更符合個人的信仰體系。[2019/4/21]

攻擊流程

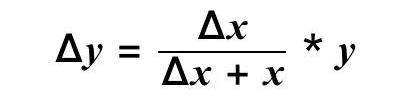

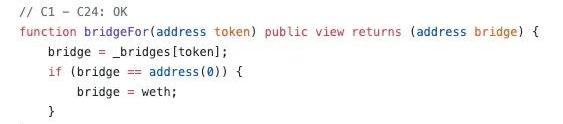

2020年11月30日,SushiSwap就曾因為SushiMaker的問題出現過一次攻擊(詳解參閱:以小博大,簡析SushiSwap攻擊事件始末),本次攻擊和第一次攻擊相似,但流程上有區別。相較于舊合約,在新的合約中,手續費在兌換的過程中會通過bridgeFor函數為不同交易對中的代幣尋找特定的兌換路由,然后進行兌換。

布魯金斯學會:全球監管機構之間沒有就如何處理加密貨幣達成協議:據福布斯消息,布魯金斯學會昨日發布關于央行和加密貨幣的研究報告。報告指出,世界各地的銀行監管機構并未采取統一的方式來規范加密貨幣。該報告還指出,目前的大型經濟體中,沒有任何一個國家的央行認真考慮是否推出自己的加密貨幣。然而,美聯儲、日本央行、加拿大央行、英國央行和歐洲央行均表示正在評估央行加密貨幣的利與弊。研究表明,央行領導人目前主要對于加密貨幣潛在的逃稅和洗錢可能表示擔心。[2018/4/18]

其中,bridgeFor函數的邏輯如下:

根據bridgeFor的邏輯,我們不難發現,如果沒有手動設置過特定幣種的bridge,那么默認的bridge是WETH,也就是說,在未設置bridge的情況下,默認是將手續費兌換成WETH。而DIGG這個幣,就是正好沒有通過setBridge設置對應的bridge的。

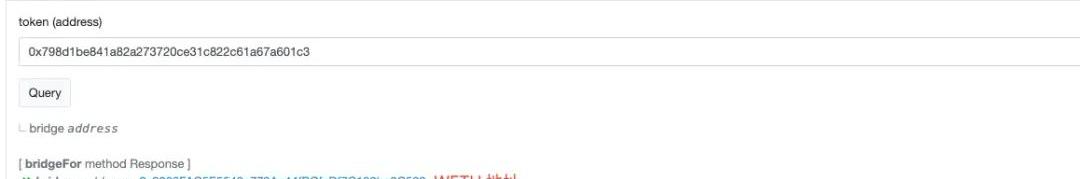

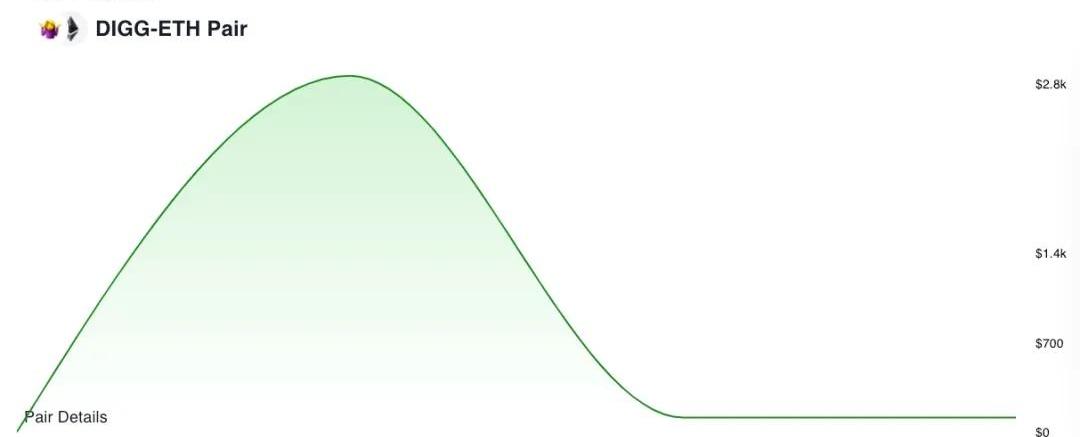

但是這里還有一個問題,就是在swap的過程中,如果這個交易對不存在,兌換的過程是失敗的。本次攻擊中,DIGG-WETH這個交易對一開始并不存在,所以攻擊者預先創建一個DIGG-WETH的交易對,然后添加少量的流動性。這個時候如果發生手續費兌換,根據前面說的恒定乘積的特性,由于DIGG-WETH的流動性很少,也就是DIGG-WETH中的WETH上限很小,而SushiMaker中的要轉換的手續費數量相對較大,這樣的兌換會導致巨大的滑點。兌換的過程會拉高DIGG-WETH交易對中WETH兌DIGG的價格,并且,DIGG-WETH的所有DIGG手續費收益都到了DIGG-WETH交易中。通過觀察DIGG-WETH交易對的流動性情況,流動性最大的時候也才只有不到2800美元的流動性,這個結果也能和公式的推導相互驗證。

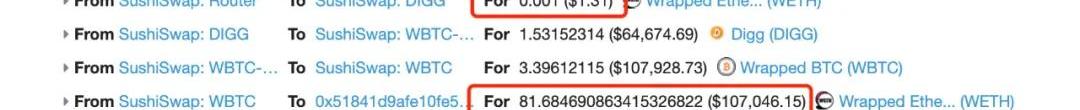

攻擊者在SushiMaker完成手續費轉換后,由于?DIGG-WETH交易對中WETH兌DIGG的價格已經被拉高,導致少量的WETH即可兌換大量的DIGG,而這個DIGG的數量,正是DIGG-WBTC交易對的大部分手續費收入。

總結

本次攻擊和SushiSwap第一次攻擊類似,都是通過操控交易對的兌換價格來產生獲利。但是過程是不一樣的。第一次攻擊是因為攻擊者使用LP代幣本身和其他代幣創建了一個新的交易對,并通過操縱初始流動性操控了這個新的交易對的價格來進行獲利,而這次的攻擊則利用了DIGG本身沒有對WETH交易對,而攻擊者創建了這個交易對并操控了初始的交易價格,導致手續費兌換過程中產生了巨大的滑點,攻擊者只需使用少量的DIGG和WETH提供初始流動性即可獲取巨額利潤。

相關參考鏈接如下:

SushiMaker歸集手續費交易:

https://etherscan.io/tx/0x90fb0c9976361f537330a5617a404045ffb3fef5972cf67b531386014eeae7a9

攻擊者套利交易:

https://etherscan.io/tx/0x0af5a6d2d8b49f68dcfd4599a0e767450e76e08a5aeba9b3d534a604d308e60b?

DIGG-WETH流動性詳情:

https://www.sushiswap.fi/pair/0xf41e354eb138b328d56957b36b7f814826708724?

Sushi第一次被攻擊詳解:

https://mp.weixin.qq.com/s/-Vp9bPSqxE0yw2hk_yogFw?

來源:01區塊鏈,作者:孫翼 報告摘要: 1、截至2020年12月31日,共有86個政府部門及科研機構發布了113個區塊鏈相關招標項目,招標單位覆蓋18個省.

1900/1/1 0:00:00?加密貨幣擁護者的堅定信念似乎正在影響“金本位理論”的擁護者彼得·希夫。Schiff被認定是為對加密貨幣有重大影響的人之一,一直持有著看跌比特幣的立場。他的觀點受到了眾多加密貨幣評論員的抨擊.

1900/1/1 0:00:00本文來源:移動支付網,作者:佘云峰近日,北京數字人民幣試點活動已經圓滿結束,此次活動中除了中簽用戶使用手機App支付之外.

1900/1/1 0:00:00本文作者為NewBloc策略分析師Barry,5年外匯黃金市場交易經歷。隨著美債收益率持續走高,對于全球金融資產而言無疑已經構成了一定的威脅,且流動性在逐漸褪去,這對于高估值和高投機性的品種或將.

1900/1/1 0:00:00KavaLabs發布Kava5主網升級暫停公告。北京時間3月4日晚11:15左右,Kava5主網成功上線,但在啟動幾分鐘后,Kava團隊在HARDProtocol發現了一個Bug,KavaLab.

1900/1/1 0:00:00據官方博客消息,1月25日,治理促進者和MakerFoundation智能合約團隊已將一項執行投票納入投票系統,已決定是否批準1月治理周期捆綁建議.

1900/1/1 0:00:00