BTC/HKD-0.23%

BTC/HKD-0.23% ETH/HKD-0.99%

ETH/HKD-0.99% LTC/HKD-0.57%

LTC/HKD-0.57% ADA/HKD-1.95%

ADA/HKD-1.95% SOL/HKD-1.04%

SOL/HKD-1.04% XRP/HKD-3.22%

XRP/HKD-3.22%原文:《正處于“刮骨療”自救的SushiSwap,今日又是如何被黑客攻擊的?》

在嚴峻的財務壓力下,黑客又來一擊,那在黑客的打擊下,SushiSwap能否走出自救的道路?

2023年4月9日,據BeosinEagleEye態勢感知平臺消息,SushiswapRouteProcessor2合約遭受攻擊,部分對合約授權過的用戶資金被黑客轉移,涉及金額約1800ETH,約334萬美元。

據了解,SushiSwap流動性挖礦項目,克隆自Uniswap,最大的不同是其發行了SUSHI代幣,團隊希望用SUSHI通證經濟模型,優化Uniswap。但Uniswap創始人HaydenAdams表示,Sushi只是任何有能力的開發人員通過一天的努力創造出來的東西,試圖利用炒作和Uniswap創造的價值來獲利。

印度財長:印度擔任G20主席國旨在制定應對加密貨幣風險的共同框架:4月11日消息,印度財政部長Nirmala Sitharaman 表示,印度擔任G20主席國的目的是為所有國家制定一個共同框架,以應對近期加密市場出現的沖擊后與加密貨幣相關的風險。鑒于加密貨幣出現了如此多的崩潰和沖擊,加密貨幣是G20印度主席國期間討論的一個非常重要的部分。我們尋求為所有國家制定一個共同框架來處理這個問題。

印度的G20主席國任期將于2023年11月30日結束,G20國家將有大約7個月的時間來制定可在不同司法管轄區實施的全面加密改革。[2023/4/11 13:56:46]

其實在本次攻擊之前,這個項目還有另外的“坎坷”,去年12月6日,上任僅兩個月的Sushi新任“主廚”JaredGrey于治理論壇發起了一項新提案。在該提案中,Jared首次向外界披露了Sushi當前嚴峻的財務狀況,并提出了一個暫時性的自救方案。

Camelot首個Launchpad項目Arbitrove公募金額已超5000 ETH:據官網數據顯示,Arbitrum生態DEX Camelot首個Launchpad項目Arbitrove公募金額現已超5000枚ETH,價值約合867萬美元。團隊表示,籌集資金的50%將用于為Camelot上的TROVE/ETH交易對添加流動性。

同時還將在TROVE上線后的前14天內引入底價保護基金,基金將在TROVE價格下跌超過20%時進行買入,基金規模約為籌集資金的20%。[2023/2/20 12:17:06]

正是在這樣的壓力下,黑客又來一擊,那在黑客的打擊下,SushiSwap能否走出自救的道路?

Cryptowatch推出加密社交平臺Cryptowatch Social:金色財經報道,加密貨幣交易終端Cryptowatch宣布推出 Cryptowatch Social,這是第一個旨在培養基于信任和透明度的加密社區的社交平臺。

Cryptowatch Social功能包括交易所賬戶集成,驗證創建者的數字資產或進行的交易。

Cryptowatch 成立于2014年,是加密持有者掃描價格、分析市場走勢并在每個主要交易所進行交易的一體化界面。(businesswire)[2022/11/2 12:09:35]

事件相關信息

我們以其中一筆攻擊交易進行事件分析。

攻擊交易

0xea3480f1f1d1f0b32283f8f282ce16403fe22ede35c0b71a732193e56c5c45e8

數字錢包架構公司Liminal完成470萬美元種子輪融資,Elevation Capital領投:6月1日消息,數字資產安全托管錢包架構公司Liminal宣布完成470 萬美元種子輪融資,Elevation Capital領投,LD Capital、Woodstock、Nexus Ventures、Hashed、Cadenza Ventures、Vauld、Better Capital和Sparrow Capital等參投,印度交易所CoinDCX 以及 Andreas Antonopoulos、Balaji Srinivasan、Sandeep Nailwal、Jaynti Kanani和Ajeet Khurana等大型天使投資人也參與了融資。

Liminal 提供安全多方計算或 MPC 和多重簽名錢包的錢包架構,這些錢包需要兩個或多個私鑰來簽署和發送交易,以保護不同區塊鏈上的數字資產。[2022/6/1 3:54:40]

攻擊者地址

0x719cdb61e217de6754ee8fc958f2866d61d565cf

攻擊合約

0x000000C0524F353223D94fb76efab586a2Ff8664

被攻擊合約

0x044b75f554b886a065b9567891e45c79542d7357

被攻擊用戶

0x31d3243CfB54B34Fc9C73e1CB1137124bD6B13E1

攻擊流程

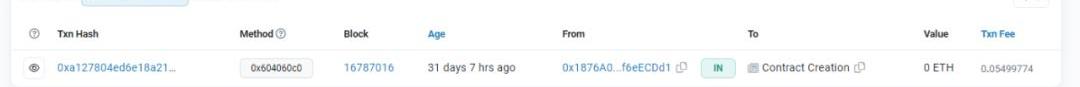

1.攻擊者地址(0x1876…CDd1)約31天前部署了攻擊合約。

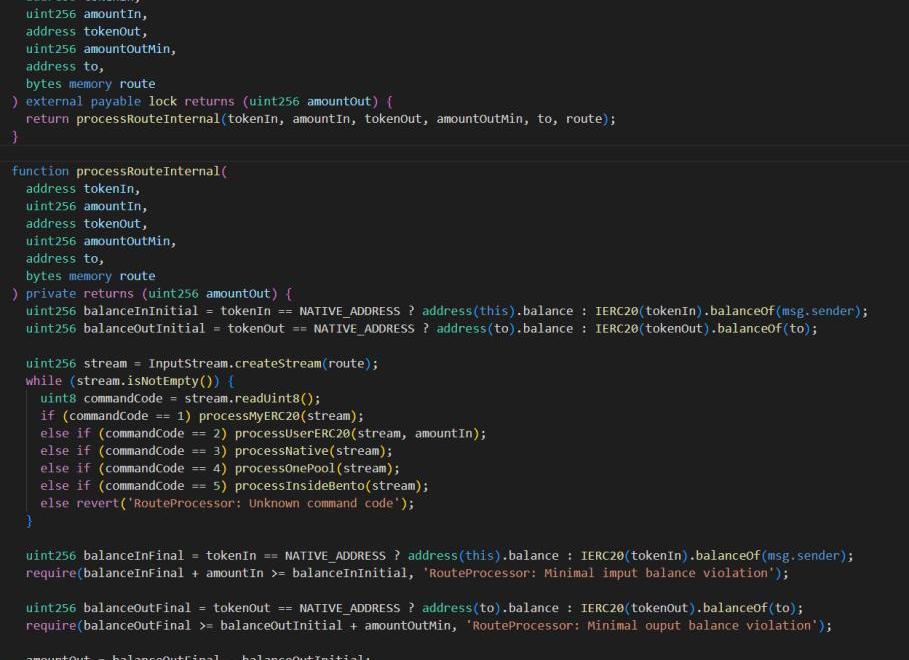

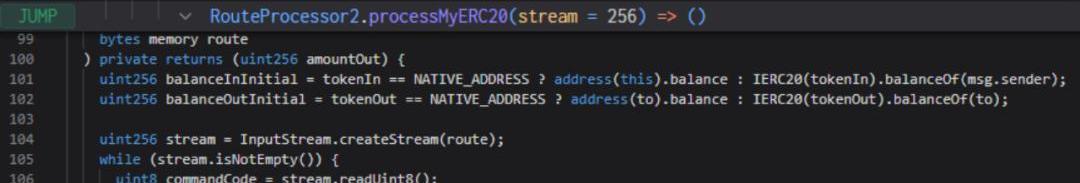

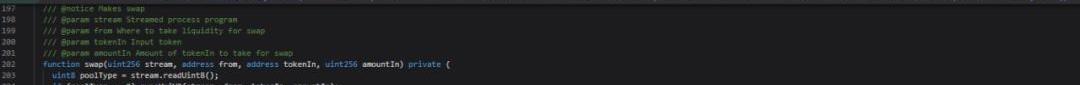

2.攻擊者發起攻擊交易,首先攻擊者調用了processRoute函數,進行兌換,該函數可以由調用者指定使用哪種路由,這里攻擊者選擇的是processMyERC20。

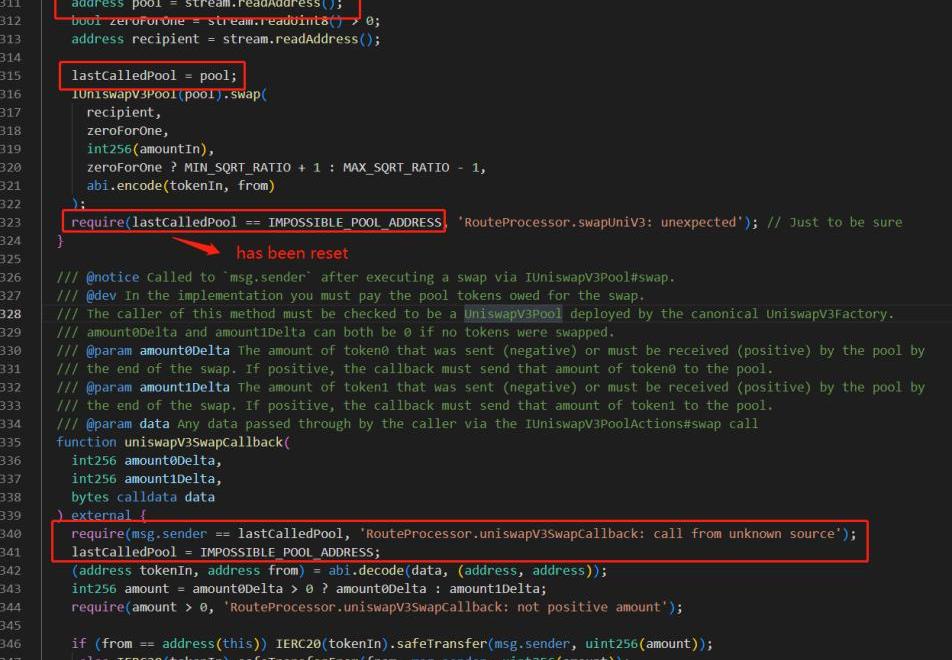

3.之后正常執行到swap函數邏輯中,執行的功能是swapUniV3。

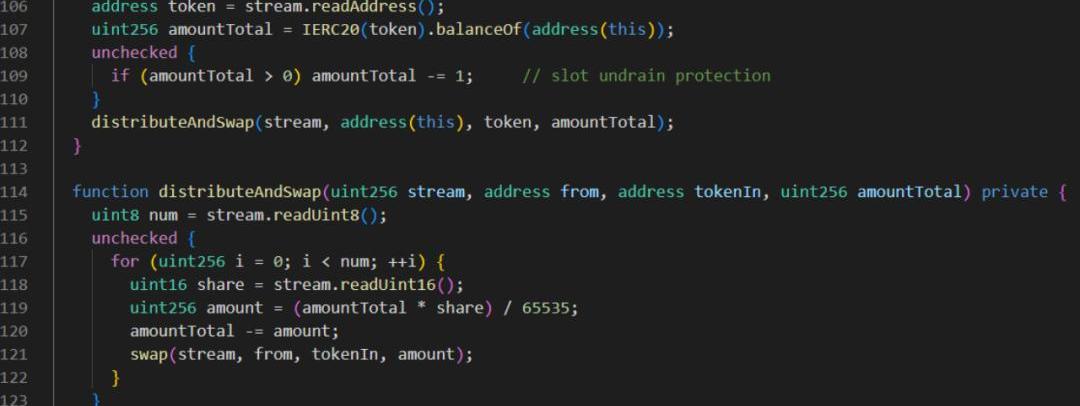

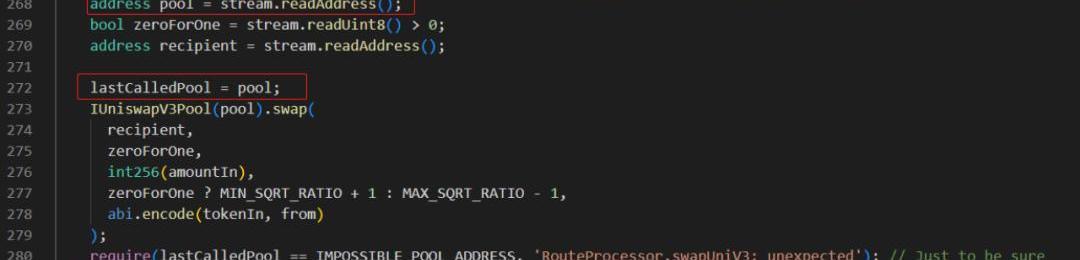

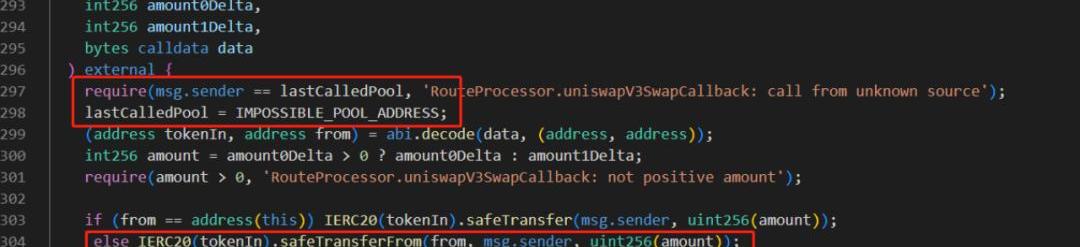

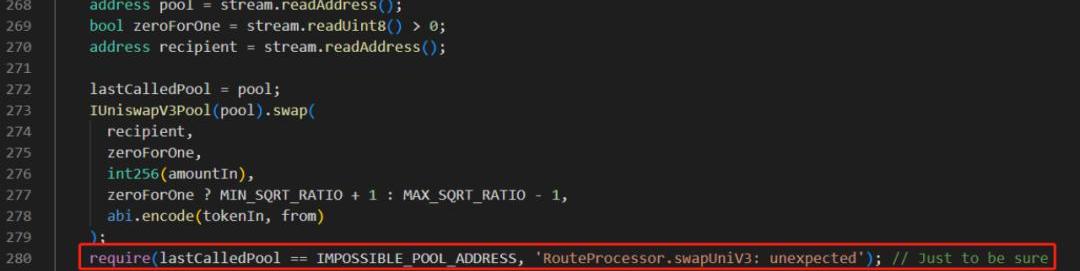

4.在這里可以看到,pool的值是由stream解析而來,而stream參數是用戶所能控制的,這是漏洞的關鍵原因,這里lastCalledPool的值當然也是被一并操控的,接著就進入到攻擊者指定的惡意pool地址的swap函數中去進行相關處理了。

5.Swap完成之后,由于此時lastCalledPool的值已經被攻擊者設置成為了惡意pool的地址,所以惡意合約調用uniswapV3SwapCallback函數時校驗能夠通過,并且該函數驗證之后就重置了lastCalledPool的值為0x1,導致swapUniV3函數中最后的判斷也是可有可無的,最后可以成功轉走指定的from地址的資金,這里為100個WETH。

漏洞分析

本次事件攻擊者主要利用了合約訪問控制不足的問題,未對重要參數和調用者進行有效的限制,導致攻擊者可傳入惡意的地址參數繞過限制,產生意外的危害。

總結

針對本次事件,Beosin安全團隊建議:

1.在合約開發時,調用外部合約時應視業務情況限制用戶控制的參數,避免由用戶傳入惡意地址參數造成風險。

2.用戶在與合約交互時應注意最小化授權,即僅授權單筆交易中實際需要的數量,避免合約出現安全問題導致賬戶內資金損失。

?文?/巴九靈? 從美國的硅谷銀行、簽名銀行,到歐洲“百年老店”瑞士信貸銀行,歐美多家銀行接連陷入嚴重的風險事件,近期環球金融風險指數級上升,令人擔憂.

1900/1/1 0:00:003月22日,生命未來研究所(FutureofLife)向全社會發布了一封《暫停大型人工智能研究》的公開信,呼吁所有人工智能實驗室立即暫停比GPT-4更強大的人工智能系統的訓練.

1900/1/1 0:00:00Loma:比特幣會突破2.8萬美元阻力位擁有超過28萬粉絲的加密貨幣分析師Loma表示,他相信比特幣最終會突破28,800美元左右的阻力位.

1900/1/1 0:00:00前兩天Arbitrum剛剛官宣了137家獲得TokenAirdrop的DAO,幾乎包含了顯露出了苗頭的各賽道用例伴隨著3月23日晚擠爆Arbitrum基金會官網的ARB申領盛況.

1900/1/1 0:00:00原文標題:Checksandbalances:Machinelearningandzero-knowledgeproofs原文作者:ElenaBurger原文來源:a16zcrypto編譯:Ka.

1900/1/1 0:00:00作者:0xFishyloaopher,Web3.comVentures;翻譯:金色財經0xnaitive 關鍵要點 ●?“Multi-dipstaking”是指在單一質押本金上賺取多倍收益●?L.

1900/1/1 0:00:00