BTC/HKD+0.06%

BTC/HKD+0.06% ETH/HKD+0.38%

ETH/HKD+0.38% LTC/HKD+0.18%

LTC/HKD+0.18% ADA/HKD+2.33%

ADA/HKD+2.33% SOL/HKD+0.95%

SOL/HKD+0.95% XRP/HKD+0.27%

XRP/HKD+0.27%By:?Johan

據慢霧安全團隊情報,2023年3月13日,Ethereum鏈上的借貸項目EulerFinance遭到攻擊,攻擊者獲利約2億美元。

黑客在攻擊完Euler后,為了混淆視聽逃避追查,轉了100ETH給盜取了Ronin6.25億多美金的黑客拉撒路。拉撒路順水推舟將計就計,隨即給Euler黑客發了一條鏈上加密消息,并回禮了2枚ETH:

消息內容是提示EulerExploiter用eth-ecies解密這條消息。

質疑

按道理說在公開的環境下,如果RoninExploiter只是想加密通訊,使?公鑰加密是最簡單的?案。

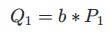

??公鑰加密:

C={rG,M+rQ}={C1,C2}

????私鑰解密:

M=M+r(dG)?d(rG)=C2?d(C1)

比特幣礦企Stronghold Digital Mining提交招股書:2月3日消息,比特幣礦企Stronghold Digital Mining提交了一份招股書,將出售多達1000萬股a類股票,作為其保存現金努力的一部分。公司將把任何收益用于一般公司用途。(The Block)[2023/2/3 11:46:12]

其中密??C,公鑰?Q,私鑰?d,隨機數?r,消息?M。協議很簡單,加密過程不需要?到的私鑰,不存在私鑰泄露的路徑。

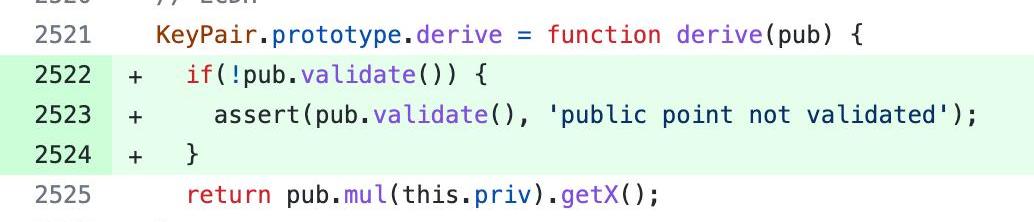

使?eth-ecies加密是因為?便還是另有所圖?隨后很快就有?指出eth-ecies存在安全漏洞,RoninExploiter是想竊取EulerExploiter的私鑰。

是否真的如此?且讓我們先分析?下eth-ecies存在的是怎么樣的?個漏洞。

扭曲攻擊漏洞

經過分析,我們發現eth-ecies使?了?"elliptic":"^6.4.0",這是個Javascript橢圓曲線庫,這個版本的庫存在多個安全漏洞,其中?個就是扭曲曲線攻擊漏洞(twistattacks),這個漏洞的成因是在計算ECDH共享密鑰時沒有驗證對?的公鑰是否在曲線上,攻擊者可通過構造??群曲線上的公鑰,誘導受害者計算共享密鑰,從?破解出受害者私鑰。

Andre Cronje:Keep3rV1目前暫無代幣銷售:yearn.finance創始人Andre Cronje通過Medium發布Keep3r Network V1的最新進展。目前該項目已經完成治理審計,庫藏價值為980萬美元,治理社區能夠決定如何使用分配,在過去的24小時當中該項目已經獲得交易費38.4萬美元。

需要聲明的是,目前該項目沒有TG、Discord和推特,同時也沒有代幣售賣。該項目于昨天推出,是去中心化鏈上服務外包網絡。[2020/10/29]

但是這個漏洞的利?難度是很?的,需要有?常契合的場景才能發起攻擊,RoninExploiter是否有機會發起扭曲攻擊呢?

ECDH算法?險

ECDH算法是基于橢圓曲線加密的密鑰交換算法。它與傳統的Diffie-Hellman(DH)算法類似,但是使?的是橢圓曲線上的數學運算來實現密鑰交換,從?提供更?的安全性。

孫宇晨:針對庫幣被盜一事,TRONSCAN和Poloniex將提供必要幫助:針對庫幣被盜一事,孫宇晨發推稱,對庫幣團隊以及所有用戶的遭遇表示同情,希望他們能盡快收回資金。TRONSCAN將標記黑客的地址,以便所有交易所伙伴都知道。Poloniex將保持高度警惕,以防被盜資金轉移到Poloniex。[2020/9/26]

下?是ECDH算法的步驟:

1.?成橢圓曲線:在密鑰交換之前,通信雙?需要選擇?個橢圓曲線,該曲線必須滿??些數學特性,例如離散對數問題。

2.?成私鑰和公鑰:每個通信?都需要?成?對私鑰和公鑰。私鑰是?個隨機數,?于計算公鑰。公鑰是?個點,它在橢圓曲線上,并由私鑰計算得出。

3.交換公鑰:通信雙?將??的公鑰發送給對?。

4.計算共享密鑰:通信雙?使?對?發送的公鑰和??的私鑰計算出?個共享密鑰。這個共享密鑰可以?于加密通信中的數據,保證通信的機密性。

為了?便描述下?Alice和Bob分別代表上?雙?,G為基點,假設:

Mooniswap已與TRON區塊鏈集成:金色財經報道,1inch.exchange推出的基于以太坊的自動做市商(AMM)Mooniswap已與TRON區塊鏈集成。1inch聯合創始人兼首席執行官Sergej Kunz表示,這種整合將使流動性提供商能夠增加收入。[2020/9/11]

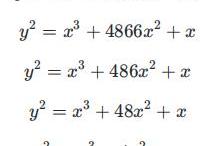

Alice的私鑰是a,則Alice公鑰是A=aG;

Bob的私鑰中b,則Bob公鑰是B=bG。

核?知識點在共享密鑰計算?法,根據群的乘法交換律,他們只要獲取到對?的公鑰就可以計算出共享密鑰:

????????????????????????S=aB=a(bG)=b(aG)=bA

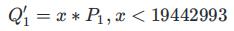

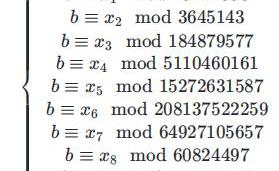

如果Alice想要刺探Bob的私鑰,她可以選擇?個階數?q??常?的曲線點?H,由于群是循環群,Bob在計算?S′?=bH?時,他得到的?S′?將在這些少量點群以內。Alice不知道Bob的私鑰?b,但可以通過窮舉得到滿??S′=xH?的?x,此時?b≡x?modq?。顯然?x?很?,最?為?q。

動態 | 波場TRON區塊高度突破1700萬:2月11日,根據TRONSCAN波場區塊鏈瀏覽器最新數據顯示,波場TRON區塊高度達到17044919,突破1700萬。波場TRON各項數據一直穩中前進,波場生態逐漸強大的同時,也將迎來更多交易量。[2020/2/11]

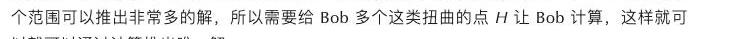

需要多少個扭曲點呢?這取決于每?次選擇的階數?q,需要階數相乘能超過私鑰的最?值,即滿?:

如果我每次選擇的?q???點,那么需要交互的次數?n?就可以少?點,但?q?越?意味著窮舉的難度越?,所以這?需要根據Alice的運算性能做?個取舍。

事件結論

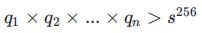

上?我們分析了ECDH算法的?險和攻擊原理,我們再回來看eth-ecies這個庫,實際上它使?的只是?個類似ECDH的算法,它在構造共享私鑰時使?的是臨時密鑰,根本不需要?到加密?的私鑰,所以并不會對加密?構成?險。

那么有沒有可能RoninExploiter是想利?社會?程學引導EulerExploiter使?其它有問題的?具呢??如我們熟知的PGP加密協議?

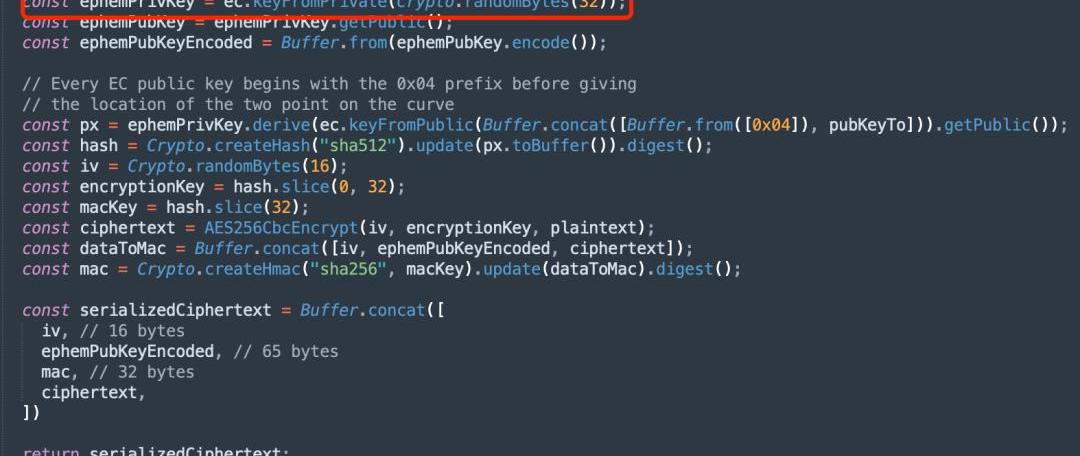

巧的很,我們很快就發現被?泛使?的開源庫openpgpjs最新版本v5.7.0?還在使?了低版本的?"={1}".format(Gorder,factor(Gorder)))

計算結果:

...=?2?*?3049?*?14821?*?19442993?*?32947377140686418620740736789682514948650410565397852612808537

選擇19442993這個??適中的數,?中國剩余定理創建?個含有19442993個元素的?群:?

x=crt(,)P1=x*G

到這?我們就得到了第?個扭曲的點,把它當作公鑰發送給Bob,Bob就可以計算第?個共享密鑰:

最終得到的結果可表示為:

使?中國剩余定理即可計算出私鑰?b:

x=crt(,)print(x==b)print(hex(x))

總結

本?我們通過?個不同常理的對話開始研究了橢圓曲線加密算法中的扭曲曲線攻擊,分析了漏洞的存在的原因,雖然漏洞利?場景有限,但不失為?個很有價值的漏洞,希望能對?家的學習研究有所啟發。

最后,感謝領先的?站式數字資產?托管服務商Safeheron提供的專業技術建議。

參考資料:

.https://etherscan.io/tx/0xcf0b3487dc443f1ef92b4fe27ff7f89e07588cdc0e2b37d50adb8158c697cea6

.https://github.com/LimelabsTech/eth-ecies

.GitHub-openpgpjs/openpgpjs:OpenPGPimplementationforJavaScript

.Ellipticcurveconstructor-Ellipticcurves

Tags:RONETHTROtrontronlink安卓版togetherbnb按不了tElectronic USDWrapped TRON

據慢霧安全團隊情報,2023年3月13日,Ethereum鏈上的借貸項目EulerFinance遭到攻擊,攻擊者獲利約2億美元.

1900/1/1 0:00:001.金色觀察|以太坊基金會官方詳解Shapella主網升級提款功能即將到來!Shapella網絡升級計劃于epoch?194048在以太坊網絡上激活.

1900/1/1 0:00:00作者:Mike 伴隨著3月23日晚擠爆Arbitrum基金會官網的ARB申領盛況,加密市場的流動性與關注度都在加速涌入Arbitrum生態.

1900/1/1 0:00:00作者:JEFFJOHNROBERTSANDYVONNELAU 譯:金色財經 2023年3月21日,Binance首席執行官趙昌鵬“CZ”在迪拜拍攝.

1900/1/1 0:00:00來源:BuidlerDAO作者:HIRAYAMASHO翻譯:@KP|BuidlerDAO基于過去的案例和現在主流的DeFi和GameFi模型.

1900/1/1 0:00:00當你考慮像游戲或DeFi等面向散戶利基市場時,很明顯,普通人并不關心使用哪個鏈或者事物有多么去中心化,他們關心的是他們可以從中獲得的價值,區塊鏈可以幫助增加最終用戶可以獲得的價值.

1900/1/1 0:00:00