BTC/HKD+0.11%

BTC/HKD+0.11% ETH/HKD+0.15%

ETH/HKD+0.15% LTC/HKD+0.04%

LTC/HKD+0.04% ADA/HKD+0.07%

ADA/HKD+0.07% SOL/HKD+0.06%

SOL/HKD+0.06% XRP/HKD+0.18%

XRP/HKD+0.18%MEV機器人被攻擊,導致146萬美元的資產受到損失。

雖然合約無法被看到并被證實,但交易流程顯示,漏洞合約被批準轉移了1101枚ETH。

此前,該MEV機器人本身也剛剛完成了一筆交易,從僅僅11美元的USDT交易中獲利了15萬美元。

什么是MEV

MEV是“礦工可提取價值”或“最大可提取價值”的縮寫。礦工,或者更準確地說是驗證者,有能力在區塊內對交易進行排序。這種重新安排交易順序的能力意味著他們可以領先于用戶的交易。

最常見的MEV的形式之一被人們稱為三明治攻擊,即驗證者看到有人試圖購買某種資產,所以他們在原始交易之前就“插隊”進行自己的交易并購買資產,然后加價賣給原始購買者。

通過此行為,他們可從用戶身上榨取價值,而用戶往往并不知道他們沒有得到他們所期望的價格。因此此類MEV機器人可以多次重復交易從而獲得豐厚的利潤。

以太坊客戶端Prysm發布v4.0.2版本,修復與mev-boost交互時的嚴重漏洞:4月13日消息,據官方推特,以太坊客戶端Prysm已發布v4.0.2版本,該版本包括修復驗證器與mev-boost交互時的嚴重漏洞。如果用戶正在運行mev-boost,則必須升級。V4.0.2還包含其他雜項優化和修復。[2023/4/13 14:01:11]

這里有個很簡單的例子或許可以幫你直接理解:如果一個代幣的價格是1美元,你買了價值100萬美元的代幣,你自然會期待得到100萬個代幣。

但是,如果一個MEV機器人在一個未確認的區塊中發現了你的交易,它將在你之前以1美元的價格購買N量的代幣。在你的交易執行之前,價格可能會增加到2美元甚至更高,所以你最終只收到50萬個代幣。你的這筆交易也將代幣價格提升到了3美元。隨后,MEV機器人將以現在的高價出售它所在你之前就購買的代幣。

抗MEV解決方案供應商Wallchain獲得200萬美元投資:3月16日消息,抗MEV解決方案供應商Wallchain宣布獲得由Cypher Capital領投的200萬美元投資。這筆投資將用于推動Wallchain對Web3進行深入研究,以實現收入增長、推出新的MEV解決方案。Cypher Capital是一家總部位于阿聯酋的加密貨幣投資公司,涵蓋風險投資、節點、采礦等。[2023/3/16 13:07:44]

事件總結

2022年9月27日,MEV機器人被攻擊利用,造成了1,463,112.71美元的資產損失。

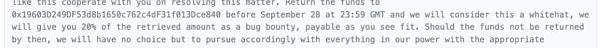

MEV機器人的所有者給攻擊者發了一條信息,“祝賀”他們發現了“難以發現”的漏洞,并為他們提供了20%的賞金以換取暫時不采取法律行動的”承諾“。該”承諾“的最后生效期限是北京時間2022年9月29日早7點59分。

Flashbots 發布 MEV-Boost v1.0.0:9月13日消息,MEV解決方案 Flashbots 發布 MEV-Boost v1.0.0。MEV-Boost 旨在與標準 Ethereum Builder API 兼容,這意味著它與所有共識和執行客戶端兼容。[2022/9/13 13:26:20]

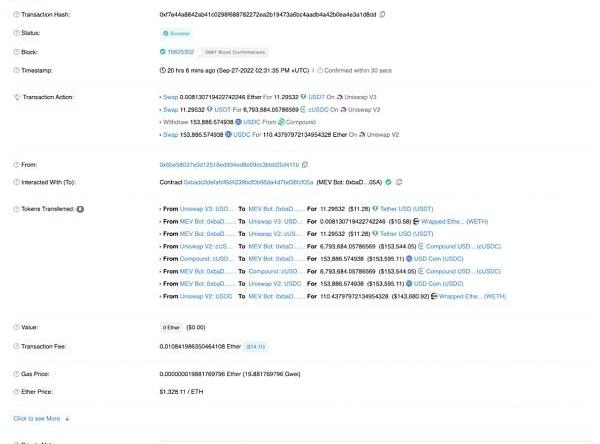

在MEV機器人被利用之前,它已經預先運行了一筆交易,該交易從僅僅11美元的USDT中獲利了15萬美元。該交易是一個180萬美元的系列兌換,從cUSD兌換成WETH再到USDC。由于交易過程中的價格下跌,180萬美元的SWAP只換來了約500美元的USDC。

MEV瀏覽器MEV-Explore v1上線:2月22日消息,MEV瀏覽器MEV-Explore v1上線,較v0版本,本次升級主要為使用mev-inspect-py模塊(以前使用 -rs);協議覆蓋新增Uniswap v3;修復一些歸類計算錯誤,重新定義總價值。據悉,MEV-Explore v1統計的數值僅為估值下線。[2022/2/22 10:07:52]

在MEV機器人漏洞被公開后,錢包所有者給MEV漏洞利用者發了消息。除了請求歸還資金以及提供“漏洞發現的獎勵”,還解釋說他們錯誤地觸發了SWAP。而真正的目的其實是為了分裝他們的代幣。

Alpha Homora用戶因MEV機器人損失40ETH,項目方將全額賠償并修復問題:10月23日消息,跨鏈 DeFi 協議 Alpha Finance Labs 表示歷史上共有 20 個地址在使用杠桿挖礦協議 Alpha Homora V2 的時候,因為交易被 MEV 機器人發現而損失總共 40.93 ETH。Alpha Finance 表示將以 ALPHA 代幣的形式全額賠償這些損失。對于該問題,Alpha Finance 認為是 Uniswap V2 的智能合約有隱含假設(implicit assumptions),這些假設未在合約層面上明確說明,所以他們認為這會導致滑點未被檢查。Alpha Finance 表示會修復該問題,在交易時進行檢查,所以這些情況將不再發生,安全審計機構 OpenZeppelin 和 Peckshield 也已經確認了該修復方案。[2021/10/23 6:09:30]

攻擊流程

MEV機器人的代碼不是開源的,因此我們很難看到這個漏洞到底是如何被利用的。但是CertiK的安全專家還是確定了以下一些細節:

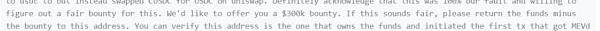

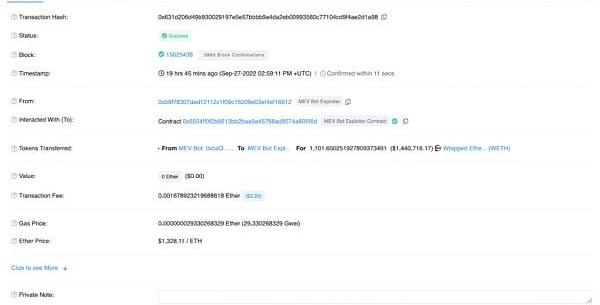

①漏洞利用者的EOA在漏洞合約上調用了contract.exexute

②漏洞合約調用dydx.SoloMargin.operate,paramsactionType=8,對應ICallee(args.callee).callFunction()

③dydx.SoloMargin.operate觸發delegateCalldydx.OperationImpl.operate。

④delegateCall是MEVBot.callFunction(byte4),byte4是WETH9.approval(exploitcontract,wad)。攻擊合約獲得批準,1101枚ETH被發送到了漏洞利用者的錢包。

鏈上活動

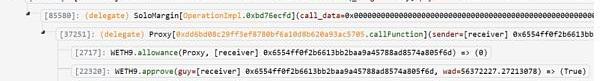

首先,有180萬美元被換成了大約500美元的穩定幣。

其次在這筆交易中,我們可以看到0x430a向Uniswap發送了180萬美元的cUSDC,并收到528美元的穩定幣作為回報。

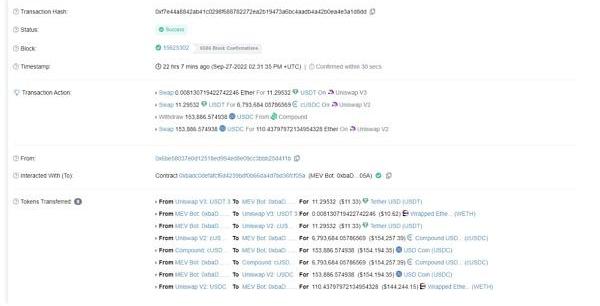

MEV機器人在下圖的交易中賺取了1101枚ETH。

就在幾個小時后,我們看到一筆價值1,463,112.71美元的WETH交易通過一個未知的函數被發送到0xB9F7,這就是被攻擊利用的那筆交易。

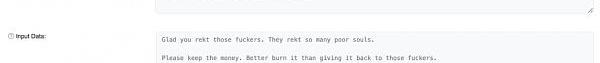

隨后,盡管MEV機器人所有者向該事件的“始作俑者”發出信息,要求歸還他們資金,但這次似乎不像其他的攻擊,社群未對被攻擊者有憐憫之心。

MEV在那些不怎么使用它的人群中是非常不受歡迎的,因為以太坊的高額費用和擁堵問題,加上DeFi生態系統十分活躍,讓MEV機器人有了很多坐收漁利的可乘之機。許多用戶在交易過程中都不可避免地要經歷被MEV機器人套取價值,因此很多用戶都在交易中為攻擊發起者拍手稱快以表達自己的不滿。

當然也有一些人則趁機要求分一杯羹。

寫在最后

攻擊發生后,CertiK的推特預警賬號以及官方預警系統已于第一時間發布了消息。同時,CertiK也會在未來持續于金色財經及官方公眾號發布與項目預警相關的信息。請大家持續關注!

作者:NickMetzler,老雅痞游戲玩家和Web3游戲開發者,你們好:我的名字是NickMetzler.

1900/1/1 0:00:00今年拜登政府已經發布了超過9份加密報告,顯示出美國成為加密及Web3全球領導者的野心。 撰文:周舟 來源:虎嗅APP 「我們要制定Web3的國際規則,不然幾十年后子孫輩們就會像現在一樣被人掐脖子.

1900/1/1 0:00:00前言 隨著ETH升級PoS?共識系統,原有的PoW機制的ETH鏈在部分社區的支持下成功硬分叉。但是,由于某些鏈上協議在設計之初沒有對可能的硬分叉做好準備,導致對應的協議在ETHW分叉鏈存在一定的.

1900/1/1 0:00:00據CoinDesk報道,根據CodaLabs委托進行的一項新調查數據顯示,游戲玩家很了解加密貨幣和游戲,其中89%的人知道比特幣,51%的人知道NFT。然而這些玩家對該資產類別大多持負面看法.

1900/1/1 0:00:00早期投資必須思考未來,我們最常聽到的一句話是未來已來,但到底未來是什么?未來會如何?確實難以判斷預測.

1900/1/1 0:00:00早期投資必須思考未來,我們最常聽到的一句話是未來已來,但到底未來是什么?未來會如何?確實難以判斷預測.

1900/1/1 0:00:00