BTC/HKD+0.44%

BTC/HKD+0.44% ETH/HKD-0.09%

ETH/HKD-0.09% LTC/HKD-1.97%

LTC/HKD-1.97% ADA/HKD-0.4%

ADA/HKD-0.4% SOL/HKD+0.02%

SOL/HKD+0.02% XRP/HKD+1.01%

XRP/HKD+1.01%不要點擊不明鏈接,也不要在不明站點批準任何簽名請求。

據慢霧區情報,發現NFT釣魚網站如下:

釣魚網站1:https://c01.host/

釣魚網站2:https://acade.link/

我們先來分析釣魚網站1:

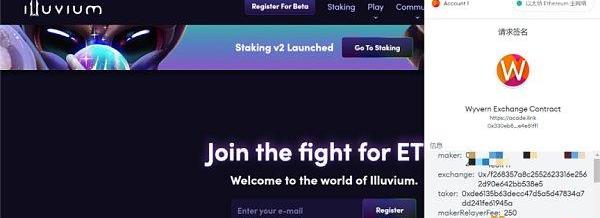

進入網站連接錢包后,立即彈出簽名框,而當我嘗試點擊除簽名外的按鈕都沒有響應,看來只有一張圖片擺設。

我們先看看簽名內容:

Maker:用戶地址

Taker:0xde6135b63decc47d5a5d47834a7dd241fe61945a

慢霧:過去一周加密領域因安全事件累計損失3060萬美元:7月24日消息,據慢霧統計,上周加密領域因遭遇攻擊累計損失3060萬美元,攻擊者利用了不同的攻擊向量。這些事件包括Alphapo熱錢包被盜(損失2300萬美元)、Conic Finance遭閃電貸攻擊(損失30萬美元)以及重入攻擊(損失320萬美元)、GMETA發生RugPull(損失360萬美元)、BNO遭閃電貸攻擊(損失50萬美元)等。[2023/7/24 15:55:56]

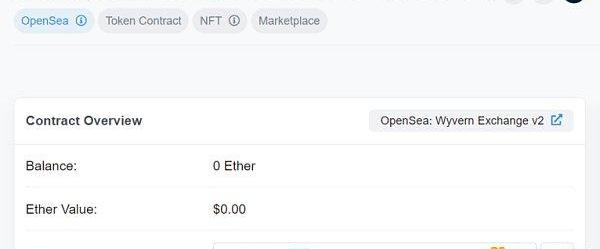

Exchange:0x7f268357A8c2552623316e2562D90e642bB538E5,查詢后顯示是OpenSeaV2合約地址。

慢霧:警惕 Honeyswap 前端被篡改導致 approvals 到惡意地址風險:據慢霧區消息,Honeyswap官方推特發文,Honeyswap 前端錯誤導致交易到惡意地址 “0xD3888a7E6D6A05c6b031F05DdAF3D3dCaB92FC5B” ,目前官網仍未刪除該惡意地址,請立即停止使用Honeyswap進行交易,到revoke.cash排查是否有approvals 交易到惡意地址,避免不必要的損失。[2022/5/10 3:03:22]

大概能看出,這是欺騙用戶簽名NFT的銷售訂單,NFT是由用戶持有的,一旦用戶簽名了此訂單,騙子就可以直接通過OpenSea購買用戶的NFT,但是購買的價格由騙子決定,也就是說騙子不花費任何資金就能「買」走用戶的NFT。

此外,簽名本身是為攻擊者存儲的,不能通過Revoke.Cash或Etherscan等網站取消授權來廢棄簽名的有效性,但可以取消你之前的掛單授權,這樣也能從根源上避免這種釣魚風險。

慢霧:AToken錢包疑似遭受攻擊 用戶反饋錢包中資產被盜:據慢霧區情報,近期 AToken 錢包(atoken.com)疑似遭受到攻擊,用戶在使用 AToken 錢包后,幣被偷偷轉移走。目前已經有較多的用戶反饋錢包中的資產被盜。AToken 錢包官方推特在2021年12月20日發布了停止運營的聲明。官方 TG 頻道中也有多位用戶反饋使用 AToken 錢包資產被盜了,但是并沒有得到 AToken 團隊的回復和處理。

如果有使用 AToken 錢包的用戶請及時轉移資產到安全的錢包中。具體可以參考如下操作:

1. 立即將 AToken 錢包中的相關的資產轉移到新的錢包中。

2. 廢棄導入 AToken 或者使用 AToken 生成的助記詞或私鑰的錢包。

3. 參考慢霧安全團隊梳理的數字資產安全解決方案,對數字資產進行妥善的管理。

4. 留存相應有問題的 AToken 錢包 APP 的安裝包,用于后續可能需要的取證等操作。

5. 如果資產已經被盜,可以先梳理被盜事件的時間線,以及黑客的相關地址 MistTrack 可以協助挽回可能的一線希望。[2022/2/9 9:39:46]

分析 | 慢霧:攻擊者拿下了DragonEx盡可能多的權限 攻擊持續至少1天:據慢霧安全團隊的鏈上情報分析,從DragonEx公布的“攻擊者地址”的分析來看,20 個幣種都被盜取(但還有一些DragonEx可交易的知名幣種并沒被公布),從鏈上行為來看攻擊這些幣種的攻擊手法并不完全相同,攻擊持續的時間至少有1天,但能造成這種大面積盜取結果的,至少可以推論出:攻擊者拿下了DragonEx盡可能多的權限,更多細節請留意后續披露。[2019/3/26]

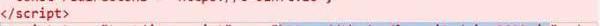

查看源代碼,發現這個釣魚網站直接使用HTTrack工具克隆c-01nft.io站點。對比兩個站點的代碼,發現了釣魚網站多了以下內容:

查看此JS文件,又發現了一個釣魚站點?https://polarbears.in。

如出一轍,使用HTTrack復制了?https://polarbearsnft.com/,同樣地,只有一張靜態圖片擺設。

跟隨上圖的鏈接,我們來到?https://thedoodles.site,又是一個使用HTTrack的釣魚站點,看來我們走進了釣魚窩。

對比代碼,又發現了新的釣魚站點?https://themta.site,不過目前已無法打開。

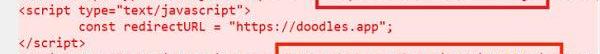

通過搜索,發現與釣魚站點thedoodles.site相關的18個結果。同時,釣魚網站2也在列表里,同一伙騙子互相Copy,廣泛撒網。

再來分析釣魚站點2:

同樣,點擊進去就直接彈出請求簽名的窗口:

且授權內容與釣魚站點1的一樣:

Maker:用戶地址

Exchange:OpenSeaV2合約

Taker:騙子合約地址

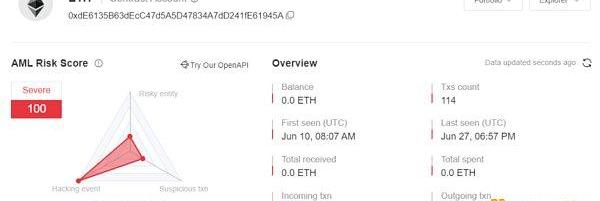

先分析騙子合約地址,可以看到這個合約地址已被MistTrack標記為高風險釣魚地址。

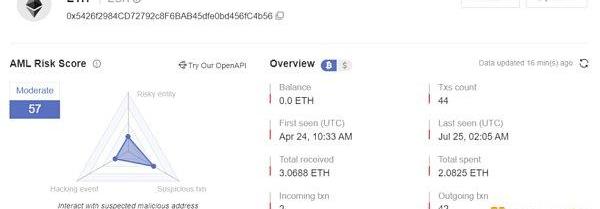

接著,我們使用MistTrack分析該合約的創建者地址:

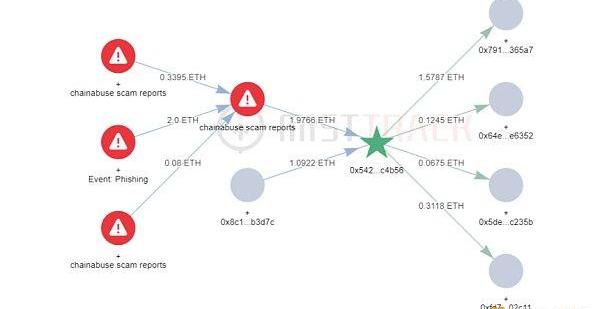

發現該釣魚地址的初始資金來源于另一個被標記為釣魚的地址,再往上追溯,資金則來自另外三個釣魚地址。

總結

本文主要是說明了一種較為常見的NFT釣魚方式,即騙子能夠以0ETH購買你所有授權的NFT,同時我們順藤摸瓜,扯出了一堆釣魚網站。建議大家在嘗試登錄或購買之前,務必驗證正在使用的NFT網站的URL。同時,不要點擊不明鏈接,也不要在不明站點批準任何簽名請求,定期檢查是否有與異常合約交互并及時撤銷授權。最后,做好隔離,資金不要放在同一個錢包里。

原文標題:《「零元購」NFT釣魚分析》

撰文:Lisa

來源:ForesightNews

Tags:TOKENTOKTOKEKENimtoken安全下載中心TAIBI TokenREG TokenNovara Calcio Fan Token

9月15日,隨著以太坊合并的完成,PoW礦工從生態系統中退出,以太坊也正式轉為PoS機制。以太坊是一個龐大的生態系統,其鏈上運行著數千個去中心化應用程序和去中心化金融協議.

1900/1/1 0:00:007月,前SpartanGroup合伙人JasonChoi宣布與前DeFianceCapital高管Wangarian共同創立加密創投俱樂部Tangent.

1900/1/1 0:00:007:00-12:00關鍵詞:Cloudflare、中科聲龍、Moadrona、SpaceID1.Cloudflare宣布支持以太坊合并.

1900/1/1 0:00:00它們的核心都致力于解決同一個問題——可擴展性。原文標題:《Ethereum:以太坊2.0與第2層解決方案的互利共生》撰文:GrantGriffith編譯:ChinaDeFi如果在過去一年左右一直.

1900/1/1 0:00:00DeFi數據 1.DeFi代幣總市值:466.15億美元 DeFi總市值數據來源:coingecko2.過去24小時去中心化交易所的交易量49.

1900/1/1 0:00:00很多用戶的第一枚靈魂綁定代幣很可能就是幣安的BAB。幣安于9月8日正式推出基于BNB鏈的靈魂綁定代幣-幣安賬戶綁定代幣,所有已完成幣安KYC認證的用戶皆可領取.

1900/1/1 0:00:00