BTC/HKD+0.04%

BTC/HKD+0.04% ETH/HKD+0.48%

ETH/HKD+0.48% LTC/HKD+0.87%

LTC/HKD+0.87% ADA/HKD+1.34%

ADA/HKD+1.34% SOL/HKD+1.77%

SOL/HKD+1.77% XRP/HKD+0.71%

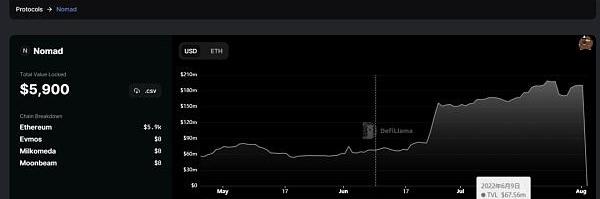

XRP/HKD+0.71%北京時間8月2日,成都鏈安鏈必應-區塊鏈安全態勢感知平臺輿情監測顯示,跨鏈通訊協議Nomad遭遇攻擊,黑客獲利約1.5億美元。截止發稿前,根據DeFiLlama數據顯示,Nomad代幣橋中只剩下約5900美元左右。

關于本次攻擊事件的來龍去脈,成都鏈安安全團隊第一時間進行了分析。

PART01?

-

加密市場中首次發生的去中心化搶劫?

首先,我們先來認識本次故事主角——Nomad。

Nomad自稱能提供安全的互操作性解決方案,旨在降低成本并提高跨鏈消息傳遞的安全性,與基于驗證者的跨鏈橋不同,Nomad不依賴大量外部方來驗證跨鏈通信,而是通過利用一種optimistic機制,讓用戶可以安全地發送消息和橋接資產,并保證任何觀看的人都可以標記欺詐并保護系統。

350余名Haru Invest受害者損失約7900萬美元:6月26日消息,在韓國開展業務的加密金融公司Haru Invest當前仍處于存取款暫停狀態。資金被困在Haru Invest的受害用戶組成的代表團正在接受損失認證記錄,三天內有350多名受害用戶報告其損失總金額約為1030億韓元(約7900萬美元),目前還有1000多人等待認證,總損失金額有可能達到數千億韓元。[2023/6/26 22:00:37]

而在4月13日,他們也以2.25億美元估值完成高達2200萬美元的種子輪融資,領投方為Polychain。對于一家初創項目而言,數千萬美元種子輪融足可謂贏在起跑線上,但是本次攻擊之后,不知道項目方會如何處理與“自救”。

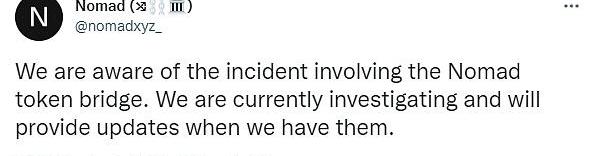

Nomad官方推特表示,已得知此事,目前正在調查。

“0xc2e7...f12”錢包地址再次被釣魚攻擊,損失約99.8萬USDT:金色財經報道,據派盾監測顯示,“0xc2e7...f12”錢包地址再次被釣魚攻擊,損失998,009枚USDT。此前受害者“0xc2e7...f12”錢包地址在2月份向釣魚地址0x0CeC...f42批準了Unlimited USDT,被釣魚攻擊損失約110萬USDT。[2023/5/10 14:54:16]

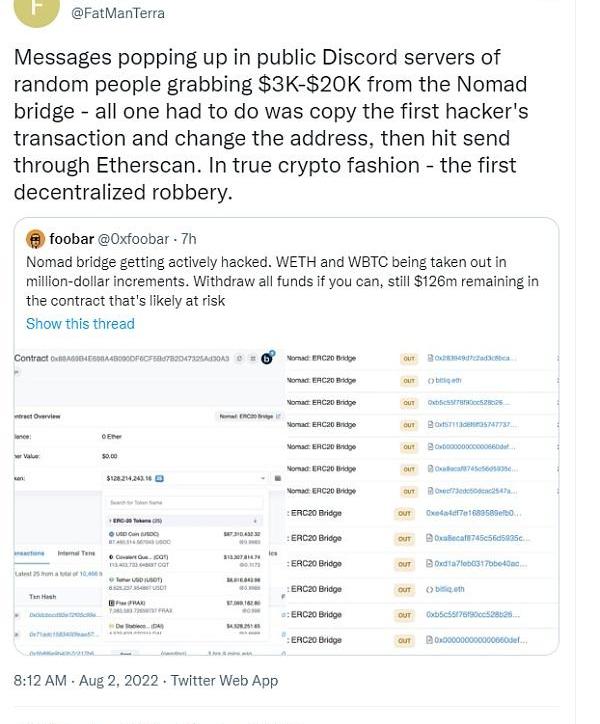

關于本次事件,在Web3領域,卻引起了爭議。

Terra研究員FatMan在推特上對Nomad遭遇攻擊事件發表評論稱:“在公共Discord服務器上彈出的一條消息稱,任意一個人都能從Nomad橋上搶了3千到2萬美元:所有人要做的就是復制第一個黑客的交易并更改地址,然后點擊通過Etherscan發送。這是在真正的加密市場中首次發生的去中心化搶劫。”?

BlockSec:Quaternion因QTN代幣開發者使用錯誤條件而被黑客攻擊,損失約2.546枚WETH:1月18日消息,BlockSec監測顯示,NFT全棧B2B B2C服務供應商Quaternion因QTN代幣開發者使用錯誤條件而被黑客攻擊,損失約2.546枚WETH。QTN代幣具有通貨膨脹機制,隨著QTN在Uniswap中的交易增多,QTN的總量也會隨之增加。但是,QTN的開發者使用from == UniswapPair來判斷是否有QTN出售,這一錯誤條件是導致此攻擊的根本原因。BlockSec提醒注意,黑客的資金來源似乎來自BSC上的Ankr Exploiter。[2023/1/18 11:19:14]

派盾:隱私項目ShadowFi遭遇攻擊,損失約30萬美元:金色財經消息,據派盾檢測數據顯示,隱私項目 ShadowFi 遭遇黑客攻擊,其官方 Token SDF 下跌 98.5%。攻擊者利用 SDF 的漏洞允許任何人燒毀 Token,獲利約 1078 枚 BNB(約合 30 萬美元),目前被盜資金已被轉入 TornadoCash。[2022/9/2 13:04:35]

事實的確如此。

根據Odaily星球日報的報道,在第一個黑客盜竊完成后,這條「成功」經驗也在加密社區瘋傳,被更多用戶模仿,趁火打劫。跨鏈通訊協議Nomad的資產被洗劫一空。

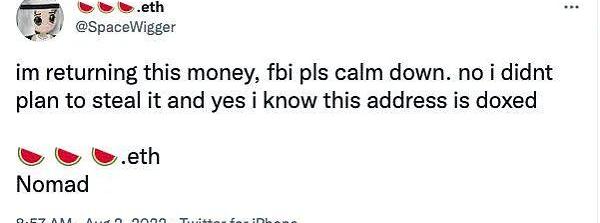

可能是因為過于心急,一些用戶忘記使用馬甲偽裝,直接使用了自己的常用ENS域名,暴露無遺。目前已經有用戶開始自發退款,以求避免被起訴。

安全團隊:新統計Crema Finance被黑客攻擊損失約880萬美元:7月4日消息,據CertiK安全團隊監測,北京時間2022年7月3日,Solana上的Crema Finance項目被黑客攻擊,目前最新統計數據發現損失約880萬美元。

Crema Finance是一個建立在Solana上強大的流動性協議,為交易者和流動性提供者提供各項功能。在發現黑客攻擊后,該項目方暫時終止了項目運行,以防止攻擊者從平臺上抽取更多資金。

CertiK的分析表明,在這次黑客攻擊中,攻擊者通過使用Solend協議中的6個不同閃電貸來利用合約。初步調查表明,攻擊者能夠存入和提取借來的代幣,并調用了如下三個函數來實現,“DepositFixedTokenType”,“Claim”以及“WithdrawAllTokenTypes”。通過調用”Claim \"函數,黑客能夠獲得額外的代幣。[2022/7/4 1:48:33]

PART02?

-

項目方在部署合約時犯了什么錯導致被攻擊?

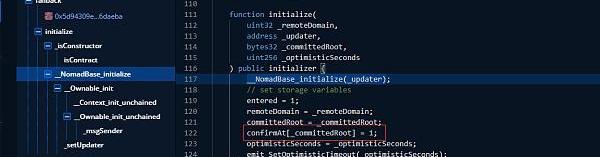

本次攻擊主要是項目方在部署合約時,把零(0x000000....)的confirmAt設置為1,導致任意一個未使用的_message都可以通過判斷,并從合約中提取出對應資產。技術分析如下:

被攻擊合約

0x5D94309E5a0090b165FA4181519701637B6DAEBA(存在漏洞利用的合約)

0x88A69B4E698A4B090DF6CF5Bd7B2D47325Ad30A3(遭受損失的金庫合約)

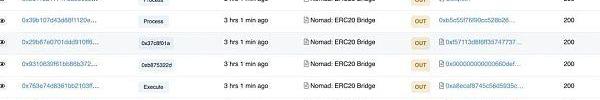

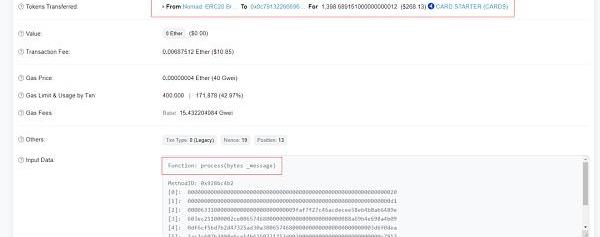

由于攻擊交易過多,下面依靠其中一筆攻擊交易分析為例進行闡述;

攻擊的交易截圖

1.通過交易分析,發現攻擊者是通過調用(0x5D9430)合約中的process函數提取合約中的資金。

攻擊細節截圖

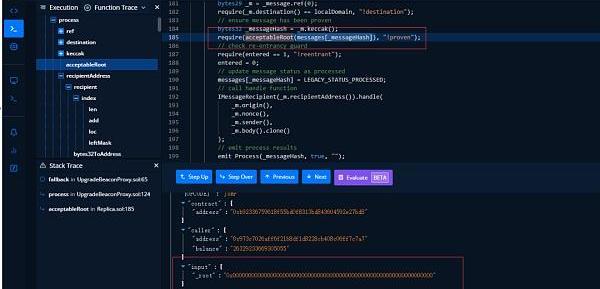

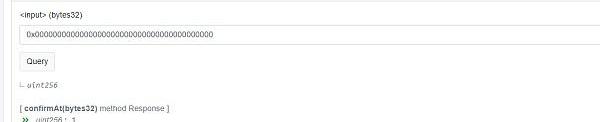

2.跟進process函數中,可以看到合約對_messageHash進行了判斷,當輸入的messages為0x000000....時,返回值卻是true。

攻擊細節截圖

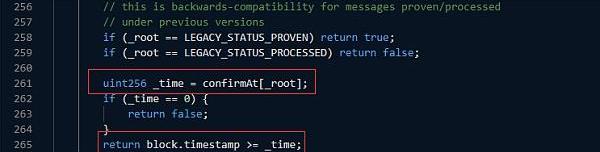

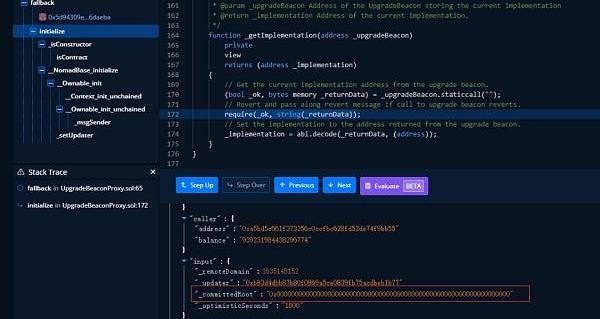

3.然后跟進acceptableRoot函數,發現_root的值為零(0x000000....)時,而confirmAt等于1,導致判斷恒成立,從而攻擊者可以提取合約中的資金。

攻擊細節截圖

?攻擊細節截圖

4.后續通過查看交易,發現合約在部署時,就已經初始零(0x000000....)的confirmAt為1,交易可見

攻擊細節截圖

攻擊細節截圖

PART03?

-

被盜資金進入,項目方還能找回嗎?

針對跨鏈代幣橋攻擊導致損失一事,Nomad團隊表示,“調查正在進行中,已經聯系區塊鏈情報和取證方面的主要公司協助。我們已經通知執法部門,并將夜以繼日地處理這一情況,及時提供最新信息。我們的目標是識別相關賬戶,并追蹤和追回資金。”

目前,成都鏈安安全團隊正在使用鏈必追平臺對被盜資金地址進行監控和追蹤分析。

PART04?

-

總結:合約部署需要注意哪些問題?

針對本次事件,成都鏈安安全團隊建議:項目方在合約部署前,需要考慮配置是否合理。部署后,應測試相關功能,是否存在被利用的風險,并且聯系審計公司查看初始的參數是否合理。

經過接近7個月的等待,10000個8liens終于全體「降落」在了以太坊主網。僅僅3天多的時間,8liens的成交量已突破3000ETH,成功刮起了「外星人風暴」.

1900/1/1 0:00:00作者:XiaoZ@iNFTnews.com回看剛過去的七月,國內的數藏市場“風云涌動”。其中,在7月8日,騰訊旗下的“幻核”數藏平臺關停的消息在一經流出就刷爆了數藏圈.

1900/1/1 0:00:00原文標題:《ETHPoWvsETH2》原文來源:BitMEXResearch 摘要 在這篇文章中,我們討論了以太坊合并時分裂出新鏈.

1900/1/1 0:00:00文:echo_z Immutable作為從游戲出身轉而做基礎設施的公司,其愿景是支撐所有Web3游戲的發展,而路徑則是搭建了一個方便交易游戲NFT資產的L2.

1900/1/1 0:00:00上篇說了當前兩個龍頭GameFi的旁氏困境,這篇來探討可能的出路在哪。首先來說,X2Earn,所有參與者都可以Earn這個模式大概率不可行.

1900/1/1 0:00:00金色財經報道,8月12日消息,Cosmos開發團隊informal發布了Cosmos跨鏈安全的鏈間安全代碼v0.1,該版本為鏈間安全代碼v1的預發布版本.

1900/1/1 0:00:00