BTC/HKD-1.12%

BTC/HKD-1.12% ETH/HKD-0.87%

ETH/HKD-0.87% LTC/HKD-0.92%

LTC/HKD-0.92% ADA/HKD-2%

ADA/HKD-2% SOL/HKD-2.96%

SOL/HKD-2.96% XRP/HKD-0.43%

XRP/HKD-0.43%這次的主題是混幣器Tornado.Cash。

隨著黑客盜幣事件愈演愈烈,Tornado.Cash也變得越來越“有名”,大多數黑客在獲利后都毫不留情地將“臟幣”轉向Tornado.Cash。我們曾對Tornado.Cash的匿名性進行過探討,詳見:慢霧AML:“揭開”Tornado.Cash的匿名面紗。而今天以一個真實案例來看看這名黑客是怎么通過Tornado.Cash洗幣的。

基礎知識

Tornado.Cash是一種完全去中心化的非托管協議,通過打破源地址和目標地址之間的鏈上鏈接來提高交易隱私。為了保護隱私,Tornado.Cash使用一個智能合約,接受來自一個地址的ETH和其他代幣存款,并允許他們提款到不同的地址,即以隱藏發送地址的方式將ETH和其他代幣發送到任何地址。這些智能合約充當混合所有存入資產的池,當你將資金放入池中時,就會生成私人憑據,證明你已執行了存款操作。而后,此私人憑據作為你提款時的私鑰,合約將ETH或其他代幣轉移給指定的接收地址,同一用戶可以使用不同的提款地址。

案例分析

今天要分析的是一個真實案例,當受害平臺找到我們時,在Ethereum、BSC、Polygon三條鏈上的被盜資金均被黑客轉入Tornado.Cash,所以我們主要分析Tornado.Cash的部分。

過去一周,以Abeychain為基礎的代幣鏈上活動增長達100%:據官方消息,由于技術升級、市場需求,以及在不同加密貨幣社區對于Abeychain日漸增長的積極情緒推動,以Abeychain為基礎的代幣,如ABEY、NOS和XT等在過去一周的鏈上活動以及代幣價格的增長均達到了100%以上。[2023/7/11 10:48:21]

黑客地址:

0x489...1F4(Ethereum/BSC/Polygon)

0x24f...bB1(BSC)

Ethereum部分

借助慢霧MistTrack反洗錢追蹤系統,我們先對地址進行一個大概的特征分析。

從部分展示結果來看,可以看到交易行為里黑客使用較多的除了Bridge就是混合器Mixer,這些對我們分析黑客畫像十分重要。

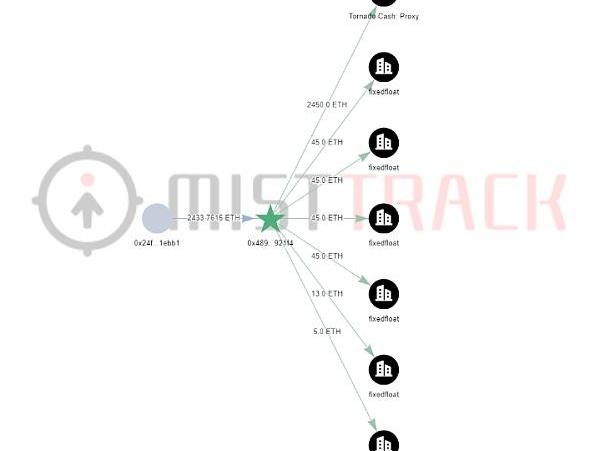

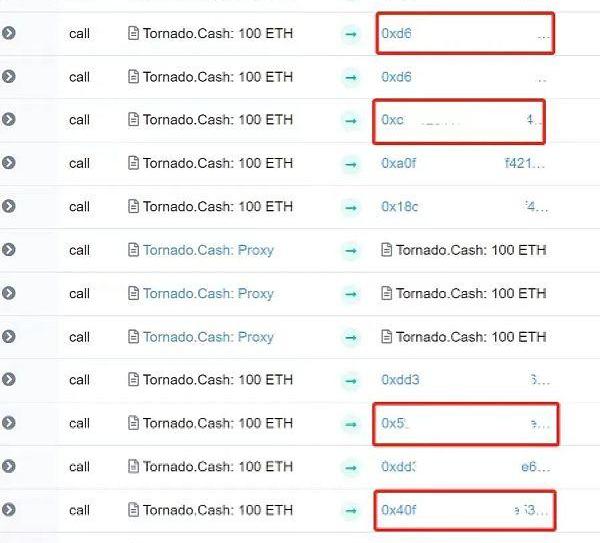

接著,我們對Ethereum上的資金與行為進行深入分析:據慢霧MistTrack反洗錢追蹤系統的分析,黑客將2450ETH以?5x10ETH+24x100ETH的形式分批轉入Tornado.Cash,將198ETH轉入FixedFloat,這讓我們繼續追蹤Tornado.Cash部分留了個心眼。

PeckShield:varen finance稱認為惡意行為者已經在鏈上提出了一項提案,試圖清空剩余VRN:金色財經報道,據PeckShield監測,varen finance聲稱他們認為惡意行為者已經在鏈上提出了一項提案,試圖清空剩余VRN的退休治理庫。目前VRN下跌18%。[2022/8/15 12:26:31]

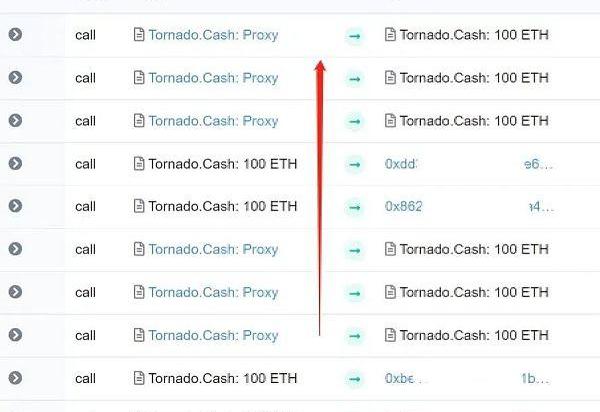

既然想要嘗試追蹤黑客從Tornado.Cash轉出的地址,那我們就得從Ethereum上第一筆資金轉入Tornado.Cash的時間點開始,我們發現第一筆10ETH和第二筆10ETH間的時間跨度較大,所以我們先從跨度小的100ETH開始分析。

定位到Tornado.Cash:100ETH合約相對應的交易,發現從Tornado.Cash轉出的地址非常多。經過慢霧MistTrack的分析,我們篩選出了符合時間線和交易特征的地址。當然,地址依然很多,這需要我們不斷去分析。不過很快就出現了第一個讓我們饒有懷疑的地址。

Rose Chen:鏈上ChainUP WaaS聯盟致力于推動CEFI與DEFI生態安全健康發展:今日,鏈上ChainUP WaaS聯盟合伙人Rose Chen受邀參加由幣世界、MNS、Dream Factory聯合主辦的“Hello DeFi Hello World”重構金融新世界論壇。Rose Chen在參加圓桌論壇“生態鏈的發展趨勢和未來”時表示,隨著交易所公鏈的崛起,未來一段時間內Defi和Cefi會相互賦能,共同發展。WaaS聯盟目前已支持200多條主鏈托管,作為支持幣安BSC、火幣Heco、OKchain三大交易所主鏈的托管機構,在為企業合作伙伴做好資產安全托管同時,也會推動更多落地應用合作,促進CEFI與DEFI生態安全健康發展。目前WaaS聯盟的企業共管錢包功能也是開放給優秀企業免費使用。

作為專業的數字資產托管及金融服務平臺,目前已有超過500家企業加入鏈上ChainUP WaaS聯盟,聯盟內部企業轉賬 0手續費、實時到帳。[2021/4/22 20:48:40]

Bitfinex首席技術官:1.2億枚的USDT轉賬系鏈上代幣切換:Whale Alert數據顯示,北京時間8月11日20:40,1.2億枚USDT從Bitfinex轉入Tether Treasury地址,交易哈希為:3a7dc9fcc778903cd6b90e1d58f41363ecd079ebea699c24f02d6c4e0fd4d617。

Bitfinex首席技術官Paolo Ardoino就此發推稱,本次操作為鏈上代幣切換,由TRC-20切換至ERC-20。[2020/8/11]

據慢霧MistTrack的分析,地址將?Tornado.Cash轉給它的ETH轉到地址,接著把ETH分為三筆轉到了FixedFloat。

當然,這也可能是巧合,我們需要繼續驗證。

繼續分析,接連發現三個地址均有同樣的特征:

分析 | 以太坊鏈上交易量呈上升趨勢 ERC20代幣應用仍以穩定幣為主:據TokenGazer數據分析顯示,截止至5月21日17時,以太坊價格為$252.07,交易量為$9,945,881,513,總市值為$26,866,522,161,自19年2月以來,以太坊鏈上交易量呈現一定上升趨勢,新增地址數保持著每日8-9萬的速率增長。期貨方面,目前目前Bitfinex和BitMEX總多單量統計數據為$163,819,796,總空單量數據為$44,786,779,多空實力對比較為懸殊。目前抵押在Maker上的ETH數量呈現一定下降趨勢,這可能與DAI過高的費率存在一定關系。目前ERC20代幣總市值約為以太坊總市值的56.40%,而在活躍地址數方面,排名前五的代幣為USDC、DAI、TUSD、PAX、ZRX,穩定幣應用仍占據較大比例。[2019/5/21]

A→B→FixedFloat

A→FixedFloat

在這樣的特征佐證下,我們分析出了符合特征的地址,同時剛好是24個地址,符合我們的假設。

Polygon部分

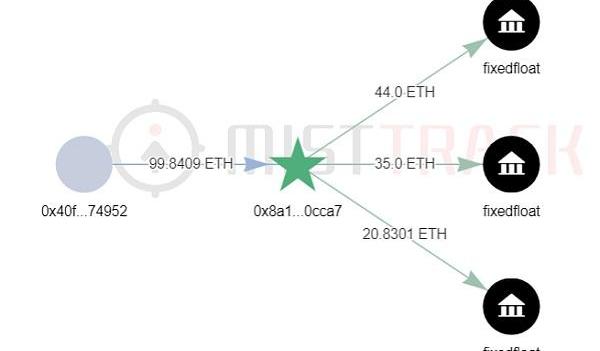

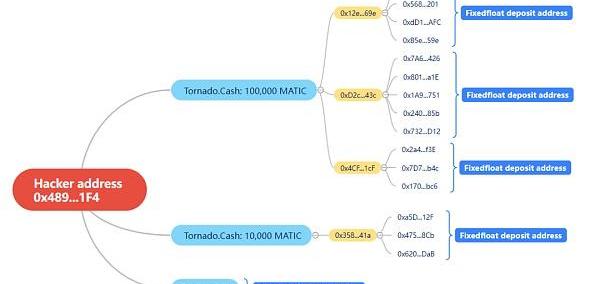

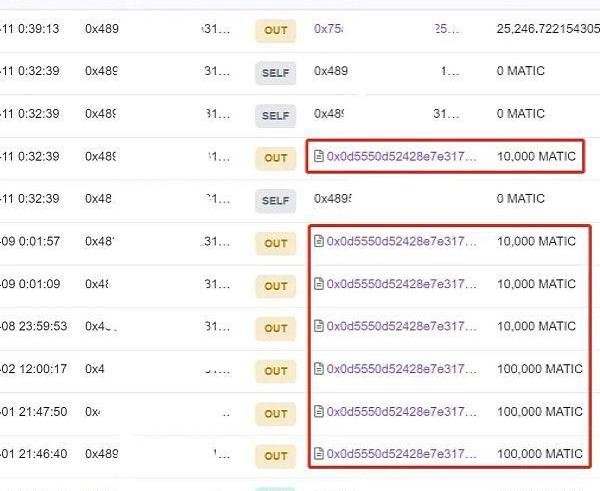

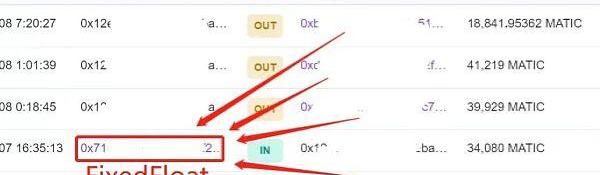

如下圖,黑客將獲利的365,247MATIC中的部分MATIC分7次轉到Tornado.Cash。

而剩下的25,246.722MATIC轉到了地址,接著追蹤這部分資金,我們發現黑客將25,246.721MATIC轉到了FixedFloat,這讓我們不禁思考黑客在Polygon上是否會以同樣的手法來洗幣。

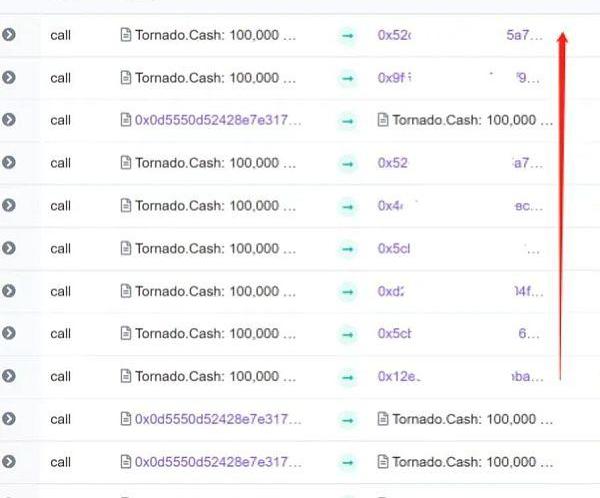

我們首先定位到Tornado:100,000MATIC合約與上圖最后三筆對應的交易,同時發現從Tornado.Cash合約轉出的地址并不多,此時我們可以逐個分析。

很快,我們就發現了第一個讓我們覺得有問題的地址。我們看到了熟悉的FixedFloat地址,不僅?FixedFloat轉MATIC到地址,從地址轉出資金的接收地址也都將MATIC轉給了FixedFloat。

分析了其他地址后,發現都是一樣的洗幣手法,這里就不再贅述。從前面的分析看來黑客對FixedFloat實在獨有偏愛,不過這也成了抓住他的把柄。

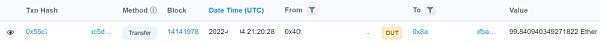

BSC部分

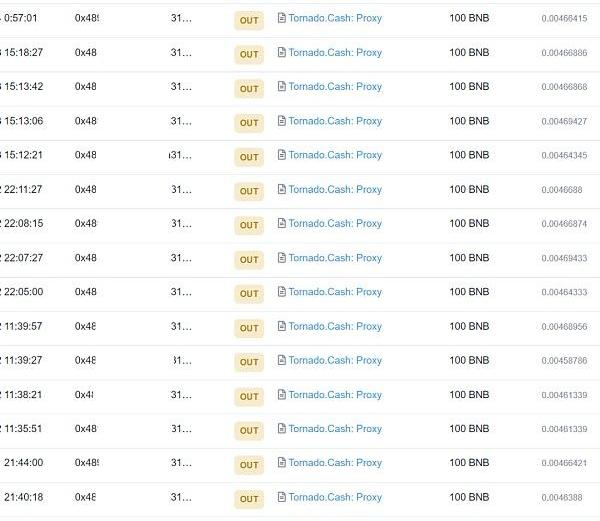

下面我們來分析BSC部分。BSC上黑客地址有兩個,我們先來看地址:

黑客地址分17次轉了1700ETH到Tornado.Cash,時間范圍也比較連貫。就在我們以為黑客會故技重施的時候,發現并非如此。同樣,經過慢霧MistTrack的分析與篩選,我們篩選出了符合時間線和交易特征的地址,再進行逐個突破。

分析過程中,地址引起了我們的注意。如圖,據慢霧MistTrack顯示,該地址將Tornado.Cash轉給它的ETH轉出給了SimpleSwap。

繼續分析后發現,換湯不換藥,雖然黑客換了平臺,手法特征卻還是類似:

A→SimpleSwap

A→B→SimpleSwap

另一個黑客地址是以10BNB為單位轉到了Tornado.Cash。

而在這個地址的洗幣手法中,黑客選擇了另一個平臺,不過手法依然類似。這里就不再一一分析。

總結

本文主要由一個真實案例開啟,分析并得出在不同的鏈上黑客是如何試圖使用Tornado.Cash來清洗盜取的資金,本次洗幣手法具有極相似性,主要特征為從Tornado.Cash提幣后或直接或經過一層中間地址轉移到常用的混幣平臺。當然,這只是通過Tornado.Cash洗幣的其中一種方法,更多手法仍等著我們發現。

而想要更有效率更準確地分析出結果,必然得借助工具。憑借超2億個錢包地址標簽,慢霧?MistTrack反洗錢追蹤系統能夠識別全球主流交易平臺的各類錢包地址,如用戶充值地址、溫錢包地址、熱錢包地址、冷錢包地址等。通過MistTrack反洗錢追蹤系統可對任意錢包地址進行特征分析和行為畫像,在反洗錢分析評估工作中起到至關重要的作用,為加密貨幣交易平臺、用戶個人等分析地址行為并追蹤溯源提供了強有力的技術支撐。

一個名為在周一發生了?RugPull,其官方社交賬號已注銷,網站訪問也報錯404。此前網站上公布的CEOAlexGausman已在其官方社交媒體上宣布自己與網站并不關聯,并否認了所謂的一切合作事.

1900/1/1 0:00:00導語 在之前的文章里,我們曾提及CPoC是一個在PoC的基礎上,吸收了PoS等當前流行且有效的共識而形成的一種博采眾家之長的共識.

1900/1/1 0:00:00OpenSea因地緣問題封禁多國用戶Parin獲OpenSea解禁,故事并未結束 壓迫與反抗 去中心化迷思 OpenSea因地緣問題封禁多國用戶前言:權力之間可以以一切方式進行爭斗廝殺.

1900/1/1 0:00:007天內超過7百萬美元。每日平均120萬美元。就在烏克蘭戰爭爆發后不到一天,俄羅斯朋克搖滾樂隊「造反貓咪」宣布了一個非正統的解決方案來幫助受影響的人:UkraineDAO.

1900/1/1 0:00:00最近,QQ上線了一個叫做“超級QQ秀”的新功能。你可以把它理解成是QQ秀的升級版。打開手機QQ,點擊右上方加號旁邊的按鈕就可以進入超級QQ秀界面,用戶可以設置自己的虛擬形象,包括服裝、發型和配飾.

1900/1/1 0:00:003月15日,專注于Web3的爆料賬號NFTEthics在社交媒體上發布若干購買記錄和地址,一系列證據直指有人在BAYC母公司YugaLabs收購CryptoPunks和Meebits之前就得知這.

1900/1/1 0:00:00