BTC/HKD-1.63%

BTC/HKD-1.63% ETH/HKD-2.16%

ETH/HKD-2.16% LTC/HKD-2.6%

LTC/HKD-2.6% ADA/HKD-4.43%

ADA/HKD-4.43% SOL/HKD-3.65%

SOL/HKD-3.65% XRP/HKD-3.37%

XRP/HKD-3.37%

上月,國外知名NFT交易市場OpenSea遭遇了一場黑客攻擊,攻擊者竊取了大量NFT并售出套利,失竊的NFT涵蓋BAYC、BAKC、MAYC、Azuki、CoolCats、Doodles、Mfers等多種知名高價值系列。OpenSea首席執行官DevinFinzer透露,被盜NFT總計價值約170萬美元。

OpenSea遭釣魚攻擊始末

為了改善平臺上的非活躍列表問題,OpenSea于2月18日開啟了一項智能合約的升級,所有用戶都需要將他們在以太坊上的NFT列表遷移至新的智能合約中,遷移期持續7天。然而到了第二天需要用戶操作的時候,黑客的「黑手」卻伸向了OpenSea用戶的錢包。

知帆安全團隊分析發現,黑客地址0x3E0...8A74在一月前的01月22日9:31:12創建了一個智能合約0xa2...45bD。

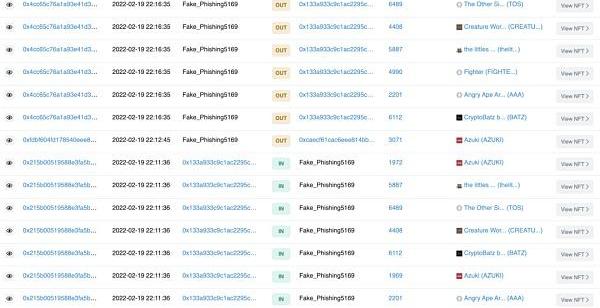

之后,在2月19日晚7點半到次日凌晨1點半的約6個小時里,黑客發起了攻擊,部分攻擊的鏈上交易如下圖:

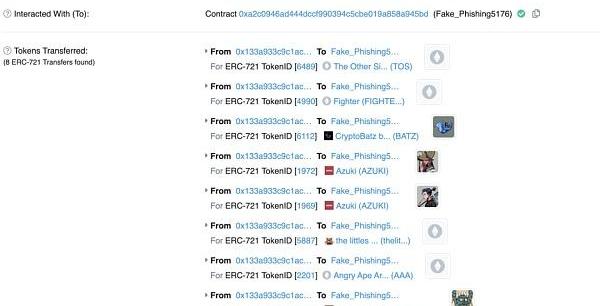

點擊其中一筆交易詳情:

數據:Amber Group疑似于1小時前從OKX收到200萬枚BLUR:6月28日消息,據Spot On Chain監測,Amber Group疑似在1小時前通過0x011開頭錢包地址從OKX以0.36美元的均價(約合72.6萬美元)收到了200萬枚BLUR 。

自3月6日以來,Amber Group已從OKX和Coinbase累積了總計2250萬枚BLUR,平均價格為0.497美元(約合1118萬美元)。[2023/6/28 22:05:55]

我們可以發現,黑客通過調用自己部署的智能合約,將用戶的NFT轉到自己的地址上。黑客在收到NFT后,并沒有全部占為己有,而是將一部分轉回給用戶,另一部分賣出兌現。

通過分析該地址上的交易數據,發現黑客盜取了39個地址上的254個NFT,其中140個NFT已被歸還。黑客兌換和售賣了16種,共計93個NFT,其中AZUKI和NFTWorlds占了約50%,共獲利約1196個ETH,如下圖所示:

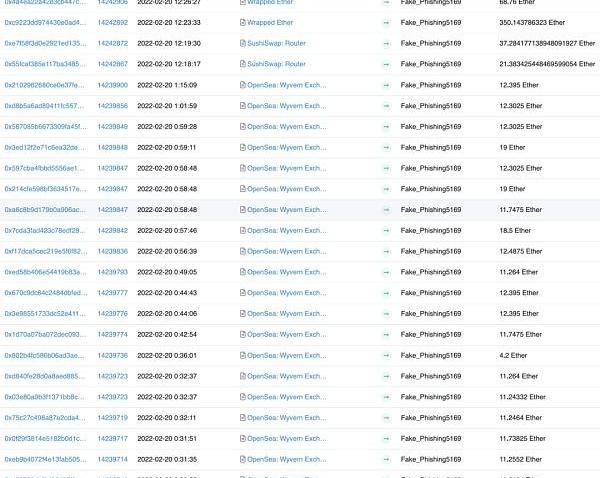

之后,該黑客將獲得的ETH通過不同的額度轉入混幣平臺Tornado.cash,約為1115個ETH。交易截圖如下:

1000枚BTC從Okex轉出:金色財經報道,Whale Alert數據顯示,北京時間09月15日23:27,1000枚BTC從Okex轉入39iD4W開頭未知錢包地址,目前價值約1081.96萬美元,交易哈希為:baa5ab8aad7cc9191d780387d3f0cfbb609f10407c915aeb4d0d447a28f2155e。[2020/9/16]

事后,DevinFinzer確認了這是一起「網絡釣魚攻擊」,但是“釣魚”發生在哪里迄今無從查證,經過排查唯一可以確認的是,這起釣魚攻擊并非來自OpenSea網站的內部。

交易量下滑三成,OpenSea又現釣魚郵件攻擊

受此影響,加上全球市場形勢動蕩,2月OpenSea在以太坊和Polygon上的交易量大幅下滑,僅以太坊鏈上交易量就較一月份下降近三成。

有關數據顯示,在發生釣魚攻擊事件后,OpenSea上的用戶活動也迅速下降,事發三天內,平臺上的用戶活動至少下降了20%,七天內交易量下降了37%,并有近23萬名用戶在這一周離開了OpenSea。

1500枚BTC從OKEx交易所轉出,價值923.3萬美元:據WhaleAlert數據,北京時間03月20日08:39,1500枚BTC從OKEx交易所轉入1HC3ir開頭地址,按當前價格計算,價值約923.3萬美元,[2020/3/20]

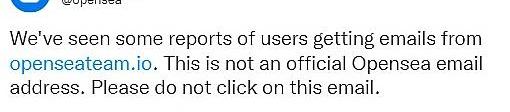

而在2月27日,OpenSea再次出現釣魚郵件攻擊。據OpenSea官方社交媒體賬號,日前發現一些用戶收到了來自openseateam.io的電子郵件,平臺提醒用戶不要點擊此類釣魚郵件。

區塊鏈黑客攻擊手法

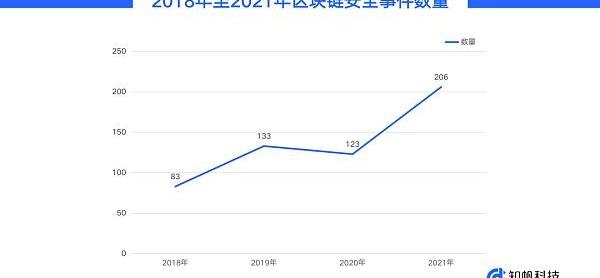

隨著區塊鏈的飛速發展,各種安全事件也愈發頻繁。據知帆科技、知帆學院發布的《2021年區塊鏈和虛擬貨幣犯罪趨勢研究報告》顯示,2018年到2021年,區塊鏈安全事件數量整體呈上升趨勢。2021年,隨著DeFi、NFT、元宇宙等新概念的出現,使得區塊鏈安全事件的數量再次猛增,相較于2020年增長67%。

黑客攻擊作為一種傳統且存在已久的攻擊手段,近年來,也越來越多地發生在去中心化平臺上,而且更新、更復雜且難防范。同時,由于區塊鏈交易的特點導致攻擊帶來的資金量損失巨大,黑客所需的攻擊成本也相對更低。為了讓更多執法人員學習了解這類攻擊方式,就此淺析一下區塊鏈上的黑客攻擊手法。

動態 | 1.5萬枚BTC從OKEx交易所轉入多未知地址:據Whale Alert監測,從北京時間14:10:51開始,先后有5筆3000枚的BTC從OKEx交易所轉入未知地址,按當前價格計算,總價值約1.33億美元。隨后,OKEx首席執行官Jay Hao在微博回應稱,此為OKEx計劃中的內部錢包維護。[2020/1/18]

對智能合約業務邏輯漏洞和代碼漏洞進行攻擊

閃電貸攻擊

概念:閃電貸就是在一筆鏈上交易中完成借款和還款,無需抵押。由于一筆鏈上交易可以包含多種操作,使得開發者可以在借款和還款間加入其它鏈上操作,使得這樣的借貸多了很多想象空間,同時也導致了閃電貸攻擊的興起。黑客借出大筆閃電貸,然后利用這些資金來操控代幣價格和利用各種DeFi協議以獲取可觀的利潤,通常以犧牲普通投資者和平臺用戶的利益為代價。

犯罪手法:黑客通過使用閃電貸借來大額本金,利用平臺代碼漏洞進行攻擊,同時結合套利手法,對平臺資金池進行攻擊獲利。比如操縱平臺資金池的代幣價格匯率,產生套利空間,加上閃電貸提供的大額資金,利用套利空間獲利。

案例:2021年5月20日,幣安智能鏈上的DeFi收益聚合器PancakeBunny被黑客閃電攻擊損失4,500多萬美元。攻擊者利用合約漏洞,從PancakeSwap和ForTube流動性池中閃電貸借到大額資金,不斷加大BNB-BUNNY池中的BNB數量,之后在bunnyMinterV2合約中,鑄造大約700萬個BUNNY代幣,部分換成BNB償還閃電貸后,還有盈利69.7萬枚BUNNY和11.4萬枚BNB。

動態 | 數據顯示:999枚BTC從OKEx交易所轉出:據Whale Alert數據顯示,北京時間12月4日07:47, 999枚BTC(價值約727.2萬美元)從OKEx交易所多個地址轉入1E7uhU開頭地址。[2019/12/4]

鑄幣攻擊

概念:鑄幣函數是智能合約里會用到的一種常見函數,功能是被調用后可以鑄造一定數量的新代幣。正常情況下的鑄幣函數權限一般只有平臺合約的Owner才擁有,當平臺私鑰泄露或Owner權限被黑客掌握的話,黑客就會調用鑄幣函數,鑄造大量代幣并出售獲利。另一種情況就是平臺的智能合約代碼業務邏輯有漏洞,被黑客有機可乘,利用漏洞調用合約函數進行鑄幣。

犯罪手法:黑客通過利用平臺漏洞獲取到平臺智能合約內的鑄幣函數權限,在短時間內鑄造大量代幣,之后在外部交易所進行拋售獲利。平臺不僅會有資金損失,同時黑客大量短時間內的拋售行為會讓平臺的代幣價格產生暴跌現象。

案例:2021年6月28日,Polygon上算法穩定幣項目SafeDollar遭到黑客鑄幣攻擊。攻擊者利用獎勵池鑄幣漏洞頻繁調用deposit()/withdraw()函數操作來降低獎勵池余額,從而大大提升每筆交易的獎勵額。攻擊者利用鑄幣漏洞增發了831,309,277,244,108,000(83萬萬億)SDO穩定幣,共損失約20.2萬枚USDC和4.6萬枚USDT。

溢出漏洞攻擊

概念:溢出漏洞是由于程序中的某個或某些輸入函數對所接收數據的邊界驗證不嚴密而造成。區塊鏈中的整數溢出漏洞是由于虛擬機為整數指定了固定的大小,超出數據范圍會出現溢出錯誤,使攻擊者有機會利用漏洞進行攻擊。

犯罪手法:黑客利用溢出漏洞,可以通過轉賬的手段生成合約中不存在的、巨量的代幣并將其轉入正常賬戶,賬戶中收到的代幣可以正常地轉入交易所進行拋售。

案例:2018年4月23日,黑客利用以太坊ERC-20智能合約中BatchOverFlow函數中數據溢出的漏洞攻擊與美圖合作的公司美鏈BEC的智能合約,成功地向兩個地址轉出了天量級別的BEC代幣,導致市場上海量BEC被拋售,該數字貨幣價值幾近歸零,給BEC市場交易帶來了毀滅性打擊。

重入攻擊

概念:重入攻擊是指合約代碼在執行回退函數時被攻擊者劫持,導致本該調用的回退函數被替換為惡意合約地址,使得攻擊者能再次調用該函數,例如,本該進行一次轉賬的函數被兩次調用,這就使得攻擊者獲得兩次收益。

犯罪手法:黑客利用平臺智能合約邏輯漏洞,結合自己部署的惡意合約,篡改正常函數交易的返回結果為訪問黑客的惡意合約,從而能再次/多次調用此函數進行獲利。

案例:2021年8月30日,抵押借貸平臺CreamFinance遭閃電貸攻擊,原因是AMP代幣合約引入了一個可重入漏洞;2021年4月19日,DeFi貸款協議Lendf.Me遭遇黑客攻擊,攻擊者對Lendf.Me進行了兩次“supply()”函數的調用,實現了重入攻擊。

對虛擬貨幣進行流動性攻擊??

概念:原本正常的模式是用戶給平臺提供自己的代幣添加到資金池里提供流動性,在增加資金池流動性的同時用戶也能賺取交易的手續費。但是有些平臺提供流動性的業務邏輯有漏洞,被黑客在交易中利用獲利。

犯罪手法:黑客進行大額的流動性代幣充提操作,但是由于平臺有流動性業務上的漏洞,黑客在交易中能夠提出更大額度的資金。

案例:2020年11月28日,Sushiswap遭遇流動性提供者攻擊,共計損失約1.5萬美金。黑客通過交易所業務邏輯漏洞,能夠操縱資金池里所有的SLP并取出兌現,同時平臺對代碼邏輯審核不仔細出現了重入漏洞,黑客可以重復多次上述的取出代幣行為,最終兌現獲利。

惡意智能合約攻擊

概念:智能合約是一種區塊鏈特有的特殊協議,在區塊鏈內制定合約時使用,當中內含了代碼函數,同時還能與其他合約進行交互、做決策、存儲資料及發送代幣等功能。然而黑客也會編寫不公開的惡意合約進行非法攻擊,對普通用戶造成資金損失。

犯罪手法:黑客編寫惡意合約,該合約的目的就是為了進行詐騙盜竊等違法行為。完成合約部署后,引誘普通用戶與黑客完成交易,在交易過程中引導用戶授權給黑客進行轉賬操作,然后將用戶地址中的代幣轉走完成攻擊。

案例:黑客首先部署惡意合約騙取外部可以對用戶隨意轉賬的授權,之后制造假冒錢包收款的二維碼,掃碼后會跳轉至貌似正常的轉賬頁面,但是實際上是黑客制作的第三方網站,在黑客的誘導下用戶使用了他們制作的工具發起轉賬并授權,用戶以為只是普通的轉賬授權,但其實已經授權給黑客可以轉走用戶錢包的所有資產,最終導致資產丟失。

算力攻擊

概念:在區塊鏈中采用PoW共識機制的公鏈會需要礦工來進行挖礦和記賬記錄到區塊鏈賬本中。在這個過程中,擁有算力更高更強的礦工會更容易獲得挖礦的權力。如果有惡意礦工能夠占有超過全網一半以上的算力,那么他就有能力發動算力攻擊,對公開的區塊鏈賬本進行篡改或發動雙花攻擊。

犯罪手法:在區塊鏈領域中,黑客通過占領超過全網51%的算力來針對采用PoW共識機制的公鏈發動攻擊。通過黑客全網超過一半算力的能力,黑客就可以篡改賬本,進行雙花攻擊。雙花攻擊就是先給交易所轉一筆賬,然后通過算力攻擊改掉這筆轉賬在鏈上的共識,此時交易所還保留了這筆轉賬記錄,所以在交易所里會有一筆其實不存在的錢可以套現,黑客就能從交易所盜取資產。

案例:著名的交易所gate.io被曝出遭受了51%雙花攻擊,這次攻擊造成了大概價值20萬美元的損失。黑客在這個交易所有兩筆金額較大的充值,這兩筆充值又通過算力攻擊后在賬本上被篡改,相當于黑客可以進行四筆充值。之后黑客在網絡上賣掉他們在交易所里的幣,或者把充值進交易所的幣換成其它幣種,最后提現。

知帆安全團隊提醒

新型的區塊鏈黑客攻擊具有手法新、成本低、速度快、防范難的特點,尤其是這種針對平臺的各類攻擊,平臺和用戶的損失都尤為重大。因此,不僅個人要注意保護自身隱私,不隨意訪問、授權不安全的網站,不下載非官方的、陌生人發送的應用,平臺也應該更加注重平臺安全,針對不同的攻擊手法做好各類防護措施,避免損失的發生。

Tags:區塊鏈ENSOpenSeaOPEN區塊鏈工程專業學什么及就業方向ens幣最新消息opensea幣價格OpenDAO

除了鑄造或交易NFT之外,Bankless的METAVERSAL博主WilliamM.Peaster列舉了8種NFT為中心的專業工作機會,值得關注.

1900/1/1 0:00:001.金色觀察丨冬奧旋風后哪些體育NFT數字藏品值得關注?2022北京冬奧會成功結束了,本屆冬奧會除了給我們呈現出了精彩的比賽之外,還帶火了吉祥物冰墩墩.

1900/1/1 0:00:00全國兩會時間已正式開啟。這是黨的二十大召開之年的兩會, 意義非凡, 也與我們每個人的生活息息相關.

1900/1/1 0:00:00隨著一年多加密牛市的出現,大量新手參與者也紛紛加入到區塊鏈浪潮中,同時這里也存在著不少的機會,但是新手的出現也使得圈內出現大量低水平騙局,其中最近比較令人不解的是竟然有人在網上販賣以太坊測試幣.

1900/1/1 0:00:00沒有元宇宙,虛擬人無家可歸。“去年在拜年祭沒看到洛天依有點傷心,結果在春晚上看到了。今年在拜年祭和春晚都沒看到她,結果直接在冬奧登場。明年拜年祭再不帶洛天依玩,她就要去聯合國了.

1900/1/1 0:00:002022年,哪些國家會成為加密礦工的新港灣?在哪里能夠成功地挖出ETH和BTC,并獲得利潤?2021年,加密貨幣社區的大事件之一是中國從9月開始全面禁止加密挖礦活動.

1900/1/1 0:00:00