BTC/HKD-0.9%

BTC/HKD-0.9% ETH/HKD-2.76%

ETH/HKD-2.76% LTC/HKD-2.6%

LTC/HKD-2.6% ADA/HKD-4.37%

ADA/HKD-4.37% SOL/HKD-3.57%

SOL/HKD-3.57% XRP/HKD-5.6%

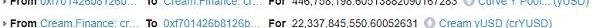

XRP/HKD-5.6%10月27日,鏈必安-區塊鏈安全態勢感知平臺輿情監測顯示,DeFi借貸協議CreamFinance再次遭受攻擊,損失達1.3億美元。被盜的資金主要是CreamLP代幣和其他ERC-20代幣。關于本次攻擊,成都鏈安技術團隊第一時間進行了事件分析。

1?事件概覽

攻擊如何發生Eventoverview

被盜約1.3億美元!CreamFinance今年第五次遭黑客攻擊,可能它真的有吸引“渣男”的體質。

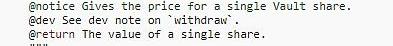

10月28日消息,DeFi協議CreamFinance針對閃電貸攻擊事件發布回應稱,其以太坊CREAMv1借貸市場被黑客攻擊,攻擊者從多個地址轉移了價值約1.3億美元的代幣,沒有其他市場受到影響。團隊已經暫停了基于以太坊的v1借貸市場,并且正在進行事后審查。

2?事件具體分析

攻擊者如何得手?Eventoverview

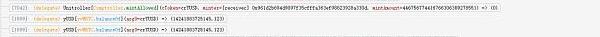

攻擊者:

0x24354d31bc9d90f62fe5f2454709c32049cf866b

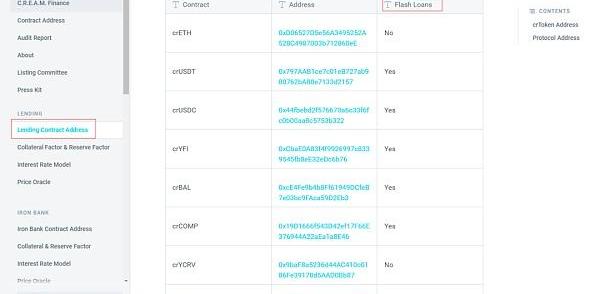

攻擊合約:

0x961d2b694d9097f35cfffa363ef98823928a330d

0xf701426b8126BC60530574CEcDCb365D47973284

10枚NFT在OpenSea上被盜取:金色財經報道,據PeckShieldAlert監測, 3 個#CHECKS 、6 個#MERGEVV和1個Dooplicator #3578在OpenSea上被Fake_Phishing76183通過網絡釣魚的手段盜取。[2023/5/28 9:47:07]

交易hash:

0x0fe2542079644e107cbf13690eb9c2c65963ccb79089ff96bfaf8dced2331c92

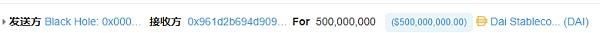

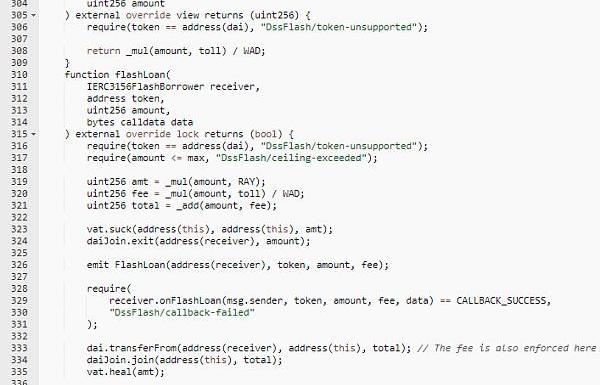

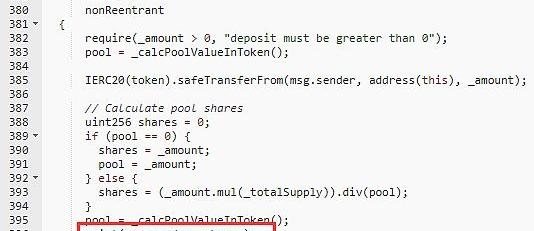

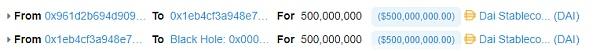

1.第一步先通過閃電貸從

DssFlash合約借500,000,000DAI。

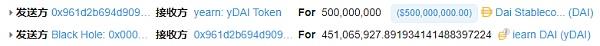

2.把DAI放到yDAI

合約中進行抵押,換取451,065,927.891934141488397224yDAI。

OpenSea舊合約發現漏洞,未取消Wyvern協議授權的用戶存在NFT被盜風險:10月28日消息,瀏覽器安全插件Pocket Universe發推稱,Opensea舊合約上發現一個新漏洞,可用于竊取用戶的NFT,一旦簽署交易就可能被清空錢包。它可以盜取用戶在2022年5月之前在Opensea上列出的任何NFT(也即Seaport升級之前),主要涉及Wyvern協議,它授予了代理合約撤回用戶NFT的權利,而這個新的漏洞利用會誘使用戶簽署交易,讓攻擊者擁有用戶的代理合約的所有權。

慢霧創始人余弦轉推稱,需要警惕這個老問題新利用,與OpenSea舊協議有關,但舊協議許多用戶并沒都取消相關授權,該利用對OpenSea新協議(Seaport)無效。[2022/10/28 11:53:00]

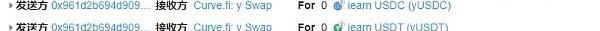

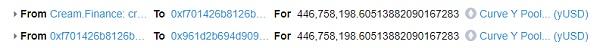

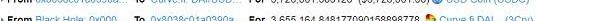

3.把換取yDAI代幣放到Curve.fi:ySwap?

中添加流動性并獲取447,202,022.713276945512955672yDAI+yUSDC+yUSDT+yTUSD。

安全團隊:跨鏈DEX聚合器Transit Swap因任意外部調用問題被黑,被盜資金規模超2300萬美元:10月2日消息,據慢霧安全團隊情報,2022年10月2號跨鏈DEX聚合器TransitSwap項目遭到攻擊,導致用戶資產被非預期的轉出。慢霧安全團隊分析評估此次被盜資金規模超過2300萬美元,黑客地址為0x75F2...FD46和0xfa71...90fb。接著對此次攻擊過程進行了分析:

1. 當用戶在Transit Swap進行swap時,會先通過路由代理合約(0x8785bb...)根據不同的兌換類型選擇不同的路由橋合約。隨后路由橋合約(0x0B4727...)會通過權限管理合約(0xeD1afC...)的 claimTokens 函數將用戶待兌換的代幣轉入路由橋合約中。因此在代幣兌換前用戶需要先對權限管理合約(0xeD1afC...)進行授權。

2. 而 claimTokens 函數是通過調用指定代幣合約的 transferFrom 函數進行轉賬的。其接收的參數都由上層路由橋合約(0x0B4727...)傳入,本身沒有對這些參數進行任何限制只檢查了調用者必須為路由代理合約或路由橋合約。

3. 路由橋合約(0x0B4727...)在接收到用戶待兌換的代幣后會調用兌換合約進行具體的兌換操作,但兌換合約的地址與具體的函數調用數據都由上層路由代理合約(0x8785bb...)傳入,路由橋合約并未對解析后的兌換合約地址與調用數據進行檢查。

4. 而代理合約(0x8785bb...)對路由橋合約(0x0B4727...)傳入的參數也都來自于用戶傳入的參數。且代理合約(0x8785bb...)僅是確保了用戶傳入的 calldata 內各數據長度是否符合預期與所調用的路由橋合約是在白名單映射中的地址,未對 calldata 數據進行具體檢查。

5. 因此攻擊者利用路由代理合約、路由橋合約與權限管理合約均未對傳入的數據進行檢查的缺陷。通過路由代理合約傳入構造后的數據調用路由橋合約的 callBytes 函數。callBytes 函數解析出攻擊者指定的兌換合約與兌換數據,此時兌換合約被指定為權限管理合約地址,兌換數據被指定為調用 claimTokens 函數將指定用戶的代幣轉入攻擊者指定的地址中。實現了竊取所有對權限管理合約進行授權的用戶的代幣。

此次攻擊的主要原因在于 Transit Swap 協議在進行代幣兌換時并未對用戶傳入的數據進行嚴格檢查,導致了任意外部調用的問題。攻擊者利用此任意外部調用問題竊取了用戶對Transit Swap授權的代幣。

截止到目前,黑客已將 2,500 BNB 轉移到 Tornado Cash,剩余資金分散保留在黑客地址中。經過黑客痕跡分析發現,黑客存在從 LATOKEN 等平臺存提款的痕跡。慢霧 MistTrack 將持續跟進被盜資金的轉移以及黑客痕跡的分析。[2022/10/2 18:37:27]

4.接著將

價值1710萬美元的KuCoin被盜代幣通過去中心化交易所出售:倫敦數據公司Elliptic表示KuCoin被盜的2.81億美元的代幣中已有1710萬美元的代幣通過去中心化交易所出售。涉及的去中心化交易所主要有Uniswap,Kyber Network,DEX.AG,1inch.exchnage和Tokenlon。追蹤人員表示去中心化交易所上,任何交易都被記錄在鏈上,有利于追蹤資金流。(cryptopotato)[2020/10/1]

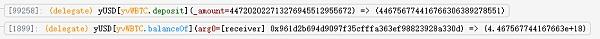

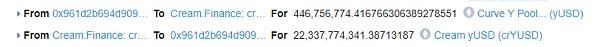

447,202,022.713276945512955672yDAI+yUSDC+yUSDT+yTUSD抵押并獲取446,756,774.416766306389278551yUSD。

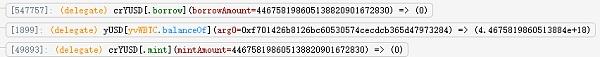

5.再在crYUSD中調用鑄幣函數,鑄造?22,337,774,341.38713187?個crYUSD代幣。

動態 | 日本金融廳要求Bitpoint對被盜事件進行報告說明:據路透消息,日本金融廳于今日向被盜交易所Bitpoint發出基于資金結算法的報告命令。相關人員表示,日本金融廳要求交易所對被盜事件的的原委進行報告。注:2018年6月,Bitpoint曾接到了業務改善命令,并被要求改善經營管理體制和系統管理體制等6項要求,之后該公司根據改善計劃進行了改進,在今年6月28日解除了處分。據有關人士稱,在解除處分的過程中,日本金融廳正在檢查系統管理體制和網絡安全對策等,對于此次被盜事件將討論是否存在新的問題。[2019/7/12]

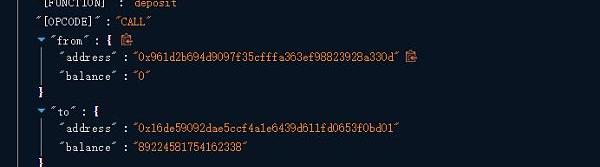

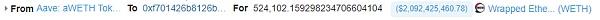

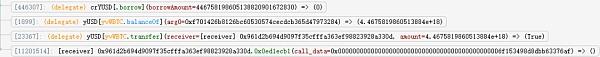

6.攻擊合約

A(0x961d2b694d9097f35cfffa363ef98823928a330d)在構造函數里創建了攻擊合約

B(0xf701426b8126BC60530574CEcDCb365D47973284),在5之后,攻擊合約B從AAVE借貸524,102.159298234706604104??WETH

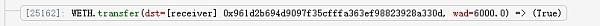

7.B發送6000WETH給A

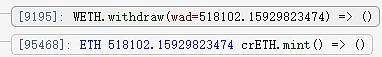

8.?B將剩余的WETH兌換為ETH,并以此調用crETH池子進行抵押。

9.?使用攻擊合約B借出

446,758,198.60513882090167283?個YUSD代幣,并以此鑄幣crYUSD,鑄完幣后歸還,并將crYUSD發送給A,重復兩次。

10.使用攻擊合約B借出

446,758,198.60513882090167283個YUSD,發送給A。

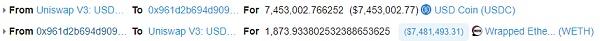

11.?使用1,873.933802532388653625WETH在uniswapv3中交換出7,453,002.766252個USDC。

12.將3,726,501.383126個USDC在Curve.fi中交換為DUSD。

13.?將DUSD交換為?

450,228,633.135400282653487952yDAI+yUSDC+yUSDT+yTUSD。

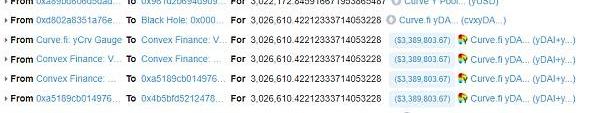

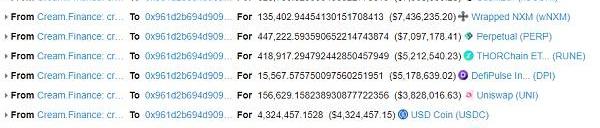

14.將8,431,514.81679698041016119個yDAI+yUSDC+yUSDT+yTUSD直接發送回yUSD抵押池。由于使用直接轉賬,totalDebt不變,balanceOf變大,導致totalAsset變大,最終影響到oracle預言機的價格獲取pricePerShare變大,即可以通過抵押yUSD借出更多的代幣。

15.以yUSD代幣為抵押,借出cream協議所有支持借貸的代幣。

16.最后歸還攻擊A合約的閃電貸。

3?事件復盤

我們需要注意什么CaseReview

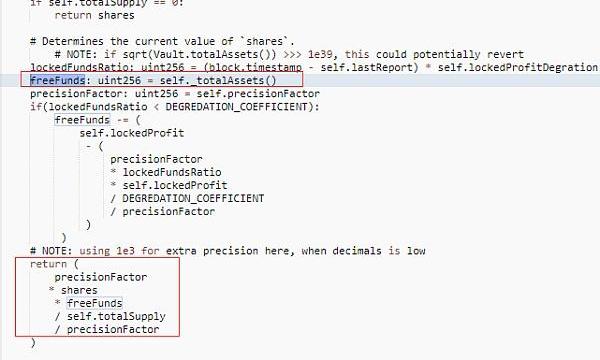

本次攻擊是典型的閃電貸進行價格操作,通過閃電貸獲取大量資金后,利用合約設計缺陷,大幅改變價格導致獲利。Cream的預言機價格計算使用與yUSD的totalAsset有關。向yUSD合約直接轉賬時,不會更新Debt,從而使totalAsset增大,從而使得yUSD價格變高,可以從Cream中借出更多的資金。

注意?

此前,CreamFinance已經至少遭到黑客的四次攻擊,這次攻擊也使得該項目成為黑客成功攻擊次數最多的DeFi項目。

今年2月13日,黑客利用AlphaHomoraV2技術漏洞從CreamFinance旗下零抵押跨協議貸款功能IronBank借出ETH、DAI、USDC等資產,導致該項目損失約3800萬美元。此后AlphaFinance表示將全額賠付資產。

同月28日,DeFi聚合平臺Furucombo遭到嚴重漏洞攻擊,CreamFinance儲備金賬戶受影響,CreamFinance團隊隨即撤銷了所有對外部合約的批準,但仍損失110萬美元。

3月15日,CreamFinance域名遭到黑客攻擊,部分用戶會看到網站發起輸入助記詞的請求,很快該項目官方發推提醒用戶不要輸入助記詞,表示其智能合約和用戶資金仍然安全,并在1個小時后宣布重新獲得域名所有權。

8月30日,CreamFinance因可重入漏洞遭遇閃電貸攻擊,黑客獲利4.2億個AMP、1308個ETH以及少量USDC等穩定幣資產,總資產價值超過3400萬美元。

加上本次攻擊事件,CreamFinance?可以說是年度最“衰”的DeFi項目。

“Anyfoolcanknow.Thepointistounderstand.”—AlbertEinstein元宇宙最重要的基礎設施是什么?我一定說是經濟系統.

1900/1/1 0:00:00投資界有三個傳奇:??????????????????????威廉江恩1909年一個月之間286次小麥期貨交易,264次獲利,其中80%都是做空單,成為前無古人,后無來者的投資大能.

1900/1/1 0:00:0010月23日,在由中國金融四十人論壇主辦的第三屆外灘金融峰會上,諾貝爾經濟學獎得主邁克爾·斯賓塞和交通銀行行長劉珺就科技公司的反壟斷監管、數字貨幣等問題展開了討論.

1900/1/1 0:00:00北京時間10月28日晚,Facebook宣布更名了,此次更名,并不是Facebook社交軟件更名,而是Facebook公司更名,這代表著Facebook原有的計劃都會歸集到新品牌Meta上.

1900/1/1 0:00:00區塊鏈最初應用是作為支持BTC的機制,為了解決數字貨幣的互操作性的問題,中本聰設計了一種不可篡改的分類賬,并用加密技術將數據區塊鏈接在了一起.

1900/1/1 0:00:00過去10年,貴州省GDP增長了223.5%,全國排名前進6位,成為全國經濟增長最快的省份,被譽為“最勵志的省”.

1900/1/1 0:00:00