BTC/HKD+1.28%

BTC/HKD+1.28% ETH/HKD+1.27%

ETH/HKD+1.27% LTC/HKD+0.29%

LTC/HKD+0.29% ADA/HKD+1.82%

ADA/HKD+1.82% SOL/HKD+4.96%

SOL/HKD+4.96% XRP/HKD+1.52%

XRP/HKD+1.52%本文由“靈蹤安全”原創,授權“金色財經”獨家發布。

8月25日,BSC鏈上的收益聚合應用Dot.Finance受到閃電貸攻擊。受本次攻擊事件的影響,項目代幣PINK在短時內發生暴跌,從0.77美元跌至0.5美元。

這次攻擊事件中有兩點值得我們注意:

一是閃電貸再次成為黑客的工具,將攻擊的后果放大。

二是本次攻擊與前陣子PancakeBunny受到的攻擊同源。

關于“閃電貸”,我們已經在往期的文章中多次介紹:它不是攻擊的元兇而只是攻擊利用的手段。本文特別想強調的是第二點,也就是本次攻擊與PancakeBunny的同源性。

我們在本文所說的“同源”通俗的理解就是本項目出現的漏洞與PancakeBunny一樣。為什么會這樣呢?原因就在于Dot?Fiance是分叉自PanacakeBunny的代碼,而在分叉復制的過程中,項目方或許是因為疏忽,或許是因為其它原因,并沒有對代碼進行詳細審計,以致PancakeBunny代碼中的漏洞也一并復制過來了,而沒有得到修正。

獨家 | Bakkt期貨合約數據一覽:金色財經報道,Bakkt Volume Bot數據顯示,10月19日,Bakkt比特幣月度期貨合約日交易額為4869萬美元,同比下降17%,未平倉合約量為1369萬美元,同比上漲8%。[2020/10/20]

由于本次攻擊與PancakeBunny具有同源性,因此我們有必要首先回顧一下PancakeBunny此前受到的攻擊情況,這些攻擊事件具體如下:

2021年5月20日,PancakeBunny第一次遭遇攻擊

2021年5月26日,PancakeBunny第二次遭遇攻擊

2021年7月17日,PancakeBunny在Polygon上的版本遭外部攻擊

本次DotFinance受到的攻擊則與PancakeBunny第二次遭受的攻擊是相同的漏洞。具體地說,DotFinance分叉復制了PancakeBunny的收益聚合部分,但沒有修正其隱藏的漏洞。

獨家 | BTC 24小時資金凈流出54.64億元人民幣:金色財經監測數據顯示,加密貨幣市場24小時資金凈流入排名前三分別為:TRX(+2.32億元人民幣)、ROAD(+1.62億元人民幣)、PAX(+1.44億元人民幣);資金凈流出前三分別為:BTC(-54.64億元人民幣)、ETH(-10.56億元人民幣)、BCH(-7.36億元人民幣)。[2020/2/16]

靈蹤安全對本次事件的詳細分析如下:

在本次攻擊中,

攻擊者的地址為:0xDFD78a977c08221822F6699AD933869Da6d9720C

攻擊合約的地址為:0x33f9bB37d60Fa6424230e6Cf11b2d47Db424C879

被攻擊的合約為“VaultPinkBNB”,其地址為:0xbfca3b1df0ae863e966b9e35b9a3a3fee2ad8b07

獨家 | “假充值”漏洞頻發,投資者需警惕:第三方大數據評級機構RatingToken最新數據顯示,2018年8月2日全球共新增1450個合約地址,其中255個為代幣型智能合約。

據RatingToken團隊發布的“新增代幣型智能合約風險榜”,MVP Coin(MVP)、Alternating coin(AC)和BABY Token(BABY)風險最高,檢測得分分別為1.97、2.80和2.80,其中MVP Coin存在17個風險項。

位于排行榜第九位的御云(YYUN),合約檢測發現存在“假充值”漏洞,攻擊者利用該漏洞,可以以零成本在交易所、錢包等服務平臺發起充值操作,且創建該合約的個人地址仍在創建同類型合約。近期“假充值”漏洞合約頻發,RatingToken安全審計團隊提示用戶需警惕基于該類合約的項目。

其他登上該風險榜TOP10的還包括FOAM Protocol(FOAM)、TECTECH(TEC)、CET(cet)、Kebtc Token(KT)、IDA Token(IDA)和Provenance Token(PRNT)。如需查看更多智能合約檢測結果,請查看原文鏈接。[2018/8/3]

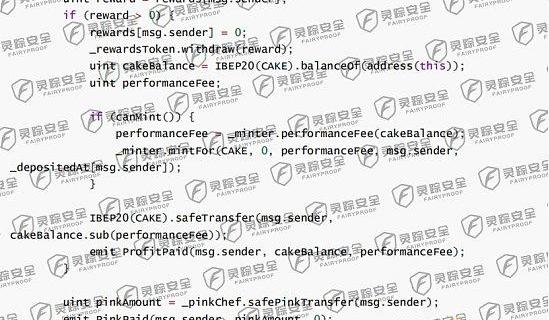

具體在合約“VaultPinkBNB”中,出現漏洞的代碼為“getReward()”函數,函數完整代碼如下:

獨家 | 高澤龍:穩定、安全、可預測助力馬耳他成為交易所的首選之地:如今加密貨幣交易所幣安、OKEx雙雙落戶馬耳他,而馬耳他也成為交易所“新希望之地”,未來是不是會有更多的交易所進軍馬耳他,對此金色財經獨家采訪了國際區塊鏈與數字貨幣協會副會長高澤龍,他表示:“馬耳他能成為交易所首選之地,有很多原因。馬耳他是議會民主制度的共和國,也是受到國際社會尊重的中立國,馬耳他政府是利商(即親商)型政府,馬耳他擁有出色的信用評級,國際評級機構穆迪給予A3評級。而且其政府的目標就是把這座島國打造成國際性商務平臺,在經濟發展上樹立楷模,始終在歐盟處于前列。這座島國經商環境的穩定性、可預測性和安全性,使之在眾多的全球金融中心之中脫穎而出,成為歐洲一流金融中心。放眼全世界,能集成這么多優勢和利好的主權國家寥寥無幾,所以不難理解為什么幣安和OK都選擇馬耳他。”[2018/7/3]

函數中具體出現漏洞的代碼片段為:

上述代碼片段在計算獎勵時,_minter.performanceFee(cakeBalance)傳入的參數cakeBalance是CAKE代幣的余額。攻擊者可以在調用getReward前將閃電貸借入的CAKE轉入VaultPinkBNB合約,導致產生非預期的performanceFee值,而_minter.mintFor()則根據這個非預期的performanceFee值增發超額的PINK獎勵代幣。然后攻擊者將PINK在Pancake上賣出換為BNB和CAKE,一部分償還閃電貸,剩余部分則為本次攻擊的獲利。

這類由項目之間的相互分叉而導致漏洞傳導的事件已經不是第一次發生,我們相信未來這類漏洞還會發生。

單就本次攻擊及漏洞的來源來看,靈蹤安全強烈建議,所有分叉自PancakeBunny或與PancakeBunny同源的項目都應再次審查項目代碼是否存在類似的漏洞,對代碼進行安全審計。

如果從本次漏洞出現的模式看,所有分叉自其它項目的項目都應提高警惕。這類具有同源性質的多個項目,無論其漏洞本身隱藏得多么深,但只要發生一次、被業界公開,其它的同源項目都應該引起警示并馬上著手整改。因為此類漏洞一旦被披露,理論上項目方是有足夠的時間來修正問題的。只要項目方在漏洞發生的第一時間對本項目代碼進行二次審計和測試,本項目受到后續攻擊是完全可以避免的。

因此靈蹤安全再次提醒項目方,尤其是分叉自其它項目的項目方,每當同源項目受到攻擊時,應立刻著手對本項目代碼進行再次審計,避免項目重蹈覆轍。

關于靈蹤安全:

靈蹤安全科技有限公司是一家專注區塊鏈生態安全的公司。靈蹤安全科技主要通過“代碼風險檢測+邏輯風險檢測“的一體化綜合方案服務了諸多新興知名項目。公司成立于2021年01月,團隊由一支擁有豐富智能合約編程經驗及網絡安全經驗的團隊創建。

團隊成員參與發起并提交了以太坊領域的多項標準草案,包括ERC-1646、ERC-2569、ERC-2794,其中ERC-2569被以太坊團隊正式收入。

團隊參與了多項以太坊項目的發起及構建,包括區塊鏈平臺、DAO組織、鏈上數據存儲、去中心化交易所等項目,并參與了多個項目的安全審計工作,在此基礎上基于團隊豐富的經驗構建了完善的漏洞追蹤及安全防范系統。

作者:

靈蹤安全CEO譚粵飛

美國弗吉尼亞理工大學(VirginiaTech,Blacksburg,VA,USA)工業工程碩士(Master)。曾任美國硅谷半導體公司AIBTInc軟件工程師,負責底層控制系統的開發、設備制程的程序實現、算法的設計,并負責與臺積電的全面技術對接和交流。自2011至今,從事嵌入式,互聯網及區塊鏈技術的研究,深圳大學創業學院《區塊鏈概論》課程教師,中山大學區塊鏈與智能中心客座研究員,廣東省金融創新研究會常務理事?。個人擁有4項區塊鏈相關專利、3本出版著作。

Tags:ANCCAKEPANBUNNYhummingbirdfinanceGKCAKEPandorasBUNNYCAKE

看看周圍的世界吧,它看上去似乎雷打不動、無法改變,但只要你找準位置,輕輕一觸,它就可以能傾斜。--馬爾科姆·格拉德威爾《引爆點》——題記看到本文標題,NFT老炮們一定會滿臉不屑的說「難道沒聽過N.

1900/1/1 0:00:00原文標題:《Solana生態中值得關注的GameFi項目匯總》?GameFi的概念早在2019年就已經在區塊鏈領域被提出,經過市場的不斷演化,形成了Game+DeFi+NFT的新商業模式.

1900/1/1 0:00:00頭條 ▌大商所實現數字人民幣在期貨市場首次應用8月23日消息,大連商品交易所日前通過數字人民幣形式向交割倉庫大連良運集團儲運有限公司支付倉儲費,實現了數字人民幣在期貨市場的首次應用.

1900/1/1 0:00:00Web3基金會研究科學家JonasGehrlein在昨天發布了一篇關于Kusama首輪平行鏈插槽拍賣的總覽報告.

1900/1/1 0:00:00又到了每年的這個時候——校園里討厭的孩子把他們的臉滿校園地貼,讓你給他們投票。你看了校園傳單上這些精選名單,并好奇為什么會有人會去競選這些學生會職位(其實我知道,因為我曾經是校園里的那個孩子).

1900/1/1 0:00:00對PoS(權益證明)共識算法的一種常見批評是它讓「富人更富」,大致可以解釋為「規模經濟有利于既有的富人,而不利于資源匱乏的人」.

1900/1/1 0:00:00