BTC/HKD+0.86%

BTC/HKD+0.86% ETH/HKD+0.93%

ETH/HKD+0.93% LTC/HKD+1.12%

LTC/HKD+1.12% ADA/HKD+3.61%

ADA/HKD+3.61% SOL/HKD+1.47%

SOL/HKD+1.47% XRP/HKD+4.39%

XRP/HKD+4.39%作者:廖飛強?

來源:微眾銀行區塊鏈

在不泄露明文的前提下,如何對隱私數據的內容進行承諾?密碼學承諾的密文形式和普通的數據密文有何區別?隱私數據如何在密碼學承諾的形式下依舊保持可用性?在量子計算的安全模型下,是否依舊可以構造安全可用的密碼學承諾?

隱私保護方案設計中,除了保護隱私數據的機密性,確保密文形式隱私數據解讀的唯一性也是重要的業務需求。業務流程中,很大程度會依賴隱私數據的具體數值,如果允許攻擊者在自身利益驅動下,對處于密文形式的隱私數據進行任意解讀,勢必會對業務的整體公正性和有效性帶來巨大影響。

以電子支付為例,一家銀行為一位客戶開具了一張面額1000元的電子支票,電子支票以密文形式交付給客戶,流轉過程中不會輕易泄露金額。然而,在使用時,銀行也不希望客戶能夠將這張電子支票解讀成其他金額,如10000元。多兌現的9000元會造成銀行的損失,銀行甚至可能因此而停用整個密文電子支票業務。

這里的解讀與解密有一定區別,對密文數據解讀不一定需要對密文數據進行解密。在上面示例中,當客戶花費這張面額1000元的電子支票,解讀時只需要證明電子支票的消費額小于未花費余額即可,而不需要解密未花費余額的具體數值。

解決以上業務問題的關鍵,就在于密碼學承諾的使用。密碼學承諾有何神奇之處?且隨本文一探究竟。

Mano 首席技術官:Web3 的額外部分是對等發現層、密碼學和共識協議:金色財經現場報道,在Coinlive舉辦的峰會上,題為“塑造新加坡數字資產類別的未來”的圓桌討論邀請了 Cobo 首席運營官 Lily Z. King、新加坡管理大學 (SMU) 經濟學助理教授(實踐) Goh Jing Rong、Immin Mano Thanabalan 首席技術官、德國創業亞洲 Yitch,區塊鏈協會 (BAS) 合作伙伴總監 Yoon KC (Steven)。關于 Web3 是什么以及數字資產在 Web3 生態系統中扮演什么角色的問題,Mano 首先說 Web3 的額外部分是對等發現層、密碼學和共識協議,這可能是最有趣的。 YC 澄清應該是 Web3 而不是 Web 3.0。

Lily 補充說,EWeb3 有望成為一個更加開放的互聯網,讓所有用戶都能從中受益。 Jing Rong 列出了下一代互聯網的三個定義,使用新聞技術來改進當前的網絡,并專注于去中心化,即控制權被分配給生態系統中的多方。最后一個給出答案的 Yitch 解釋說,歸根結底,數字資產只是數字,除非你可以創造現實世界的效用。其他問題,如數字資產的機構采用、法規等,引起了小組成員的不同回應。[2022/12/22 22:00:54]

1.哈希承諾

在日常生活中,承諾無處不在。例如,預約打車成功后,司機和乘客之間就互相做了一個承諾。到了預約時間,乘客等車,司機接客,這就是在兌現承諾。

Nervos研究員論文被國際密碼學頂會歐密會收錄:近日,Nervos基金會密碼學研究員Alan Szepieniec的論文《Transparent SNARKs from DARK Compilers》被國際密碼學頂會歐密會收錄,同時,Alan也受邀在該會議上發表了主題演講。這項基礎性的工作為零知識證明領域貢獻了一種全新的無需Trusted Setup的通用工具,標志著 Nervos在2020年的研究工作又向前邁進了堅實的一步。

歐密會(Eurocrypt)是密碼學中最著名的學術會議國際密碼學協會所主辦的三大旗艦會之一,在CCF推薦列表和 CACR列表中均為A類會議,密碼學中最重要的文章一般都會在這三個會議中發布。Eurocrypt 2020是第39屆密碼技術理論與應用國際會議,首次在線上舉行。[2020/5/18]

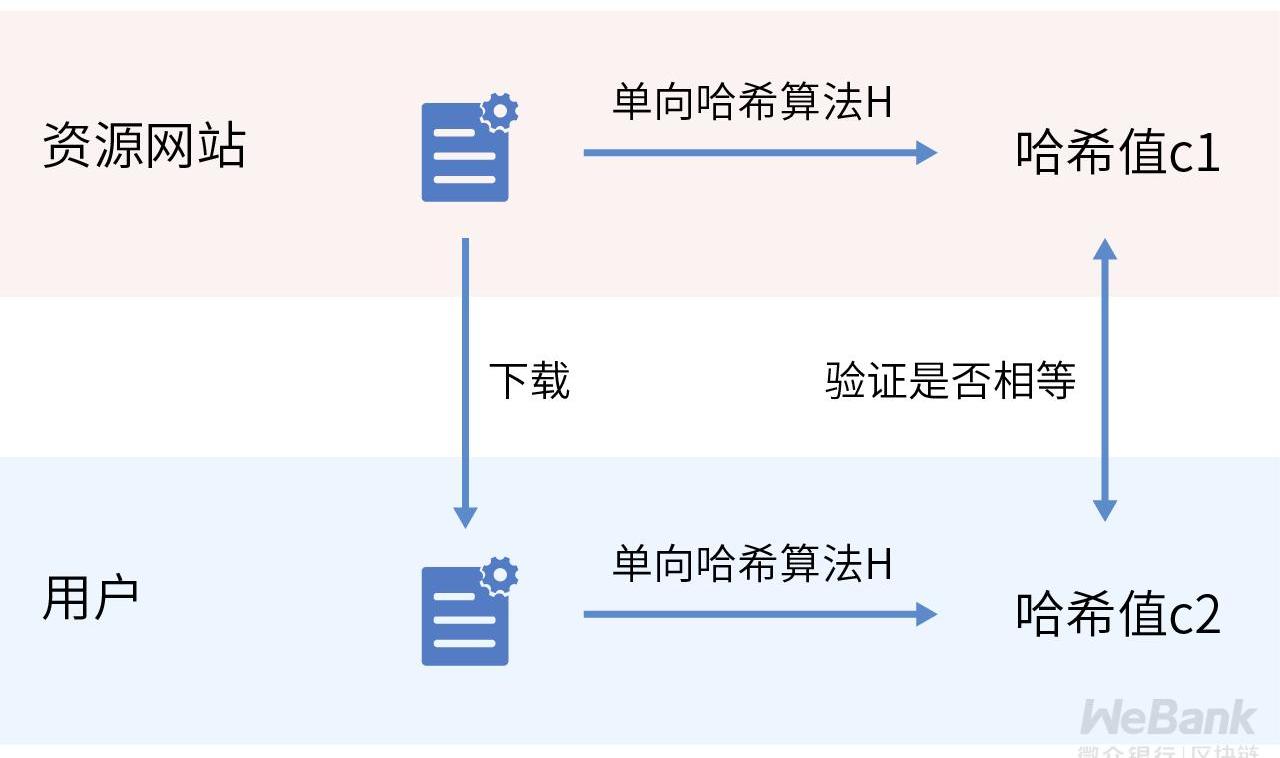

信息科學中也有類似的承諾技術存在。例如,某些網站在提供下載文件時,也會提供對應文件的單向哈希值。這里,單向哈希值便是一種對文件數據的承諾,以下稱之為哈希承諾。基于下載的哈希承諾,用戶可以對下載文件數據進行校驗,檢測接收到的文件數據是否有丟失或變化,如果校驗通過,相當于網站兌現了關于文件數據完整性的承諾。

聲音 | 法國密碼學專家:將用于莫斯科市政選舉的區塊鏈投票系統并不安全:一位法國密碼學專家的研究報告顯示,被用于莫斯科秋季市政選舉的一個區塊鏈投票系統很容易遭到黑客攻擊。法國政府科研機構CNRS的研究員Pierrick Gaudry在其論文中研究了這一基于以太坊的電子投票平臺的公共代碼。 Gaudry總結稱,部分代碼使用的加密方案“完全不安全”。(Coindesk)[2019/8/16]

密碼學承諾是一類重要的密碼學原語,其中哈希承諾又是諸多技術中最簡單的一種實現方式。

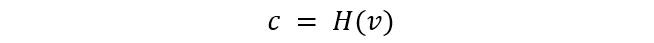

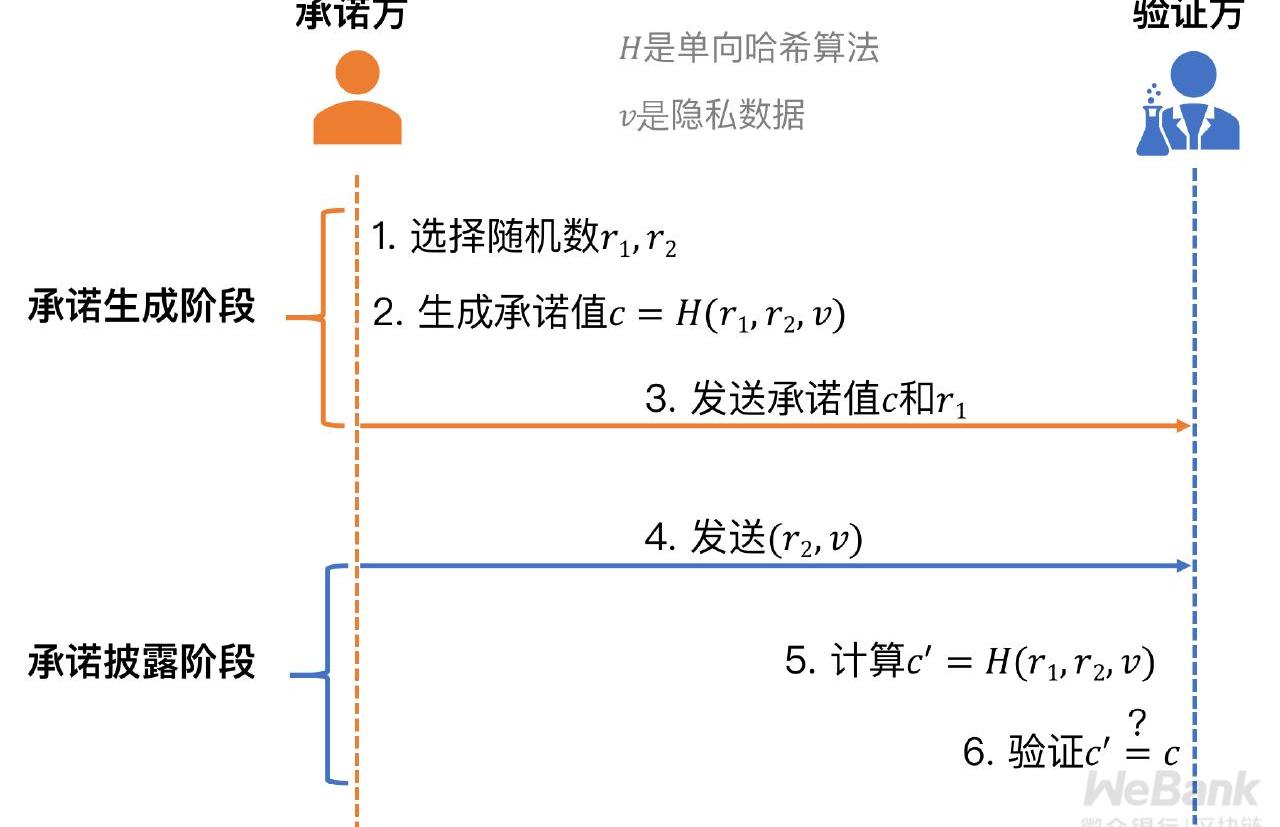

一般而言,密碼學承諾的應用涉及承諾方、驗證方兩個參與方,以及以下兩個使用階段。

第一階段為承諾生成階段,承諾方選擇一個敏感數據v,計算出對應的承諾c,然后將承諾c發送給驗證方。通過承諾c,驗證方確定承諾方對于還未解密的敏感數據v只能有唯一的解讀方式,無法違約。

第二階段為承諾披露階段,學術界通常也稱之為承諾打開-驗證階段。承諾方公布敏感數據v的明文和其他的相關參數,驗證方重復承諾生成的計算過程,比較新生成的承諾與之前接收到的承諾c是否一致,一致則表示驗證成功,否則失敗。

一個設計良好的密碼學承諾具備如下特性:

隱匿性:在打開關于v的承諾c之前,驗證方不知道承諾方選擇的敏感數據v。

綁定性:在關于v的承諾c生成之后,承諾方難以將已承諾的敏感數據解釋成另一個不同的數據v'。

聲音 | 楊慶峰:現代密碼學結合區塊鏈技術可基本消除技術層面的安全問題:據澎湃新聞消息,上海大學哲學系教授楊慶峰發文指出,如果說長三角一體化建設過程中數據共享會成為一個問題,數據共享會影響到未來長三角一體化公共服務的落實,那么這個問題就必須嚴肅對待。同時,其表示現代密碼學的方法已完全可以解決這一問題,再加上區塊鏈技術的未來運用的可能性極大,這基本上消除技術層面出現的安全問題。需要擔憂的是倫理方面的問題,諸如隱私保護、被遺忘權等方面的問題。[2019/3/14]

所以,密碼學承諾可以起到與日常生活中的承諾行為類似的效果,一旦做出承諾,就必須在披露階段使用之前已經承諾的敏感數據。

對應地,在業務系統中,承諾生成階段通常被用來生成密文形式的業務數據,而承諾披露階段則多被用于在特定業務流程中進行數據校驗。

除了直接公布敏感數據明文之外,承諾披露階段所需的數據校驗,也可以在不公布敏感數據明文的前提下,構造零知識證明來完成。相關內容將在后續零知識證明專題中展開。

具體回到哈希承諾,用戶可以通過以下公式計算關于敏感數據v的承諾,其中H是一個密碼學安全的單向哈希算法。

聲音 | 上海交通大學來學嘉:區塊鏈為密碼學創造了價值:據巴比特消息,上海交通大學教授來學嘉在接受采訪時提到了區塊鏈對密碼學的兩大貢獻。第一大貢獻是為抗抵賴、抗捏造提供了完整的解決方案。區塊鏈能做到抗抵賴,是因為區塊鏈本身就是第三方,參與者自覺服從,數字簽名為抗抵賴提供證據。另外,他還指出了區塊鏈對密碼學的另一個貢獻——區塊鏈為密碼學創造了價值,過去的密碼學是“賠錢”的,因為要用于保護信息系統的安全,增加了開銷;有了區塊鏈后,現在的密碼學是“值錢”的,因為密碼算法的計算結果(coin)具有價值,另外算法本身也具有價值,比如勒索軟件,你要付錢才能解開。[2019/2/25]

基于單向哈希的單向性,難以通過哈希值H(v)反推出敏感數據v,以此提供了一定的隱匿性;基于單向哈希的抗碰撞性,難以找到不同的敏感數據v'產生相同的哈希值H(v),以此提供了一定的綁定性。

哈希承諾的構造簡單、使用方便,滿足密碼學承諾基本的特性,適用于對隱私數據機密性要求不高的應用場景。

對隱私數據機密性要求高的應用,需要注意哈希承諾提供的隱匿性比較有限,不具備隨機性。對于同一個敏感數據v,H(v)值總是固定的,因此可以通過暴力窮舉,列舉所有可能的v值,來反推出H(v)中實際承諾的v。

相比其他密碼學承諾技術,哈希承諾不具有便于業務系統在密文形式對其處理的附加功能,例如,多個相關的承諾值之間密文運算和交叉驗證,對于構造復雜密碼學協議和安全多方計算方案的作用比較有限。

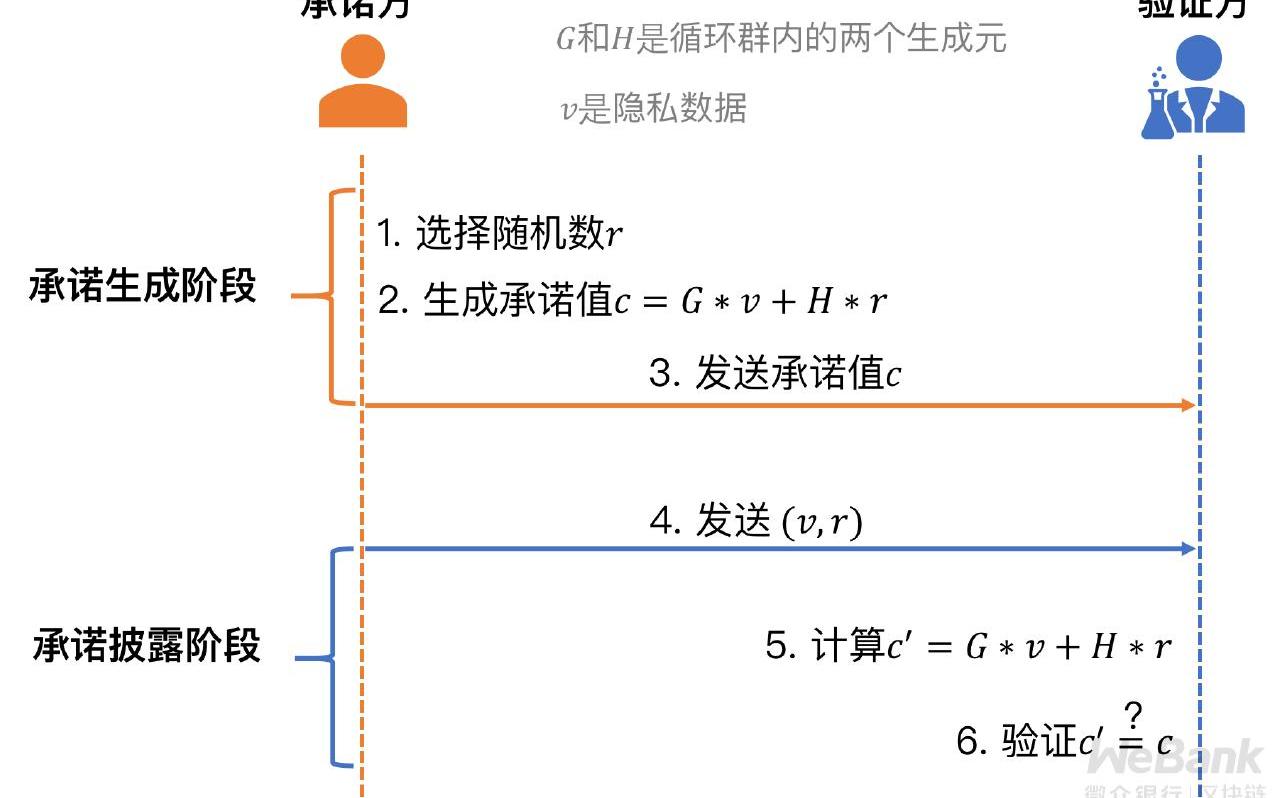

2.Pedersen承諾

Pedersen承諾是目前隱私保護方案中使用廣泛的密碼學承諾,相比哈希承諾,構造略微復雜,但提供了一系列優異的特性:

信息論安全(參見

第4論)的理論最強隱匿性。

基于離散對數困難問題(參見

第3論)的強綁定性。

具有同態加法特性的密文形式。

其具體構造如下:

有別于哈希承諾,對于同一個v會產生相同的承諾H(v),Pedersen承諾通過引入隨機致盲因子r,即便隱私數據v不變,最終的承諾c也會隨著r的變化而變化,以此提供了信息論安全的隱匿性。

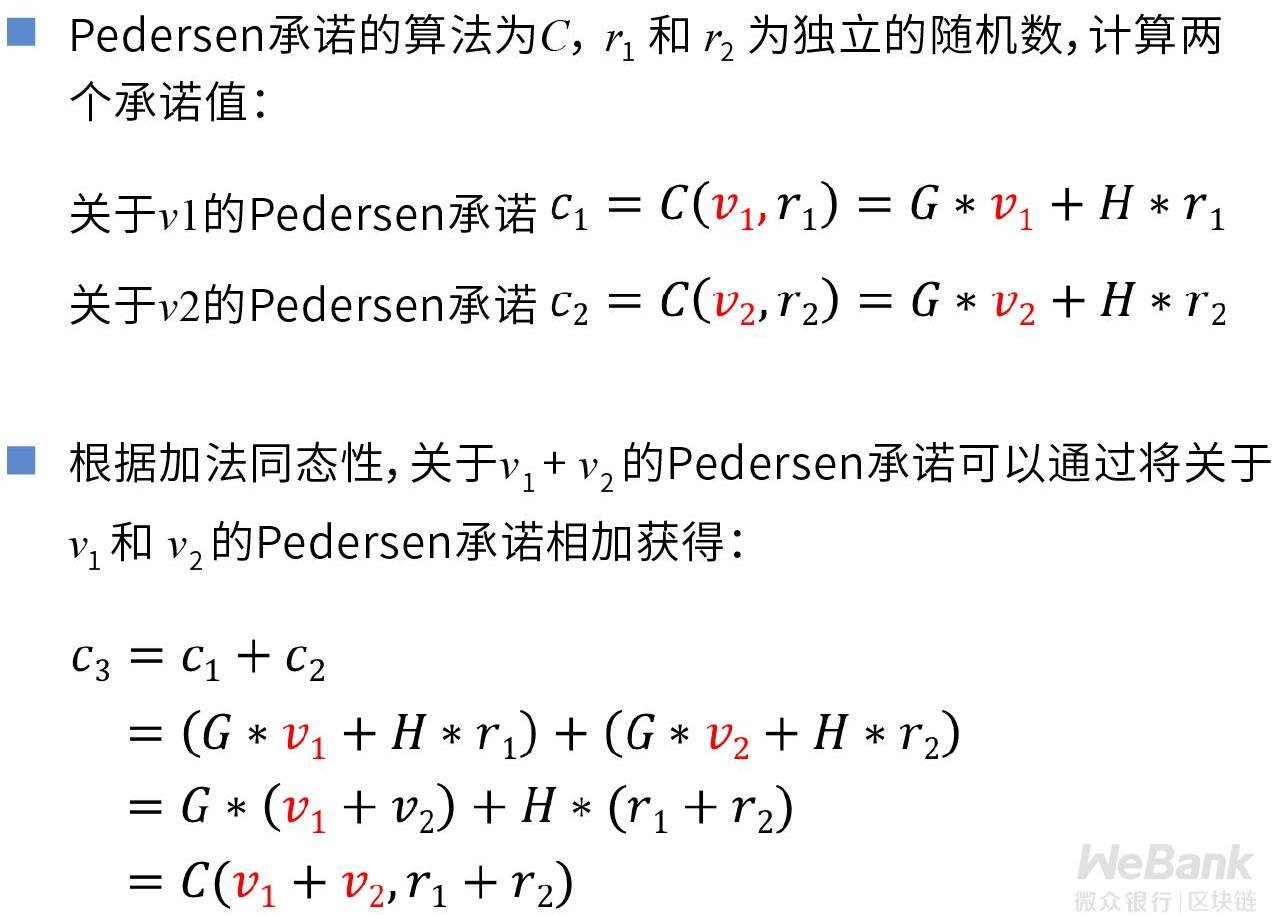

Pedersen承諾在構造中采用了離散對數運算,因此也賦予其加法同態性。可以通過兩個分別關于v1和v2的Pedersen承諾c1和c2“相加”,得到的新承諾便是關于v1+v2的Pedersen承諾。

除了能夠構造關于v1+v2的Pedersen承諾之外,Pedersen承諾還可以用來構造v1*v2、v1||v2等更復雜的Pedersen承諾,通過基于離散對數的通用零知識證明系統,來證明新產生的承諾滿足與原始承諾c1和c2之間存在指定的約束關系。

在實際業務中,Pedersen承諾自帶的加法同態性,配合零知識證明獲得約束關系證明功能,在區塊鏈中可以有廣泛的應用,目前主要以隱匿賬本的形式,提供靈活的隱私數據的密文上鏈存證和交易密文數值關聯性的第三方驗證。

具體方案設計中,相關業務方在鏈下完成業務交互之后,將對應的數值變化表達成Pedersen承諾,再將對應的承諾數據上鏈,這個過程中無需披露任何隱私數據明文。

上鏈之后,非相關的第三方雖然難以通過Pedersen承諾的密文形式反推出隱私數據明文,但可以驗證承諾之間的約束關系,核實業務交互的合法性,例如,驗證隱匿轉賬發生之后,依舊滿足會計平衡、外匯交易中使用了正確匯率進行跨行對賬等。

值得注意的是,Pedersen承諾產生的密文形式,與通過普通加解密算法生成的數據密文有一定相似性,在計算過程中都使用敏感數據v,致盲因子r的作用和密鑰的作用也有一些相似,均用以混淆最后的密文輸出。

但不同的是,密碼學承諾不提供解密算法,如果只有r,無法有效地提取出敏感數據v的明文,只能通過暴力窮舉所有可能的v值的方法逐一驗證,試圖通過匹配的承諾值來破解v的明文。

所以,Pedersen承諾重在“承諾”,適用于數據屬主向第三方證明承諾中的敏感數據滿足一定的約束關系,由于不直接提供解密功能,不能直接支持需要互不透露敏感數據明文的多方協同計算,這一點與密碼學領域的同態加解密算法有很大區別,切勿混淆概念。

3.量子承諾

為了應對量子計算可能帶來的風險,尋求經典密碼學承諾技術的替代品,后量子密碼學承諾也是重要的研究方向之一。比較典型的方案有量子比特承諾。

量子比特承諾(QuantumBitCommitment)是基于量子力學原理構造的比特承諾方案,具體實現可以抽象為一個帶隨機輸入的單向哈希算法。

根據單向函數的單向性,承諾方向驗證方發送r1和c后,驗證方不知道v,滿足對v的隱匿性。另外,由單向哈希的抗碰撞性可知承諾方難以找到r2′和v’,使H(r1,r2,v)=H(r1,r2′,v′),因此承諾方難以違約,滿足對v的綁定性。

量子比特承諾的構造看似簡單,但實際實現需要借助量子協議完成計算,同時也有一定的理論局限性。

早在1996年,Hoi-KwongLo和HoiFungChau團隊、DominicMayers團隊分別獨立地證明了不存在滿足信息論安全的理論最強綁定性的量子比特承諾方案。這個不存在性被稱為MLCno-go定理。其主要原因是,如果驗證方完全沒有任何承諾的信息,那么承諾方可以通過量子糾纏隨意地改變承諾內容,而驗證方既不能阻止也不能發現承諾方的違約行為。

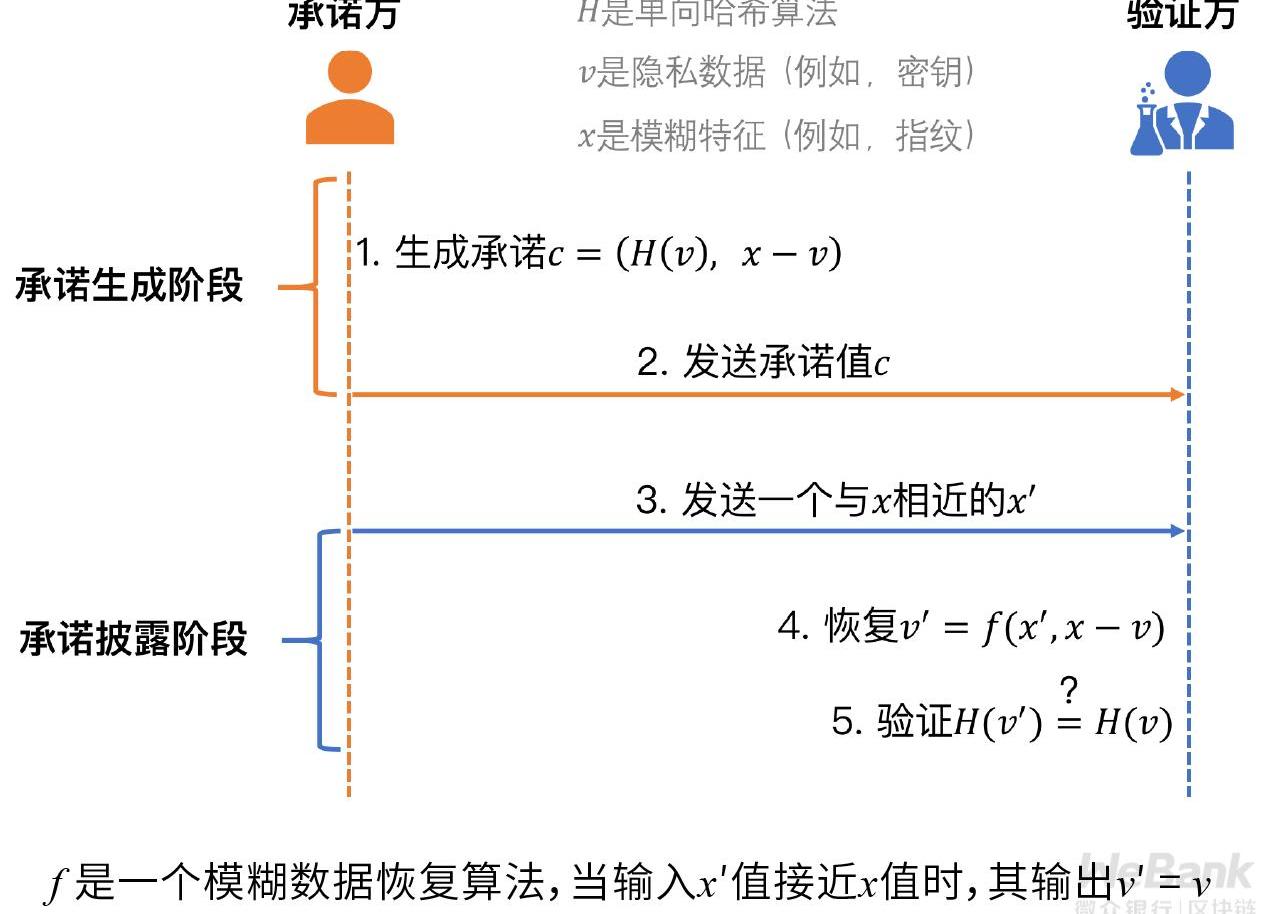

總體而言,后量子密碼學承諾的研究尚處于早期階段,充滿了各類挑戰,目前難以直接應用到實際業務系統中。除了量子比特承諾之外,基于模糊算法的量子模糊承諾也是一類熱門研究方向,目標應用領域為生物特征識別相關的隱私安全系統。將來不排除有更實用的方案面世,以此消解量子計算可能帶來的沖擊,我們將持續保持關注。

正是:業務數據精確至毫厘,密碼承諾隱匿遁無形!

密碼學承諾的隱匿性和綁定性是隱私保護方案設計中常用的關鍵特性,在保障隱私數據機密性的同時,也保證了密文形式隱私數據解讀的唯一性。對于業務系統設計而言,密碼學承諾為隱私數據提供了另一種高效的密文表達方式。

本論中,我們重點介紹了哈希承諾和Pedersen承諾,在往后的文章中,我們還會進一步介紹其他重要的密碼學承諾,例如zk-SNARKs零知識證明系統中使用的多項式承諾、向量承諾等。

對于需要在數據的密文形式上直接進行運算和交叉驗證的業務,只要不涉及互不透露數據明文的多方協同計算,相比現有同態加密算法,以Pedersen承諾為代表的密碼學承諾往往可以提供更好的性能。這一優勢與密碼學承諾的同態性密不可分,如何構造和應用同態性,敬請關注下文分解。

今年4月初的時候,以太坊聯合創始人VitalikButerin曾在推特上明確提到,以太坊生態系統急需解決隱私問題,主要原因是ENS域名的普及給以太坊用戶帶來了很大的隱私問題.

1900/1/1 0:00:00撰文:劉議駿 來源:hashkeyhub通過BTC網絡進行一筆轉賬,理論上需要1個小時左右才能確認,每次轉賬還需要支付費用,這些都成了BTC落地應用的桎梏.

1900/1/1 0:00:00在Messari舉辦的Mainnet會議上,比特幣存在的問題及其在加密貨幣行業中的地位受到廣泛討論.

1900/1/1 0:00:00本文來源:彩云區塊鏈 作者:iris5625 隨著區塊獎勵減少了一半,礦工們現在正在依靠比特幣網絡交易費用來最大程度地維持自己的開支.

1900/1/1 0:00:00一項新的調查顯示,當前有46個國的中央銀行正在考慮使用改造過的分布式賬本技術創建中央銀行數字貨幣,這其中立陶宛央行的發展速度位于前列.

1900/1/1 0:00:00作者:閃電HSL 在前天145個2009挖礦收益地址對一則消息進行簽名,在網站:https://paste.debian.net/1148565上發布了被簽名的消息,簽名地址和簽名結果.

1900/1/1 0:00:00