BTC/HKD-0.31%

BTC/HKD-0.31% ETH/HKD-0.84%

ETH/HKD-0.84% LTC/HKD+0.29%

LTC/HKD+0.29% ADA/HKD-1.36%

ADA/HKD-1.36% SOL/HKD-1.55%

SOL/HKD-1.55% XRP/HKD-0.72%

XRP/HKD-0.72%原文標題:《關于去中心化金融(DeFi)區塊鏈智能合約漏洞的探索》

區塊鏈是一種新型的分布式系統體系,它使用 P2P 對等網絡通信,區塊存儲,分布式算法共識和加密算法來防止篡改。從本質上講,區塊鏈可以看作是由所有網絡節點共同維護的分布式數據庫。與傳統的分布式數據庫相比,區塊鏈由于具有完整的數據備份,開放透明的網絡,無法篡改,完整的信息可追溯性和弱信任模型,因此更適合對分散式信任有明確要求的應用場景。特別是典型的區塊鏈應用場景包括數字支付,產品可追溯性,版權保護,供應鏈財務等。在區塊鏈系統中,智能合約在實施分散式應用部署和擴展應用的功能方面發揮著極其重要的作用。區塊鏈系統與傳統應用程序相比,在區塊鏈系統架構上運行的智能合約具有開放性和透明性,執行性,不可篡改且不依賴第三方的特點,可以滿足各種去中心化應用場景的需求,包括近年來發展迅速的去中心化金融(DeFi)項目。

截至 2021 年 1 月 15 日,去中心化金融(DeFi)以超過 45 億美元的資本成為了成功的金融范例,它利用基于區塊鏈的智能合約來確保其完整性和安全性,。去中心化金融是一個新的發展領域,用于交換,借出或借用令牌。通常,這些指令由智能合約(而不是單個集中的法人或個人)調節和 / 或由多方,分散式治理機制(例如 DAO)控制的「收益」或收入流。去中心化金融(DeFi)—在現有區塊鏈平臺之上逐漸興起。這個新領域的組成部分包括那些與貸款,資產交易和衍生品市場有關的部分。作為去中心化的應用,智能合約管理著大量的數字資產,從而也使其容易受到各種攻擊。

本文將從三個維度具體闡述了智能合約安全性問題:首先,由于以太坊體系結構每一層的漏洞導致的智能合約安全性。其次,也會探討 DeFi 和智能合約近期出現的各種攻擊。最后還將探討現有的可行性工具以及來其他的有效實踐如何最大限度地減少此類攻擊。

在探討智能合約漏洞之前,我們先簡單概述下有關以太坊智能合約架構。

區塊鏈網絡能部署并自動執行編程腳本任務。這些程序稱為智能合約,用于定義在交易期間調用的自定義功能和規則。基于智能合約的區塊鏈技術已被應用到各種行業中,例如金融,供應鏈管理,醫療保健能源和政府服務。只有特定的區塊鏈平臺支持智能合約:以太坊是第一個支持智能合約的。其他區塊鏈平臺(例如 EOS,Lisk,比特幣和 Hyperledger Fabric)兼容于部署和執行智能合約。一種稱為 Solidity 的腳本類型語言用于在以太坊平臺中開發智能合約。在這一部分中,我們介紹了以太坊平臺上智能合約實施的相關安全漏洞。智能合約可以持有和管理相應的功能 Credit (地址){可能價值數千美元的大量虛擬貨幣。因此,對手不斷嘗試操縱智能合約的執行以支持其活動。本質上,智能合約在分布式和無權限網絡上運行,該網絡繼承了許多漏洞。在傳統的系統中,可以重新開發或修補這一小部分的中心化應用程序。

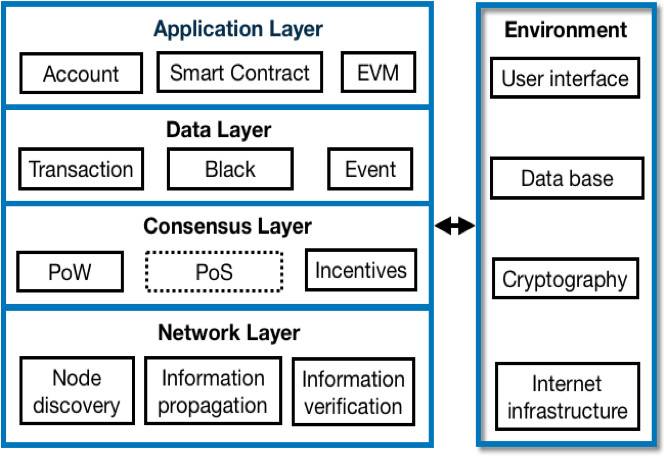

相反,在去中心化的區塊鏈網絡中,除非采取極端措施,否則無法在實時網絡中修改或升級已部署的智能合約。智能合約的一成不變特征是其安全方面的優勢也是劣勢。由于這種不變性,黑客無法為自己的利益進行更改或修改合約。但是,部署后開發人員也無法修改智能合約應用程序。他們可以取消或終止合約并創建新的智能合約,然后再次部署它。因此,出于安全性考慮,在部署智能合約之前,應對智能合約進行大范圍的測試。我們重點介紹了以太坊智能合約架構的基本構建模塊,如圖 1 所示,其中包括以太坊的架構。

加密流動性平臺Paradigm正在Starknet上孵化新應用鏈“Paradex”:金色財經報道,加密貨幣流動性平臺Paradigm(非同名風險投資公司)孵化了一個名為“Paradex”的去中心化永續衍生品 2 層應用鏈,該項目被描述為混合衍生品交易所,將把Paradigm的流動性與DeFi的透明度和自我托管相結合。根據一份聲明,它將作為基于Starknet開發人員堆棧的鏈運營,并且是 Starnet貢獻者StarkWare和Paradigm之間持續六個月合作的成果。 本周早些時候,Starknet推出了應用鏈框架,促進在其生態系統內創建多個特定于應用程序的區塊鏈。[2023/7/22 15:51:24]

圖 1: 用于運行以太坊區塊鏈的環境是通過一個 Web 用戶界面與以太坊體系結構服務的四層進行交互,應用層,用于存儲區塊鏈數據的數據庫,用于支持共識協議的加密機制以及用于網絡層的 Internet 服務

應用層:以太坊客戶端在 EVM 中執行智能合約,其中智能合約與以太坊賬戶相關聯。以太坊支持兩種類型的賬戶:外部擁有賬戶(EOA)和合約賬戶。 EOA 用于將用戶資金存放在 Wei 中,Wei 是 Ether 的最小子面額,價值 10-18 Ether。 EOA 與公鑰相關聯并由公鑰解決;通過顯示相應私鑰的所有權來驗證對 EOA 的訪問。相反,合約帳戶與一段可執行的字節碼(即智能合約)相關聯,它定義了一些令人感興趣的業務邏輯。智能合約是 DApp 的基石。 DApp 通常將用戶界面作為其前端,并將一些智能合約作為其后端。一些 DApp 會發行自己的稱為令牌的加密貨幣,用于初始代幣發行(ICO)和交易所。基于以太坊的令牌是一種特殊的智能合約(例如 ERC-20)。智能合約在 EVM 中執行,這些 EVM 是使用基于堆棧的體系結構的準圖靈完整機器。術語「quasi」是指執行受交易提供的 gas 限制。在以太坊應用層中,發生各種漏洞,導致許多攻擊,如應用層中的圖所示。

數據層:包含區塊鏈數據結構。交易是 EOA (稱為發件人)與另一個 EOA 或合約帳戶(稱為收件人)之間的交互。交易由以下方式指定:

nonce,它是用于跟蹤發送方已發起的交易總數的計數器;

收件人,該收件人指定了交易的目標 EOA 或合約帳戶;

價值,即從發件人向收款人轉移的金額(單位:Wei)(如果適用);

輸入,是與交易目的相對應的字節碼或數據;

gasPrice 和 gasLimit,分別指定發送方愿意向包含交易的區塊的獲勝礦工支付的單價和最大天然氣量;

(v,r,s),它是發送者的橢圓曲線數字簽名算法(ECDSA)簽名。執行交易會更新所涉及帳戶的狀態,從而更新區塊鏈。

共識層:確保區塊鏈的狀態一致。在撰寫本文時,以太坊大約需要 12-14 秒來創建一個區塊,這意味著多個礦工可以同時創建有效的區塊,并且可能有許多區塊。以太坊使用 GHOST 共識協議的變體來選擇「最重」分支作為主鏈,其中「heaviest」分支是根植于所討論的分叉的子樹,并且具有最高的累積區塊難度,同時注意到陳舊區塊不在主鏈上。但注意,以太坊用權益證明(PoS)替代其當前使用的工作量證明(PoW)。

數據:Binance錢包地址過去24小時流出約1.1萬枚ETH:金色財經報道,過去24小時,交易所錢包地址中的ETH儲備變化情況如下:Binance 流出1.1萬枚 ETH,當前持有 ETH 約468.8萬枚,跌幅0.24%;

OKX 流出9808.4枚 ETH,當前持有 ETH約124.8萬枚,跌幅0.78%;

Bitfinex 流出8667.4枚 ETH,當前持有ETH 約42.9萬枚,跌幅1.98%;

Huobi 流出1179.5枚 ETH,當前持有 ETH約10萬枚,跌幅1.16%。[2023/2/5 11:48:18]

網絡層:管理節點或客戶端的以太坊點對點(P2P)網絡,以使節點始終可以從某些活動節點獲取區塊鏈的更新狀態。以太坊網絡是一個結構化的 P2P 網絡,其中每個節點(即客戶端)存儲整個區塊鏈的副本。為了進行節點發現和路由,每個節點維護一個動態路由表,其中包含 160 個存儲桶,每個存儲桶最多包含 16 個其他節點的 ID,IP 地址,UDP / TCP 端口條目。以太坊使用 RLPx 協議發現目標客戶端,并使用以太坊有線協議來促進客戶端之間以太坊區塊鏈信息(例如交易,區塊)的交換。

以太坊區塊鏈環境:運行在如下四層的環境中:用戶與以太坊區塊鏈進行交互的 Web 界面 ; 以太坊客戶的數據庫,用于存儲區塊鏈數據 ; 出于安全目的的加密機制;以及支持以太坊節點之間的區塊鏈通信的互聯網基礎設施。我們將以太坊區塊鏈架構與環境區分開來,因為針對以太坊區塊鏈的攻擊可能來自環境,并且這些攻擊可能在環境中得到更好的解決,而不是由以太坊解決。

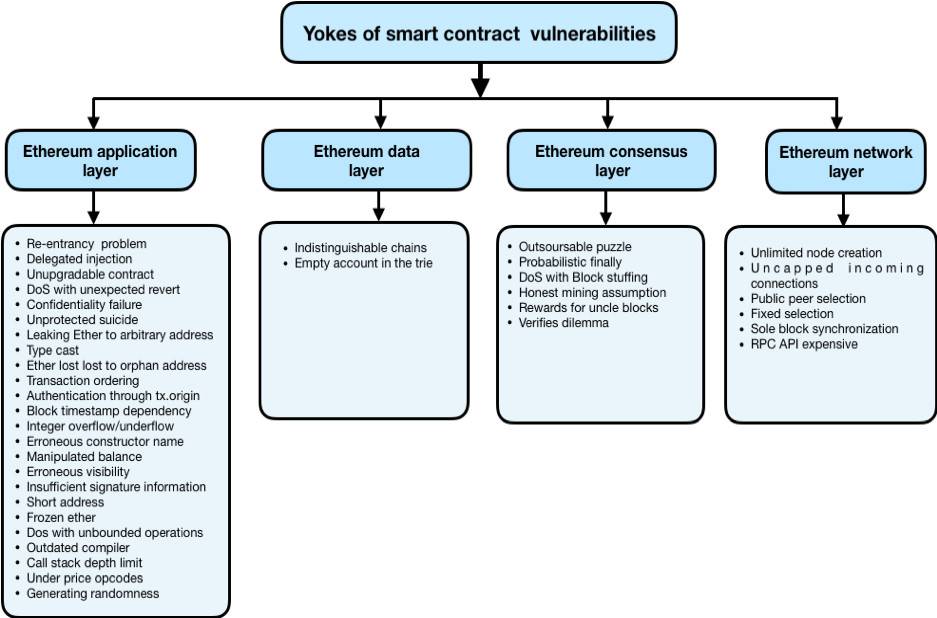

重點介紹了以太坊體系每一層的智能合約漏洞,如圖 2 所示。

圖 2:以太坊各層漏洞的分類

重入性:此漏洞最初是從 DAO 攻擊中發現的 ,當外部被調用方合約在用方合約完成之前(即某種意義上是循環調用)在調用方合約中回調函數時,會發生此漏洞。這使攻擊者可以繞開適當的有效性檢查,直到調用者合約被耗盡以太幣或交易用完為止。

委托呼叫注入:首先從對 Parity 錢包的攻擊中發現了此漏洞 。為了促使代碼重用,EVM 提供了一個操作碼委托調用,用于將被調用方合約的字節碼插入到調用方合約的字節碼中。結果惡意的被調用方合約可以直接修改(或操縱)調用方合約的狀態變量。此漏洞是由于被調用方合約可以更新調用方合約的狀態變量而導致的。聲明旨在通過委托調用作為庫共享的無狀態合約,可完全防此漏洞。

凍結以太:首次從對 Parity 錢包的攻擊中發現了此漏洞 。該漏洞產生由于用戶無法將錢存入其合約帳戶,而無法從這些帳戶中支出資金,從而有效凍結了他們的資金。

升級合約:引入合約升級的思想是為了緩解智能合約一旦部署后就無法修改的問題,即使以后發現它們存在漏洞。為了允許合約升級,有兩種方法:(i)將合約分為代理合約和邏輯合約,以使開發人員可以升級后者而不是前者; (ii)使用注冊管理機構合約來保存更新后的合約。這些方法雖然有效,但卻引入了一個新的漏洞:當合約開發者變得惡意時,更新的合約可能是惡意的。此漏洞(即,不安全的聯系人更新)仍然是一個未解決的問題。

RTFKT COO在網絡釣魚攻擊中損失了價值17.3萬美元的NFT:金色財經報道,本周早些時候,RTFKT首席運營官 Nikhil Gopalani 在一次網絡釣魚攻擊中損失了價值超過30萬美元的 NFT。NFT項目負責人在 Twitter 上宣布了這個消息。這次攻擊幾乎影響了他所有的數字資產組合,包括圣杯 NFT 等。由于對 CloneX COO 的網絡釣魚攻擊,Nikhil Gopalani 的錢包在撰寫本文時僅持有一個 NFT。

據悉,這個黑客擁有與他的 Apple ID 相同的電話號碼。此外,黑客已經賣掉了 Nikhil 的所有 CloneX NFT。

進一步調查發現,黑客使用兩個錢包竊取了CloneX COO的所有NFT。這源自原始錢包的 OpenSea 交易數據。考慮到當前的底價,NFT 的總價值超過 173,000 美元。[2023/1/9 11:01:52]

具有意外還原的 DoS:發生這種情況的原因是,由于主叫方合約遇到外部呼叫失敗而導致事務被還原,或者被叫方合約故意執行還原操作以中斷主叫方合約的執行。此漏洞是由執行被調用方合約還原的調用方合約引起的。通過使接收者調用交易來「提取」發件人為接收者預留的資金,可以防止此漏洞,從而有效地防止了發件人的交易被還原。

整數上溢和下溢:首次從針對 BEC 令牌的攻擊中發現了此漏洞 。當運算的結果超出了 Solidity 數據類型的范圍時,就會發生這種情況,例如導致對攻擊者的余額或其他狀態變量進行未經授權的操縱。該漏洞是由 Solidity 源代碼未在數字輸入上執行正確的驗證引起的,并且 Solidity 編譯器和 EVM 均未提供整數上溢 / 下溢檢測。可以通過使用 SafeMath 庫來防止此漏洞處理這些問題。

操縱余額:當合約的控制流決策依賴于此值時,會發生此漏洞。平衡或解決(balance)平衡,攻擊者可以利用它使自己成為唯一可以獲取金錢的人。可以通過不使用任何條件聲明中的合約余額來防止此漏洞 。通過 tx.origin 進行身份驗證:tx.origin 是 Solidity 中的全局變量,它指的是發起有問題交易的原始 EOA。當合約使用 tx.origin 進行授權時會發生此漏洞,這可能會受到網絡釣魚攻擊的危害。通過使用 msg.sender 而不是 tx.origin 進行身份驗證,可以防止此漏洞,因為 msg.sender 返回導致該消息的帳戶。

錯誤的可見性:錯誤地指定功能的可見性,從而允許未經授權的訪問。

無保護的自殺:合約的所有者(或受委托的第三方)可以使用自殺或自毀方法銷毀合約。 取消合約時,將刪除其關聯的字節碼和存儲。 該漏洞是由合約強制執行的身份驗證不足引起的。 可以通過強制執行例如多因素身份驗證來緩解此漏洞,這意味著自殺操作必須得到多方的批準。

將以太幣泄漏到任意地址:當任意調用方都可以提取合約的資金時,該漏洞就不會發生,該調用方既不是合約的所有者,也不是向合約存入資金的投資者。 此漏洞是由調用者調用將以太幣發送到任意地址的功能時無法檢查呼叫者的身份引起的。 通過對發送資金的功能進行適當的身份驗證,可以防止此漏洞。

Ronin生態DEX Katana將于2023年1月1日啟動新流動性挖礦機制:12月31日消息,Axie Infinity側鏈Ronin宣布其DEX項目Katana將于2023年1月1日啟動新的流動性挖礦計劃。新計劃中RON釋放量將減少50%,計劃實施的第一次迭代將從1月1日運行到3月31日,屆時Katana將對該計劃進行季度評估。新的Katana流動性挖礦計劃的預算約為1100萬枚RON,約占總供應量的1.1%。[2022/12/31 22:17:32]

機密性失效:在區塊鏈中,由于區塊鏈的公共性質(即交易細節是眾所周知的),限制變量或函數的可見性并不能確保變量或函數是機密的。 防止此漏洞的一種可能解決方案是使用加密技術,例如定時承諾 。

簽名信息不足:當數字簽名對多個交易有效時,就會發生此漏洞,當一個發件人(例如 Alice)通過代理合約向多個收件人匯款(而不是發起多個交易)時,可能會發生此漏洞。 此漏洞最初是在針對智能合約的重播攻擊中利用的。通過在每條消息中合并適當的信息(例如現時值和時間戳)可以防止此漏洞。

具有不受限制的操作的 DoS:此漏洞首先從 Govern Mental 合約中觀察到 。

未經檢查的呼叫返回值:此漏洞也稱為處理錯誤的異常。它有兩個變體,稱為 gas-less 發送和 unchecked 發送。當不檢查低級調用的返回值時會出現這種情況,即使函數調用拋出錯誤 ,執行也可能會繼續。

未初始化的存儲指針:回顧下,在 Solidity 中,合約狀態變量始終從插槽 0 開始連續放置在存儲中。對于復合局部變量(例如,struct,array 或 mapping),將引用分配給未占用的對象存儲中的插槽以指向狀態變量。

錯誤的構造函數名稱:此漏洞最初是從 Rubixi 合約 中觀察到的,該構造函數的名稱不正確,它使任何人都可以成為合約的所有者。在 Solidity 0.4.22 版之前,聲明與合約名稱相同的函數被視為合約構造函數,該函數僅在創建合約時執行。

類型轉換:此漏洞最早在 中發現。以 Solidity 語言編寫的合約可以通過直接引用被調用方合約的實例來調用另一個合約。

過時的編譯器版本:當合約使用過時的編譯器時會發生,其中包含錯誤,因此使已編譯的合約易受攻擊。通過使用最新的編譯器可以防止此漏洞。

簡短地址:此漏洞最早在 中實現,并進行了廣泛討論。

以太幣丟失給孤立地址:以太幣失去到孤立發生在匯款時,以太坊僅檢查接收者地址的長度不超過 160 位,而不檢查接收者地址的有效性。 如果將錢發送到一個不存在的孤立地址,則以太坊會自動注冊該地址,而不是終止交易。 由于該地址未與任何 EOA 或合約帳戶相關聯,因此沒有人可以提取已轉移的資金,這實際上是丟失的。 此漏洞是由 EVM 不能孤立保護引起的。 在撰寫本文時,只能通過手動確保收件人地址的正確性來防止此漏洞。

調用堆棧深度限制:此漏洞是由 EVM 的執行模型不足引起的,并且已被 EIP-150 的硬分叉所消除,該硬叉重新定義了外部調用的耗油量規則,使其不可能達到 1,024 in 調用堆棧深度。

Galaxy Digital交易聯席主管將加入BH Digital:金色財經報道,根據Axios 的一份報告,?Galaxy Digital 的交易聯席主管 Robert Bogucki 將前往投資公司 Brevan Howard 的加密貨幣部門 BH Digital?。?Bogucki 于 2021 年加入 Galaxy Digital,并與 Jason Urban 一起擔任交易聯席主管。據領英稱,他此前曾在巴克萊、美林和雷曼兄弟等多家銀行擔任董事總經理。?Galaxy 的發言人 Michael Wursthorn 證實 Bogucki 已離開 Axois。[2022/9/23 7:16:32]

低估操作碼:首先從兩次 DoS 攻擊中發現了此漏洞 。

交易順序依賴(又名前端運行):這是指并發性問題,即區塊鏈的即將到來的狀態取決于交易的執行順序,但是由礦工決定。

時間依賴關系:當合約在執行關鍵操作(例如匯款)時將 block.timestamp 用作觸發條件的一部分或作為可由惡意礦工操縱的隨機性來源時,會發生此漏洞。該漏洞是由以太坊引起的,它只要求時間戳大于其母塊的時間戳并且在當前時鐘的 900 秒以內。

產生隨機性:例如,許多賭博和彩票合約都是隨機選擇中獎者,通常的做法是根據一些初始私有種子(例如 block.number,block.timestamp,block。難易度或 blockhash)生成偽隨機數。但是,這些種子由礦工完全控制,這意味著惡意礦工可以操縱這些變量使自己成為贏家。此漏洞是由可操縱的 entropy 源引起的。

數據層漏洞

難以分辨的鏈:當以太坊分為 ETH 和 ETC 兩條鏈 時,首先從跨鏈重放攻擊中觀察到此漏洞。回想一下,以太坊使用 ECDSA 簽署交易。在進行 EIP-155 硬分叉之前,每筆交易都包含六個字段(即,隨機數,收件人,值,輸入,gasPrice 和 gasLimit)。但是,數字簽名不是特定于鏈的,因為那時甚至還不知道特定于鏈的信息。結果,為一個鏈創建的事務可被另一鏈重用。通過將 chainID 合并到字段中,已消除了此漏洞。

State Trie 中的「空帳戶」:此漏洞首先從參考文獻 中報告的 DoS 攻擊中發現的。

可外包的難題:回想以太坊采用了名為 Ethash 的 PoW 難題,該難題旨在抵御 ASIC,并能夠限制并行計算的使用(由于事實上,礦工的大部分工作將是讀取數據集。 通過有限的內存帶寬)。 但是,狡猾的礦工仍然可以將搜索難題解決方案的任務劃分為多個較小的任務,然后將其外包。 該漏洞是由 Ethash 造成的,它僅使拼圖解決方案在原圖像搜索中部分順序,而不是依賴順序 PoW。

概率最終性:此漏洞是由以太坊區塊鏈偏愛可用性而非一致性的設計引起的,這是根據 CAP 定理 選擇的。

帶有塊填充的 DoS:首次從 Fomo3D 合約中觀察到此漏洞 。該漏洞僅導致攻擊者的交易包含在新開采的區塊中,而其他交易則被礦工放棄一段時間。當攻擊者提供更高的 gasPrice 以激勵礦工選擇攻擊者的交易時,可能會發生這種情況。此漏洞是由貪婪的采礦激勵機制引起的。在撰寫本文時,尚無解決方案來防止此漏洞。

誠實的采礦設想:此漏洞是由共識協議引起的,因為它與激勵不兼容,請參見 。在撰寫本文時,此漏洞仍然是一個未解決的問題。

出塊獎勵:它是指出塊獎勵機制,用于應對由于快速生成塊而導致的陳舊區塊增加。但是,這種機制有一個副作用,即允許自私的礦工將陳舊的區塊變成出塊并獲得獎勵,從而有效地激勵了自私的采礦和雙重支出。

驗證者的困境:此漏洞最早在參考文獻 中報道,指的是當驗證新交易需要不費吹灰之力的計算時,無論礦工是否選擇驗證交易,都將受到攻擊。如果礦工驗證了計算量大的交易,那么他們將花費大量時間,并在下一個區塊的競爭中為攻擊者提供優勢;如果礦工未經驗證接受交易,則區塊鏈可能包含不正確的交易。此漏洞是由以太坊中驗證資源需求交易的高昂成本引起的。可以通過限制驗證塊中所有事務所需的計算量來緩解此漏洞 。但是,尚不清楚如何消除此漏洞。

無限節點的創建:此漏洞是針對 Geth 客戶端 1.8 之前的版本。在以太坊網絡中,每個節點都由唯一的 ID 標識,該 ID 是 64 字節的 ECDSA 公鑰。攻擊者可以在一臺計算機上創建無限數量的節點(即具有相同的 IP 地址),然后使用這些節點壟斷某些受害者節點的傳入和傳出連接,從而有效地將受害者與網絡中的其他對等節點隔離開來。此漏洞是由對節點生成過程的弱限制引起的。通過使用 IP 地址和公鑰的組合作為節點 ID,可以消除此漏洞。格斯(Geth)開發人員尚未采用這種對策,他們認為這對客戶端的可用性有負面影響。

不受限制的傳入連接:此漏洞在版本 1.8 之前的 Geth 客戶端中。 每個節點在任何時間點可以具有總數為 maxpeers 的連接(默認值為 25),并且可以與其他節點發起多達 1 (1 + maxpeers)/2?個出站 TCP 連接。 但是,其他節點啟動的傳入 TCP 連接的數量沒有上限。 通過為 maxpeers 建立與沒有出站連接的受害節點的許多傳入連接,攻擊者有機會使受害者黯然失色。 在 Geth v1.8 中,通過對到節點的傳入 TCP 連接的數量實施上限,默認值為?maxpeers/3?= 8,消除了此漏洞。

公共對等體選擇:在 Geth 客戶端 1.8 之前的版本中檢測到此漏洞 。

對等體選擇:該漏洞指的是 Geth 客戶端在從其路由表中選擇節點以建立出站連接時,總是獲取隨機選擇的桶的頭部。由于每個存儲桶中的節點都是按活動排序的,因此攻擊者可以通過定期向 Geth 客戶端發送消息來使其節點始終位于其他節點之前。通過在路由表中所有節點的集合中隨機選擇統一的節點,而不是僅從每個存儲桶的頭中隨機選擇節點,在 Geth v1.9 中已消除了此漏洞。

獨立塊同步:它允許攻擊者對以太坊 P2P 網絡進行分區,而不會壟斷受害者客戶端的連接。回想一下,每個塊標題都包含一個難度字段,該字段記錄了該塊的挖掘難度。區塊鏈的總難度用 totalDifficulty 表示,是直到當前區塊的難度之和。

RPC API 暴露:此漏洞最初是通過對 Geth 和 Parity 客戶端的攻擊發現的 。

引用:

https://www.coindesk.com/understanding-dao-hack-journalists

https://www.freecodecamp.org/news/a-hacker-stole-31m-of-ether-how-it-happened-and-what-it-means-for-ethereum-9e5dc29e33ce/

https://medium.com/blockcat/on-the-parity-multi-sig-wallet-attack-83fb5e7f4b8c

https://nvd.nist.gov/vuln/detail/CVE-2018-10299

https://medium.com/loom-network/how-to-secure-your-smart-contracts-6-solidity-vulnerabilities-and-how-to-avoid-them-part-2-730db0aa4834

https://eprint.iacr.org/2016/1007.pdf

https://www.reddit.com/r/ethereum/comments/4ghzhv/governmentals_1100_eth_jackpot_payout_is_stuck/

https://github.com/KadenZipfel/smart-contract-attack-vectors/blob/master/vulnerabilities/unchecked-call-return-value.md

https://medium.com/hackernoon/hackpedia-16-solidity-hacks-vulnerabilities-their-fixes-and-real-world-examples-f3210eba5148

https://medium.com/golem-project/how-to-find-10m-by-just-reading-blockchain-6ae9d39fcd95

https://medium.com/loom-network/how-to-secure-your-smart-contracts-6-solidity-vulnerabilities-and-how-to-avoid-them-part-2-730db0aa4834

https://blog.ethereum.org/2016/09/22/transaction-spam-attack-next-steps/

https://blog.comae.io/the-280m-ethereums-bug-f28e5de43513?gi=3b0603be9186

https://dl.acm.org/doi/10.1145/3149.214121

https://medium.com/coinmonks/how-the-winner-got-fomo3d-prize-a-detailed-explanation-b30a69b7813f

https://dl.acm.org/doi/10.1145/3212998

https://dl.acm.org/doi/10.1145/2810103.2813659

https://ljk.imag.fr/membres/Jean-Guillaume.Dumas/Enseignements/ProjetsCrypto/Ethereum/236.pdf

https://mp.weixin.qq.com/s/ia9nBhmqVEXiiQdFrjzmyg

https://dl.acm.org/doi/fullHtml/10.1145/3391195

撰文:Abba Garba,WeBlock CTO翻譯:HAO

干貨 | Eth1.x 術語表(上) 事務廣播 P2P 網絡的功能,幫助分發?新的?事務到網絡中的所有節點依賴于節點能夠訪問?ETH?DevP2P Protocol 或者?LES?DevP2P.

1900/1/1 0:00:00高盛已重啟加密貨幣交易柜臺,并將從下周開始為客戶提供比特幣期貨和無本金交割遠期合約(NDF)交易服務。據媒體報道,這支團隊隸屬于該行的全球市場部門.

1900/1/1 0:00:002月24日,印度央行行長沙克蒂坎塔·達斯表示,擔心加密貨幣可能會影響印度的金融穩定。這種觀點可能會影響即將出臺的監管政策——《加密貨幣和官方數字貨幣監管法案》,讓投資者面臨著要不要清算的問題.

1900/1/1 0:00:00頭條 ▌拜登:希望參議院迅速就刺激法案采取行動美國總統拜登表示,美國人民在支持我的(1.9萬億美元刺激)計劃方面有“壓倒性的共識”。我在眾議院批準刺激法案后與眾議院議長佩洛西進行了通話.

1900/1/1 0:00:00DeFi數據 1.DeFi總市值:727.94億美元 市值前十幣種排名數據來源DeFiboxDeFi總市值數據來源:Coingecko2.過去24小時去中心化交易所的交易量:49.

1900/1/1 0:00:00穩定幣設計是幣圈一項極其專業也極耗費腦力的理論和實踐活動,其中的算法穩定幣設計甚至被稱為這一領域的圣杯.

1900/1/1 0:00:00